기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

프라이빗 네트워크를 통해 Application Migration Service 데이터 및 컨트롤 플레인에 연결

작성자: Dipin Jain(AWS) 및 Mike Kuznetsov(AWS)

요약

이 패턴은 인터페이스 VPC 엔드포인트를 사용하여 프라이빗 보안 네트워크에서 AWS Application Migration Service(AWSMGN) 데이터 영역 및 제어 영역에 연결하는 방법을 설명합니다.

Application Migration Service는 애플리케이션을 로 마이그레이션하는 비용을 간소화, 촉진 및 줄이는 고도로 자동화된 lift-and-shift(리호스트) 솔루션입니다AWS. 이를 통해 기업은 호환성 문제, 성능 중단 또는 긴 전환 기간 없이 많은 수의 물리적, 가상 또는 클라우드 서버를 리호스팅할 수 있습니다. 애플리케이션 마이그레이션 서비스는 AWS 관리 콘솔에서 사용할 수 있습니다. 이를 통해 , AWS CloudTrailAmazon CloudWatch, AWS Identity and Access Management()와 같은 다른 AWS 서비스와 원활하게 통합할 수 있습니다IAM.

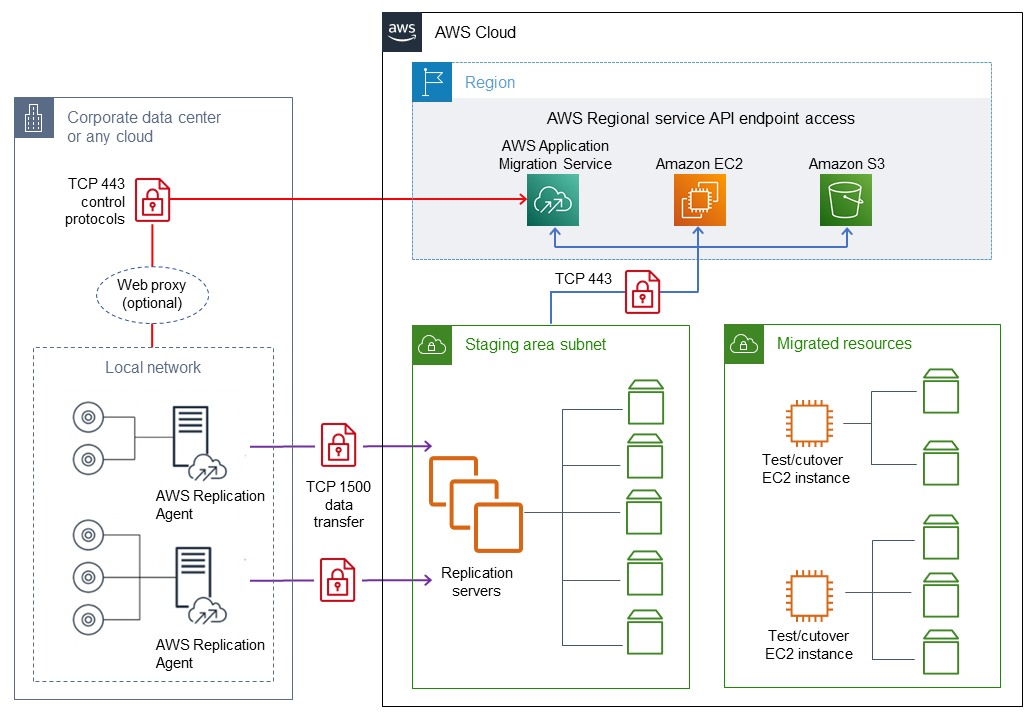

AWS VPN 서비스, AWS Direct Connect 또는 Application Migration Service의 VPC 피어링을 사용하여 VPC프라이빗 연결을 통해 소스 데이터 센터에서 데이터 영역, 즉 대상의 데이터 복제를 위한 스테이징 영역 역할을 하는 서브넷으로 연결할 수 있습니다. 또한에서 제공하는 인터페이스 VPC 엔드포인트AWS PrivateLink 를 사용하여 프라이빗 네트워크를 통해 Application Migration Service 제어 영역에 연결할 수 있습니다.

사전 조건 및 제한 사항

사전 조건

스테이징 영역 서브넷 - Application Migration Service를 설정하기 전에 소스 서버에서 AWS (즉, 데이터 영역)로 복제된 데이터의 스테이징 영역으로 사용할 서브넷을 생성합니다. Application Migration Service 콘솔에 처음 액세스할 때 복제 설정 템플릿에서 이 서브넷을 지정해야 합니다. 복제 설정 템플릿에서 특정 소스 서버에 대해 이 서브넷을 재정의할 수 있습니다. AWS 계정에서 기존 서브넷을 사용할 수 있지만이 용도로 전용 서브넷을 새로 생성하는 것이 좋습니다.

네트워크 요구 사항 - 스테이징 영역 서브넷에서 Application Migration Service가 시작한 복제 서버는의 Application Migration Service API 엔드포인트로 데이터를 전송할 수 있어야 합니다.

https://mgn.<region>.amazonaws.com/여기서<region>는 복제하려는 AWS 리전의 코드입니다(예:https://mgn.us-east-1.amazonaws.com). Application Migration Service 소프트웨어를 다운로드하려면 Amazon Simple Storage Service(Amazon S3) 서비스가 URLs 필요합니다.AWS Replication Agent 설치 관리자는 Application Migration Service와 함께 사용 중인 AWS 리전URL의 S3 버킷에 액세스할 수 있어야 합니다.

스테이징 영역 서브넷은 Amazon S3에 액세스할 수 있어야 합니다.

AWS 복제 에이전트가 설치된 소스 서버는 스테이징 영역 서브넷의 복제 서버와의 Application Migration Service API 엔드포인트로 데이터를 전송할 수 있어야 합니다

https://mgn.<region>.amazonaws.com/.

다음 표에는 필수 포트가 나열되어 있습니다.

소스 | 대상 | 포트 | 자세한 내용은 단원을 참조하십시오. |

소스 데이터 센터 | Amazon S3 서비스 URLs | 443(TCP) | |

소스 데이터 센터 | AWS Application Migration Service의 리전별 콘솔 주소 | 443(TCP) | |

소스 데이터 센터 | 스테이징 영역 서브넷 | 1500(TCP) | |

스테이징 영역 서브넷 | AWS Application Migration Service의 리전별 콘솔 주소 | 443(TCP) | TCP 포트 443을 통한 스테이징 영역 서브넷과 Application Migration Service 간의 통신 |

스테이징 영역 서브넷 | Amazon S3 서비스 URLs | 443(TCP) | |

스테이징 영역 서브넷 | 서브넷 AWS 리전의 Amazon EC2 엔드포인트 | 443(TCP) |

제한 사항

애플리케이션 마이그레이션 서비스는 현재 일부 AWS리전 및 운영 체제에서 사용할 수 없습니다.

아키텍처

다음 다이어그램은 일반적인 마이그레이션에 대한 네트워크 아키텍처를 보여 줍니다. 이 아키텍처에 대한 자세한 내용은 Application Migration Service 설명서와 Application Migration Service 아키텍처 및 네트워크 아키텍처 동영상

다음 세부 보기는 Amazon S3와 Application Migration Service를 연결VPC하기 위한 스테이징 영역의 인터페이스 VPC 엔드포인트 구성을 보여줍니다.

도구

AWS Application Migration Service는에서 애플리케이션을 재호스팅하는 비용을 간소화, 촉진 및 절감하는 AWS 서비스입니다AWS.

인터페이스 VPC 엔드포인트를 사용하면 인터넷 게이트웨이, NAT 디바이스VPN, 연결 또는 AWS Direct Connect 연결 AWS PrivateLink 없이에서 제공하는 서비스에 연결할 수 있습니다. 의 인스턴스는 서비스의 리소스와 통신하는 데 퍼블릭 IP 주소가 필요하지 VPC 않습니다. VPC와 다른 서비스 간의 트래픽은 Amazon 네트워크를 벗어나지 않습니다.

에픽

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

| Application Migration Service를 위한 인터페이스 엔드포인트를 구성합니다. | 소스 데이터 센터 및 스테이징 영역은 대상 스테이징 영역에서 생성한 인터페이스 엔드포인트를 통해 Application Migration Service 제어 영역에 비공개로 VPC 연결됩니다VPC. 엔드포인트 생성:

자세한 내용은 Amazon VPC 설명서의 인터페이스 VPC 엔드포인트를 참조하세요. | 마이그레이션 책임자 |

| Amazon에 대한 인터페이스 엔드포인트를 구성합니다EC2. | 스테이징 영역은 대상 스테이징 영역에서 생성하는 인터페이스 엔드포인트를 EC2 API 통해 Amazon에 비공개로 VPC 연결됩니다VPC. 엔드포인트를 생성하려면 이전 스토리에 제공된 지침을 따르십시오.

| 마이그레이션 책임자 |

| Amazon S3의 인터페이스 엔드포인트를 구성합니다. | 소스 데이터 센터 및 스테이징 영역은 대상 스테이징 영역에서 생성한 인터페이스 엔드포인트를 API 통해 Amazon S3에 비공개로 VPC 연결됩니다VPC. 엔드포인트를 생성하려면 첫 번째 스토리에 제공된 지침을 따르십시오.

참고게이트웨이 엔드포인트 연결을에서 확장할 수 없으므로 인터페이스 엔드포인트를 사용합니다VPC. (자세한 내용은 Amazon VPC 설명서를 참조하세요.) | 마이그레이션 책임자 |

| Amazon S3 게이트웨이 엔드포인트를 구성합니다. | 구성 단계에서 복제 서버는 복제 서버의 소프트웨어 업데이트를 다운로드하기 위해 S3 버킷에 연결해야 AWS 합니다. 그러나 Amazon S3 인터페이스 엔드포인트는 프라이빗 DNS 이름을 지원하지 않으며 복제 서버에 Amazon S3 엔드포인트 DNS 이름을 제공하는 방법은 없습니다. 이 문제를 완화하기 위해 스테이징 영역 서브넷VPC이 속한에서 Amazon S3 게이트웨이 엔드포인트를 생성하고 스테이징 서브넷의 라우팅 테이블을 관련 경로로 업데이트합니다. 자세한 내용은 AWS PrivateLink 설명서의 게이트웨이 엔드포인트 생성을 참조하세요. | 클라우드 관리자 |

| 엔드포인트의 프라이빗 DNS 이름을 확인DNS하도록 온프레미스를 구성합니다. | Application Migration Service 및 Amazon의 인터페이스 엔드포인트에는에서 확인할 수 있는 EC2 프라이빗 DNS 이름이 있습니다VPC. 그러나 이러한 인터페이스 엔드포인트의 프라이빗 DNS 이름을 확인하도록 온프레미스 서버도 구성해야 합니다. 이러한 서버를 구성하는 방법은 여러 가지가 있습니다. 이 패턴에서는 온프레미스 DNS 쿼리를 스테이징 영역의 Amazon Route 53 Resolver 인바운드 엔드포인트로 전달하여이 기능을 테스트했습니다VPC. 자세한 내용은 Route 53 설명서의 VPCs와 네트워크 간의 DNS 쿼리 해결을 참조하세요. | 마이그레이션 엔지니어 |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

| 를 사용하여 AWS 복제 에이전트를 설치합니다AWS PrivateLink. |

다음은 Linux에 대한 예입니다. 1. 명령을 사용하여 에이전트를 다운로드할 수 있습니다.

참고

예를 들어 Amazon S3 인터페이스 엔드포인트의 DNS 이름이

2. 에이전트 설치:

자세한 내용은 Application Migration Service 설명서의 AWS Replication Agent 설치 지침을 참조하세요. Application Migration Service와의 연결을 설정하고 AWS 복제 에이전트를 설치한 후 Application Migration Service 설명서의 지침에 따라 소스 서버를 대상 VPC 및 서브넷으로 마이그레이션합니다. | 마이그레이션 엔지니어 |

관련 리소스

Application Migration 서비스 설명서

추가 리소스

추가 정보

Linux 서버의 AWS Replication Agent 설치 문제 해결

Amazon Linux 서버에서 gcc 오류가 발생하는 경우 패키지 리포지토리를 구성하고 다음 명령을 사용하십시오.

## sudo yum groupinstall "Development Tools"