기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Single Sign-On을 위한 자격 증명 공급자 구성(SSO)

Research and Engineering Studio는 SAML 2.0 자격 증명 공급자와 통합되어 RES 포털에 대한 사용자 액세스를 인증합니다. 이 단계에서는 선택한 SAML 2.0 자격 증명 공급자와 통합하는 방법을 제공합니다. IAM Identity Center를 사용하려면 섹션을 참조하세요IAM Identity Center를 사용하여 Single Sign-On 설정(SSO).

참고

사용자의 이메일은 어IDPSAML설션 및 Active Directory에서 일치해야 합니다. 자격 증명 공급자를 Active Directory에 연결하고 주기적으로 사용자를 동기화해야 합니다.

자격 증명 공급자 구성

이 섹션에서는 RES Amazon Cognito 사용자 풀의 정보로 자격 증명 공급자를 구성하는 단계를 제공합니다.

-

RES 는 RES 포털 및 프로젝트에 액세스할 수 있는 사용자 ID가 있는 AD(AWS 관리형 AD 또는 자체 프로비저닝 AD)가 있다고 가정합니다. AD를 자격 증명 서비스 공급자에 연결하고 사용자 자격 증명을 동기화합니다. 자격 증명 공급자의 설명서를 확인하여 AD를 연결하고 사용자 자격 증명을 동기화하는 방법을 알아봅니다. 예를 들어 AWS IAM Identity Center 사용 설명서의 Active Directory를 자격 증명 소스로 사용을 참조하세요.

-

자격 증명 공급자(IdP )RES에서 SAML 용 2.0 애플리케이션을 구성합니다. 이 구성에는 다음 파라미터가 필요합니다.

-

SAML 리디렉션 URL - IdPURL가 서비스 제공업체에 SAML 2.0 응답을 보내는 데 사용하는 입니다.

참고

IdP 에 따라 SAML리디렉션의 이름이 다를 URL 수 있습니다.

애플리케이션 URL

어설션 소비자 서비스(ACS) URL

ACS POST 바인딩 URL

를 가져오려면 URL

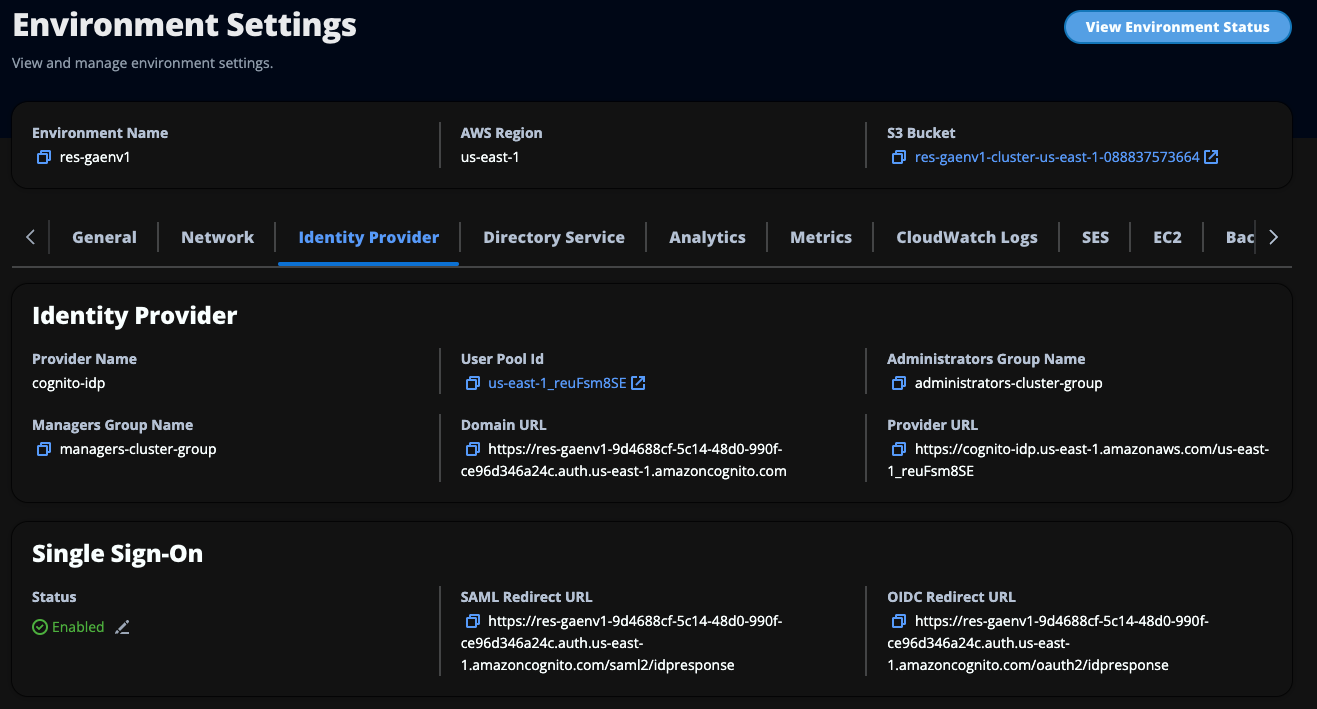

관리자 또는 clusteradminRES으로 에 로그인합니다.

환경 관리 ⇒ 일반 설정 ⇒ 자격 증명 공급자 로 이동합니다.

SAML 리디렉션을 URL선택합니다.

-

SAML 대상 URI - 서비스 공급자 측 SAML 대상 엔터티의 고유 ID입니다.

참고

IdP 에 따라 SAML 대상의 이름이 다를 URI 수 있습니다.

ClientID

애플리케이션 SAML 대상

SP 엔터티 ID

다음 형식으로 입력을 제공합니다.

urn:amazon:cognito:sp:user-pool-idSAML 대상을 찾으려면 URI

관리자 또는 clusteradminRES으로 에 로그인합니다.

환경 관리 ⇒ 일반 설정 ⇒ 자격 증명 공급자 로 이동합니다.

사용자 풀 ID를 선택합니다.

-

-

에 게시된 어SAML설션에는 다음 필드/클레임이 사용자의 이메일 주소로 설정되어 있어야 RES 합니다.

-

SAML 제목 또는 NameID

-

SAML 이메일

-

-

IdP는 구성에 따라 SAML어설션에 필드/클레임을 추가합니다. RES 에는 이러한 필드가 필요합니다. 대부분의 공급자는 기본적으로 이러한 필드를 자동으로 채웁니다. 구성해야 하는 경우 다음 필드 입력 및 값을 참조하세요.

-

AudienceRestriction - 를 로 설정합니다

urn:amazon:cognito:sp:. Replaceuser-pool-iduser-pool-idAmazon Cognito 사용자 풀의 ID를 사용합니다.<saml:AudienceRestriction> <saml:Audience> urn:amazon:cognito:sp:user-pool-id</saml:AudienceRestriction> -

응답 - 를

InResponseTo로 설정합니다https://. Replaceuser-pool-domain/saml2/idpresponseuser-pool-domainAmazon Cognito 사용자 풀의 도메인 이름을 사용합니다.<saml2p:Response Destination="http://user-pool-domain/saml2/idpresponse" ID="id123" InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" IssueInstant="Date-time stamp" Version="2.0" xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol" xmlns:xs="http://www.w3.org/2001/XMLSchema"> -

SubjectConfirmationData - 사용자 풀

saml2/idpresponse엔드포인트와 원래 SAML 요청 IDInResponseTo로Recipient설정합니다.<saml2:SubjectConfirmationData InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" NotOnOrAfter="Date-time stamp" Recipient="https://user-pool-domain/saml2/idpresponse"/> -

AuthnStatement - 를 다음과 같이 구성합니다.

<saml2:AuthnStatement AuthnInstant="2016-10-30T13:13:28.152TZ" SessionIndex="32413b2e54db89c764fb96ya2k" SessionNotOnOrAfter="2016-10-30T13:13:28"> <saml2:SubjectLocality /> <saml2:AuthnContext> <saml2:AuthnContextClassRef>urn:oasis:names:tc:SAML:2.0:ac:classes:Password</saml2:AuthnContextClassRef> </saml2:AuthnContext> </saml2:AuthnStatement>

-

-

SAML 애플리케이션에 로그아웃 URL 필드가 있는 경우 로 설정합니다

<domain-url>/saml2/logout도메인을 가져오려면 URL

-

관리자 또는 clusteradminRES으로 에 로그인합니다.

-

환경 관리 ⇒ 일반 설정 ⇒ 자격 증명 공급자 로 이동합니다.

-

도메인 URL을 선택합니다.

-

-

IdP가 서명 인증서를 수락하여 Amazon Cognito 와 신뢰를 쌓는 경우 Amazon Cognito 서명 인증서를 다운로드하여 IdP 에 업로드합니다.

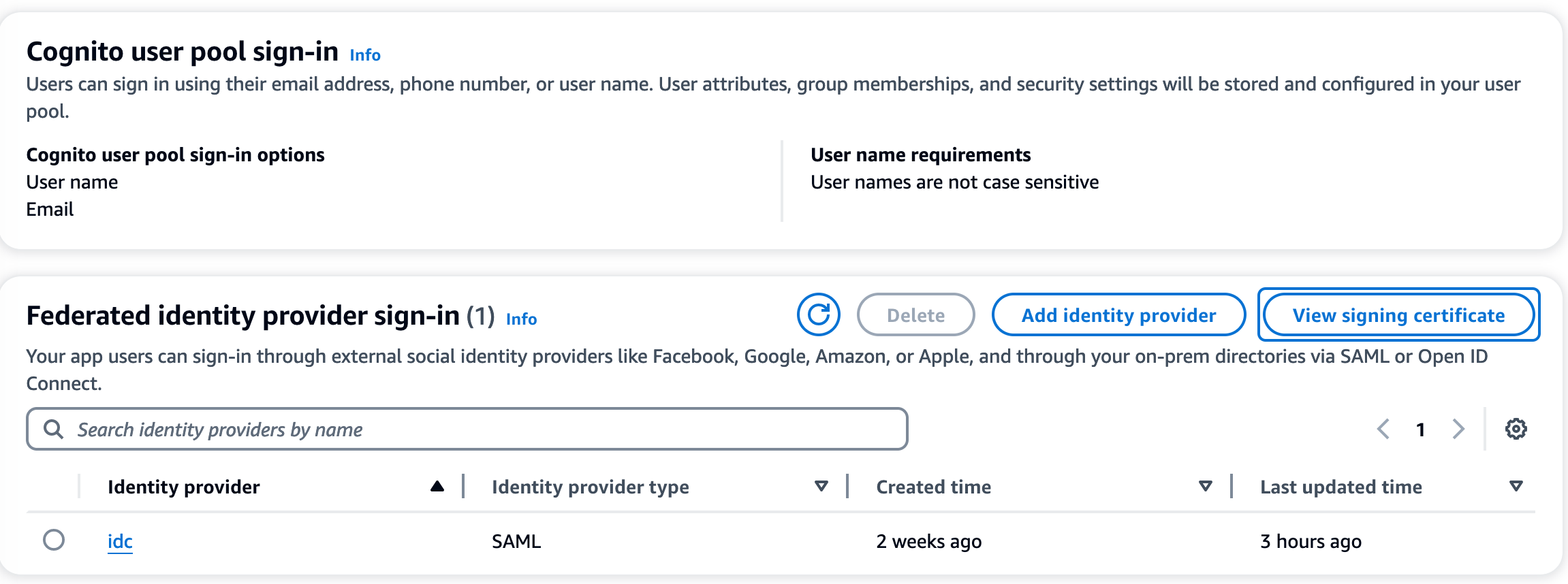

서명 인증서를 가져오려면

-

시작하기에서 Amazon Cognito 콘솔을 엽니다. AWS Management Console

-

사용자 풀을 선택합니다. 사용자 풀은 여야 합니다

res-.<environment name>-user-pool -

로그인 환경 탭을 선택합니다.

-

페더레이션 자격 증명 공급자 로그인 섹션에서 서명 인증서 보기를 선택합니다.

이 인증서를 사용하여 Active Directory를 설정하고IDP, 를 추가하고

relying party trust, 이 의존 당사자에 대한 SAML 지원을 활성화할 수 있습니다.참고

이는 Keycloak 및 에는 적용되지 않습니다IDC.

-

애플리케이션 설정이 완료되면 SAML 2.0 애플리케이션 메타데이터 XML 또는 를 다운로드합니다URL. 다음 섹션에서 사용합니다.

-

자격 증명 공급자RES를 사용하도록 구성

에 대한 Single Sign-On 설정을 완료하려면 RES

-

관리자 또는 clusteradminRES으로 에 로그인합니다.

-

환경 관리 ⇒ 일반 설정 ⇒ 자격 증명 공급자 로 이동합니다.

-

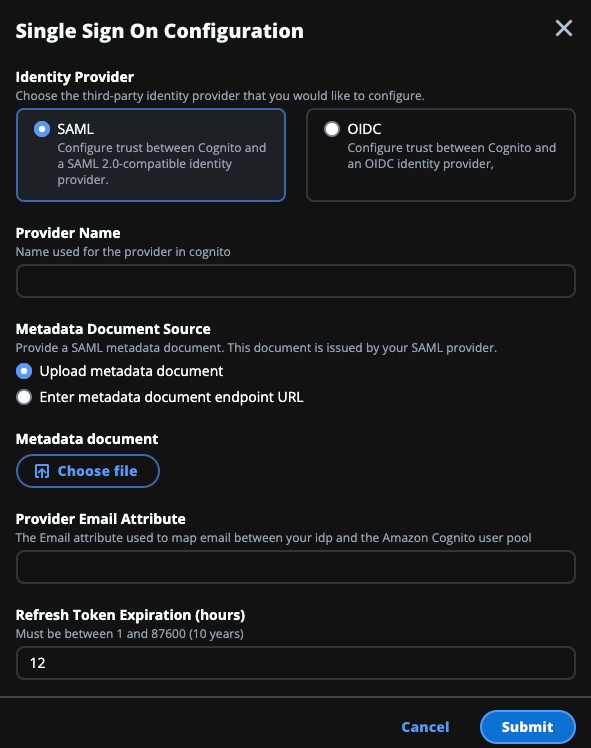

Single Sign-On 에서 상태 표시기 옆의 편집 아이콘을 선택하여 Single Sign-On 구성 페이지를 엽니다.

-

자격 증명 공급자 에서 를 선택합니다SAML.

-

공급자 이름 에 자격 증명 공급자의 고유한 이름을 입력합니다.

참고

다음 이름은 허용되지 않습니다.

Cognito

IdentityCenter

-

메타데이터 문서 소스 에서 적절한 옵션을 선택하고 메타데이터 XML 문서를 업로드하거나 자격 증명 공급자URL의 를 제공합니다.

-

공급자 이메일 속성 에 텍스트 값 를 입력합니다

email. -

제출을 선택합니다.

-

-

환경 설정 페이지를 다시 로드합니다. 구성이 올바른 경우 Single Sign-On이 활성화됩니다.

비프로덕션 환경에서 자격 증명 공급자 구성

제공된 외부 리소스를 사용하여 비프로덕션 RES 환경을 생성하고 IAM Identity Center를 자격 증명 공급자로 구성한 경우 Okta와 같은 다른 자격 증명 공급자를 구성해야 할 수 있습니다. RES SSO 활성화 양식에는 세 가지 구성 파라미터가 필요합니다.

-

공급자 이름 - 수정할 수 없음

-

메타데이터 문서 또는 URL - 수정할 수 있습니다.

-

공급자 이메일 속성 - 수정할 수 있습니다.

메타데이터 문서 및 공급자 이메일 속성을 수정하려면 다음을 수행합니다.

-

Amazon Cognito 콘솔로 이동합니다.

-

탐색에서 사용자 풀 을 선택합니다.

-

사용자 풀 개요 를 보려면 사용자 풀을 선택합니다.

-

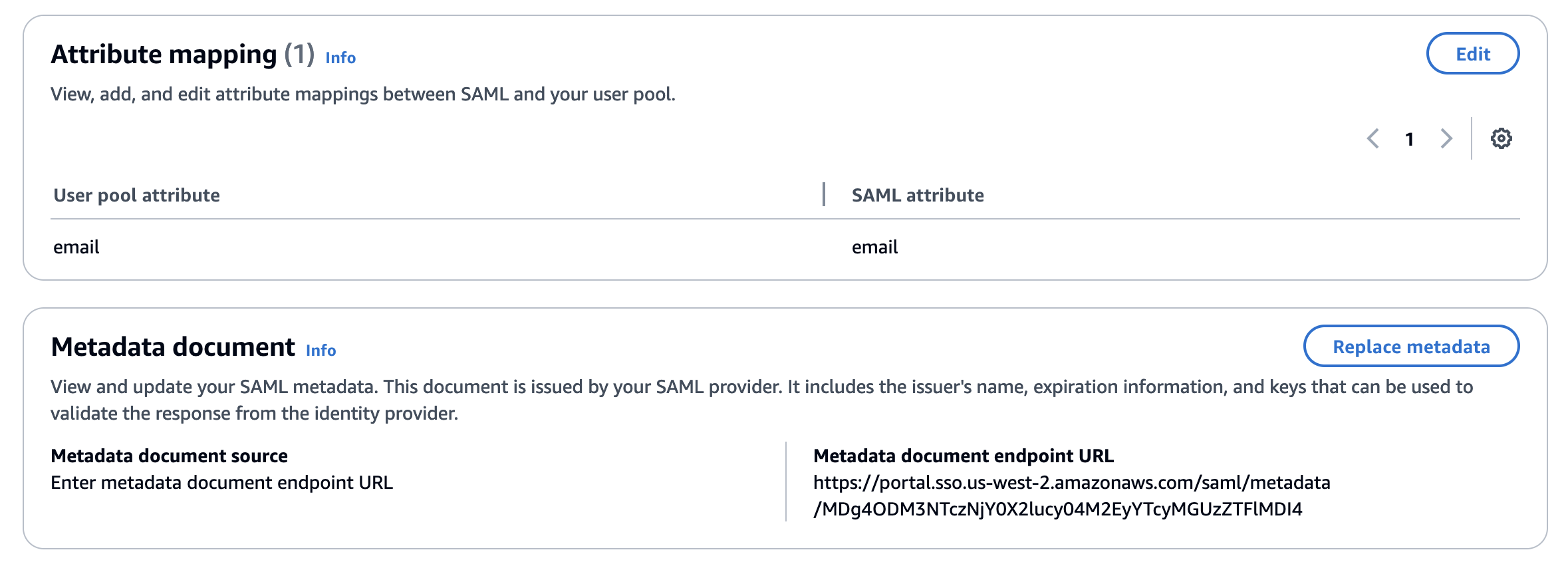

로그인 환경 탭에서 페더레이션 자격 증명 공급자 로그인으로 이동하여 구성된 자격 증명 공급자를 엽니다.

-

일반적으로 메타데이터를 변경하고 속성 매핑을 변경하지 않고 그대로 두면 됩니다. 속성 매핑을 업데이트하려면 편집을 선택합니다. 메타데이터 문서 를 업데이트하려면 메타데이터 바꾸기 를 선택합니다.

-

속성 매핑을 편집한 경우 DynamoDB 에서

<environment name>.cluster-settings테이블을 업데이트해야 합니다.-

DynamoDB 콘솔을 열고 탐색에서 테이블을 선택합니다.

-

<environment name>.cluster-settings테이블을 찾아 선택하고 작업 메뉴에서 항목 탐색을 선택합니다. -

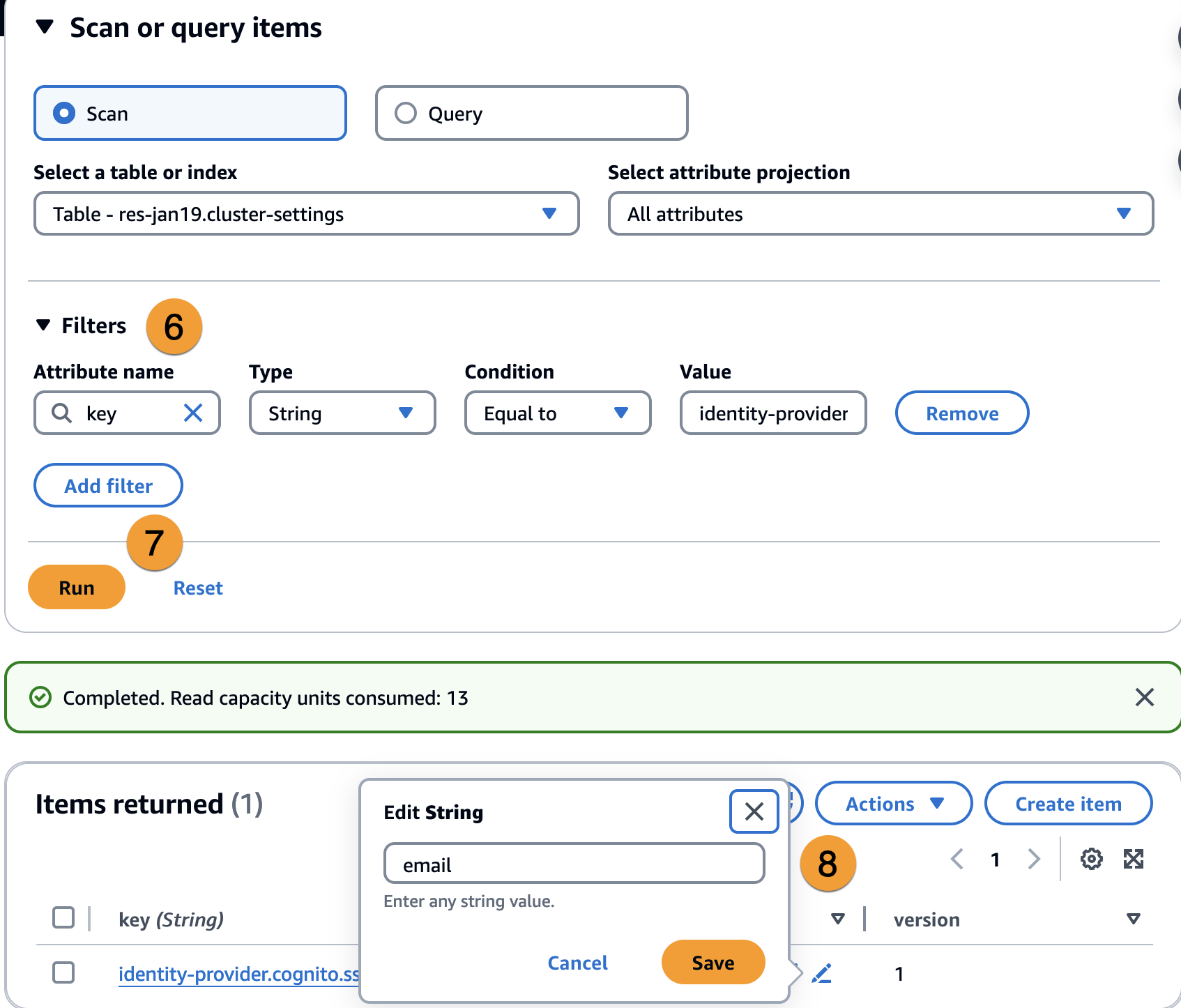

스캔 또는 쿼리 항목에서 필터로 이동하여 다음 파라미터를 입력합니다.

-

속성 이름 -

key -

값 -

identity-provider.cognito.sso_idp_provider_email_attribute

-

-

Run(실행)을 선택합니다.

-

-

반환된 항목에서

identity-provider.cognito.sso_idp_provider_email_attribute문자열을 찾고 편집을 선택하여 Amazon Cognito의 변경 사항과 일치하도록 문자열을 수정합니다.

SAML IdP 문제 디버깅

SAML-tracer — Chrome 브라우저에 이 확장을 사용하여 SAML 요청을 추적하고 어SAML설션 값을 확인할 수 있습니다. 자세한 내용은 Chrome 웹 스토어의 SAML-tracer

SAML 개발자 도구 - SAML 인코딩된 값을 디코딩하고 SAML어설션의 필수 필드를 확인하는 데 사용할 수 있는 도구를 OneLogin 제공합니다. 자세한 내용은 OneLogin 웹 사이트의 Base 64 Decode + Inflate

Amazon CloudWatch Logs - RES 로그에서 오류 또는 경고가 있는지 CloudWatch 로그를 확인할 수 있습니다. 로그는 이름 형식이 인 로그 그룹에 있습니다res-environment-name/cluster-manager

Amazon Cognito 설명서 - Amazon Cognito와의 SAML 통합에 대한 자세한 내용은 Amazon Cognito 개발자 안내서의 사용자 풀에 SAML 자격 증명 공급자 추가를 참조하세요.