기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Tape Gateway 설정 요구 사항

다른 언급이 없을 경우, 다음 요구 사항은 모든 게이트웨이 구성에 공통적으로 적용됩니다.

주제

하드웨어 및 스토리지 요구 사항

이 섹션에서는 게이트웨이의 최소 하드웨어 및 설정과 필요한 스토리지에 할당할 최소 디스크 공간에 대해 설명합니다.

에 대한 하드웨어 요구 사항 VMs

게이트웨이를 배포하는 경우에는 게이트웨이 VM을 배포하는 기본 하드웨어가 다음의 최소 리소스를 제공할 수 있도록 해야 합니다.

-

VM에 지정한 가상 프로세스 4개.

-

Tape Gateway 의 경우 하드웨어는 다음과 같은 양의 를 사용해야 합니다RAM.

-

캐시 크기가 최대 16GiB RAM TiB

-

캐시 크기가 16TiBGiBTiB RAM

-

캐시 크기가 32TiBGiBTiB RAM

-

-

VM 이미지 및 시스템 데이터 설치용 디스크 공간 80GiB.

자세한 내용은 게이트웨이 성능 최적화 단원을 참조하십시오. 하드웨어가 게이트웨이 VM의 성능에 미치는 영향에 대한 정보는 AWS Storage Gateway 할당량 단원을 참조하십시오.

Amazon EC2 인스턴스 유형에 대한 요구 사항

Amazon Elastic Compute Cloud(Amazon EC2)에 게이트웨이를 배포할 때 게이트웨이가 작동하려면 인스턴스 크기가 xlarge 이상이어야 합니다. 하지만 컴퓨팅 최적화 인스턴스 패밀리의 경우 크기가 2xlarge 이상이 되어야 합니다.

참고

Storage GatewayAMI는 Intel 또는 AMD 프로세서를 사용하는 x86 기반 인스턴스와만 호환됩니다. ARMGraviton 프로세서를 사용하는 기반 인스턴스는 지원되지 않습니다.

Tape Gateway 의 경우 Amazon EC2 인스턴스는 게이트웨이에 사용할 캐시 크기에 RAM 따라 다음과 같은 양의 를 사용해야 합니다.

-

캐시 크기가 최대 16GiB RAM TiB

-

캐시 크기가 16TiBGiBTiB RAM

-

캐시 크기가 32TiBGiBTiB RAM

게이트웨이 유형에 대한 권장 인스턴스 유형 중 하나를 사용합니다.

캐시 볼륨 및 Tape Gateway 유형별 권장 사항

-

범용 인스턴스 패밀리 – m4, m5 또는 m6 인스턴스 유형.

참고

m4.16xlarge 인스턴스 유형은 사용하지 않는 것이 좋습니다.

-

컴퓨팅 최적화 인스턴스 패밀리 – c4, c5, 또는 c6 인스턴스 유형. 필요한 RAM 요구 사항을 충족하려면 2xlarge 이상의 인스턴스 크기를 선택합니다.

-

메모리 최적화 인스턴스 패밀리 – r3, r5 또는 r6 인스턴스 유형.

-

스토리지 최적화 인스턴스 패밀리 – i3 또는 i4 인스턴스 유형.

스토리지 요구 사항

VM에 80GiB 디스크 공간이 필요할 뿐 아니라 게이트웨이에도 추가 디스크가 필요합니다.

다음은 배포된 게이트웨이의 로컬 디스크 스토리지에 권장되는 크기를 보여주는 표입니다.

| 게이트웨이 유형 | 캐시(최소값) | 캐시(최대값) | 업로드 버퍼(최소값) | 업로드 버퍼(최대값) | 필요한 다른 로컬 디스크 |

|---|---|---|---|---|---|

| Tape Gateway | 150GiB | 64TiB | 150GiB | 2TiB | — |

참고

캐시 및 업로드 버퍼에 대해 하나 이상의 로컬 드라이브를 최대 용량까지 구성할 수 있습니다.

기존 게이트웨이에 캐시 또는 업로드 버퍼를 추가할 때는 호스트(하이퍼바이저 또는 Amazon EC2 인스턴스)에서 새 디스크를 생성하는 것이 중요합니다. 기존 디스크가 이전에 캐시 또는 업로드 버퍼로 할당되었던 경우, 디스크 크기를 변경하지 마십시오.

게이트웨이 할당량에 대한 자세한 내용은 AWS Storage Gateway 할당량 단원을 참조하십시오.

네트워크 및 방화벽 요구 사항

게이트웨이에는 인터넷, 로컬 네트워크, 도메인 이름 서비스(DNS) 서버, 방화벽, 라우터 등에 대한 액세스 권한이 필요합니다. 아래에서 필수 포트에 대한 정보와 방화벽 및 라우터를 통한 액세스를 허용하는 방법에 대한 정보를 얻을 수 있습니다.

참고

경우에 따라 Amazon에 Storage Gateway를 배포EC2하거나 AWS IP 주소 범위를 제한하는 네트워크 보안 정책과 함께 다른 유형의 배포(온프레미스 포함)를 사용할 수 있습니다. 이러한 경우 AWS IP 범위 값이 변경될 때 게이트웨이에 서비스 연결 문제가 발생할 수 있습니다. 사용해야 하는 AWS IP 주소 범위 값은 게이트웨이를 활성화하는 AWS 리전의 Amazon 서비스 하위 집합에 있습니다. 현재 IP 범위 값은AWS 일반 참조에서 AWS IP 주소 범위를 참조하세요.

참고

네트워크 대역폭 요구 사항은 게이트웨이가 업로드하고 다운로드하는 데이터 양에 따라 달라집니다. 게이트웨이를 성공적으로 다운로드, 활성화 및 업데이트하려면 최소 100Mbps가 필요합니다. 데이터 전송 패턴에 따라 워크로드 지원에 필요한 대역폭이 결정됩니다. 경우에 따라 Amazon에 Storage Gateway를 배포EC2하거나 다른 유형의 배포를 사용할 수 있습니다.

주제

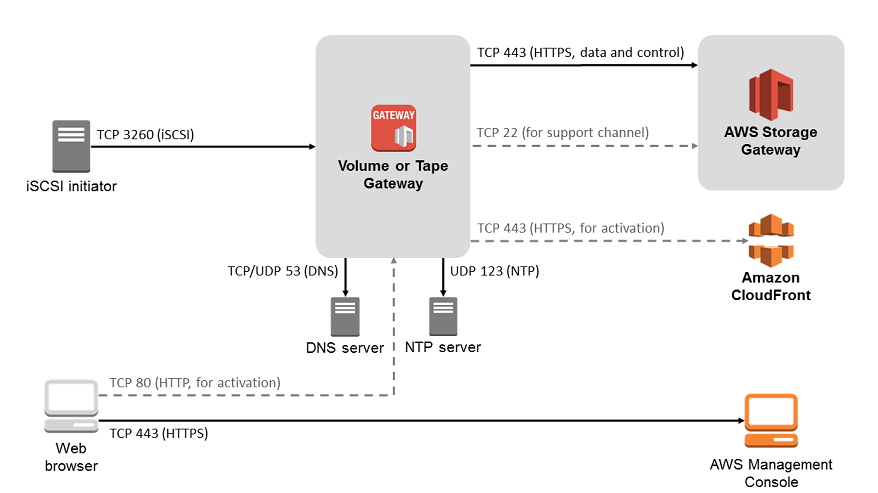

포트 요구 사항

Storage Gateway가 작동하려면 특정 포트가 허용되어야 합니다. 다음 그림은 각 게이트웨이 유형에 대해 허용해야 하는 필수 포트를 보여줍니다. 일부 포트는 모든 유형의 게이트웨이에 필요하고, 기타 일부는 특정 유형의 게이트웨이에 필요합니다. 포트 요구 사항에 대한 자세한 내용은 Tape Gateway에 대한 포트 요구 사항 단원을 참조하십시오.

모든 게이트웨이 유형에 대한 공통 포트

다음 포트는 공통이기 때문에 모든 유형의 게이트웨이에 필요합니다.

|

프로토콜 |

Port |

Direction |

소스 |

대상 |

용도 |

|---|---|---|---|---|---|

|

TCP |

443(HTTPS) |

아웃바운드 |

Storage Gateway |

AWS |

Storage Gateway에서 AWS 서비스 엔드포인트로의 통신용입니다. 서비스 엔드포인트에 대한 자세한 내용은 방화벽 및 라우터를 통한 AWS Storage Gateway 액세스 허용 단원을 참조하십시오. |

|

TCP |

80(HTTP) |

인바운드 |

AWS 관리 콘솔에 연결하는 호스트입니다. |

Storage Gateway |

Storage Gateway 활성화 키를 가져올 때 로컬 시스템에서 사용합니다. 포트 80은 Storage Gateway 어플라이언스 활성화 중에만 사용됩니다. Storage Gateway에 대한 공개 액세스에는 포트 80이 필요하지 않습니다. 포트 80에 액세스하는데 필요한 권한 수준은 네트워크 구성에 따라 다릅니다. Storage Gateway Management Console에서 게이트웨이를 활성화하는 경우, 콘솔에 연결하는 호스트가 게이트웨이의 포트 80에 액세스할 수 있어야 합니다. |

|

TCP/UDP |

53(DNS) |

아웃바운드 |

Storage Gateway |

도메인 이름 서비스(DNS) 서버 |

Storage Gateway와 DNS 서버 간의 통신용입니다. |

|

TCP |

22(지원 채널) |

아웃바운드 |

Storage Gateway |

AWS Support |

AWS Support 가 게이트웨이에 액세스하여 게이트웨이 문제를 해결할 수 있도록 허용합니다. 게이트웨이의 정상 작업 중에는 이 포트를 열어둘 필요가 없지만, 문제 해결 시에는 필요합니다. |

|

UDP |

123(NTP) |

아웃바운드 |

NTP 클라이언트 |

NTP 서버 |

로컬 시스템이 VM 시간을 호스트 시간과 동기화하는 데 사용됩니다. |

Volume Gateway 및 Tape Gateway용 포트

다음은 Tape Gateway용으로 개방할 포트를 보여줍니다.

공통 포트 외에 Tape Gateway에는 다음 포트가 필요합니다.

|

프로토콜 |

Port |

Direction |

소스 |

대상 |

용도 |

|---|---|---|---|---|---|

|

TCP |

3260(iSCSI) |

인바운드 |

iSCSI 이니시에이터 |

Storage Gateway |

로컬 시스템에서 게이트웨이에 의해 노출된 iSCSI 대상에 연결합니다. |

포트 요구 사항에 대한 자세한 내용은 추가 Storage Gateway 리소스 섹션에서 Tape Gateway에 대한 포트 요구 사항을 참조하세요.

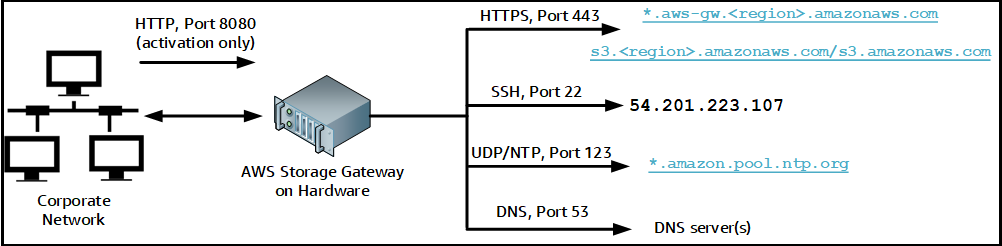

Storage Gateway 하드웨어 어플라이언스에 대한 네트워킹 및 방화벽 요구 사항

각 Storage Gateway 하드웨어 어플라이언스에는 다음과 같은 네트워크 서비스가 필요합니다.

-

인터넷 액세스 - 서버의 모든 네트워크 인터페이스를 통해 인터넷에 상시 접속할 수 있는 네트워크 연결입니다.

-

DNS 서비스 - 하드웨어 어플라이언스와 DNS 서버 간의 통신을 위한 DNS 서비스입니다.

-

시간 동기화 - 자동으로 구성된 Amazon NTP 시간 서비스에 연결할 수 있어야 합니다.

-

IP 주소 - 할당된 DHCP 또는 정적 IPv4 주소입니다. IPv6 주소를 할당할 수 없습니다.

Dell PowerEdge R640 서버 후면에는 5개의 물리적 네트워크 포트가 있습니다. 서버 뒷면을 보고 왼쪽부터 오른쪽 순서로 이 포트는 다음과 같습니다.

-

iDRAC

-

em1 -

em2 -

em3 -

em4

원격 서버 관리에 iDRAC 포트를 사용할 수 있습니다.

하드웨어 어플라이언스를 작동하려면 다음 포트가 필요합니다.

|

프로토콜 |

Port |

Direction |

소스 |

대상 |

용도 |

|---|---|---|---|---|---|

| SSH |

22 |

아웃바운드 |

하드웨어 어플라이언스 |

|

지원 채널 |

| DNS | 53 | 아웃바운드 | 하드웨어 어플라이언스 | DNS 서버 | 이름 확인 |

| UDP/NTP | 123 | 아웃바운드 | 하드웨어 어플라이언스 | *.amazon.pool.ntp.org |

시간 동기화 |

| HTTPS |

443 |

아웃바운드 |

하드웨어 어플라이언스 |

|

데이터 전송 |

| HTTP | 8080 | 인바운드 | AWS | 하드웨어 어플라이언스 | 활성화(잠시 동안) |

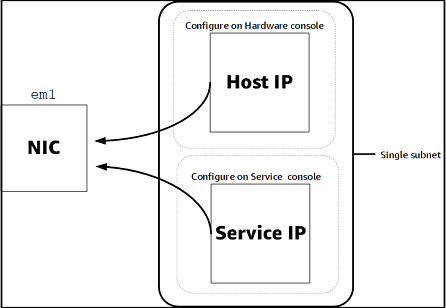

하드웨어 어플라이언스는 설계상 다음과 같은 네트워크 및 방화벽 설정이 필요합니다.

-

하드웨어 콘솔에서 연결된 모든 네트워크 인터페이스를 구성합니다.

-

각 네트워크 인터페이스는 고유한 서브넷에 있어야 합니다.

-

연결된 모든 네트워크 인터페이스에 위의 그림에 나와 있는 엔드포인트에 대한 아웃바운드 액세스를 제공합니다.

-

하드웨어 어플라이언스를 지원하는 네트워크 인터페이스를 한 개 이상 구성합니다. 자세한 내용은 하드웨어 어플라이언스 네트워크 파라미터 구성 단원을 참조하십시오.

참고

서버 뒷면과 포트가 나와 있는 그림을 보려면 하드웨어 어플라이언스 물리적 설치 단원을 참조하십시오.

게이트웨이든 호스트든 동일한 네트워크 인터페이스(NIC)의 모든 IP 주소는 동일한 서브넷에 있어야 합니다. 다음 그림은 주소 지정 체계를 보여 줍니다.

하드웨어 어플라이언스 활성화 및 구성에 대한 자세한 내용은 Storage Gateway 하드웨어 어플라이언스 사용 단원을 참조하십시오.

방화벽 및 라우터를 통한 AWS Storage Gateway 액세스 허용

와 통신하려면 게이트웨이에서 다음 서비스 엔드포인트에 액세스해야 합니다 AWS. 방화벽 또는 라우터를 사용하여 네트워크 트래픽을 필터링 또는 제한하는 경우, 방화벽 및 라우터가 AWS로 가는 아웃바운드 통신을 위해 이 서비스 엔드포인트를 허용하도록 구성해야 합니다.

참고

Storage Gateway가 와 주고받는 연결 및 데이터 전송에 사용하도록 프라이빗 VPC 엔드포인트를 구성하는 경우 AWS게이트웨이는 퍼블릭 인터넷에 액세스할 필요가 없습니다. 자세한 내용은 Virtual Private Cloud(VPC)에서 게이트웨이 활성화를 참조하세요.

중요

게이트웨이의 AWS 리전에 따라 를 바꿉니다.region 올바른 리전 문자열을 사용하여 서비스 엔드포인트에서.

head-bucket 작업을 위해 모든 게이트웨이에는 다음과 같은 서비스 엔드포인트가 필요합니다.

s3.amazonaws.com:443

다음의 서비스 엔드포인트는 제어 경로(anon-cp, client-cp, proxy-app) 및 데이터 경로(dp-1) 작업을 위한 모든 게이트웨이에 필요합니다.

anon-cp.storagegateway.region.amazonaws.com:443 client-cp.storagegateway.region.amazonaws.com:443 proxy-app.storagegateway.region.amazonaws.com:443 dp-1.storagegateway.region.amazonaws.com:443

API 전화를 걸려면 다음 게이트웨이 서비스 엔드포인트가 필요합니다.

storagegateway.region.amazonaws.com:443

다음 예제는 미국 서부(오레곤) 리전(us-west-2)의 게이트웨이 서비스 엔드포인트입니다.

storagegateway.us-west-2.amazonaws.com:443

다음에 표시된 Amazon S3 서비스 엔드포인트는 File Gateway에서만 사용됩니다. File Gateway에서 파일 공유가 매핑되는 S3 버킷에 액세스하려면 이 엔드포인트가 필요합니다.

bucketname.s3.region.amazonaws.com

다음 예제는 미국 동부(오하이오) 리전(us-east-2)의 S3 서비스 엔드포인트입니다.

s3.us-east-2.amazonaws.com

참고

게이트웨이가 S3 버킷이 위치한 AWS 리전을 확인할 수 없는 경우 이 서비스 엔드포인트는 기본적으로 로 설정됩니다s3.us-east-1.amazonaws.com. 게이트웨이가 활성화되고 S3 버킷이 위치한 AWS

리전 외에 미국 동부(버지니아 북부) 리전(us-east-1)에 대한 액세스를 허용하는 것이 좋습니다.

다음은 AWS GovCloud (US) 리전에 대한 S3 서비스 엔드포인트입니다.

s3-fips.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (FIPS)) s3-fips.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (FIPS)) s3.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (Standard)) s3.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (Standard))

다음 예제는 AWS GovCloud (미국 서부) 리전의 S3 버킷에 대한 FIPS 서비스 엔드포인트입니다.

bucket-name.s3-fips.us-gov-west-1.amazonaws.com

Storage Gateway VM은 다음 NTP 서버를 사용하도록 구성됩니다.

0.amazon.pool.ntp.org 1.amazon.pool.ntp.org 2.amazon.pool.ntp.org 3.amazon.pool.ntp.org

-

Storage Gateway - Storage Gateway 에 사용할 수 있는 지원되는 AWS 리전 및 AWS 서비스 엔드포인트 목록은 의 AWS Storage Gateway 엔드포인트 및 할당량을 참조하세요AWS 일반 참조.

-

Storage Gateway 하드웨어 어플라이언스 - 하드웨어 어플라이언스와 함께 사용할 수 있는 지원되는 AWS 리전의 경우 의 Storage Gateway 하드웨어 어플라이언스 리전을 참조하세요AWS 일반 참조.

Amazon EC2 게이트웨이 인스턴스의 보안 그룹 구성

보안 그룹은 Amazon EC2 게이트웨이 인스턴스로의 트래픽을 제어합니다. 보안 그룹을 구성할 때는 다음을 수행하는 것이 좋습니다.

-

보안 그룹은 외부 인터넷에서 들어오는 연결을 허용해서는 안 됩니다. 게이트웨이 보안 그룹 내 인스턴스만 게이트웨이와 통신할 수 있도록 허용해야 합니다. 인스턴스가 보안 그룹 외부에서 게이트웨이에 연결되도록 허용해야 하는 경우 포트 3260(iSCSI 연결의 경우) 및 80(활성화의 경우)에서만 연결을 허용하는 것이 좋습니다.

-

게이트웨이 보안 그룹 외부의 Amazon EC2 호스트에서 게이트웨이를 활성화하려면 해당 호스트의 IP 주소에서 포트 80의 수신 연결을 허용하세요. 활성화 호스트의 IP 주소를 확인할 수 없는 경우에는 포트 80을 열어 게이트웨이를 활성화하고 활성화가 완료되면 포트 80에 대한 액세스를 종료하는 방법을 사용할 수 있습니다.

-

문제 해결을 AWS Support 위해 를 사용하는 경우에만 포트 22 액세스를 허용합니다. 자세한 내용은 게이트웨이 문제 AWS Support 해결에 도움을 주고 싶으신가요? EC2 단원을 참조하십시오.

경우에 따라 Amazon EC2 인스턴스를 시작자(즉, Amazon 에 배포한 게이트웨이의 iSCSI 대상에 연결하기 위해)로 사용할 수 있습니다EC2. 이러한 경우 2단계 접근 방식을 권장합니다.

-

게이트웨이와 동일한 보안 그룹에서 이니시에이터 인스턴스를 시작해야 합니다.

-

이니시에이터가 게이트웨이와 통신할 수 있도록 액세스를 구성해야 합니다.

게이트웨이 용도로 개방하는 포트에 대한 자세한 내용은 Tape Gateway에 대한 포트 요구 사항 단원을 참조하십시오.

지원되는 하이퍼바이저 및 호스트 요구 사항

Storage Gateway 온프레미스를 가상 머신(VM) 어플라이언스 또는 물리적 하드웨어 어플라이언스로 실행하거나 에서 Amazon EC2 인스턴스 AWS 로 실행할 수 있습니다.

참고

제조업체가 하이퍼바이저 버전에 대한 일반 지원을 종료하면 Storage Gateway도 해당 하이퍼바이저 버전에 대한 지원을 종료합니다. 특정 버전의 하이퍼바이저 지원에 대한 자세한 내용은 제조업체 설명서를 참조하세요.

Storage Gateway에서 지원하는 하이퍼바이저 버전 및 호스트는 다음과 같습니다.

-

VMware ESXi 하이퍼바이저(버전 7.0 또는 8.0) - 이 설정의 경우 호스트에 연결하려면 VMware vSphere 클라이언트도 필요합니다.

-

Microsoft Hyper-V Hypervisor(버전 2012 R2, 2016, 2019 또는 2022) – Hyper-V의 무료 독립형 버전은 Microsoft 다운로드 센터

에서 받을 수 있습니다. 이 설정의 경우 호스트에 연결하려면 Microsoft Windows 클라이언트 컴퓨터에서 Microsoft Hyper-V Manager를 사용해야 합니다. -

Linux 커널 기반 가상 머신(KVM) - 무료 오픈 소스 가상화 기술입니다. KVM 는 Linux 버전 2.6.20 이상의 모든 버전에 포함됩니다. Storage Gateway는 CentOS /RHEL 7.7, Ubuntu 16.04 및 Ubuntu 18.04 LTS 배포에 대해 테스트LTS되고 지원됩니다. 다른 최신 Linux 배포판이 작동하지만 기능이나 성능이 보장되지는 않습니다. KVM 이미 환경이 실행 중이고 KVM 작동 방식에 이미 익숙한 경우 이 옵션을 사용하는 것이 좋습니다.

-

Amazon EC2 인스턴스 - Storage Gateway는 게이트웨이 VM 이미지가 포함된 Amazon Machine Image(AMI)를 제공합니다. Amazon 에는 파일, 캐시된 볼륨 및 Tape Gateway 유형만 배포할 수 있습니다EC2. Amazon 에 게이트웨이를 배포하는 방법에 대한 자세한 내용은 섹션을 EC2참조하세요Tape Gateway용 사용자 지정 Amazon EC2 인스턴스 배포.

-

Storage Gateway 하드웨어 어플라이언스 - Storage Gateway는 제한된 가상 머신 인프라 위치에 대한 온프레미스 배포 옵션으로 물리적 하드웨어 어플라이언스를 제공합니다.

참고

Storage Gateway는 다른 게이트웨이 VM의 스냅샷 또는 복제본 또는 Amazon 에서 생성된 VM에서 게이트웨이 복구를 지원하지 않습니다EC2AMI. 게이트웨이 VM이 제대로 작동하지 않는 경우에는 새로운 게이트웨이를 활성화하고 그 게이트웨이에 데이터를 복구합니다. 자세한 내용은 가상 머신이 예기치 않게 종료된 상황에서 복구하기 단원을 참조하십시오.

Storage Gateway는 동적 메모리 및 가상 메모리 벌루닝(ballooning)을 지원하지 않습니다.

지원되는 iSCSI 이니시에이터

Tape Gateway를 배포할 때 게이트웨이는 미디어 체인저 1개와 테이프 드라이브 10개로 사전 구성됩니다. 이러한 테이프 드라이브와 미디어 체인저는 기존 클라이언트 백업 애플리케이션에서 iSCSI 디바이스로 사용할 수 있습니다.

이러한 iSCSI 디바이스에 연결하기 위해 Storage Gateway는 다음 iSCSI 이니시에이터를 지원합니다.

-

Windows Server 2019

-

Windows Server 2016

-

Windows Server 2012 R2

-

Windows 10

-

Windows 8.1

-

Red Hat Enterprise Linux 5

-

Red Hat Enterprise Linux 6

-

Red Hat Enterprise Linux 7

-

Red Hat Enterprise Linux 8

-

Red Hat Enterprise Linux 9

-

VMware ESX 이니시에이터 - 의 게스트 운영 체제에서 이니시에이터를 사용하는 대신 사용할 수 있습니다. VMs

중요

Storage Gateway는 Windows 클라이언트의 Microsoft 다중 경로 I/O(MPIO)를 지원하지 않습니다.

Storage Gateway는 호스트가 Windows Server 장애 조치 클러스터링()을 사용하여 액세스를 조정하는 경우 여러 호스트를 동일한 볼륨에 연결하는 것을 지원합니다WSFC. 그러나 를 사용하지 않으면 동일한 볼륨에 여러 호스트를 연결할 수 없습니다(예: 클러스터링되지 않은 NTFS/ext4 파일 시스템 공유). WSFC

Tape Gateway에 지원되는 타사 백업 애플리케이션

백업 애플리케이션을 사용하여 Tape Gateway로 테이프에 대한 읽기, 쓰기 및 관리 작업을 수행할 수 있습니다. Tape Gateway와 함께 작동하도록 지원되는 타사 백업 애플리케이션은 다음과 같습니다.

선택할 미디어 체인저의 유형은 사용하려고 계획한 백업 애플리케이션에 따라 달라집니다. 다음 표는 테스트를 통해 Tape Gateway와 호환되는 것으로 확인된 타사 백업 애플리케이션의 목록입니다. 이 표에는 각 백업 애플리케이션에 권장되는 미디어 체인저 유형도 수록되어 있습니다.

| 백업 애플리케이션 | 미디어 체인저 유형 |

|---|---|

| Arcserve 백업 | AWS-Gateway-VTL |

| Bacula Enterprise V10.x | AWS-Gateway-VTL 또는 STK-L700 |

| Commvault V11 | STK-L700 |

| Dell EMC NetWorker 19.5 | AWS-Gateway-VTL |

| IBM Spectrum Protect v8.1.10 | IBM-03584L32-0402 |

| 마이크로 포커스(HPE) 데이터 보호기 9 또는 11.x | AWS-Gateway-VTL |

| Microsoft System Center 2012 R2 또는 2016 Data Protection Manager | STK-L700 |

| NovaStor DataCenter/네트워크 6.4 또는 7.1 | STK-L700 |

| Quest NetVault Backup 12.4 또는 13.x | STK-L700 |

| Veeam Backup & Replication 11A | AWS-Gateway-VTL |

| Veritas Backup Exec 2014, 15, 16, 20 또는 22.x | AWS-Gateway-VTL |

Veritas Backup Exec 2012 참고Veritas는 Backup Exec 2012에 대한 지원을 종료했습니다. |

STK-L700 |

| Veritas NetBackup 버전 7.x 또는 8.x | AWS-Gateway-VTL |

중요

사용 중인 백업 애플리케이션에 대해 나열되는 미디어 체인저를 선택할 것을 강력하게 권장합니다. 다른 미디어 체인저를 선택하면 올바르게 작동하지 않을 수 있습니다. 게이트웨이가 활성화된 후에는 다른 미디어 체인저를 선택할 수 있습니다. 자세한 내용은 게이트웨이 활성화 후 미디어 체인저 선택을 참조하세요.