기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS 서비스 를 통한 액세스 AWS PrivateLink

엔드포인트를 AWS 서비스 사용하여에 액세스합니다. 기본 서비스 엔드포인트는 퍼블릭 인터페이스이므로 트래픽이 VPC에서 로 이동할 수 있도록 VPC에 인터넷 게이트웨이를 추가해야 합니다 AWS 서비스. 이 구성이 네트워크 보안 요구 사항과 호환되지 않는 경우 AWS PrivateLink 를 사용하여 인터넷 게이트웨이를 사용하지 않고 VPC에 있는 AWS 서비스 것처럼 VPC를에 연결할 수 있습니다.

VPC 엔드포인트를 AWS PrivateLink 사용하여와 통합 AWS 서비스 되는에 비공개로 액세스할 수 있습니다. 이 경우 인터넷 게이트웨이를 사용하지 않고도 애플리케이션 스택의 모든 계층을 구축하고 관리할 수 있습니다.

요금

인터페이스 VPC 엔드포인트가 각 가용 영역에 프로비저닝되는 시간당 요금이 청구됩니다. 또한 처리된 데이터의 GB당 요금이 청구됩니다. 자세한 내용은 AWS PrivateLink 요금

내용

개요

퍼블릭 서비스 엔드포인트를 AWS 서비스 통해에 액세스하거나를 AWS 서비스 사용하여 지원되는에 연결할 수 있습니다 AWS PrivateLink. 이 개요에서는 두 방법을 비교합니다.

퍼플릭 서비스 엔드포인트를 통한 액세스

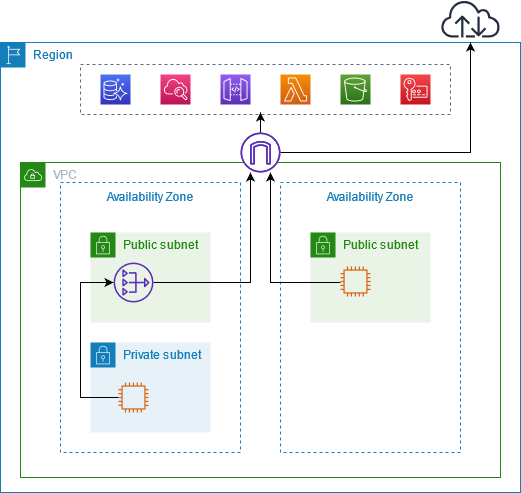

다음 다이어그램은 퍼블릭 서비스 엔드포인트를 AWS 서비스 통해 인스턴스가 액세스하는 방법을 보여줍니다. 퍼블릭 서브넷의 인스턴스 AWS 서비스 에서 로 가는 트래픽은 VPC의 인터넷 게이트웨이로 라우팅된 다음 로 라우팅됩니다 AWS 서비스. 프라이빗 서브넷의 인스턴스 AWS 서비스 에서 로 가는 트래픽은 NAT 게이트웨이로 라우팅된 다음 Word의 인터넷 게이트웨이로 라우팅VPC된 다음 로 라우팅됩니다 AWS 서비스. 이 트래픽은 인터넷 게이트웨이를 통과하지만 AWS 네트워크를 벗어나지 않습니다.

를 통해 연결 AWS PrivateLink

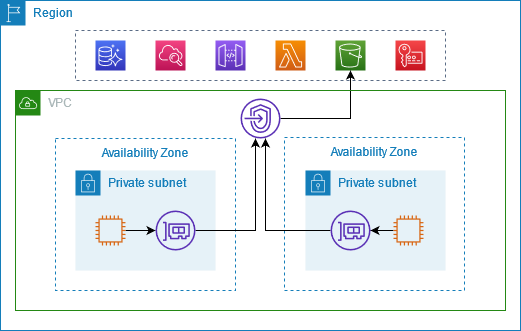

다음 다이어그램은 인스턴스가를 AWS 서비스 통해 액세스하는 방법을 보여줍니다 AWS PrivateLink. 먼저 네트워크 인터페이스를 AWS 서비스 사용하여 VPC의 서브넷과 간에 연결을 설정하는 인터페이스 VPC 엔드포인트를 생성합니다. 로 향하는 트래픽 AWS 서비스 은 DNS를 사용하여 엔드포인트 네트워크 인터페이스의 프라이빗 IP 주소로 확인된 다음 VPC 엔드포인트와 간의 연결을 AWS 서비스 사용하여 로 전송됩니다 AWS 서비스.

AWS 서비스 연결 요청을 자동으로 수락합니다. 서비스는 VPC 엔드포인트를 통해 리소스에 대한 요청을 시작할 수 없습니다.

DNS 호스트 이름

대부분은 다음 구문이 있는 퍼블릭 리전 엔드포인트를 AWS 서비스 제공합니다.

protocol://service_code.region_code.amazonaws.com예를 들어 us-east-2의 Amazon CloudWatch 에 대한 퍼블릭 엔드포인트는 다음과 같습니다.

https://monitoring.us-east-2.amazonaws.com를 사용하면 프라이빗 엔드포인트를 사용하여 서비스로 트래픽을 AWS PrivateLink보냅니다. 인터페이스 VPC 엔드포인트를 생성할 때 DNS AWS 서비스 에서와 통신하는 데 사용할 수 있는 리전 및 영역 VPC 이름을 생성합니다.

인터페이스 DNS 엔드포인트의 리전 VPC 이름에는 다음 구문이 있습니다.

endpoint_id.service_id.region.vpce.amazonaws.com영역 DNS 이름에는 다음 구문이 있습니다.

endpoint_id-az_name.service_id.region.vpce.amazonaws.com에 대한 인터페이스 VPC 엔드포인트를 생성할 때 프라이빗 DNS를 활성화 AWS 서비스할 수 있습니다. 프라이빗 DNS를 사용하면 인터페이스 DNS 엔드포인트를 통한 프라이빗 연결을 활용하면서 퍼블릭 엔드포인트의 VPC 이름을 사용하여 서비스에 계속 요청할 수 있습니다. 자세한 내용은 DNS 해결 단원을 참조하십시오.

다음 describe-vpc-endpoints 명령은 인터페이스 엔드포인트의 DNS 항목을 표시합니다.

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

다음은 프라이빗 DNS 이름이 활성화된 Amazon CloudWatch 의 인터페이스 엔드포인트에 대한 예제 출력입니다. 첫 번째 항목은 프라이빗 리전 엔드포인트입니다. 다음 세 개 항목은 프라이빗 영역 엔드포인트입니다. 마지막 항목은 숨겨진 프라이빗 호스팅 영역의 엔드포인트로, 퍼블릭 엔드포인트에 대한 요청을 엔드포인트 네트워크 인터페이스의 프라이빗 IP 주소로 확인합니다.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

DNS 해결

인터페이스 DNS 엔드포인트에 대해 생성한 VPC 레코드는 퍼블릭입니다. 따라서 이러한 DNS 이름은 공개적으로 확인할 수 있습니다. 그러나 DNS 외부의 VPC 요청은 엔드포인트 네트워크 인터페이스의 프라이빗 IP 주소를 반환하므로 Word에 액세스할 수 없는 한 이러한 IP 주소를 사용하여 엔드포인트 서비스에 액세스할 수 없습니다VPC.

프라이빗 DNS

인터페이스 Word VPC 엔드포인트에 대해 프라이빗 DNS를 활성화하고 VPC DNS 호스트 이름과 DNS 해결이 모두 활성화된 경우 숨겨진 AWS관리형 프라이빗 호스팅 영역을 생성합니다. 호스팅 영역에는 DNS에서 엔드포인트 네트워크 인터페이스의 프라이빗 IP 주소로 확인하는 서비스의 기본 VPC 이름에 대한 레코드 세트가 포함되어 있습니다. 따라서 퍼블릭 리전 엔드포인트를 AWS 서비스 사용하여에 요청을 보내는 기존 애플리케이션이 있는 경우 해당 요청은 이제 해당 애플리케이션을 변경할 필요 없이 엔드포인트 네트워크 인터페이스를 거칩니다.

에 대한 DNS 엔드포인트의 프라이빗 VPC 이름을 활성화하는 것이 좋습니다 AWS 서비스. 이렇게 하면 a AWS SDK를 통한 요청과 같이 퍼블릭 서비스 엔드포인트를 사용하는 요청이 VPC 엔드포인트로 확인됩니다.

Amazon은 Route 53 Resolver라는 DNS용 VPC 서버를 제공합니다. Route 53 Resolver는 로컬 VPC 도메인 이름과 프라이빗 호스팅 영역의 레코드를 자동으로 확인합니다. 하지만 VPC 외부에서는 Route 53 Resolver를 사용할 수 없습니다. 온프레미스 네트워크에서 VPC 엔드포인트에 액세스하려면 Route 53 Resolver 엔드포인트 및 Resolver 규칙을 사용할 수 있습니다. 자세한 내용은 AWS PrivateLink 및 AWS Transit Gateway 와 통합을 참조하세요 Amazon Route 53 Resolver

서브넷 및 가용 영역

가용 영역당 하나의 서브넷으로 VPC 엔드포인트를 구성할 수 있습니다. 서브넷에서 VPC 엔드포인트에 대한 엔드포인트 네트워크 인터페이스를 생성합니다. VPC 엔드포인트의 IP 주소 유형에 따라 서브넷에서 각 엔드포인트 네트워크 인터페이스에 IP 주소를 할당합니다. 엔드포인트 네트워크 인터페이스의 IP 주소는 VPC 엔드포인트의 수명 동안 변경되지 않습니다.

프로덕션 환경에서는 고가용성 및 복원력을 위해 다음과 같이 진행하는 것이 좋습니다.

-

VPC 엔드포인트당 최소 2개의 가용 영역을 구성하고 이러한 가용 영역에서 AWS 서비스 에 액세스해야 하는 리소스를 배포합니다 AWS .

-

DNS 엔드포인트의 프라이빗 VPC 이름을 구성합니다.

-

퍼블릭 엔드포인트라고도 하는 리전 DNS 이름을 AWS 서비스 사용하여에 액세스합니다.

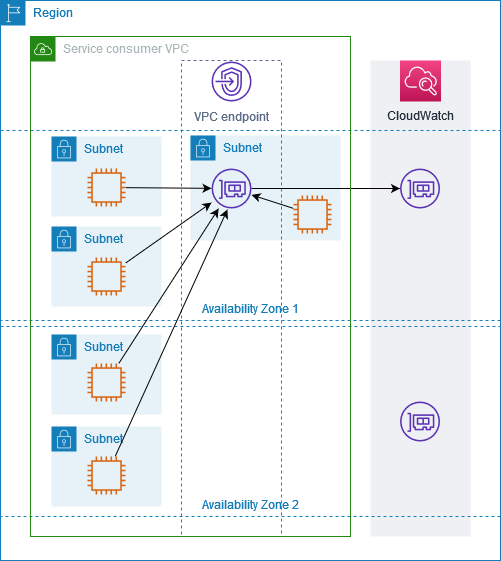

다음 다이어그램은 단일 가용 영역에 엔드포인트 네트워크 인터페이스가 있는 Amazon CloudWatch 용 VPC 엔드포인트를 보여줍니다. VPC의 서브넷에 있는 리소스가 퍼블릭 엔드포인트를 사용하여 Amazon CloudWatch에 액세스하면 엔드포인트 네트워크 인터페이스의 IP 주소로 트래픽을 해결합니다. 여기에는 다른 가용 영역에 있는 서브넷의 트래픽도 포함됩니다. 그러나 가용 영역 1이 손상된 경우 가용 영역 2의 리소스는 Amazon CloudWatch에 액세스할 수 없습니다.

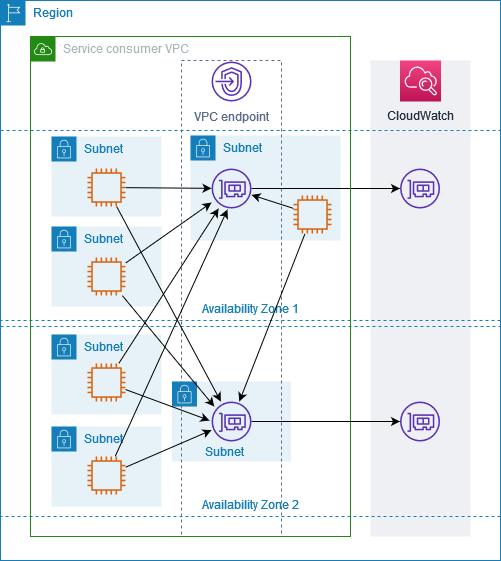

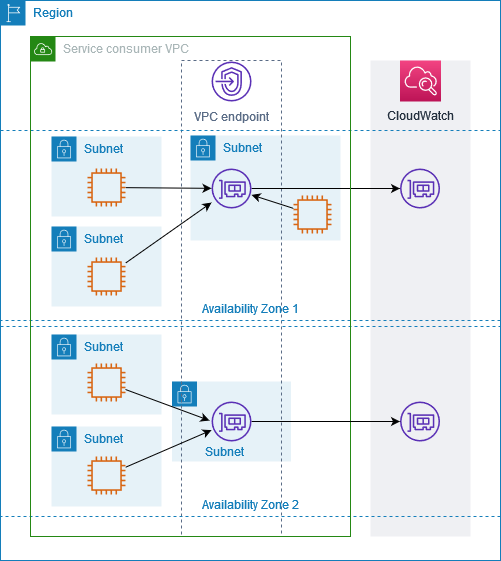

다음 다이어그램은 두 가용 영역에 엔드포인트 네트워크 인터페이스가 있는 Amazon CloudWatch 용 VPC 엔드포인트를 보여줍니다. VPC의 서브넷에 있는 리소스가 퍼블릭 엔드포인트를 사용하여 Amazon CloudWatch 에 액세스하면 원형 로빈 알고리즘을 사용하여 AmazonWord를 번갈아 사용하는 정상 엔드포인트 네트워크 인터페이스를 선택합니다. 그런 다음에 선택된 엔드포인트 네트워크 인터페이스의 IP 주소로 트래픽이 확인됩니다.

사용 사례에 더 적합한 경우 동일한 가용 영역의 엔드포인트 네트워크 인터페이스를 사용하여 리소스에서 AWS 서비스 로 트래픽을 보낼 수 있습니다. 이렇게 하려면 엔드포인트 네트워크 인터페이스의 프라이빗 영역별 엔드포인트 또는 IP 주소를 사용하세요.

IP 주소 유형

AWS 서비스 는 퍼블릭 엔드포인트를 통해 IPv6를 지원하지 않더라도 프라이빗 엔드포인트를 통해 IPv6를 지원할 수 있습니다. IPv6를 지원하는 엔드포인트는 DNS 레코드를 사용하여 AAAA 쿼리에 응답할 수 있습니다.

인터페이스 엔드포인트용 IPv6를 활성화하기 위한 요구 사항

-

는 IPv6를 통해 해당 서비스 엔드포인트를 사용할 수 있도록 해야 AWS 서비스 합니다. 자세한 내용은 IPv6 지원 보기 단원을 참조하십시오.

-

인터페이스 엔드포인트의 IP 주소 유형이 여기에 설명된 대로 인터페이스 엔드포인트의 서브넷과 호환되어야 합니다.

-

IPv4 - 엔드포인트 네트워크 인터페이스에 IPv4 주소를 할당합니다. 이 옵션은 선택한 모든 서브넷에 IPv4 주소 범위가 있는 경우에만 지원됩니다.

-

IPv6 - 엔드포인트 네트워크 인터페이스에 IPv6 주소를 할당합니다. 이 옵션은 선택한 모든 서브넷이 IPv6 전용 서브넷인 경우에만 지원됩니다.

-

듀얼스택 - 엔드포인트 네트워크 인터페이스에 IPv4 주소와 IPv6 주소를 모두 할당합니다. 이 옵션은 선택한 모든 서브넷에 IPv4 및 IPv6 주소 범위가 모두 있는 경우에만 지원됩니다.

-

인터페이스 VPC 엔드포인트가 IPv4를 지원하는 경우 엔드포인트 네트워크 인터페이스에는 IPv4 주소가 있습니다. 인터페이스 VPC 엔드포인트가 IPv6를 지원하는 경우 엔드포인트 네트워크 인터페이스에는 IPv6 주소가 있습니다. 엔드포인트 네트워크 인터페이스의 IPv6 주소는 인터넷에서 연결할 수 없습니다. IPv6 주소가 있는 엔드포인트 네트워크 인터페이스를 설명하는 경우 denyAllIgwTraffic가 활성화되어 있다는 점에 유의하세요.