기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon VPC Transit Gateway의 Amazon VPC 첨부 파일

전송 게이트웨이에 Amazon Virtual Private Cloud (VPC)를 연결하면 하나 이상의 VPC 서브넷으로 트래픽을 라우팅할 수 있습니다. 전송 게이트웨이에 VPC를 연결할 때 전송 게이트웨이가 트래픽을 라우팅하는 데 사용할 각 가용 영역에서 하나의 서브넷을 지정해야 합니다. 가용 영역에서 하나의 서브넷을 지정하면 해당 가용 영역의 모든 서브넷에 있는 리소스에 트래픽이 도달할 수 있습니다.

Limits

-

전송 게이트웨이에 VPC를 연결하면 전송 게이트웨이 연결이 없는 가용 영역의 모든 리소스가 전송 게이트웨이에 연결할 수 없습니다. 서브넷 라우팅 테이블에 Transit Gateway에 대한 경로가 있는 경우 동일한 가용 영역의 서브넷에 연결이 있을 때만 트래픽이 Transit Gateway에 전달됩니다.

-

전송 게이트웨이는 Amazon Route 53에서 프라이빗 호스팅 영역을 사용하여 설정된 연결된 DNS의 사용자 지정 DNS 이름에 대한 VPCs 확인을 지원하지 않습니다. 전송 게이트웨이에 연결된 모든 VPCs에 대해 프라이빗 호스팅 영역의 이름 확인을 구성하려면 Amazon Route 53 및 AWS Transit Gateway를 사용한 하이브리드 클라우드의 중앙 집중식 DNS 관리를

참조하세요. -

전송 게이트웨이는 Word가 동일한 VPCs 간의 라우팅을 지원하지 않습니다CIDRs. 전송 게이트웨이에 VPC를 연결하고 CIDR가 전송 게이트웨이에 이미 연결된 다른 VPC의 CIDR와 동일한 경우 새로 연결된 VPC의 경로는 전송 게이트웨이 라우팅 테이블에 전파되지 않습니다.

-

로컬 영역에 있는 VPC 서브넷에 대한 첨부 파일은 생성할 수 없습니다. 대신 로컬 영역의 서브넷이 상위 가용 영역을 통해 Transit Gateway에 연결할 수 있도록 네트워크를 구성할 수 있습니다. 자세한 내용은 Transit Gateway에 로컬 영역 서브넷 연결을 참조하세요.

-

IPv6 전용 서브넷을 사용하여 전송 게이트웨이 연결을 생성할 수 없습니다. 전송 게이트웨이 연결 서브넷은 IPv4 주소도 지원해야 합니다.

-

전송 게이트웨이를 라우팅 테이블에 추가하려면 전송 게이트웨이에 하나 이상의 VPC 연결이 있어야 합니다.

VPC 연결 수명 주기

VPC 연결은 요청이 시작될 때부터 다양한 단계를 거칩니다. 각 단계에서 수행할 수 있는 작업이 있을 수 있으며 수명 주기가 끝나면 VPC 첨부 파일은 일정 기간 동안 및 API 또는 명령줄 출력에 표시됩니다 Amazon Virtual Private Cloud Console .

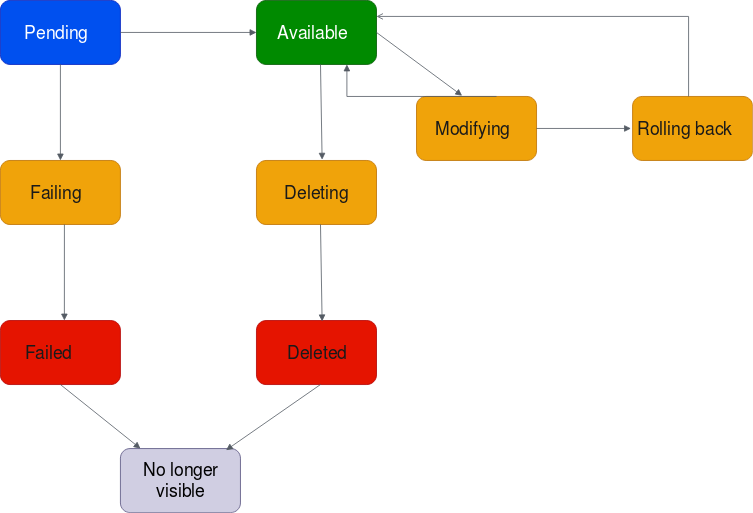

다음 다이어그램에서는 단일 계정 구성이나 공유 연결 자동 수락을 설정한 교차 계정 구성에서 연결이 진행될 수 있는 상태를 보여줍니다.

-

보류 중: VPC 연결 요청이 시작되었으며 프로비저닝 프로세스 중입니다. 이 단계에서 연결은 실패하거나

available로 이동할 수 있습니다. -

실패: VPC 연결에 대한 요청이 실패합니다. 이 단계에서 VPC 연결은 로 이동합니다

failed. -

실패: VPC 연결에 대한 요청이 실패했습니다. 이 상태에서는 삭제할 수 없습니다. 실패한 VPC 연결은 2시간 동안 계속 표시된 다음 더 이상 표시되지 않습니다.

-

사용 가능: VPC 연결을 사용할 수 있으며 Word와 전송 게이트웨이 간에 트래픽이 흐VPC 수 있습니다. 이 단계에서 연결은

modifying또는deleting으로 이동할 수 있습니다. -

삭제: 삭제 중인 VPC 첨부 파일입니다. 이 단계에서 연결은

deleted로 이동할 수 있습니다. -

삭제됨:

availableVPC 첨부 파일이 삭제되었습니다. 이 상태에서는 VPC 연결을 수정할 수 없습니다. VPC 연결은 2시간 동안 계속 표시된 다음 더 이상 표시되지 않습니다. -

수정: VPC 첨부 파일의 속성을 수정하라는 요청이 있었습니다. 이 단계에서 연결은

available또는rolling back으로 이동할 수 있습니다. -

롤백: VPC 첨부 파일 수정 요청을 완료할 수 없으며 시스템에서 변경 사항을 실행 취소하고 있습니다. 이 단계에서 연결은

available로 이동할 수 있습니다.

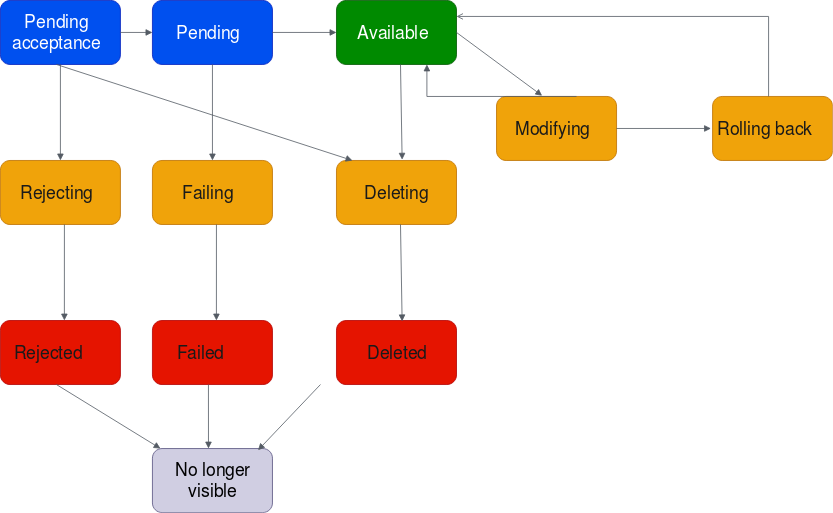

다음 다이어그램에서는 공유 연결 자동 수락이 해제되어 있는 교차 계정 구성에서 연결이 진행될 수 있는 상태를 보여줍니다.

-

수락 대기 중: VPC 연결 요청이 수락 대기 중입니다. 이 단계에서 연결은

pending,rejecting또는deleting으로 이동할 수 있습니다. -

거부: 거부되는 중인 VPC 첨부 파일입니다. 이 단계에서 연결은

rejected로 이동할 수 있습니다. -

거부됨:

pending acceptanceVPC 첨부 파일이 거부되었습니다. 이 상태에서는 VPC 연결을 수정할 수 없습니다. VPC 연결은 2시간 동안 계속 표시된 다음 더 이상 표시되지 않습니다. -

보류 중: VPC 첨부가 수락되었으며 프로비저닝 프로세스 중입니다. 이 단계에서 연결은 실패하거나

available로 이동할 수 있습니다. -

실패: VPC 연결에 대한 요청이 실패합니다. 이 단계에서 VPC 연결은 로 이동합니다

failed. -

실패: VPC 연결에 대한 요청이 실패했습니다. 이 상태에서는 삭제할 수 없습니다. 실패한 VPC 연결은 2시간 동안 계속 표시된 다음 더 이상 표시되지 않습니다.

-

사용 가능: VPC 연결을 사용할 수 있으며 Word와 전송 게이트웨이 간에 트래픽이 흐VPC 수 있습니다. 이 단계에서 연결은

modifying또는deleting으로 이동할 수 있습니다. -

삭제: 삭제 중인 VPC 첨부 파일입니다. 이 단계에서 연결은

deleted로 이동할 수 있습니다. -

삭제됨:

available또는pending acceptanceVPC 첨부 파일이 삭제되었습니다. 이 상태에서는 VPC 연결을 수정할 수 없습니다. VPC 연결은 2시간 동안 계속 표시되며, 이후에는 더 이상 표시되지 않습니다. -

수정: VPC 첨부 파일의 속성을 수정하라는 요청이 있습니다. 이 단계에서 연결은

available또는rolling back으로 이동할 수 있습니다. -

롤백: VPC 첨부 파일 수정 요청을 완료할 수 없으며 시스템에서 변경 사항을 실행 취소하고 있습니다. 이 단계에서 연결은

available로 이동할 수 있습니다.

보안 그룹 참조

이 기능을 사용하면 동일한 전송 게이트웨이에 연결된 VPCs 전반의 보안 그룹 관리 및 instance-to-instance 트래픽 제어를 간소화할 수 있습니다. 인바운드 규칙에서만 보안 그룹을 상호 참조할 수 있습니다. 아웃바운드 보안 규칙은 보안 그룹 참조를 지원하지 않습니다. 보안 그룹 참조 활성화 또는 사용과 관련된 추가 비용은 없습니다.

보안 그룹 참조 지원은 전송 게이트웨이와 전송 게이트웨이 VPC 연결 모두에 대해 구성할 수 있으며 전송 게이트웨이와 VPC 연결 모두에 대해 활성화된 경우에만 작동합니다.

제한 사항

VPC 첨부 파일과 함께 참조하는 보안 그룹을 사용하는 경우 다음 제한이 적용됩니다.

보안 그룹 참조는 가용 영역 use1-az3의 VPC 첨부 파일에 대해 지원되지 않습니다.

보안 그룹 참조는 PrivateLink 엔드포인트에서 지원되지 않습니다. 대안으로 IP CIDR 기반 보안 규칙을 사용하는 것이 좋습니다.

보안 그룹 참조는 모든 발신 보안 그룹 허용 규칙이 Word의 EFS 인터페이스에 대해 구성된 한 Elastic File System(VPCEFS)에서 작동합니다.

전송 게이트웨이를 통한 Local Zone 연결의 경우 us-east-1-atl-2a, us-east-1-dfw-2a, us-east-1-iah-2a, us-west-2-lax-1a, us-west-2-lax-1b, us-east-1-mia-2a, us-east-1-chi-2a, us-west-2-phx-2a 등의 Local Zone만 지원됩니다.

-

지원되지 않는 로컬 영역, AWS Outpost 및 AWS Wavelength Zone의 서브넷이 있는 VPC용 VPCs 연결 수준에서이 기능을 비활성화하는 것이 좋습니다. 서비스 중단이 발생할 수 있습니다.

-

검사 VPC가 있는 경우 전송 게이트웨이를 참조하는 보안 그룹은 AWS Gateway Load Balancer 또는 AWS Network Firewall에서 작동하지 않습니다.