기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

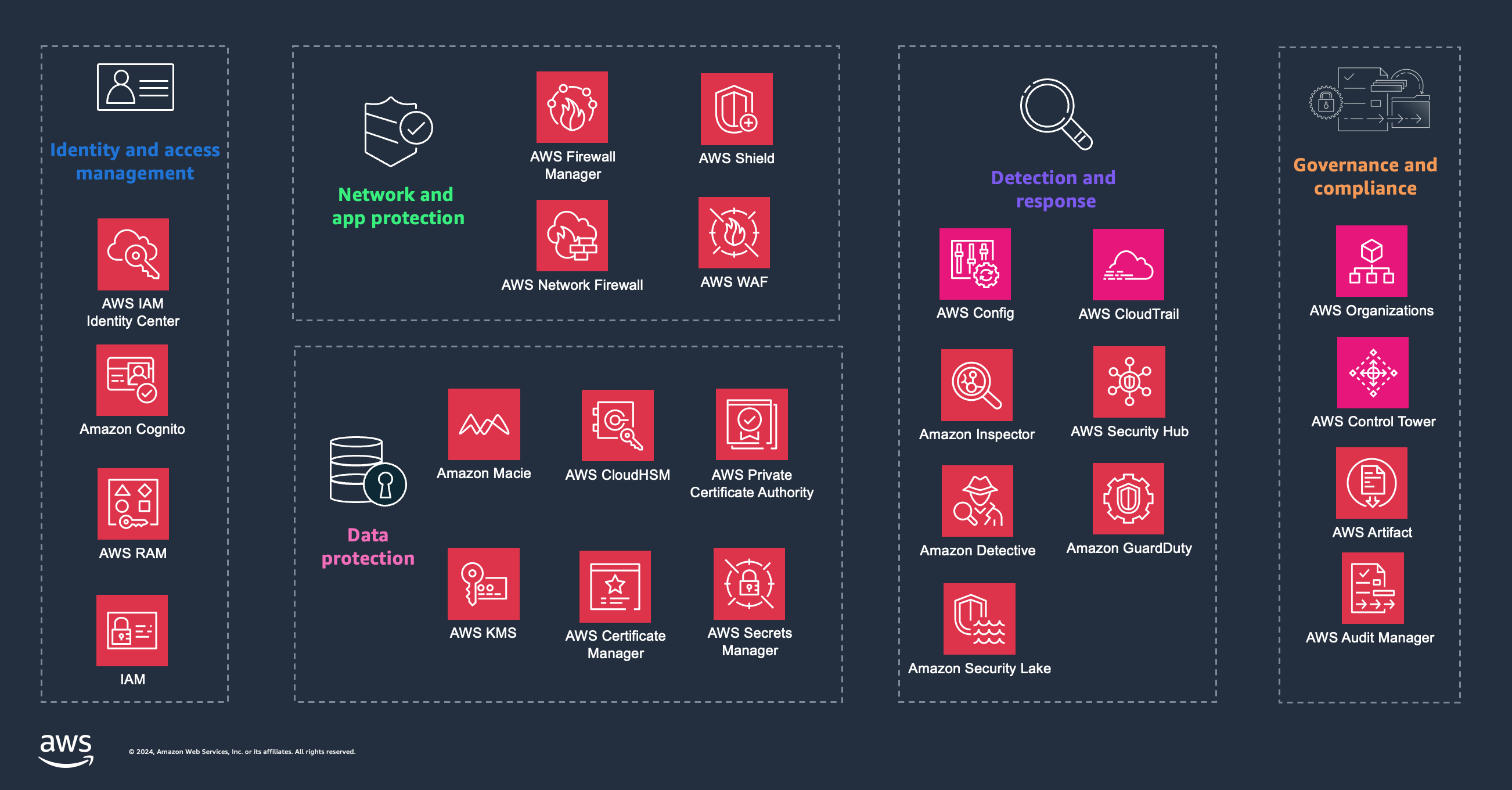

보안, ID 및 규정 준수

보안, ID 및 규정 준수

AWS 애플리케이션과 워크로드를 구축, 마이그레이션, 관리할 수 있는 가장 안전한 글로벌 클라우드 인프라로 설계되었습니다.

각 서비스는 다이어그램 뒤에 설명되어 있습니다. 요구 사항에 가장 적합한 서비스를 결정하는 데 도움이 되도록 선택을 참조하십시오. AWS 보안, ID 및 거버넌스 서비스. 일반 정보는 보안, ID 및 규정 준수를 참조하십시오. AWS

서비스

- Amazon Cognito

- Amazon Detective

- 아마존 GuardDuty

- Amazon Inspector

- Amazon Macie

- Amazon Security Lake

- Amazon Verified Permissions

- AWS Artifact

- AWS Audit Manager

- AWS Certificate Manager

- AWS CloudHSM

- AWS Directory Service

- AWS Firewall Manager

- AWS Identity and Access Management

- AWS Key Management Service

- AWS Network Firewall

- AWS Resource Access Manager

- AWS Secrets Manager

- AWS Security Hub

- AWS Shield

- AWS IAM Identity Center

- AWS WAF

- AWS WAF Captcha

로 돌아가기AWS 서비스.

Amazon Cognito

Amazon Cognito를

또한 Amazon Cognito를 사용하면 데이터를 사용자 디바이스에 로컬로 저장할 수 있으므로 디바이스가 오프라인 상태일 때도 애플리케이션이 작동할 수 있습니다. 그런 다음 사용자 디바이스 간에 데이터를 동기화하여 사용하는 디바이스에 관계없이 앱 경험이 일관되게 유지되도록 할 수 있습니다.

Amazon Cognito를 사용하면 사용자 관리, 인증 및 디바이스 간 동기화를 처리하는 솔루션의 구축, 보안 및 확장에 대해 걱정하는 대신 뛰어난 앱 경험을 만드는 데 집중할 수 있습니다.

Amazon Detective

Amazon Detective를

AWS 보안 서비스 (예: 아마존 GuardDuty, 아마존 메이시, AWS Security Hub파트너 보안 제품뿐만 아니라 잠재적 보안 문제 또는 조사 결과를 식별하는 데 사용할 수 있습니다. 이러한 서비스는 무단 액세스나 의심스러운 행동이 발생할 수 있는 시기와 장소에서 경고를 보내는 데 매우 유용합니다. AWS 배포. 하지만 발견으로 이어진 이벤트를 심층적으로 조사하여 근본 원인을 해결하려는 보안 검색 결과가 있는 경우가 있습니다. 보안 분석 결과의 근본 원인을 파악하는 것은 보안 분석가에게 복잡한 프로세스일 수 있습니다. 이 프로세스에는 추출, 변환 및 로드 (ETL) 도구와 사용자 지정 스크립팅을 사용하여 데이터를 구성하여 여러 데이터 원본에서 로그를 수집하고 결합하는 작업이 수반되는 복잡한 프로세스가 될 수 있습니다.

Amazon Detective는 보안 팀이 쉽게 조사하고 발견의 근본 원인을 신속하게 파악할 수 있도록 하여 이 프로세스를 간소화합니다. Detective는 Amazon Virtual Private Cloud (VPC) 플로우 로그와 같은 여러 데이터 소스에서 수조 개의 이벤트를 분석할 수 있습니다. AWS CloudTrail, 그리고 아마존 GuardDuty. Detective는 이러한 이벤트를 사용하여 리소스, 사용자 및 시간 경과에 따른 이들 간의 상호 작용에 대한 통합된 대화형 보기를 자동으로 생성합니다. 이 통합 보기를 사용하면 모든 세부 정보와 컨텍스트를 한 곳에서 시각화하여 조사 결과의 근본 원인을 파악하고 관련 과거 활동을 자세히 분석하며 근본 원인을 신속하게 파악할 수 있습니다.

앱에서 단 몇 번의 클릭만으로 Amazon Detective를 시작할 수 있습니다. AWS Management Console. 소프트웨어를 배포하거나 활성화하고 유지 관리할 데이터 소스가 없습니다. 새 계정에서 사용할 수 있는 30일 무료 평가판을 통해 추가 비용 없이 Detective를 사용해 볼 수 있습니다.

아마존 GuardDuty

GuardDutyAmazon은

몇 번의 클릭만으로 활성화됩니다. AWS Management Console 다음과 같은 지원을 통해 조직 전체에서 쉽게 관리할 수 있습니다. AWS Organizations, Amazon은 전 세계 수십억 개의 이벤트 분석을 즉시 시작할 GuardDuty 수 있습니다. AWS 여기에는 무단 사용의 흔적이 있습니다. GuardDuty 통합 위협 인텔리전스 피드와 머신 러닝 이상 탐지를 통해 의심되는 공격자를 식별하여 계정 및 워크로드 활동의 이상을 탐지합니다. 잠재적인 무단 사용이 감지되면 서비스는 GuardDuty 콘솔, Amazon CloudWatch Events에 자세한 결과를 전달합니다. AWS Security Hub. 따라서 결과를 실행 가능하고 기존 이벤트 관리 및 워크플로 시스템에 쉽게 통합할 수 있습니다. Amazon Detective를 콘솔에서 GuardDuty 직접 사용하면 발견의 근본 원인을 파악하기 위한 추가 조사를 쉽게 수행할 수 있습니다.

GuardDuty Amazon은 비용 효율적이고 운영하기 쉽습니다. 소프트웨어 또는 보안 인프라를 배포하고 유지 관리할 필요가 없으므로 기존 애플리케이션 및 컨테이너 워크로드에 부정적인 영향을 미칠 위험 없이 신속하게 사용할 수 있습니다. 초기 비용이 들지 않고, 소프트웨어를 배포할 필요도 없고 GuardDuty, 위협 인텔리전스 피드를 활성화할 필요도 없습니다. 또한 스마트 필터를 적용하고 위협 탐지와 관련된 로그의 일부만 분석하여 비용을 GuardDuty 최적화합니다. 새 Amazon GuardDuty 계정은 30일 동안 무료로 제공됩니다.

Amazon Inspector

Amazon Inspector는 지속적으로

아마존 인스펙터는 아마존 인스펙터 클래식보다 많은 부분이 개선되었습니다. 예를 들어, 새로운 Amazon Inspector는 일반적인 취약성 및 노출 (CVE) 정보를 네트워크 액세스 및 악용 가능성과 같은 요소와 상호 연관시켜 각 발견에 대해 매우 상황에 맞는 위험 점수를 계산합니다. 이 점수는 가장 심각한 취약성의 우선 순위를 지정하여 해결 대응 효율성을 개선하는 데 사용됩니다. 또한 Amazon Inspector는 이제 널리 배포된 기능을 사용합니다. AWS Systems Manager SSM에이전트 (Agent) 를 사용하면 Amazon EC2 인스턴스 평가를 실행하기 위해 독립형 에이전트를 배포하고 유지 관리할 필요가 없습니다. 컨테이너 워크로드의 경우 Amazon Inspector는 이제 Amazon Elastic 컨테이너 레지스트리 (ECRAmazon) 와 통합되어 컨테이너 이미지에 대한 지능적이고 비용 효율적이며 지속적인 취약성 평가를 지원합니다. 모든 조사 결과는 Amazon Inspector 콘솔에 집계되어 다음으로 전달됩니다. AWS Security Hub, Amazon을 통해 티켓팅과 같은 워크플로를 EventBridge 자동화하도록 추진했습니다.

Amazon Inspector를 처음 사용하는 모든 계정은 서비스를 평가하고 비용을 추정할 수 있는 15일 무료 평가판을 이용할 수 있습니다. 평가 기간 동안 Amazon으로 푸시된 모든 적격 Amazon EC2 ECR 인스턴스와 컨테이너 이미지는 무료로 계속 스캔됩니다.

Amazon Macie

Amazon Macie는

다중 계정 구성에서는 단일 Macie 관리자 계정으로 모든 구성원 계정을 관리할 수 있습니다. 여기에는 다음과 같은 계정 간의 민감한 데이터 검색 작업 생성 및 관리가 포함됩니다. AWS Organizations. 보안 및 민감한 데이터 검색 결과는 Macie 관리자 계정에 집계되어 Amazon CloudWatch Events로 전송됩니다. AWS Security Hub. 이제 하나의 계정으로 이벤트 관리, 워크플로 및 티켓팅 시스템과 통합하거나 Macie의 조사 결과를 다음과 같이 사용할 수 있습니다. AWS Step Functions 수정 조치를 자동화하기 위해서입니다. 새 계정에 S3 버킷 인벤토리 및 버킷 수준 평가를 무료로 제공하는 30일 평가판을 사용하여 Macie를 빠르게 시작할 수 있습니다. 버킷 평가를 위한 30일 평가판에는 민감한 데이터 검색이 포함되지 않습니다.

Amazon Security Lake

Amazon Security Lake는 다음과 같은 보안 데이터를 중앙 집중화합니다. AWS 환경, SaaS 공급업체, 온프레미스 및 클라우드 소스를 특별히 구축된 데이터 레이크에 저장하여 기업 환경에 저장합니다. AWS 계정. Security Lake는 계정 및 계정 전반의 보안 데이터 수집 및 관리를 자동화합니다. AWS 리전 따라서 보안 데이터에 대한 통제력과 소유권을 유지하면서 선호하는 분석 도구를 사용할 수 있습니다. Security Lake를 사용하면 워크로드, 애플리케이션 및 데이터에 대한 보호도 개선할 수 있습니다.

Security Lake는 통합된 보안 관련 로그 및 이벤트 데이터 수집을 자동화합니다. AWS 서비스 및 타사 서비스. 또한 사용자 지정 가능한 보존 설정으로 데이터 라이프사이클을 관리할 수 있습니다. 데이터 레이크는 Amazon S3 버킷의 지원을 받으며 데이터에 대한 소유권은 사용자에게 있습니다. Security Lake는 수집된 데이터를 Apache Parquet 형식과 개방형 사이버 보안 스키마 프레임워크 () 라고 하는 표준 오픈 소스 스키마로 변환합니다. OCSF OCSF지원을 통해 Security Lake는 다음과 같은 보안 데이터를 정규화하고 결합합니다. AWS 그리고 광범위한 엔터프라이즈 보안 데이터 소스.

기타 AWS 서비스 및 타사 서비스는 사고 대응 및 보안 데이터 분석을 위해 Security Lake에 저장된 데이터를 구독할 수 있습니다.

Amazon Verified Permissions

Amazon Verified Permissions는 사용자가

검증된 권한은 오픈 소스 정책 언어인 Cedar를

AWS Artifact

AWS Artifact

AWS Audit Manager

AWS Audit Manager

The AWS Audit Manager 사전 구축된 프레임워크는 클라우드 서비스의 증거를 매핑하여 감사자 친화적인 보고서로 변환하는 데 도움이 됩니다. AWS CISAWSFoundation Benchmark, 일반 데이터 보호 규정 (), 결제 카드 산업 데이터 보안 표준 (GDPR) 과 같은 업계 표준 또는 규정의 요구 사항에 맞는 리소스. PCI DSS 또한 고유한 비즈니스 요구 사항에 맞게 프레임워크와 해당 컨트롤을 완전히 사용자 지정할 수 있습니다. 선택한 프레임워크를 기반으로 Audit Manager는 귀사로부터 관련 증거를 지속적으로 수집하고 구성하는 평가를 시작합니다. AWS 계정 및 리소스 (예: 리소스 구성 스냅샷, 사용자 활동, 규정 준수 검사 결과 등)

에서 빠르게 시작할 수 있습니다. AWS Management Console. 사전 구축된 프레임워크를 선택하기만 하면 평가를 시작하고 자동으로 증거를 수집 및 정리할 수 있습니다.

AWS Certificate Manager

AWS Certificate Manager

다음과 함께 AWS Certificate Manager, 인증서를 신속하게 요청하여 ACM -integrated에 배포할 수 있습니다. AWS 리소스 (예: Elastic Load Balancing, Amazon CloudFront 배포판, API 게이트웨이 등), APIs AWS Certificate Manager 인증서 갱신을 처리합니다. 또한 내부 리소스를 위한 사설 인증서를 만들고 인증서 수명 주기를 중앙에서 관리할 수 있습니다. 를 통해 제공되는 공용 및 사설 인증서 AWS Certificate Manager ACM통합 서비스와 함께 사용하는 것은 무료입니다. 에 대한 비용만 지불하면 됩니다. AWS 애플리케이션을 실행하기 위해 생성한 리소스

포함AWS Private Certificate Authority

AWS CloudHSM

은AWS CloudHSM

AWS CloudHSM 표준을 준수하며 구성에 따라 모든 키를 다른 상용 제품으로 내보낼 수 있습니다. HSMs 하드웨어 프로비저닝, 소프트웨어 패치, 고가용성, 백업 등 시간이 많이 걸리는 관리 작업을 자동화하는 완전 관리형 서비스입니다. AWS CloudHSM 또한 사전 비용 없이 온디맨드로 HSM 용량을 추가 및 제거하여 빠르게 확장할 수 있습니다.

AWS Directory Service

AWS Directory Service

AWS Firewall Manager

AWS Firewall Manager

AWS Identity and Access Management

AWS Identity and Access Management

-

당신이 관리합니다. AWS 직원, 사용자 및 워크로드에 대한 권한 AWS IAM Identity Center

(IAMID 센터). IAMIdentity Center를 사용하면 여러 곳의 사용자 액세스를 관리할 수 있습니다. AWS 계정. 단 몇 번의 클릭만으로 고가용성 서비스를 활성화하고 다중 계정 액세스를 쉽게 관리하고 모든 계정에 대한 권한을 관리할 수 있습니다. AWS Organizations 중앙에서. IAM아이덴티티 센터에는 Salesforce, Box 및 Microsoft Office 365와 같은 많은 비즈니스 애플리케이션에 SAML 대한 통합 기능이 내장되어 있습니다. 또한 보안 어설션 마크업 언어 (SAML) 2.0 통합을 만들고 SSO (Single Sign-On) 액세스를 모든 지원 애플리케이션으로 확장할 수 있습니다. SAML 사용자는 구성한 자격 증명을 사용하거나 기존 회사 자격 증명을 사용하여 사용자 포털에 로그인하기만 하면 한 곳에서 할당된 모든 계정과 애플리케이션에 액세스할 수 있습니다. -

단일 계정 IAM 권한 관리: 다음에 대한

액세스 권한을 지정할 수 있습니다. AWS 권한을 사용하는 리소스. IAM엔티티 (사용자, 그룹, 역할) 는 기본적으로 권한 없이 시작합니다. 액세스 유형, 수행할 수 있는 작업, 작업을 수행할 수 있는 리소스를 지정하는 IAM 정책을 첨부하여 이러한 ID에 권한을 부여할 수 있습니다. 액세스를 허용하거나 거부하기 위해 설정해야 하는 조건을 지정할 수도 있습니다. -

단일 계정 IAM 역할 관리

: IAM 역할을 사용하면 일반적으로 조직의 액세스 권한이 없는 사용자 또는 서비스에 액세스 권한을 위임할 수 있습니다. AWS 있습니다. IAM사용자 또는 AWS 서비스는 다음을 수행하는 데 사용되는 임시 보안 자격 증명을 얻는 역할을 맡을 수 있습니다. AWS API전화. 장기 자격 증명을 공유하거나 각 ID에 대한 권한을 정의할 필요가 없습니다.

AWS Key Management Service

AWS Key Management Service

AWS Network Firewall

AWS Network Firewall

AWS Network Firewall 일반적인 네트워크 위협으로부터 보호하는 기능을 포함합니다. The AWS Network Firewall 스테이트풀 방화벽은 연결 추적 및 프로토콜 식별과 같은 트래픽 흐름의 컨텍스트를 통합하여 무단 프로토콜을 사용하여 도메인에 액세스하는 VPCs 것을 방지하는 등의 정책을 적용할 수 있습니다. The AWS Network Firewall 침입 방지 시스템 (IPS) 은 능동적인 트래픽 흐름 검사를 제공하므로 시그니처 기반 탐지를 사용하여 취약성 악용을 식별하고 차단할 수 있습니다. AWS Network Firewall 또한 알려진 악성 도메인에 대한 트래픽을 URLs 차단하고 검증된 도메인 이름을 모니터링할 수 있는 웹 필터링을 제공합니다.

쉽게 시작할 수 있습니다. AWS Network Firewall Amazon VPC Console을

AWS Resource Access Manager

AWS Resource Access Manager

많은 조직에서는 관리 또는 청구 격리를 만들고 오류의 영향을 제한하기 위해 여러 계정을 사용합니다. 다음과 같습니다. AWS RAM여러 리소스로 중복된 리소스를 만들 필요가 없습니다. AWS 계정. 이를 통해 소유하고 있는 모든 계정의 리소스를 관리하는 데 드는 운영 오버헤드가 줄어듭니다. 대신 다중 계정 환경에서는 리소스를 한 번 생성하여 사용할 수 있습니다. AWS RAM 리소스 공유를 생성하여 계정 간에 해당 리소스를 공유할 수 있습니다. 리소스 공유를 생성할 때 공유할 리소스를 선택하고 원하는 리소스를 선택합니다. AWS RAM 리소스 유형별 관리 권한, 리소스에 액세스할 수 있는 사용자를 지정합니다. AWS RAM 추가 비용 없이 사용할 수 있습니다.

AWS Secrets Manager

AWS Secrets Manager

AWS Security Hub

AWS Security Hub

Security Hub를 사용하면 모든 보안 범위에 대한 통합 보안 점수를 통해 전반적인 보안 상태를 이해할 수 있습니다. AWS 계정의 보안을 자동으로 평가합니다. AWS 를 통한 계정 리소스 AWS 기본 보안 모범 사례 (FSBP) 표준 및 기타 규정 준수 프레임워크 또한 수십 개의 보안 조사 결과를 모두 집계합니다. AWS 를 통해 보안 서비스 및 APN 제품을 단일 위치 및 형식으로 제공합니다. AWS 보안 탐지 형식 (ASFF) 과 자동 응답 및 수정 지원을 통해 평균 수정 시간 (MTTR) 을 단축할 수 있습니다. Security Hub는 티켓팅, 채팅, 보안 정보 및 이벤트 관리 (SIEM), 보안 오케스트레이션 자동화 및 대응 (SOAR), 위협 조사, 거버넌스 위험 및 규정 준수 (GRC), 사고 관리 도구와 out-of-the-box 통합되어 사용자에게 완전한 보안 운영 워크플로를 제공합니다.

Security Hub를 시작하려면 몇 번의 클릭만으로 보안 허브를 시작할 수 있습니다. AWS Management Console 30일 무료 평가판을 사용하여 조사 결과를 집계하고 보안 검사를 수행해 보세요. Security Hub를 다음과 통합할 수 있습니다. AWS Organizations 조직의 모든 계정에서 서비스를 자동으로 활성화합니다.

AWS Shield

AWS Shield

모두 AWS 고객은 다음과 같은 자동 보호 기능을 활용할 수 있습니다. AWS Shield 표준, 추가 비용 없음. AWS Shield Standard 웹 사이트 또는 애플리케이션을 대상으로 하는 가장 일반적이고 자주 발생하는 네트워크 및 전송 계층 DDoS 공격으로부터 보호합니다. 를 사용하는 경우 AWS Shield Standard

Amazon CloudFront 및 Amazon

Amazon Elastic Compute Cloud (Amazon), Elastic Load Balancing (EC2ELB), Amazon 및 Amazon Route 53 리소스에서 실행되는 애플리케이션을 대상으로 하는 공격으로부터 더 높은 수준의 보호를 받으려면 다음을 구독할 수 있습니다. CloudFront AWS Shield Advanced. Standard와 함께 제공되는 네트워크 및 전송 계층 보호 외에도 AWS Shield Advanced는 크고 정교한 DDoS 공격에 대한 추가 탐지 및 방어, 공격에 대한 거의 실시간 가시성, 통합 기능을 제공합니다. AWS WAF, 웹 애플리케이션 방화벽. AWS Shield Advanced 또한 AWS DDoS 대응 팀 (DRT) 에 연중무휴 24시간 액세스할 수 있으며, Amazon Elastic Compute Cloud (Amazon), Elastic Load Balancing (EC2ELB), Amazon CloudFront 및 Amazon Route 53 요금과 DDoS 관련된 스파이크로부터 보호를 받을 수 있습니다.

AWS Shield 어드밴스드는 전 세계 모든 아마존 CloudFront 및 아마존 Route 53 엣지 로케이션에서 사용할 수 있습니다. 애플리케이션 앞에 CloudFront Amazon을 배포하여 전 세계 어디에서든 호스팅되는 웹 애플리케이션을 보호할 수 있습니다. 오리진 서버는 Amazon S3, Amazon Elastic Compute Cloud (AmazonEC2), Elastic Load Balancing (ELB) 또는 외부의 사용자 지정 서버일 수 있습니다. AWS. 활성화할 수도 있습니다. AWS Shield 다음에서는 엘라스틱 IP 또는 Elastic Load Balancing (ELB) 에서 직접 고급 기능을 사용할 수 있습니다. AWS 리전: 버지니아 북부, 오하이오, 오레곤, 캘리포니아 북부, 몬트리올, 상파울루, 아일랜드, 프랑크푸르트, 런던, 파리, 스톡홀름, 싱가포르, 도쿄, 시드니, 서울, 뭄바이, 밀라노, 케이프타운.

AWS IAM Identity Center

AWS IAM Identity Center

AWS WAF

AWS WAF

AWS WAF Captcha

AWSWAFCaptcha는

로 돌아가기. AWS 서비스