As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Padrões de acesso para acessar um ElastiCache cache em uma Amazon VPC

A Amazon ElastiCache oferece suporte aos seguintes cenários para acessar um cache em uma Amazon VPC:

Sumário

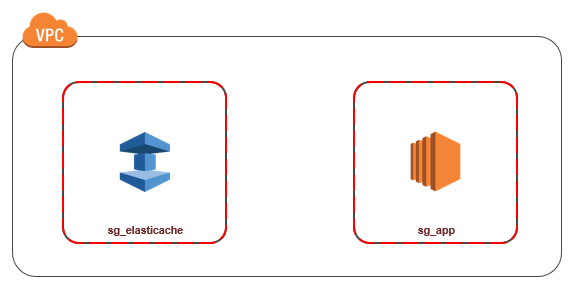

Acessando um ElastiCache cache quando ele e a EC2 instância da Amazon estão na mesma Amazon VPC

O caso de uso mais comum é quando um aplicativo implantado em uma EC2 instância precisa se conectar a um cache na mesma VPC.

O diagrama a seguir ilustra esse cenário.

A maneira mais simples de gerenciar o acesso entre EC2 instâncias e caches na mesma VPC é fazer o seguinte:

-

Crie um grupo de segurança da VPC para o cache. Esse grupo de segurança pode ser usado para restringir o acesso ao cache. Por exemplo, é possível criar uma regra personalizada para esse grupo de segurança que permite o acesso TCP usando a porta atribuída ao cache quando você o criou e um endereço IP que será usado para acessar o cache.

A porta padrão dos caches Memcached é

11211.A porta padrão para caches do Valkey e do Redis OSS é

6379. -

Crie um grupo de segurança VPC para suas EC2 instâncias (servidores web e de aplicativos). Esse grupo de segurança pode, se necessário, permitir o acesso à EC2 instância pela Internet por meio da tabela de roteamento da VPC. Por exemplo, você pode definir regras nesse grupo de segurança para permitir acesso TCP à EC2 instância pela porta 22.

-

Crie regras personalizadas no grupo de segurança do seu cache que permitam conexões do grupo de segurança que você criou para suas EC2 instâncias. Isso permitiria que qualquer membro de grupo de segurança acessasse os caches.

nota

Se você estiver planejando usar Zonas locais, verifique se você as habilitou. Quando você criar um grupo de sub-redes nessa região local, sua VPC será estendida para essa zona local e sua VPC tratará a sub-rede como qualquer sub-rede em qualquer outra zona de disponibilidade. Todos os gateways e tabelas de rotas relevantes serão ajustados automaticamente.

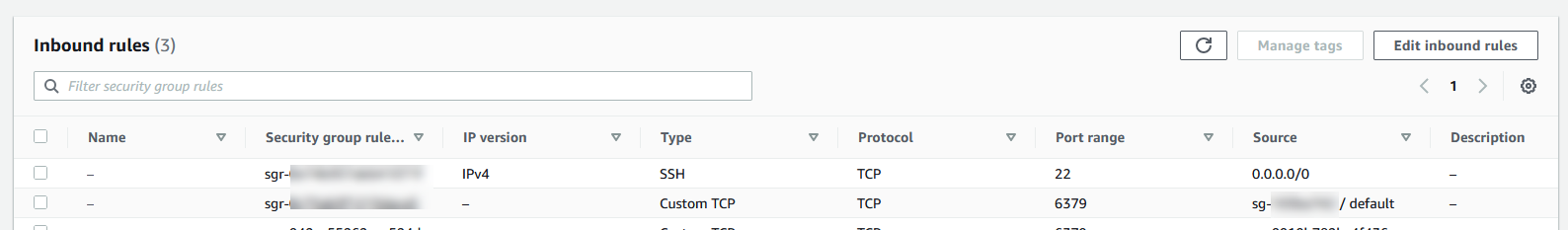

Para criar uma regra em um grupo de segurança de VPC que permita conexões de outro grupo de segurança

-

No painel de navegação, escolha Security Groups (Grupos de segurança).

-

Selecione ou crie um grupo de segurança que você usará para seus caches. Em Regras de entrada, selecione Editar regras de entrada e escolha Adicionar regra. Esse grupo de segurança permitirá o acesso a membros de outro grupo de segurança.

-

Em Tipo, escolha Regra TCP personalizada.

-

Para Port Range, especifique a porta que você usou quando criou seu cache.

A porta padrão dos caches Memcached é

11211.A porta padrão dos caches e grupos de replicação do Valkey e do Redis OSS é

6379. -

Na caixa Source, comece a digitar o ID do grupo de segurança. Na lista, selecione o grupo de segurança que você usará para suas EC2 instâncias da Amazon.

-

-

Escolha Save quando terminar.

Acessando um ElastiCache cache quando ele e a EC2 instância da Amazon estão em uma Amazon diferente VPCs

Quando seu cache está em uma VPC diferente da EC2 instância que você está usando para acessá-lo, há várias maneiras de acessar o cache. Se o cache e a EC2 instância estiverem diferentes VPCs , mas na mesma região, você poderá usar o peering de VPC. Se o cache e a EC2 instância estiverem em regiões diferentes, você poderá criar conectividade VPN entre regiões.

Tópicos

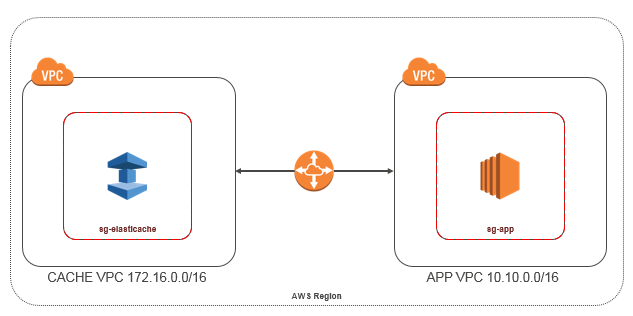

Acessando um ElastiCache cache quando ele e a EC2 instância da Amazon estão em uma Amazon diferente VPCs na mesma região

O diagrama a seguir ilustra o acesso a um cache por uma EC2 instância da Amazon em uma Amazon VPC diferente na mesma região usando uma conexão de emparelhamento da Amazon VPC.

Cache acessado por uma EC2 instância da Amazon em uma Amazon VPC diferente dentro da mesma região - VPC Peering Connection

Uma conexão de emparelhamento VPC é uma conexão de rede entre duas VPCs que permite rotear o tráfego entre elas usando endereços IP privados. Instâncias em qualquer VPC podem se comunicar umas com as outras como se estivessem na mesma rede. Você pode criar uma conexão de emparelhamento de VPC entre sua própria Amazon VPCs ou com uma Amazon VPC em outra AWS conta dentro de uma única região. Para saber mais sobre o emparelhamento de Amazon VPCs, consulte a documentação da VPC.

nota

A resolução de nomes DNS pode falhar no peering VPCs, dependendo das configurações aplicadas à VPC. ElastiCache Para resolver isso, ambos VPCs devem estar habilitados para nomes de host DNS e resolução de DNS. Para obter mais informações, consulte Habilitar a resolução de DNS para a conexão de emparelhamento da VPC.

Para acessar um cache em um Amazon VPC diferente por emparelhamento

-

Certifique-se de que os dois VPCs não tenham um intervalo de IP sobreposto ou você não conseguirá emparelhá-los.

-

Veja os dois VPCs. Para obter mais informações, consulte Criação e aceitação de uma conexão de emparelhamento da Amazon VPC.

-

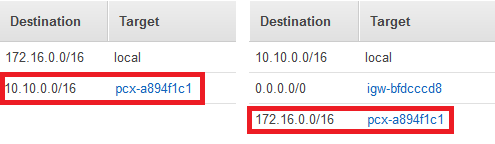

Atualize sua tabela de roteamento. Para obter mais informações, consulte Atualizar as tabelas de rotas para uma conexão de emparelhamento de VPC

Veja a seguir a aparência das tabelas de rotas para o exemplo do diagrama anterior. Observe que pcx-a894f1c1 é a conexão de emparelhamento.

Tabela de roteamento de VPC

-

Modifique o grupo de segurança do seu ElastiCache cache para permitir a conexão de entrada do grupo de segurança do aplicativo na VPC emparelhada. Para obter mais informações, consulte a Referência para security groups de VPC de emparelhamento.

O acesso a um cache por meio de uma conexão de emparelhamento implicará custos adicionais de transferência de dados.

Uso do Transit Gateway

Um gateway de trânsito permite que você conecte VPCs conexões VPN na mesma AWS região e roteie o tráfego entre elas. Um gateway de trânsito funciona em várias AWS contas, e você pode usar o AWS Resource Access Manager para compartilhar seu gateway de trânsito com outras contas. Depois de compartilhar um gateway de trânsito com outra AWS conta, o proprietário da conta pode anexá-lo VPCs ao seu gateway de trânsito. Um usuário de qualquer uma das contas pode excluir o anexo a qualquer momento.

É possível ativar o multicast em um gateway de trânsito e, depois, criar um domínio de multicast do gateway de trânsito que permita ao tráfego de multicast ser enviado da origem de multicast para membros do grupo de multicast em anexos da VPC associados ao domínio.

Você também pode criar um anexo de conexão de emparelhamento entre gateways de trânsito em diferentes AWS regiões. Isso permite que você roteie o tráfego entre os anexos dos gateways de trânsito em regiões diferentes.

Para obter mais informações, consulte Gateways de trânsito.

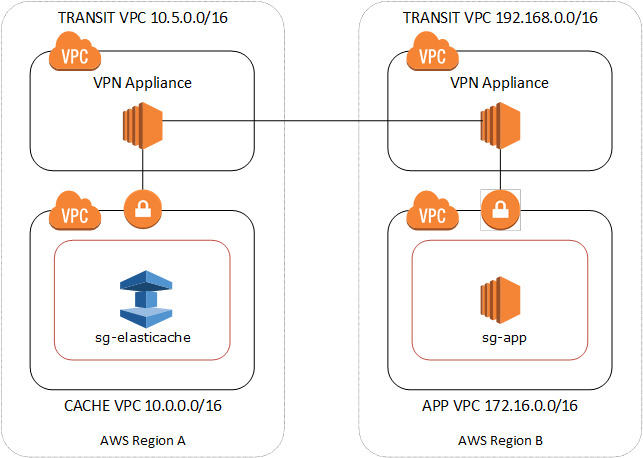

Acessando um ElastiCache cache quando ele e a EC2 instância da Amazon estão em diferentes Amazon VPCs em diferentes regiões

Uso da VPC de trânsito

Uma alternativa ao uso do peering de VPC, outra estratégia comum para conectar várias redes geograficamente dispersas VPCs e remotas, é criar uma VPC de trânsito que sirva como um centro de trânsito de rede global. Uma VPC de trânsito simplifica o gerenciamento da rede e minimiza o número de conexões necessárias para conectar redes múltiplas VPCs e remotas. Esse design pode economizar tempo e esforços e também reduzir custos, uma vez que é implementado praticamente sem as despesas tradicionais de estabelecer uma presença física em um hub de trânsito de colocação ou implantar equipamentos de rede física.

Conectando-se entre diferentes VPCs regiões

Depois que a Transit Amazon VPC é estabelecida, um aplicativo implantado em uma VPC “spoke” em uma região pode se conectar a um ElastiCache cache em uma VPC “spoke” em outra região.

Para acessar um cache em uma VPC diferente em uma região diferente AWS

-

Implante uma solução de VPC de trânsito. Para obter mais informações, consulte Transit Gateway da AWS

. -

Atualize as tabelas de roteamento da VPC no aplicativo e no cache VPCs para rotear o tráfego por meio do VGW (Virtual Private Gateway) e do VPN Appliance. No caso do Roteamento dinâmico com o protocolo BGP, suas rotas podem ser propagadas automaticamente.

-

Modifique o grupo de segurança do seu ElastiCache cache para permitir a conexão de entrada a partir do intervalo de IP das instâncias do aplicativo. Observe que você não poderá fazer referência ao security group do servidor de aplicativos nesse cenário.

O acesso a um cache entre regiões introduzirá latências de rede e custos adicionais de transferência de dados entre regiões.

Acessando um ElastiCache cache a partir de um aplicativo executado no data center do cliente

Outro cenário possível é uma arquitetura híbrida em que clientes ou aplicativos no data center do cliente podem precisar acessar um ElastiCache cache na VPC. Esse cenário também tem suporte, desde que haja conectividade entre a VPC dos clientes e o datacenter via VPN ou Direct Connect.

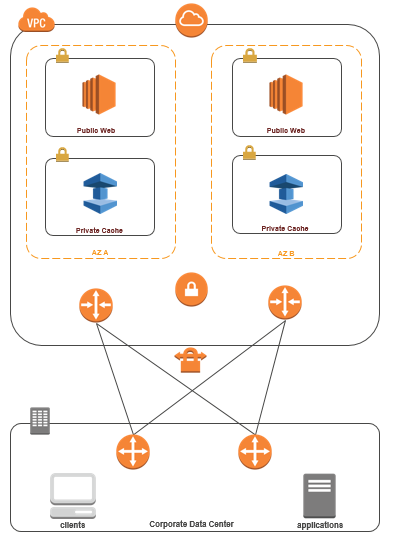

Acessando um ElastiCache cache a partir de um aplicativo executado no data center do cliente usando conectividade VPN

O diagrama a seguir ilustra o acesso a um ElastiCache cache de um aplicativo executado em sua rede corporativa usando conexões VPN.

Conectando-se a ElastiCache partir do seu data center por meio de uma VPN

Para acessar um cache em uma VPC a partir do aplicativo no local via conexão VPN

-

Estabeleça a conectividade de VPN adicionando um gateway privado virtual de hardware à sua VPC. Para obter mais informações, consulte o tópico sobre como Adicionar um gateway privado virtual de hardware à sua VPC.

-

Atualize a tabela de roteamento da VPC para a sub-rede em que seu ElastiCache cache está implantado para permitir o tráfego do seu servidor de aplicativos local. No caso do Roteamento dinâmico com o BGP, suas rotas podem ser propagadas automaticamente.

-

Modifique o Grupo de Segurança do seu ElastiCache cache para permitir a conexão de entrada dos servidores de aplicativos locais.

Acessar um cache através de uma conexão VPN introduzirá latências de rede e custos adicionais de transferência de dados.

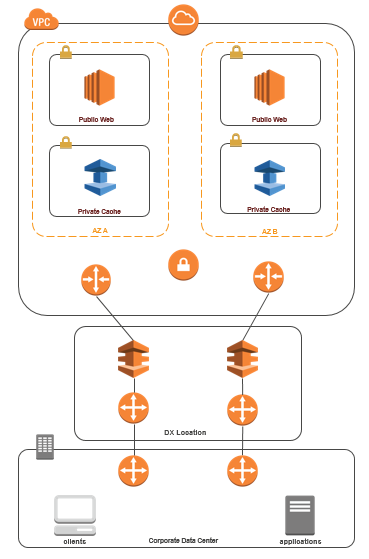

Acessando um ElastiCache cache a partir de um aplicativo executado no data center do cliente usando o Direct Connect

O diagrama a seguir ilustra o acesso a um ElastiCache cache a partir de um aplicativo em execução na rede corporativa usando o Direct Connect.

Conectando-se a ElastiCache partir do seu data center via Direct Connect

Para acessar um ElastiCache cache de um aplicativo em execução na sua rede usando o Direct Connect

-

Estabeleça a conectividade Direct Connect. Para obter mais informações, consulte Introdução ao AWS Direct Connect.

-

Modifique o Grupo de Segurança do seu ElastiCache cache para permitir a conexão de entrada dos servidores de aplicativos locais.

O acesso a um cache por meio de uma conexão DX pode introduzir latências de rede e taxas adicionais de transferência de dados.