Tutorial do IAM: Permitir que os usuários gerenciem suas credenciais e configurações de MFA

Você pode permitir que os usuários gerenciem seus próprios dispositivos e credenciais de autenticação multifator (MFA) na página Credenciais de segurança. É possível usar o AWS Management Console para configurar credenciais (chaves de acesso, senhas, certificados de assinatura e chaves públicas de SSH), excluir ou desativar credenciais que não sejam mais necessárias e habilitar dispositivos MFA para seus usuários. Isso é útil para um pequeno número de usuários, mas essa tarefa que pode rapidamente se tornar demorada conforme o número de usuários aumenta. Este tutorial mostra como habilitar essas melhores práticas sem sobrecarregar seus administradores.

Este tutorial mostra como permitir que usuários acessem os serviços da AWS, mas apenas quando fazem login com MFA. Se o login desse usuários não for feito com um dispositivo MFA, eles não poderão acessar outros serviços.

Esse fluxo de trabalho tem três etapas básicas.

- Etapa 1: Criar uma política para impor o login com MFA

-

Crie uma política gerenciada pelo cliente que proíba todas as ações, exceto as poucas ações do IAM. Essas exceções permitem que um usuário altere suas próprias credenciais e gerencie seus dispositivos de MFA na página Credenciais de segurança. Para obter mais informações sobre como acessar essa página, consulte Como os usuários do IAM alteram a própria senha (console).

- Etapa 2: Anexar políticas ao grupo de usuários de teste

-

Crie um grupo de usuários cujos membros tenham acesso total a todas as ações do Amazon EC2 se eles fizerem login com MFA. Para criar esse grupo de usuários, anexe a política gerenciada pela AWS chamada

AmazonEC2FullAccesse a política gerenciada pelo cliente que você criou na primeira etapa. - Etapa 3: Testar o acesso do usuário

-

Faça login como o usuário de teste para verificar se o acesso ao Amazon EC2 está bloqueado até que o usuário crie um dispositivo com MFA. Depois, o usuário pode fazer login usando esse dispositivo.

Pré-requisitos

Para executar as etapas neste tutorial, você já deve ter o seguinte:

-

Uma Conta da AWS com a qual você possa fazer login como usuário do IAM com permissões administrativas.

-

O número do ID da conta que você digitará na política na Etapa 1.

Para localizar o número de ID de sua conta, na barra de navegação na parte superior da página, escolha Suporte e, em seguida, escolha Central de suporte. Você pode localizar o ID da conta no menu Suporte dessa página.

-

Um dispositivo de MFA virtual (baseado em software), chave de segurança FIDO ou dispositivo de MFA baseado em hardware.

-

Um usuário de teste do IAM que é membro de um grupo de usuários da seguinte forma:

| Nome do usuário | Instruções sobre nome de usuário | Nome do grupo de usuários | Adicionar usuário como membro | Instruções sobre grupo de usuários |

|---|---|---|---|---|

| MFAUser | Escolha apenas a opção para Habilitar acesso ao console: opcional e atribua uma senha. | EC2MFA | MFAUser | NÃO anexe quaisquer políticas nem conceda permissões para este grupo de usuários. |

Etapa 1: Criar uma política para impor o login com MFA

Comece com a criação de uma política gerenciada pelo cliente do IAM que negue todas as permissões, exceto as necessárias para os usuários do IAM gerenciarem suas próprias credenciais e dispositivos com MFA.

-

Faça login no Console de Gerenciamento da AWS como um usuário com credenciais de administrador. Para seguir as melhores práticas do IAM não faça login com as suas credenciais de Usuário raiz da conta da AWS.

Importante

As práticas recomendadas do IAM aconselham exigir que os usuários humanos usem a federação com um provedor de identidades para acessar a AWS usando credenciais temporárias em vez de usuários do IAM com credenciais de longo prazo. Recomendamos usar somente usuários do IAM para casos de uso específicos não compatíveis com usuários federados.

-

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Políticas e, em seguida, Criar política.

-

Selecione a guia JSON copie o texto do documento de política JSON a seguir: AWS: permite que os usuários do IAM autenticados por MFA gerenciem suas próprias credenciais na página Credenciais de segurança.

-

Cole o texto da política na caixa de texto JSON. Resolva os avisos de segurança, erros ou avisos gerais gerados durante a validação da política e depois escolha Avançar.

nota

Você pode alternar entre as opções de editor Visual e JSON a qualquer momento. No entanto, a política acima inclui o elemento

NotAction, que não é compatível com o editor visual. Para esta política, você verá uma notificação na guia Editor visual. Volte para a guia JSON para continuar a trabalhar com essa política.Este exemplo de polítia não permite que os usuários redefinam uma senha quando fazem login no AWS Management Console pela primeira vez. Recomendamos que você não conceda permissões a novos usuários até que eles façam login e redefinam suas senhas.

-

Na página Revisar e criar, digite

Force_MFApara o nome da política. Para a descrição da política, digiteThis policy allows users to manage their own passwords and MFA devices but nothing else unless they authenticate with MFA.Na área Tags, você tem a opção de adicionar pares de chave-valor de tag à política gerenciada pelo cliente. Revise as permissões concedidas pela política e depois escolha Criar política para salvar seu trabalho.A nova política aparece na lista de políticas gerenciadas e está pronta para ser anexada.

Etapa 2: Anexar políticas ao grupo de usuários de teste

Em seguida, anexe duas políticas ao grupo de usuários de teste do IAM, que serão usadas para conceder as permissões protegidas por MFA.

-

No painel de navegação, selecione User groups (Grupos de usuários).

-

Na caixa de pesquisa, digite

EC2MFAe, em seguida, escolha o nome do grupo (não a caixa de seleção) na lista. -

Escolha a guia Permissões, escolha Adicionar permissões e depois Anexar políticas.

-

Na página Attach permission policies to EC2MFA group (Anexar políticas de permissão ao grupo EC2MFA), na caixa de pesquisa, digite

EC2Full. Depois, marque a caixa de seleção ao lado de AmazonEC2FullAccess na lista. Não salve ainda as alterações. -

Na caixa de pesquisa, digite

Forcee, em seguida, marque a caixa de seleção ao lado de Force_MFA na lista. -

Escolha Anexar políticas.

Etapa 3: Testar o acesso do usuário

Nesta parte do tutorial, você faz login como o usuário de teste e verifica se a política funciona conforme o esperado.

-

Faça login na sua Conta da AWS como

MFAUsercom a senha atribuída na seção anterior. Use o URL:https://<alias or account ID number>.signin.aws.amazon.com/console -

Escolha EC2 para abrir o console do Amazon EC2 e confirme se o usuário não tem permissões para fazer nada.

-

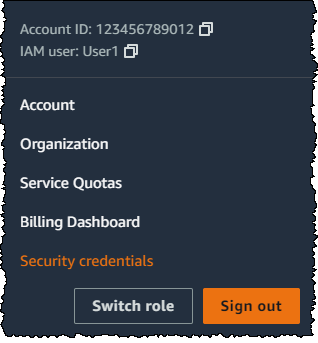

Na barra de navegação no canto superior direito, selecione o nome de usuário

MFAUsere selecione Security Credentials (Credenciais de segurança).

-

Agora adicione um dispositivo MFA. Na seção Multi-Factor Authentication (MFA), selecione Assign MFA device (Atribuir dispositivo MFA).

nota

É possível que você receba um erro informando que você não está autorizado a executar

iam:DeleteVirtualMFADevice. Isso pode acontecer se alguém tiver começado a atribuir um dispositivo MFA virtual a esse usuário anteriormente e tiver cancelado o processo. Para continuar, você ou outro administrador deve excluir o dispositivo de MFA virtual existente e não atribuído do usuário. Para ter mais informações, consulte Não estou autorizado a executar: iam:DeleteVirtualMFADevice. -

Para este tutorial, usamos um dispositivo MFA virtual (em software), como o aplicativo Google Authenticator em um celular. Escolha a Authenticator app (Aplicação de autenticador) e clique em Next (Avançar).

O IAM gera e exibe informações de configuração para o dispositivo com MFA virtual, incluindo um código QR gráfico. O gráfico é uma representação da chave de configuração secreta que está disponível para entrada manual em dispositivos que não suportam códigos de QR.

-

Abra o seu aplicativo de MFA virtual. (Para obter uma lista de aplicativos que você pode usar para hospedar dispositivos MFA virtuais, consulte Aplicativos de MFA virtual

.) Se o aplicativo de MFA virtual oferecer suporte a várias contas (vários dispositivos MFA virtuais), selecione a opção para criar uma nova conta (um novo dispositivo MFA virtual). -

Determine se o aplicativo de MFA é compatível com códigos QR e, em seguida, execute uma das seguintes ações:

-

No assistente, escolha Mostrar código QR. Em seguida, use o aplicativo para digitalizar o código QR. Por exemplo, você pode escolher o ícone de câmera ou escolher uma opção semelhante a Digitalizar código e, em seguida, usar a câmera do dispositivo para digitalizar o código.

-

No assistente Set up device (Configurar dispositivo), selecione Show secret key (Exibir chave secreta) e digite a chave secreta em sua aplicação de MFA.

Quando você tiver concluído, o dispositivo MFA virtual inicia a geração de senhas de uso único.

-

-

No assistente Set up device (Configurar dispositivo), na caixa Enter the code from your authenticator app. (Insira o código da aplicação de autenticador.), digite a senha de uso único que atualmente é exibida no dispositivo de MFA virtual. Escolha Register MFA (Registrar MFA).

Importante

Envie sua solicitação imediatamente após gerar o código. Se você gerar os códigos e esperar muito tempo para enviar a solicitação, o dispositivo MFA conseguirá se associar ao usuário. No entanto, o dispositivo MFA estará fora de sincronia. Isso ocorre porque as senhas únicas baseadas em tempo (time-based one-time passwords, TOTP) expiram após um curto período. Caso isso ocorra, você pode ressincronizar o dispositivo.

O dispositivo MFA virtual está pronto para ser usado com a AWS.

-

Saia do console e, em seguida, faça login como

MFAUsernovamente. Dessa vez, a AWS solicita um código de MFA de seu telefone. Quando você obtiver esse código, digite-o na caixa e, em seguida, escolha Enviar. -

Escolha EC2 para abrir o console do Amazon EC2 novamente. Desta vez, observe que você poderá ver todas as informações e realizar qualquer ação desejada. Se você acessar qualquer outro console como esse usuário, verá mensagens de acesso negado. O motivo é que as políticas neste tutorial concedem acesso somente ao Amazon EC2.

Recursos relacionados

Para obter informações adicionais, consulte os seguintes tópicos: