Solução de problemas de avaliação e coleta de evidências

Você pode usar as informações desta página para resolver problemas comuns de avaliação e coleta de evidências no Audit Manager.

Problemas de coleta de evidências

-

Eu criei uma avaliação, mas ainda não consigo ver nenhuma evidência

-

Minha avaliação não está coletando evidências de verificação de conformidade do AWS Security Hub

-

Minha avaliação não está coletando evidências de verificação de conformidade do AWS Config

-

Minha avaliação não está coletando evidências de atividades dos usuários do AWS CloudTrail

-

Um controle comum não está coletando nenhuma evidência automatizada

-

Na página de detalhes da minha avaliação, sou solicitado a recriar minha avaliação

-

Qual é a diferença entre uma fonte de dados e uma fonte de evidências?

Problemas de avaliação

Eu criei uma avaliação, mas ainda não consigo ver nenhuma evidência

Se você não consegue ver nenhuma evidência, é provável que não tenha esperado pelo menos 24 horas depois de criar a avaliação ou que haja um erro de configuração.

Recomendamos verificar o seguinte:

-

Certifique-se de que passaram 24 horas desde que você criou a avaliação. As evidências automatizadas ficam disponíveis 24 horas após a criação da avaliação.

-

Certifique-se de usar o Audit Manager na mesma Região da AWS do AWS service (Serviço da AWS) que você espera ver evidências.

-

Se você espera ver evidências de verificação de conformidade do AWS Config e do AWS Security Hub, certifique-se de que os consoles do AWS Config e do Security Hub exibam os resultados dessas verificações. Os resultados do AWS Config e do Security Hub devem ser exibidos na mesma Região da AWS em que você usa o Audit Manager.

Se você ainda não consegue ver evidências em sua avaliação e o motivo não é nenhum desses problemas, verifique as outras possíveis causas descritas nesta página.

Minha avaliação não está coletando evidências de verificação de conformidade do AWS Security Hub

Se você não encontrar evidências de verificação de conformidade para um controle do AWS Security Hub, o motivo pode ser um dos problemas a seguir.

- Falta de configuração no AWS Security Hub

-

Esse problema pode ser causado se você perdeu algumas etapas de configuração ao habilitar o AWS Security Hub.

Para corrigir esse problema, certifique-se de ter habilitado o Security Hub com as configurações necessárias do Audit Manager. Para obter instruções, consulte Habilitar e configurar o AWS Security Hub.

- Um nome de controle do Security Hub foi inserido incorretamente em sua

ControlMappingSource -

Ao usar a API do Audit Manager para criar um controle personalizado, você pode especificar um controle do Security Hub como um mapeamento de fonte de dados para coleta de evidências. Para fazer isso, você insere uma ID de controle como o

keywordValue.Se você não encontrar evidências de verificação de conformidade para um controle do Security Hub, talvez o

keywordValuetenha sido inserido incorretamente na suaControlMappingSource. OkeywordValuediferencia maiúsculas de minúsculas. Se você inseri-lo incorretamente, o Audit Manager poderá não reconhecer essa regra. Consequentemente, você não poderá coletar evidências de verificação de conformidade para esse controle, conforme esperado.Para corrigir esse problema, atualize o controle personalizado e revise o

keywordValue. O formato correto de uma palavra-chave do Security Hub varia. Para maior precisão, consulte a lista de Controles do Security Hub compatíveis . - Falta a regra

AuditManagerSecurityHubFindingsReceiverdo Amazon EventBridge -

Quando você ativa o Audit Manager, uma regra chamada

AuditManagerSecurityHubFindingsReceiveré automaticamente criada e habilitada no Amazon EventBridge. Essa regra permite que o Audit Manager colete as descobertas do Security Hub como evidência.Se essa regra não estiver listada e habilitada na Região da AWS onde você usa o Security Hub, o Audit Manager não poderá coletar as descobertas do Security Hub para essa Região.

Para resolver esse problema, acesse o console do EventBridge

e confirme se a regra AuditManagerSecurityHubFindingsReceiverexiste na sua Conta da AWS. Se a regra não existir, recomendamos que você desative o Audit Manager e reative o serviço. Se essa ação não resolver o problema ou se desativar o Audit Manager não for uma opção, entre em contato com Suportepara obter ajuda. - Regras do AWS Config vinculadas a serviços criadas pelo Security Hub

-

Lembre-se de que o Audit Manager não coleta evidências das regras do AWS Config vinculadas ao serviço que o Security Hub cria. Esse é um tipo específico de regra gerenciada pelo AWS Config que é habilitada e controlada pelo serviço Security Hub. O Security Hub cria instâncias dessas regras vinculadas ao serviço no seu ambiente da AWS, mesmo se outras instâncias das mesmas regras já existirem. Como resultado, para evitar a duplicação de evidências, o Audit Manager não oferece suporte à coleta de evidências a partir das regras vinculadas ao serviço.

Eu desativei um controle de segurança no Security Hub. O Audit Manager coleta evidências de verificação de conformidade para esse controle de segurança?

O Audit Manager não coleta evidências de controles de segurança desativados.

Se você definir o status de um controle de segurança como desativado no Security Hub, nenhuma verificação de segurança será realizada para esse controle na conta atual e na região. Como resultado, nenhuma descoberta de segurança está disponível no Security Hub e nenhuma evidência relacionada é coletada pelo Audit Manager.

Ao respeitar o status de desativado definido no Security Hub, o Audit Manager garante que sua avaliação reflita com precisão os controles e descobertas de segurança ativos que são relevantes ao seu ambiente, excluindo quaisquer controles que você tenha desativado intencionalmente.

Eu defini o status de uma descoberta como Suppressed no Security Hub. O Audit Manager coleta evidências de verificação de conformidade sobre essa descoberta?

O Audit Manager coleta evidências de controles de segurança que suprimiram descobertas.

Se você definir o status do fluxo de trabalho de uma descoberta como suprimida no Security Hub, isso significa que você analisou a descoberta e acredita que não é necessária nenhuma ação. No Audit Manager, essas descobertas suprimidas são coletadas como evidência e anexadas à sua avaliação. Os detalhes das evidências mostram o status das avaliações de SUPPRESSED relatadas diretamente do Security Hub.

Essa abordagem garante que sua avaliação do Audit Manager represente com precisão as descobertas do Security Hub, ao mesmo tempo que fornece visibilidade de quaisquer descobertas suprimidas que possam exigir análise ou consideração adicionais em uma auditoria.

Minha avaliação não está coletando evidências de verificação de conformidade do AWS Config

Se você não vir evidências de verificação de conformidade de uma regra do AWS Config, isso pode ser devido a um dos seguintes problemas.

- O identificador da regra foi inserido incorretamente na sua

ControlMappingSource -

Ao usar a API do Audit Manager para criar um controle personalizado, você pode especificar uma regra do AWS Config como um mapeamento de fonte de dados para coleta de evidências. O

keywordValueque você especifica depende do tipo de regra.Se você não encontrar evidências de verificação de conformidade para uma regra do AWS Config, talvez o

keywordValuetenha sido inserido incorretamente no seuControlMappingSource. OkeywordValuediferencia maiúsculas de minúsculas. Se você inseri-lo incorretamente, o Audit Manager poderá não reconhecer a regra. Consequentemente, você não poderá coletar evidências de verificação de conformidade para essa regra, conforme esperado.Para corrigir esse problema, atualize o controle personalizado e revise o

keywordValue.-

Para regras personalizadas, verifique se o

keywordValuetem o prefixoCustom_seguido pelo nome da regra personalizada. O formato do nome da regra personalizada pode variar. Para fins de precisão, visite o console do AWS Configpara verificar os nomes das regras personalizadas. -

Para regras gerenciadas, certifique-se de que o

keywordValueseja o identificador da regra emALL_CAPS_WITH_UNDERSCORES. Por exemplo,CLOUDWATCH_LOG_GROUP_ENCRYPTED. Para fins de precisão, consulte a lista de palavras-chave compatíveis para regras gerenciadas.nota

Para algumas regras gerenciadas, o identificador da regra é diferente do nome. Por exemplo, o identificador de regra para restricted-ssh é

INCOMING_SSH_DISABLED. Certifique-se de usar o identificador da regra, não o nome. Para encontrar um identificador, escolha uma regra na lista de regras gerenciadas e procure seu valor Identificador.

-

- A regra é uma regra do AWS Config vinculada ao serviço

-

Você pode usar regras gerenciadas e regras personalizadas como mapeamento da fonte de dados para coleta de evidências. No entanto, o Audit Manager não coleta evidências da maioria das regras vinculadas a serviços.

Há apenas dois tipos de regras vinculadas a serviços cujas evidências o Audit Manager coleta:

-

Regras vinculadas a serviços nos pacotes de conformidade

-

Regras vinculadas a serviços do AWS Organizations

O Audit Manager não coleta evidências de outras regras vinculadas a serviços, especificamente de quaisquer regras com um nome do recurso da Amazon (ARN) contendo o seguinte prefixo:

arn:aws:config:*:*:config-rule/aws-service-rule/...O motivo pelo qual o Audit Manager não coleta evidências da maioria das regras do AWS Config vinculadas a serviços é para evitar evidências duplicadas em suas avaliações. Uma regra vinculada ao serviço é um tipo específico de regra gerenciada que permite que outros Serviços da AWS criem regras do AWS Config em sua conta. Por exemplo, alguns controles do Security Hub usam uma regra vinculada ao serviço do AWS Config para executar verificações de segurança. Para cada controle do Security Hub que usa uma regra do AWS Config vinculada ao serviço, o Security Hub cria uma instância da regra do AWS Config necessária em seu ambiente da AWS. Isso acontece mesmo se a regra original já existir na conta. Portanto, para evitar a coleta da mesma evidência da mesma regra duas vezes, o Audit Manager ignora a regra vinculada ao serviço e não coleta evidências dela.

-

- O AWS Config não está habilitado

-

O AWS Config deve estar ativado na sua Conta da AWS. Depois de configurar o AWS Config dessa forma, o Audit Manager coleta evidências sempre que a avaliação de uma regra do AWS Config ocorre. Certifique-se de que você habilitou o AWS Config na sua Conta da AWS. Para obter instruções, consulte Habilitar e configurar o AWS Config.

- A regra do AWS Config avaliou a configuração de um atributo antes de você configurar sua avaliação

-

Se sua regra do AWS Config estiver configurada para avaliar as alterações de configuração de um atributo específico, você poderá ver uma incompatibilidade entre a avaliação no AWS Config e a evidência no Audit Manager. Isso acontece se a avaliação da regra ocorreu antes de configurar o controle em sua avaliação do Audit Manager. Nesse caso, o Audit Manager não gera evidências até que o atributo subjacente mude de estado novamente e acione uma reavaliação da regra.

Como solução alternativa, você pode navegar até o console do AWS Config e reavaliar a regra manualmente. Isso invoca uma nova avaliação de todos os atributos que pertencerem a essa regra.

Minha avaliação não está coletando evidências de atividades dos usuários do AWS CloudTrail

Ao usar a API do Audit Manager para criar um controle personalizado, você pode especificar um nome de evento do CloudTrail como um mapeamento de fonte de dados para coleta de evidências. Para fazer isso, você insere o nome do evento como o keywordValue.

Se você não visualizar evidências de atividades dos usuários em um evento do CloudTrail, talvez o keywordValue tenha sido inserido incorretamente na sua ControlMappingSource. O keywordValue diferencia maiúsculas de minúsculas. Se você inseri-lo incorretamente, o Audit Manager poderá não reconhecer o nome do evento. Como resultado, você pode não coletar evidências das atividades dos usuários para esse evento conforme pretendido.

Para corrigir esse problema, atualize o controle personalizado e revise o keywordValue. Certifique-se de que o evento esteja escrito como serviceprefix_ActionName. Por exemplo, cloudtrail_StartLogging. Para fins de precisão, analise o prefixo AWS service (Serviço da AWS) e os nomes das ações na Referência de autorização do serviço.

Minha avaliação não está coletando evidências de dados de configuração para uma chamada de API da AWS

Ao usar a API do Audit Manager para criar um controle personalizado, você pode especificar uma chamada de API da AWS como um mapeamento de fonte de dados para coleta de evidências. Para fazer isso, você insere a chamada de API como o keywordValue.

Se você não vir evidências de dados de configuração para uma chamada de API da AWS, pode ser que o keywordValue tenha sido inserido incorretamente no seu ControlMappingSource. O keywordValue diferencia maiúsculas de minúsculas. Se você inseri-lo incorretamente, o Audit Manager poderá não reconhecer a chamada de API. Como resultado, talvez você não colete evidências de dados de configuração para essa chamada de API conforme pretendido.

Para corrigir esse problema, atualize o controle personalizado e revise o keywordValue. Certifique-se de que a chamada de API esteja escrito como serviceprefix_ActionName. Por exemplo, iam_ListGroups. Para maior precisão, consulte a lista de Chamadas de API da AWS compatíveis com o AWS Audit Manager.

Um controle comum não está coletando nenhuma evidência automatizada

Ao analisar um controle comum, talvez você veja a seguinte mensagem: Esse controle comum não coleta evidências automatizadas dos controles centrais.

Isso significa que nenhuma fonte de evidência gerenciada pela AWS consegue dar suporte esse controle comum naquele momento. Como resultado, a guia Fontes de evidência está vazia e nenhum controle central é exibido.

Quando um controle comum não coleta evidências automatizadas, ele é chamado de controle comum manual. Os controles manuais comuns geralmente exigem o fornecimento de registros físicos e assinaturas, ou detalhes sobre eventos que ocorrem fora do seu ambiente da AWS. Por esse motivo, geralmente não há fontes de dados da AWS que possam produzir evidências para dar suporte aos requisitos do controle.

Se um controle comum for manual, você ainda poderá usá-lo como fonte de evidência para um controle personalizado. A única diferença é que o controle comum não coletará nenhuma evidência automaticamente. Em vez disso, você precisará enviar manualmente suas próprias evidências para dar suporte aos requisitos do controle comum.

Para adicionar evidências a um controle comum manual

-

Criar um controle personalizado

-

Criar um framework personalizado

-

Criar uma avaliação

-

Siga as etapas para criar uma avaliação a partir de seu framework personalizado.

-

Neste ponto, o controle comum manual agora é uma fonte de evidências em um controle de avaliação ativo.

-

-

Carregar uma evidência manual

-

Siga as etapas para adicionar evidências manuais ao controle em sua avaliação.

-

nota

À medida que mais fontes de dados da AWS forem disponibilizadas no futuro, é possível que a AWS consiga atualizar o controle comum para incluir controles centrais como fontes de evidências. Nesse caso, se o controle comum for uma fonte de evidência em um ou mais de seus controles de avaliação ativos, você se beneficiará dessas atualizações automaticamente. Você não precisa configurar mais nada, e já começará a coletar evidências automatizadas que dão suporte ao controle comum.

Minhas evidências são geradas em intervalos diferentes e não tenho certeza sobre a frequência de coleta

Os controles nas avaliações do Audit Manager são mapeados para várias fontes de dados. Cada fonte de dados tem uma frequência diferente de coleta de evidências. Como resultado, não há uma resposta única para a frequência com que as evidências são coletadas. Algumas fontes de dados avaliam a conformidade, enquanto outras apenas capturam o estado dos atributos e alteram os dados sem determinação da conformidade.

Veja a seguir um resumo dos diferentes tipos de fontes de dados e da frequência com que coletam evidências.

| Tipo de fonte de dados | Descrição | Frequência das coletas de evidências | Quando esse controle estiver ativo em uma avaliação |

|---|---|---|---|

| AWS CloudTrail |

Rastreia uma atividade específica do usuário. |

Contínuo |

O Audit Manager filtra seus logs do CloudTrail com base na palavra-chave que você escolher. Os logs processados são importados como evidência de Atividade do usuário. |

| AWS Security Hub |

Captura um snapshot da sua postura de segurança de recursos relatando as descobertas do Security Hub. |

Com base no cronograma da verificação do Security Hub (normalmente a cada 12 horas) |

O Audit Manager recupera a descoberta de segurança diretamente do Security Hub. A descoberta é importada como evidência de Verificação de conformidade. |

| AWS Config |

Captura um snapshot da sua postura de segurança de recursos relatando as descobertas do AWS Config. |

Com base nas configurações definidas na regra do AWS Config | O Audit Manager recupera a avaliação da regra diretamente do AWS Config. A avaliação é importada como evidência de Verificação de conformidade. |

| Chamadas de API da AWS |

Tira um snapshot da configuração do seu recurso diretamente por meio de uma chamada de API para o AWS service (Serviço da AWS) especificado. |

Diária, semanal ou mensalmente | O Audit Manager faz a chamada de API com base na frequência que você especifica. A resposta é importada como evidência de Dados de configuração. |

Independentemente da frequência da coleta de evidências, novas evidências são coletadas automaticamente enquanto a avaliação estiver ativa. Para obter mais informações, consulte Frequência das coletas de evidências.

Para saber mais, consulte Tipos de fontes de dados de compatíveis para evidências automatizadas e Como alterar a frequência com que um controle coleta evidências.

Eu desativei e reativei o Audit Manager. Agora, minhas avaliações preexistentes não estão mais coletando evidências

Quando você desativa o Audit Manager e opta por não excluir seus dados, suas avaliações existentes entram em um estado inativo e param de coletar evidências. Ou seja, quando você reativa o Audit Manager, as avaliações que criou anteriormente permanecem disponíveis. No entanto, elas não retomam automaticamente a coleta de evidências.

Para começar a coletar evidências novamente para uma avaliação preexistente, edite a avaliação e escolha Salvar sem fazer nenhuma alteração.

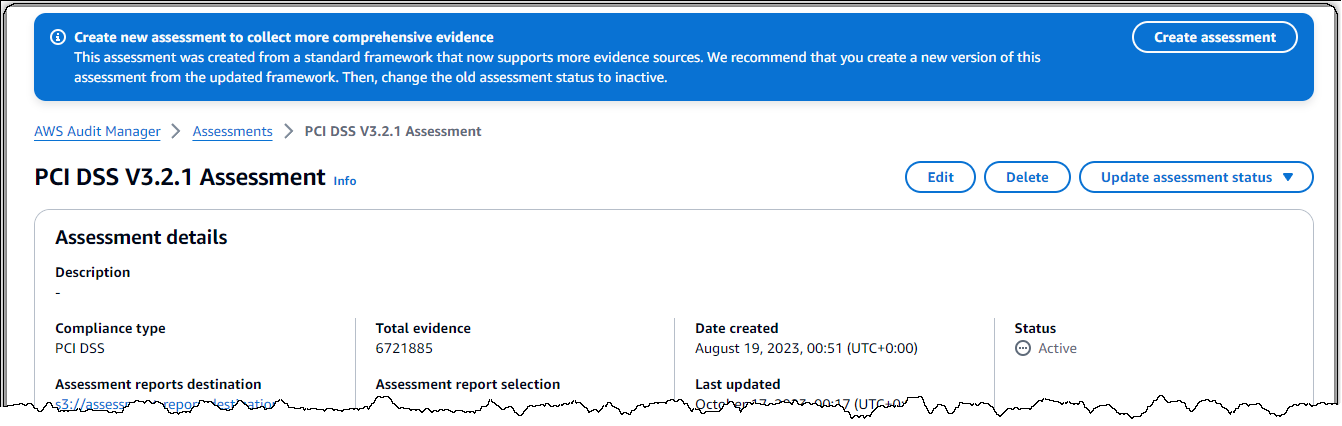

Na página de detalhes da minha avaliação, sou solicitado a recriar minha avaliação

Se você vir uma mensagem que diz Criar nova avaliação para coletar evidências mais abrangentes, isso indica que o Audit Manager agora fornece uma nova definição de framework padrão a partir da qual sua avaliação foi criada.

Na definição do novo framework, todos os controles padrão do framework agora podem coletar evidências de fontes gerenciadas pela AWS. Isso significa que sempre que houver uma atualização nas fontes de dados subjacentes para um controle comum ou central, o Audit Manager aplica automaticamente a mesma atualização a todos os controles padrão relacionados.

Para se beneficiar dessas fontes gerenciadas pela AWS, recomendamos que você crie uma nova avaliação a partir do framework atualizado. Depois disso, você então pode alterar o status da avaliação antiga para inativa. Essa ação ajuda a garantir que sua nova avaliação colete as evidências mais precisas e abrangentes disponíveis em fontes gerenciadas pela AWS. Se você não tomar nenhuma ação, sua avaliação continuará usando o framework e as definições de controle antigos para coletar evidências exatamente como fazia antes.

Qual é a diferença entre uma fonte de dados e uma fonte de evidências?

Uma fonte de evidências determina de onde as evidências são coletadas. Ela pode ser uma fonte de dados individual ou um agrupamento predefinido de fontes de dados mapeado para um controle central ou comum.

Uma fonte de dados é o tipo mais granular de fonte de evidência. Uma fonte de dados inclui os seguintes detalhes que informam ao Audit Manager de onde exatamente coletar dados de evidências:

-

Tipo de fonte de dados (por exemplo, AWS Config)

-

Mapeamento da fonte de dados (por exemplo, uma regra do AWS Config específica, como

s3-bucket-public-write-prohibited)

Ocorreu uma falha na criação da minha avaliação

Se a criação da avaliação falhar, talvez seja porque você selecionou muitas Contas da AWS no escopo da avaliação. Se estiver usando o AWS Organizations, o Audit Manager pode suportar até aproximadamente 200 contas-membro no escopo de uma única avaliação. Se exceder esse número, a criação da avaliação poderá falhar. Como solução alternativa, você pode executar várias avaliações com contas diferentes no escopo de cada avaliação.

O que acontece se eu remover uma conta do escopo da minha organização?

Quando uma conta do escopo é removida da sua organização, o Audit Manager não coleta mais evidências dessa conta. No entanto, a conta continua sendo exibida em sua avaliação na guia Contas da AWS. Para remover a conta da lista de contas no escopo, edite a avaliação. A conta removida não aparece mais na lista durante a edição e você pode salvar suas alterações sem que essa conta esteja no escopo.

Não consigo ver os serviços no escopo da minha avaliação

Se você não vê a guia Serviços da AWS, isso significa que os serviços no escopo são gerenciados para você pelo Audit Manager. Ao criar uma nova avaliação, o Audit Manager gerencia os serviços no escopo para você a partir desse ponto.

Se você tiver uma avaliação mais antiga, é possível que tenha visto essa guia anteriormente em sua avaliação. No entanto, o Audit Manager remove automaticamente essa guia da sua avaliação e assume o gerenciamento dos serviços no escopo quando um dos seguintes eventos ocorrer:

-

Você edita a avaliação

-

Você edita um dos controles personalizados usados em sua avaliação

O Audit Manager infere os serviços no escopo examinando seus controles de avaliação e suas fontes de dados e, em seguida, mapeando essas informações para o Serviços da AWS correspondente. Se uma fonte de dados subjacente mudar para sua avaliação, atualizamos automaticamente o escopo conforme necessário para refletir os serviços corretos. Isso garante que sua avaliação colete evidências precisas e abrangentes sobre todos os serviços relevantes em seu ambiente da AWS.

Não consigo editar os serviços no escopo da minha avaliação

O fluxo de trabalho do Como editar uma avaliação no AWS Audit Manager não tem mais uma etapa de Editar serviços. Isso ocorre porque o Audit Manager agora gerencia quais Serviços da AWS estão no escopo de sua avaliação.

Se você tiver uma avaliação mais antiga, é possível que tenha definido manualmente os serviços no escopo ao criar essa avaliação. No entanto, você não pode editar esses serviços no futuro. O Audit Manager assume automaticamente o gerenciamento dos serviços no escopo de sua avaliação quando um dos seguintes eventos ocorrer:

-

Você edita a avaliação

-

Você edita um dos controles personalizados usados em sua avaliação

O Audit Manager infere os serviços no escopo examinando seus controles de avaliação e suas fontes de dados e, em seguida, mapeando essas informações para o Serviços da AWS correspondente. Se uma fonte de dados subjacente mudar para sua avaliação, atualizamos automaticamente o escopo conforme necessário para refletir os serviços corretos. Isso garante que sua avaliação colete evidências precisas e abrangentes sobre todos os serviços relevantes em seu ambiente da AWS.

Qual é a diferença entre um serviço no escopo e um tipo de fonte de dados?

Um service in scope é um AWS service (Serviço da AWS) incluído no escopo da sua avaliação. Quando um serviço está no escopo, o Audit Manager coleta evidências sobre o uso desse serviço e de seus atributos.

nota

O Audit Manager gerencia quais Serviços da AWS estão no escopo de suas avaliações. Se você tiver uma avaliação mais antiga, é possível que tenha especificado manualmente os serviços no escopo no passado. No futuro, você não poderá especificar ou editar serviços no escopo.

Um tipo de fonte de dados indica de onde exatamente a evidência é coletada. Se você carregar sua própria evidência, o tipo de fonte de dados será Manual. Se o Audit Manager coletar as evidências, a fonte de dados poderá ser de um dos quatro tipos.

-

AWS Security Hub: captura um snapshot da sua postura de segurança de recursos relatando as descobertas do Security Hub.

-

AWS Config: captura de tela da sua postura de segurança de atributos relatando as descobertas do AWS Config.

-

AWS CloudTrail: rastreia uma atividade específica do usuário para um atributo.

-

Chamadas de API da AWS: obtém uma captura de tela da configuração do seu atributo diretamente por meio de uma chamada de API para um AWS service (Serviço da AWS) especificado.

Confira a seguir dois exemplos para ilustrar a diferença entre um serviço no escopo e um tipo de fonte de dado.

Exemplo 1

Digamos que você queira coletar evidências para um controle chamado 4.1.2: proibir o acesso público de gravação aos buckets do S3. Esse controle verifica os níveis de acesso das suas políticas de bucket do S3. Para esse controle, o Audit Manager usa uma regra específica do AWS Config (s3-bucket-public-write-prohibited) para procurar uma avaliação de seus buckets do S3. Neste exemplo, o seguinte é verdadeiro:

-

O service in scope é do Amazon S3

-

Os atributos que estão sendo avaliados são seus buckets do S3

-

O tipo da fonte de dados é AWS Config

-

O mapeamento da fonte de dados é uma regra do AWS Config específica (

s3-bucket-public-write-prohibited)

Exemplo 2

Digamos que você queira coletar evidências para um controle HIPAA chamado 164.308(a)(5)(ii)(C). Esse controle requer um procedimento de monitoramento para detectar logins inadequados. Para esse controle, o Audit Manager usa os logs do CloudTrail para procurar todos os eventos de login do Console de Gerenciamento da AWS. Neste exemplo, o seguinte é verdadeiro:

-

O service in scope é IAM

-

Os atributos que estão sendo avaliados são seus usuários

-

O tipo de fonte de dados é CloudTrail

-

O mapeamento da fonte de dados é um evento específico do CloudTrail (

ConsoleLogin)