As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Criando uma trilha com o CloudTrail console

Como prática recomendada, crie uma trilha aplicável a todas as Regiões da AWS. Essa é a configuração padrão quando você cria uma trilha no console CloudTrail. Quando uma trilha se aplica a todas as regiões, CloudTrail entrega arquivos de log de todas as regiões na AWS partição em que você está trabalhando para um bucket do S3 especificado por você. Depois de criar a trilha, começa AWS CloudTrail automaticamente a registrar os eventos que você especificou.

nota

Depois de criar uma trilha, você pode configurar outra Serviços da AWS para analisar e agir com base nos dados do evento coletados nos CloudTrail registros. Para obter mais informações, consulte AWS integrações de serviços com registros CloudTrail .

Criando uma trilha com o console

Use o procedimento a seguir para criar uma trilha de várias regiões. Para registrar eventos em uma única região (não recomendado), use a AWS CLI.

Para criar uma CloudTrail trilha com o AWS Management Console

Faça login no AWS Management Console e abra o CloudTrail console em https://console.aws.amazon.com/cloudtrail/

. -

Na página inicial do CloudTrail serviço, na página Trilhas ou na seção Trilhas da página Painel, escolha Criar trilha.

-

Na página Create Trail (Criar trilha), em Trail name (Nome da trilha), digite um nome para a sua trilha. Para obter mais informações, consulte Requisitos de nomenclatura para os recursos do CloudTrail, buckets do Amazon S3 e chaves do KMS.

-

Se essa for uma trilha AWS Organizations da organização, você poderá habilitá-la para todas as contas da sua organização. Para ver essa opção, será necessário fazer login no console com um usuário ou perfil na conta de gerenciamento ou de administrador delegado. Para criar uma trilha da organização, verifique se o usuário ou a função tem permissões suficientes. Para obter mais informações, consulte Criar uma trilha para uma organização.

-

Em Storage location (Local de armazenamento), escolha Create a S3 bucket (Criar um bucket do S3) para criar um bucket. Ao criar um novo bucket, o CloudTrail cria e aplica as políticas necessárias do bucket. Se você optar por criar um novo bucket do S3, sua IAM política precisará incluir permissão para a

s3:PutEncryptionConfigurationação porque, por padrão, a criptografia do lado do servidor está habilitada para o bucket.nota

Se você escolheu Usar bucket do S3 existente, especifique um bucket em Nome do bucket de log da trilha, ou escolha Procurar para escolher um bucket em sua própria conta. Para usar um bucket em outra conta, é necessário especificar o nome do bucket. A política do bucket deve conceder CloudTrail permissão para gravar nela. Para obter informações sobre como editar manualmente a política de bucket, consulte Política de bucket do Amazon S3 para o CloudTrail.

Para facilitar a localização de seus registros, crie uma nova pasta (também conhecida como prefixo) em um bucket existente para armazenar seus CloudTrail registros. Insira o prefixo em Prefix (Prefixo).

-

Em Arquivo de log SSE - KMS criptografia, escolha Ativado se quiser criptografar seus arquivos de log usando SSE - KMS criptografia em vez de criptografia SSE -S3. O padrão é Enabled (Habilitado). Se você não ativar a KMS criptografia SSE -, seus registros serão criptografados usando a criptografia SSE -S3. Para obter mais informações sobre SSE - KMS criptografia, consulte Usando criptografia do lado do servidor com AWS Key Management Service (SSE-). KMS Para obter mais informações sobre a criptografia SSE -S3, consulte Uso da criptografia do lado do servidor com chaves de criptografia gerenciadas pelo Amazon S3 (-S3). SSE

Se você habilitar SSE - KMS criptografia, escolha Novo ou Existente AWS KMS key. Em AWS KMS Alias, especifique um alias, no formato.

alias/MyAliasNamePara obter mais informações, consulteAtualizar um recurso para usar sua KMS chave com o console. CloudTrail também oferece suporte a chaves AWS KMS multirregionais. Para obter mais informações sobre chaves de várias regiões, consulte Usar chaves de várias regiões no Manual do desenvolvedor do AWS Key Management Service .nota

Você também pode digitar a ARN chave de outra conta. Para obter mais informações, consulte Atualizar um recurso para usar sua KMS chave com o console. A política de chaves deve permitir CloudTrail o uso da chave para criptografar seus arquivos de log e permitir que os usuários que você especificar leiam os arquivos de log em formato não criptografado. Para obter informações sobre como editar manualmente a política de chaves, consulte Configure as AWS KMS principais políticas para CloudTrail.

-

Em Additional settings (Configurações adicionais), configure as opções a seguir.

-

Em Log file validation (Validação de arquivo de log), escolha Enabled (Habilitado) para receber resumos de log no seu bucket do S3. Você pode usar os arquivos de resumo para verificar se seus arquivos de log não foram alterados após CloudTrail serem entregues. Para obter mais informações, consulte Validar a integridade dos arquivos de log do CloudTrail.

-

Para entrega de SNS notificações, escolha Ativado para ser notificado sempre que um registro for entregue ao seu bucket. CloudTrail armazena vários eventos em um arquivo de log. SNSas notificações são enviadas para cada arquivo de log, não para cada evento. Para obter mais informações, consulte Configurando SNS notificações da Amazon para CloudTrail.

Se você ativar SNS as notificações, em Criar um novo SNS tópico, escolha Novo para criar um tópico ou escolha Existente para usar um tópico existente. Se você estiver criando uma trilha que se aplica a todas as regiões, as SNS notificações para entregas de arquivos de log de todas as regiões são enviadas para o único SNS tópico que você criar.

Se você escolher Novo, CloudTrail especifica um nome para o novo tópico para você ou pode digitar um nome. Se você escolher Existente, escolha um SNS tópico na lista suspensa. Você também pode inserir um tópico ARN de outra região ou de uma conta com as permissões apropriadas. Para obter mais informações, consulte Política de tópicos do Amazon SNS para o CloudTrail.

Se você criar um tópico, precisará se inscrever nele para ser notificado sobre a entrega de arquivos de log. Você pode se inscrever no SNS console da Amazon. Devido à frequência das notificações, recomendamos que você configure a assinatura para usar uma SQS fila da Amazon para lidar com as notificações de forma programática. Para obter mais informações, consulte Introdução à Amazon SNS no Guia do desenvolvedor do Amazon Simple Notification Service.

-

-

Opcionalmente, configure CloudTrail para enviar arquivos de log para o CloudWatch Logs escolhendo Habilitado em CloudWatch Registros. Para obter mais informações, consulte Enviar eventos para o CloudWatch Logs.

-

Se você habilitar a integração com CloudWatch Logs, escolha Novo para criar um novo grupo de registros ou Existente para usar um existente. Se você escolher Novo, CloudTrail especifica um nome para o novo grupo de registros para você ou pode digitar um nome.

-

Se escolher Existing (Existente), escolha um grupo de logs na lista suspensa.

-

Escolha Novo para criar um novo IAM papel para obter permissões para enviar registros para o CloudWatch Logs. Escolha Existente para escolher uma IAM função existente na lista suspensa. A declaração de política para a função nova ou existente é exibida quando você expande Policy document (Documento de política). Para obter mais informações sobre essa função, consulte Documento de política de funções CloudTrail para usar CloudWatch registros para monitoramento.

nota

-

Ao configurar uma trilha, você pode escolher um bucket e um SNS tópico do S3 que pertençam a outra conta. No entanto, se você quiser CloudTrail entregar eventos a um grupo de CloudWatch registros de registros, deverá escolher um grupo de registros que exista na sua conta atual.

Somente a conta de gerenciamento pode configurar um grupo de CloudWatch registros de registros para uma trilha da organização usando o console. O administrador delegado pode configurar um grupo de CloudWatch registros de registros usando as

UpdateTrailAPI operações AWS CLI ou CloudTrailCreateTrailou.

-

-

-

Para Tags, é possível adicionar até 50 pares de chave de tag para ajudar a identificar, classificar e controlar o acesso à sua trilha. As tags podem ajudá-lo a identificar suas CloudTrail trilhas e os buckets do Amazon S3 que contêm CloudTrail arquivos de log. Em seguida, você pode usar grupos de recursos para seus CloudTrail recursos. Para ter mais informações, consulte AWS Resource Groups e Tags.

-

Na página Choose log events (Escolher eventos de log), escolha os tipos de eventos que você deseja registrar. Em Management events (Eventos de gerenciamento), faça o indicado a seguir.

-

Para APIatividades, escolha se você deseja que sua trilha registre eventos de leitura, eventos de gravação ou ambos. Para obter mais informações, consulte Eventos de gerenciamento.

-

Escolha Excluir AWS KMS eventos para filtrar AWS Key Management Service (AWS KMS) eventos da sua trilha. A configuração padrão é incluir todos os AWS KMS eventos.

A opção de registrar ou excluir AWS KMS eventos está disponível somente se você registrar eventos de gerenciamento em sua trilha. Se você optar por não registrar eventos de gerenciamento, os AWS KMS eventos não serão registrados e você não poderá alterar as configurações do registro de AWS KMS eventos.

AWS KMS ações como

Encrypt,Decrypt, eGenerateDataKeynormalmente geram um grande volume (mais de 99%) de eventos. Agora essas ações são registradas em log como eventos de Leitura. AWS KMS Ações relevantes de baixo volume, comoDisableDelete, eScheduleKey(que normalmente representam menos de 0,5% do volume de AWS KMS eventos) são registradas como eventos de gravação.Para excluir eventos de alto volume

Encrypt, comoDecrypt, eGenerateDataKey, mas ainda registrar eventos relevantesDisable, comoDeleteeScheduleKey, escolha registrar eventos de gerenciamento de gravação e desmarque a caixa de seleção Excluir AWS KMS eventos. -

Escolha Excluir API eventos do Amazon RDS Data para filtrar os eventos do Amazon Relational Database Service API Data da sua trilha. A configuração padrão é incluir todos os API eventos do Amazon RDS Data. Para obter mais informações sobre API eventos do Amazon RDS Data, consulte Registrar API chamadas de dados AWS CloudTrail no Guia do RDS usuário da Amazon para Aurora.

-

-

Para registrar eventos de dados, escolha Data events (Eventos de dados). Há cobranças adicionais para o registro de eventos de dados. Para obter mais informações, consulte Preços do AWS CloudTrail

. -

Importante

As etapas 12 a 16 devem ser usadas para configurar eventos de dados usando seletores de eventos avançados, que é o padrão. Os seletores de eventos avançados permitem que você configure mais tipos de recursos e ofereçam controle refinado sobre quais eventos de dados sua trilha captura. Se você optou por usar seletores de eventos básicos, conclua as etapas em Configurar opções de eventos de dados utilizando seletores de eventos básicos e retorne à etapa 17 desse procedimento.

Em Tipo de recurso, escolha o tipo de recurso no qual você deseja registrar eventos de dados. Para obter mais informações sobre os tipos de recursos disponíveis, consulteEventos de dados.

-

Escolha um modelo de seletor de registros. CloudTrail inclui modelos predefinidos que registram todos os eventos de dados do tipo de recurso. Para criar um modelo de seletor de log personalizado, escolha Custom (Personalizado).

nota

A escolha de um modelo predefinido para buckets do S3 permite o registro de eventos de dados de todos os buckets atualmente em sua AWS conta e de todos os buckets que você criar depois de concluir a criação da trilha. Ele também permite o registro da atividade de eventos de dados realizada por qualquer IAM identidade em sua AWS conta, mesmo que essa atividade seja realizada em um bucket que pertença a outra AWS conta.

Se a trilha se aplicar somente a uma região, a escolha da opção Select all S3 buckets in your account (Selecionar todos os buckets do S3 em sua conta) habilitará o registro de eventos de dados para todos os buckets do S3 na mesma região que a trilha e todos os buckets que você criar posteriormente nessa região. Ele não registrará eventos de dados para buckets do Amazon S3 em outras regiões da sua conta. AWS

Se você estiver criando uma trilha para todas as regiões, a escolha de um modelo predefinido para as funções do Lambda permite o registro de eventos de dados para todas as funções atualmente em AWS sua conta e para quaisquer funções do Lambda que você possa criar em qualquer região depois de terminar de criar a trilha. Se você estiver criando uma trilha para uma única região (feita usando o AWS CLI), essa seleção habilita o registro de eventos de dados para todas as funções atualmente nessa região em sua AWS conta e quaisquer funções Lambda que você possa criar nessa região depois de terminar de criar a trilha. Essa opção não permite o registro de eventos de dados para funções do Lambda criadas em outras regiões.

O registro de eventos de dados para todas as funções também permite o registro da atividade de eventos de dados realizada por qualquer IAM identidade em sua AWS conta, mesmo que essa atividade seja realizada em uma função que pertença a outra AWS conta.

-

(Opcional) Em Nome do seletor, insira um nome para identificar o seletor. O nome do seletor é um nome descritivo para um seletor de eventos avançado, como "Registrar eventos de dados em log para apenas dois buckets do S3". O nome do seletor é listado como

Nameno seletor de eventos avançado e pode ser visualizado se você expandir a exibição. JSON -

Se você selecionou Personalizado, em Seletores de eventos avançados, crie uma expressão com base nos valores dos campos avançados do seletor de eventos.

nota

Os seletores não suportam o uso de curingas, como.

*Para combinar vários valores com uma única condição, você pode usarStartsWith,,EndsWithNotStartsWith, ouNotEndsWithpara corresponder explicitamente ao início ou ao fim do campo do evento.-

Escolha um dos seguintes campos:

-

readOnly-readOnlypode ser definido como igual a um valor detrueoufalse. Eventos de dados somente leitura são eventos que não alteram o estado de um recurso, comoGet*ouDescribe*. Eventos de gravação adicionam, alteram ou excluem recursos, atributos ou artefatos, comoPut*,Delete*ouWrite*. Para registrar os eventosreadewrite, não adicione um seletorreadOnly. -

eventName-eventNamepode usar qualquer operador. Você pode usá-lo para incluir ou excluir qualquer evento de dados registrado CloudTrail, comoPutBucketGetItem, ouGetSnapshotBlock. -

resources.ARN- Você pode usar qualquer operador comresources.ARN, mas se usar igual ou diferente, o valor deverá corresponder exatamente ao ARN de um recurso válido do tipo que você especificou no modelo como valor de.resources.typePara obter mais informações, consulte Filtrar eventos de dados por resources.ARN.nota

Você não pode usar o

resources.ARNcampo para filtrar tipos de recursos que não têmARNs.

Para obter mais informações sobre os ARN formatos dos recursos de eventos de dados, consulte Ações, recursos e chaves de condição no Guia AWS Identity and Access Management do usuário.

-

-

Para cada campo, escolha + Condição para adicionar quantas condições forem necessárias até o máximo de 500 valores especificados para todas as condições. Por exemplo, para excluir eventos de dados de dois buckets do S3 dos eventos de dados registrados no seu armazenamento de dados de eventos, você pode definir o campo como recursos. ARN, defina o operador para does not start with e, em seguida, cole em um bucket do S3 ARN para o qual você não deseja registrar eventos.

Para adicionar o segundo bucket do S3, escolha + Condition e repita a instrução anterior, colando em ARN for ou procurando por um bucket diferente.

Para obter informações sobre como CloudTrail avalia várias condições, consulteComo CloudTrail avalia várias condições para um campo.

nota

É possível ter no máximo 500 valores para todos os seletores em um armazenamento de dados de eventos. Isso inclui matrizes de vários valores para um seletor, como

eventName. Se você tiver valores únicos para todos os seletores, poderá ter um máximo de 500 condições adicionadas a um seletor. -

Selecione + Field (+ Campo) para adicionar outros campos, conforme necessário. Para evitar erros, não defina valores conflitantes ou duplicados para campos. Por exemplo, não especifique um seletor ARN em um para ser igual a um valor e, em seguida, especifique que ARN não seja igual ao mesmo valor em outro seletor.

-

-

Para adicionar outro tipo de recurso no qual registrar eventos de dados, escolha Adicionar tipo de evento de dados. Repita as etapas 12 a esta etapa para configurar seletores de eventos avançados para o tipo de recurso.

-

Para registrar eventos de atividade de rede, escolha Eventos de atividade de rede. Os eventos de atividade de rede permitem que os proprietários de VPC endpoints gravem AWS API chamadas feitas usando seus VPC endpoints de uma rede privada VPC para a. AWS service (Serviço da AWS) Cobranças adicionais são aplicáveis ao registro em log dos eventos de atividade de rede. Para obter mais informações, consulte Preços do AWS CloudTrail

. nota

Os eventos de atividade de rede estão na versão prévia CloudTrail e estão sujeitos a alterações.

Para registrar eventos de atividade de rede, faça o seguinte:

-

Em Fonte de eventos de atividade de rede, escolha a fonte dos eventos de atividade de rede.

-

Em Log selector template (Modelo de seletor de logs), escolha um modelo. Você pode registrar todos os eventos de atividade de rede, registrar todos os eventos de acesso negado à atividade de rede ou escolher Personalizado para criar um seletor de registro personalizado para filtrar vários campos, como

eventNameevpcEndpointId. -

(Opcional) Insira um nome para identificar o seletor. O nome do seletor é listado como Nome no seletor de eventos avançado e pode ser visualizado se você expandir a exibição. JSON

-

Em Seletores de eventos avançados, crie expressões escolhendo valores para Campo, Operador e Valor. Você poderá ignorar esta etapa se estiver usando um modelo de log predefinido.

-

Para excluir ou incluir eventos de atividades de rede, você pode escolher entre os campos a seguir no console.

-

eventName— Você pode usar qualquer operador comeventName. Você pode usar este campo para incluir ou excluir qualquer evento, comoCreateKey. -

errorCode— Você pode usá-lo para filtrar um código de erro. Atualmente, o únicoerrorCodecompatível éVpceAccessDenied. -

vpcEndpointId— Identifica o VPC endpoint pelo qual a operação passou. Você pode usar qualquer operador comvpcEndpointId.

-

-

Para cada campo, escolha + Condição para adicionar quantas condições forem necessárias até o máximo de 500 valores especificados para todas as condições.

-

Selecione + Field (+ Campo) para adicionar outros campos, conforme necessário. Para evitar erros, não defina valores conflitantes ou duplicados para campos.

-

-

Para adicionar outra fonte de eventos para a qual você deseja registrar eventos de atividade de rede, escolha Adicionar seletor de eventos de atividade de rede.

-

Opcionalmente, expanda a JSONvisualização para ver seus seletores de eventos avançados como um JSON bloco.

-

-

Escolha eventos do Insights se quiser que sua trilha registre eventos do CloudTrail Insights.

Em Event type (Tipo de evento), selecione Insights events (Eventos do Insights). Você deve registrar eventos de gerenciamento de gravação para registrar eventos do Insights sobre a taxa de API chamadas. Você deve registrar eventos de gerenciamento de leitura ou gravação para registrar a taxa de API erro dos eventos do Insights.

CloudTrail O Insights analisa eventos de gerenciamento em busca de atividades incomuns e registra eventos quando anomalias são detectadas. Por padrão, as trilhas não registram em log eventos do Insights. Para obter mais informações sobre eventos do Insights, consulte Trabalhando com o CloudTrail Insights. Há cobranças adicionais para o registro em log de eventos do Insights. Para CloudTrail saber os preços, consulte AWS CloudTrail Preços

. Os eventos do Insights são entregues em uma pasta diferente chamada

/CloudTrail-Insightdo mesmo bucket do S3 que é especificado na área de localização de armazenamento da página de detalhes da trilha. CloudTrailcria o novo prefixo para você. Por exemplo, se o bucket de destino do S3 atual for chamado deamzn-s3-demo-bucket/AWSLogs/CloudTrail/, o nome do bucket do S3 com um novo prefixo será chamado deamzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/. -

Quando terminar de escolher os tipos de eventos para registrar, escolha Próximo.

-

Na página Review and create (Revisar e criar), revise as suas escolhas. Escolha Edit (Editar) em uma seção para alterar as configurações de trilha mostradas nessa seção. Quando estiver pronto para criar a trilha, escolha Create trail (Criar trilha).

-

A nova trilha será exibida na página Trails (Trilhas). Em cerca de 5 minutos, CloudTrail publica arquivos de log que mostram as AWS API chamadas feitas em sua conta. Você pode ver os arquivos de log no bucket do S3 que você especificou.

Se você habilitou os eventos do Insights para uma trilha, CloudTrail pode levar até 36 horas para começar a entregar esses eventos, desde que uma atividade incomum seja detectada durante esse período.

nota

CloudTrail normalmente entrega registros em uma média de cerca de 5 minutos após uma API chamada. Desta vez não há garantias. Consulte o Acordo de Nível de Serviço do AWS CloudTrail

para obter mais informações. Se você configurar incorretamente sua trilha (por exemplo, o bucket do S3 está inacessível), CloudTrail tentará reenviar os arquivos de log para o bucket do S3 por 30 dias, e esses attempted-to-deliver eventos estarão sujeitos às cobranças padrão. CloudTrail Para evitar cobranças em uma trilha mal configurada, você precisa excluir a trilha.

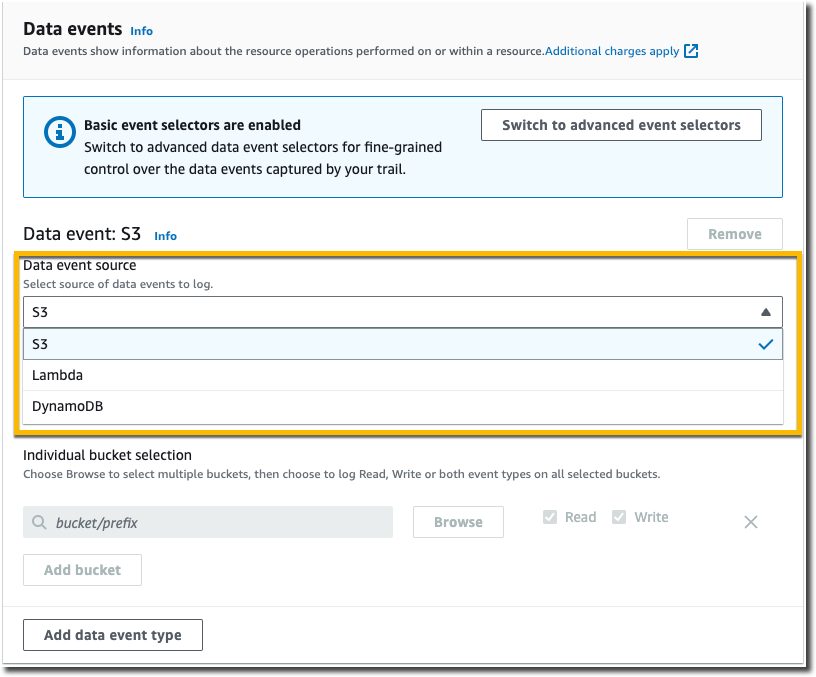

Configurar opções de eventos de dados utilizando seletores de eventos básicos

Você pode usar seletores de eventos avançados para configurar todos os tipos de recursos de eventos de dados, bem como eventos de atividade de rede (em versão prévia). Os seletores de eventos avançados permitem que você crie seletores refinados para registrar somente os eventos de interesse.

Se você usa seletores de eventos básicos para registrar eventos de dados, pode registrar em log apenas eventos de dados dos buckets do Amazon S3, funções do AWS Lambda e tabelas do Amazon DynamoDB. Você não pode filtrar pelo campo eventName usando seletores de eventos básicos. Você também não pode registrar eventos de atividades de rede.

Use o procedimento a seguir para configurar opções de eventos de dados utilizando seletores de eventos básicos.

Para configurar opções de eventos de dados utilizando seletores de eventos básicos

-

Em Eventos, escolha Eventos de dados para registrar eventos de dados. Há cobranças adicionais para o registro de eventos de dados. Para obter mais informações, consulte Preços do AWS CloudTrail

. -

Para Buckets do Amazon S3:

-

Em Data event source (Fonte do eventos de dados), escolha S3.

-

Você pode escolher registrar All current and future S3 buckets (Todos os buckets do S3 atuais e futuros) ou pode especificar buckets ou funções individuais. Por padrão, os eventos de dados são registrados para todos os buckets do S3 atuais e futuros.

nota

Manter a opção padrão All current and future S3 buckets permite o registro de eventos de dados para todos os buckets atualmente em sua AWS conta e para todos os buckets que você criar depois de concluir a criação da trilha. Ele também permite o registro da atividade de eventos de dados realizada por qualquer IAM identidade em sua AWS conta, mesmo que essa atividade seja realizada em um bucket que pertença a outra AWS conta.

Se você estiver criando uma trilha para uma única região (usando o AWS CLI), escolher Todos os buckets atuais e futuros do S3 permite o registro de eventos de dados para todos os buckets na mesma região da sua trilha e para todos os buckets que você criar posteriormente nessa região. Ele não registrará eventos de dados para buckets do Amazon S3 em outras regiões da sua conta. AWS

-

Se você deixar a opção padrão All current and future S3 buckets (Todos os buckets do S3 atuais e futuros), escolha para registrar eventos Read (Leitura), Write (Gravação) ou ambos.

-

Para selecionar buckets individuais, desmarque as caixas de seleção Read (Leitura) e Write (Gravação) em All current and future S3 buckets (Todos os buckets do S3 atuais e futuros). Em Individual bucket selection (Seleção de bucket individual), procure por um bucket no qual registrar eventos de dados. Localize buckets específicos digitando um prefixo de bucket para o bucket desejado. É possível selecionar vários buckets nesta janela. Escolha Add bucket (Adicionar bucket) para registrar eventos de dados em mais buckets. Escolha se você deseja registrar eventos de Read (Leitura), como

GetObject, Write (Gravação), comoPutObject, ou ambos.Essa configuração tem precedência sobre configurações individuais que você configura para buckets individuais. Por exemplo, se você especificar o registro de eventos de Read (Leitura) para todos os buckets do S3 e escolher adicionar um bucket específico ao registro de eventos de dados, Read (Leitura) já estará selecionada para o bucket adicionado. Você não pode limpar a seleção. Você pode somente configurar a opção para Write (Gravação).

Para remover um bucket do registro, escolha X.

-

-

Para adicionar outro tipo de recurso no qual registrar eventos de dados, escolha Adicionar tipo de evento de dados.

-

Funções do Lambda:

-

Em Data event source (Fonte do eventos de dados), escolha Lambda.

-

Na função Lambda, escolha Todas as regiões para registrar todas as funções do Lambda ou Função de entrada ARN para registrar eventos de dados em uma função específica.

Para registrar eventos de dados para todas as funções do Lambda em sua AWS conta, selecione Registrar todas as funções atuais e futuras. Essa configuração tem precedência sobre configurações individuais definidas para funções individuais. Todas as funções são registradas, mesmo se todas as funções não forem exibidas.

nota

Se estiver criando uma trilha para todas as regiões, essa seleção habilitará o registro de eventos de dados para todas as funções atualmente em sua conta da AWS e qualquer função Lambda que você venha a criar em qualquer região depois de concluir a criação da trilha. Se você estiver criando uma trilha para uma única região (feita usando o AWS CLI), essa seleção habilita o registro de eventos de dados para todas as funções atualmente nessa região em sua AWS conta e quaisquer funções Lambda que você possa criar nessa região depois de terminar de criar a trilha. Essa opção não permite o registro de eventos de dados para funções do Lambda criadas em outras regiões.

O registro de eventos de dados para todas as funções também permite o registro da atividade de eventos de dados realizada por qualquer IAM identidade em sua AWS conta, mesmo que essa atividade seja realizada em uma função que pertença a outra AWS conta.

-

Se você escolher Função de entrada como ARN, insira a ARN de uma função Lambda.

nota

Se você tiver mais de 15.000 funções do Lambda em sua conta, não poderá visualizar ou selecionar todas as funções no console CloudTrail ao criar uma trilha. Você ainda poderá selecionar a opção de registrar todas as funções, mesmo se elas não forem exibidas. Se quiser registrar eventos de dados para funções específicas, você pode adicionar manualmente uma função se souber delaARN. Você também pode concluir a criação da trilha no console e, em seguida, usar o put-event-selectors comando AWS CLI e o para configurar o registro de eventos de dados para funções específicas do Lambda. Para obter mais informações, consulte Gerenciando trilhas com o AWS CLI.

-

-

Para tabelas do DynamoDB:

-

Em Data event source (Fonte do eventos de dados), escolha DynamoDB.

-

Na seleção de tabela do DynamoDB, escolha Procurar para selecionar uma tabela ou cole na tabela ARN do DynamoDB à qual você tenha acesso. Uma ARN tabela do DynamoDB usa o seguinte formato:

arn:partition:dynamodb:region:account_ID:table/table_namePara adicionar outra tabela, escolha Adicionar linha e procure uma tabela ou cole na ARN tabela à qual você tenha acesso.

-

-

Para configurar eventos do Insights e outras configurações para sua trilha, volte ao procedimento anterior neste tópico, Criando uma trilha com o console.

Próximas etapas

Depois que você criar a trilha, poderá retornar a ela para fazer alterações:

-

Se ainda não o fez, você pode configurar CloudTrail para enviar arquivos de log para o CloudWatch Logs. Para obter mais informações, consulte Enviar eventos para o CloudWatch Logs.

-

Crie uma tabela e use-a para executar uma consulta no Amazon Athena para analisar sua atividade de serviço da AWS . Para obter mais informações, consulte Criação de uma tabela para CloudTrail registros no CloudTrail console no Guia do usuário do Amazon Athena.

-

Adicione tags personalizadas (pares de chave-valor) à trilha.

-

Para criar outra trilha, abra a página Trilhas e escolha Criar trilha.