As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Filtrar todos os eventos de dados utilizando seletores de eventos avançados

Esta seção descreve como usar seletores de eventos avançados para criar seletores refinados, que ajudam a controlar os custos registrando em log apenas os eventos específicos de interesse para seus casos de uso.

Por exemplo:

-

Você pode incluir ou excluir chamadas de API específicas adicionando um filtro no campo

eventName. -

Você pode incluir ou excluir registros em log de recursos específicos adicionando um filtro no campo

resources.ARN. Por exemplo, se você estivesse registrando em log eventos de dados do S3, poderia excluir o registro do bucket do S3 para sua trilha. -

Você pode optar por registrar apenas eventos somente gravação ou eventos somente leitura adicionando um filtro no campo

readOnly.

A tabela a seguir fornece informações adicionais sobre os campos configuráveis para seletores de eventos avançados.

| Campo | Obrigatório | Operadores válidos | Descrição |

|---|---|---|---|

|

|

Sim |

|

Esse campo é definido como Suportado em trilhas: Sim Compatível com armazenamentos de dados de eventos: Sim |

|

|

Sim |

|

Esse campo é usado para selecionar o tipo de recurso para o qual você deseja registrar eventos de dados. A tabela Eventos de dados mostra os valores possíveis. Suportado em trilhas: Sim Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

Esse é um campo opcional usado para incluir ou excluir eventos de dados com base no valor de Suportado em trilhas: Sim Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

Esse é um campo opcional usado para filtrar ou filtrar qualquer evento de dados registrado, como ou. CloudTrail Se você estiver usando o AWS CLI, você pode especificar vários valores separando cada valor com uma vírgula. Se você estiver usando o console, poderá especificar vários valores criando uma condição para cada Suportado em trilhas: Sim Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

Esse é um campo opcional usado para excluir ou incluir eventos de dados para um recurso específico fornecendo o Se você estiver usando o AWS CLI, você pode especificar vários valores separando cada valor com uma vírgula. Se você estiver usando o console, poderá especificar vários valores criando uma condição para cada Suportado em trilhas: Sim Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

Você pode usá-lo para incluir ou excluir fontes de eventos específicas. Normalmente, Suportado em trilhas: Não Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

O EventType a ser incluído ou excluído. Por exemplo, você pode definir esse campo Suportado em trilhas: Não Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

Inclua ou exclua eventos originados de uma AWS Management Console sessão. Esse campo pode ser definido como Suportado em trilhas: Não Compatível com armazenamentos de dados de eventos: Sim |

|

|

Não |

|

Inclua ou exclua eventos para ações realizadas por identidades específicas do IAM. Para obter mais informações, consulte Elemento userIdentity do CloudTrail . Suportado em trilhas: Não Compatível com armazenamentos de dados de eventos: Sim |

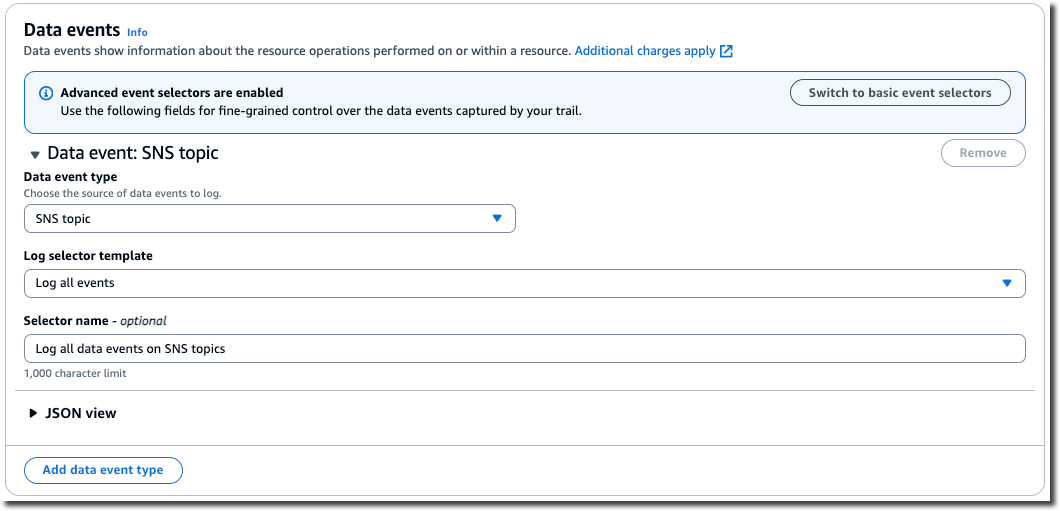

Para registrar eventos de dados usando o CloudTrail console, você escolhe a opção Eventos de dados e, em seguida, seleciona o tipo de recurso de interesse ao criar ou atualizar um armazenamento de dados de trilhas ou eventos. A tabela de eventos de dados mostra os tipos de recursos possíveis que você pode escolher no CloudTrail console.

Para registrar eventos de dados com o AWS CLI, configure o --advanced-event-selector parâmetro para definir o valor eventCategory igual Data e igual ao resources.type valor do tipo de recurso para o qual você deseja registrar eventos de dados. A tabela Eventos de dados lista os tipos de recursos disponíveis.

Por exemplo, se você quisesse registrar eventos de dados para todos os bancos de identidades do Cognito, você configuraria o parâmetro --advanced-event-selectors para ter a seguinte aparência:

--advanced-event-selectors '[ { "Name": "Log Cognito data events on Identity pools", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::Cognito::IdentityPool"] } ] } ]'

O exemplo anterior registra todos os eventos de dados do Cognito nos bancos de identidades. Você pode refinar ainda mais os seletores de eventos avançados para filtrar os campos eventName, readOnly e resources.ARN para registrarem ou excluírem eventos específicos de interesse ou não.

É possível configurar seletores de eventos avançados para filtrar eventos de dados com base em vários campos. Por exemplo, você pode configurar seletores de eventos avançados para registrar todos os PutObject do Amazon S3 e chamadas DeleteObject de API, mas excluir o registro em log de eventos de um bucket específico do S3, conforme mostrado no exemplo a seguir. Substitua amzn-s3-demo-bucket pelo nome do seu bucket.

--advanced-event-selectors '[ { "Name": "Log PutObject and DeleteObject events for all but one bucket", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "eventName", "Equals": ["PutObject","DeleteObject"] }, { "Field": "resources.ARN", "NotStartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] } ] } ]'

Você também pode incluir várias condições para um campo. Para obter informações sobre como várias condições são avaliadas, consulte Como CloudTrail avalia várias condições para um campo.

É possível usar seletores de eventos avançados para registrar eventos de gerenciamento e de dados. Para registrar eventos de dados de vários tipos de recursos, adicione uma instrução no seletor de campo para cada tipo de recurso para o qual você deseja registrar eventos de dados.

nota

As trilhas podem usar seletores de eventos avançados ou seletores de eventos básicos, mas não ambos. Se você aplicar seletores de eventos avançados a uma trilha, todos os seletores de eventos básicos existentes serão substituídos.

Os seletores não suportam o uso de curingas, como. * Para combinar vários valores com uma única condição, você pode usarStartsWith,, EndsWithNotStartsWith, ou NotEndsWith para corresponder explicitamente ao início ou ao fim do campo do evento.

Tópicos

Como CloudTrail avalia várias condições para um campo

Para seletores de eventos avançados, CloudTrail avalia várias condições para um campo da seguinte forma:

-

Os operadores DESELECT são AND'd (combinados). Se alguma das condições do operador DESELECT for atendida, o evento não será entregue. Os operadores DESELECT válidos para seletores de eventos avançados são os seguintes:

-

NotEndsWith -

NotEquals -

NotStartsWith

-

-

Os operadores SELECT são OR'd (exclusivos). Os operadores SELECT válidos para seletores de eventos avançados são os seguintes:

-

EndsWith -

Equals -

StartsWith

-

-

As combinações dos operadores SELECT e DESELECT seguem as regras acima e os dois grupos são combinados (AND'd).

Exemplo mostrando várias condições para o campo resources.ARN

O exemplo de instrução do seletor de eventos a seguir coleta eventos de dados do tipo de recurso AWS::S3::Object e aplica várias condições no campo resources.ARN.

{ "Name": "S3Select", "FieldSelectors": [ { "Field": "eventCategory", "Equals": [ "Data" ] }, { "Field": "resources.type", "Equals": [ "AWS::S3::Object" ] }, { "Field": "resources.ARN", "Equals": [ "arn:aws:s3:::amzn-s3-demo-bucket/object1" ], "StartsWith": [ "arn:aws:s3:::amzn-s3-demo-bucket/" ], "EndsWith": [ "object3" ], "NotStartsWith": [ "arn:aws:s3:::amzn-s3-demo-bucket/deselect" ], "NotEndsWith": [ "object5" ], "NotEquals": [ "arn:aws:s3:::amzn-s3-demo-bucket/object6" ] } ] }

No exemplo anterior, os eventos de dados do Amazon S3 para o recurso AWS::S3::Object serão entregues se:

-

Nenhuma das seguintes condições do operador DESELECT for atendida:

-

o campo

resources.ARNNotStartsWithcom o valorarn:aws:s3:::amzn-s3-demo-bucket/deselect -

o campo

resources.ARNNotEndsWithcom o valorobject5 -

o campo

resources.ARNNotEqualscom o valorarn:aws:s3:::amzn-s3-demo-bucket/object6

-

-

Pelo menos uma das seguintes condições do operador SELECT for atendida:

-

o campo

resources.ARNEqualscom o valorarn:aws:s3:::amzn-s3-demo-bucket/object1 -

o campo

resources.ARNStartsWithcom o valorarn:aws:s3:::amzn-s3-demo-bucket/ -

o campo

resources.ARNEndsWithcom o valorobject3

-

Com base na lógica de avaliação:

-

Os eventos de dados do

amzn-s3-demo-bucket/object1serão entregues porque correspondem ao valor do operadorEqualse não correspondem a nenhum dos valores dos operadoresNotStartsWith,NotEndsWitheNotEquals. -

O evento de dados do

amzn-s3-demo-bucket/object2será entregue porque corresponde ao valor do operadorStartsWithe não corresponde a nenhum dos valores dos operadoresNotStartsWith,NotEndsWitheNotEquals. -

Os eventos de dados do

amzn-s3-demo-bucket1/object3serão entregues porque correspondem ao operadorEndsWithe não correspondem a nenhum dos valores dos operadoresNotStartsWith,NotEndsWitheNotEquals. -

Os eventos de dados do

arn:aws:s3:::amzn-s3-demo-bucket/deselectObject4não serão entregues porque correspondem à condiçãoNotStartsWith, embora correspondam à condição do operadorStartsWith. -

Os eventos de dados do

arn:aws:s3:::amzn-s3-demo-bucket/object5não serão entregues porque correspondem à condiçãoNotEndsWith, embora correspondam à condição do operadorStartsWith. -

Os eventos de dados do

arn:aws:s3:::amzn-s3-demo-bucket/object6não serão entregues porque correspondem à condição do operadorNotEquals, embora correspondam à condição do operadorStartsWith.

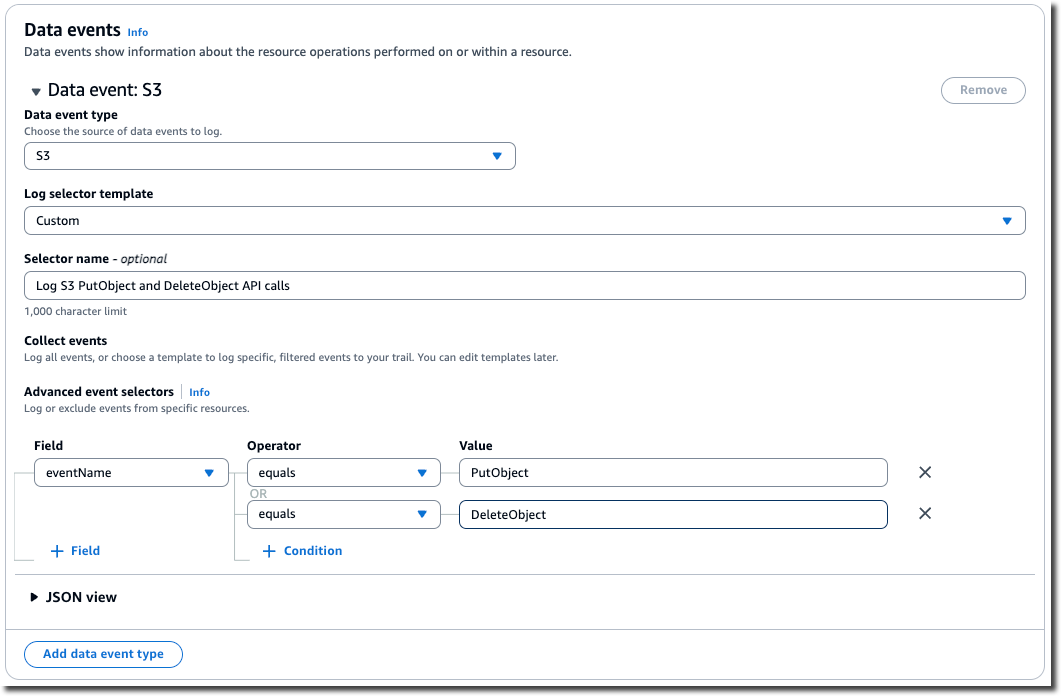

Filtrar eventos de dados por eventName

Usando seletores de eventos avançados, você pode incluir ou excluir eventos com base no valor do campo eventName. A filtragem do eventName pode ajudar a controlar os custos, pois você evita incorrer em custos ao AWS service (Serviço da AWS)

registrar eventos de dados para adicionar suporte a novos dados. APIs

Você pode usar qualquer operador com o campo eventName. Você pode usá-lo para filtrar ou filtrar qualquer evento de dados registrado, como ou. CloudTrail PutBucket GetSnapshotBlock

Tópicos

Filtrando eventos de dados eventName usando o AWS Management Console

Siga as etapas a seguir para filtrar no eventName campo usando o CloudTrail console.

-

Siga as etapas do procedimento criar trilha ou siga as etapas do procedimento criar armazenamento de dados de eventos.

-

À medida que você seguir as etapas para criar a trilha ou o armazenamento de dados de eventos, selecione o seguinte:

-

Escolha Eventos de dados.

-

Escolha o tipo de recurso para o qual você deseja registrar eventos de dados.

-

Para o Modelo do seletor de log, escolha Personalizado.

-

(Opcional) Em Nome do seletor, insira um nome para identificar o seletor. O nome do seletor é um nome descritivo para um seletor de eventos avançado, como "Registrar eventos de dados em log para apenas dois buckets do S3". O nome do seletor é listado como

Nameno seletor de eventos avançado e poderá ser visualizado se você expandir a visualização JSON. -

Em Seletores de eventos avançados, faça o seguinte para filtrar pelo

eventName:-

Em Campo, escolha eventName.

-

Em Operador, escolha o operador de condição. Neste exemplo, escolheremos equals porque queremos registrar uma chamada de API específica.

-

Em Valor, insira o nome do evento que você deseja filtrar.

-

Para filtrar por outro

eventName, escolha + Condição. Para obter informações sobre como CloudTrail avalia várias condições, consulteComo CloudTrail avalia várias condições para um campo.

-

-

Escolha +Campo para adicionar filtros em outros campos.

-

Filtrando eventos de dados eventName usando o AWS CLI

Usando o AWS CLI, você pode filtrar no eventName campo para incluir ou excluir eventos específicos.

Se você estiver atualizando uma trilha ou um armazenamento de dados de eventos existente para registrar seletores de eventos adicionais, obtenha os seletores de eventos atuais executanto o comando get-event-selectors para uma trilha ou o comando get-event-data-store para um armazenamento de dados de eventos. Em seguida, atualize seus seletores de eventos para adicionar um seletor de campo para cada tipo de recurso de dados que você deseja registrar.

O exemplo a seguir registra eventos de dados do S3 em uma trilha. Os --advanced-event-selectors são configurados para registrar somente eventos de dados para as chamadas de API GetObject, PutObject e DeleteObject.

aws cloudtrail put-event-selectors \ --trail-nametrailName\ --advanced-event-selectors '[ { "Name": "Log GetObject, PutObject and DeleteObject S3 data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "eventName", "Equals": ["GetObject","PutObject","DeleteObject"] } ] } ]'

O próximo exemplo cria um novo armazenamento de dados de eventos que registra eventos de dados para o EBS Direct APIs , mas exclui as chamadas de ListChangedBlocks API. Você pode usar o update-event-data-storecomando para atualizar um armazenamento de dados de eventos existente.

aws cloudtrail create-event-data-store \ --name "eventDataStoreName" --advanced-event-selectors '[ { "Name": "Log all EBS Direct API data events except ListChangedBlocks", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] }, { "Field": "eventName", "NotEquals": ["ListChangedBlocks"] } ] } ]'

Filtrar eventos de dados por resources.ARN

Usando seletores de eventos avançados, você pode filtrar pelo valor do campo resources.ARN.

É possível usar qualquer operador com resources.ARN, mas se você usar Equals ou NotEquals, o valor deverá corresponder exatamente ao ARN de um recurso válido do valor de resources.type especificado. Para registrar todos os eventos de dados de todos os objetos do em um bucket do S3 específico, use a propriedade StartsWith e inclua apenas o ARN do bucket como o valor correspondente.

A tabela a seguir mostra o formato de ARN válido para cada resources.type.

nota

Você não pode usar o resources.ARN campo para filtrar tipos de recursos que não têm ARNs.

| resources.type | resources.ARN |

|---|---|

AWS::DynamoDB::Table1 |

|

AWS::Lambda::Function |

|

|

|

AWS::AIOps::InvestigationGroup |

|

AWS::AppConfig::Configuration |

|

AWS::AppSync::GraphQL |

|

AWS::B2BI::Transformer |

|

AWS::Backup::SearchJob |

|

AWS::Bedrock::AgentAlias |

|

AWS::Bedrock::AsyncInvoke |

|

AWS::Bedrock::FlowAlias |

|

AWS::Bedrock::Guardrail |

|

AWS::Bedrock::InlineAgent |

|

AWS::Bedrock::KnowledgeBase |

|

AWS::Bedrock::Model |

O ARN deve estar em um dos seguintes formatos:

|

AWS::Bedrock::PromptVersion |

|

AWS::Cassandra::Table |

|

AWS::CloudFront::KeyValueStore |

|

AWS::CloudTrail::Channel |

|

AWS::CodeGuruProfiler::ProfilingGroup |

|

AWS::CodeWhisperer::Customization |

|

AWS::CodeWhisperer::Profile |

|

AWS::Cognito::IdentityPool |

|

AWS::DataExchange::Asset |

|

AWS::Deadline::Fleet |

|

AWS::Deadline::Job |

|

AWS::Deadline::Queue |

|

AWS::Deadline::Worker |

|

AWS::DynamoDB::Stream |

|

AWS::EC2::Snapshot |

|

AWS::EMRWAL::Workspace |

|

AWS::FinSpace::Environment |

|

AWS::Glue::Table |

|

AWS::GreengrassV2::ComponentVersion |

|

AWS::GreengrassV2::Deployment |

|

AWS::GuardDuty::Detector |

|

AWS::IoT::Certificate |

|

AWS::IoT::Thing |

|

AWS::IoTSiteWise::Asset |

|

AWS::IoTSiteWise::TimeSeries |

|

AWS::IoTTwinMaker::Entity |

|

AWS::IoTTwinMaker::Workspace |

|

AWS::KendraRanking::ExecutionPlan |

|

AWS::Kinesis::Stream |

|

AWS::Kinesis::StreamConsumer |

|

AWS::KinesisVideo::Stream |

|

AWS::GeoMaps::Provider |

|

AWS::GeoPlaces::Provider |

|

AWS::GeoRoutes::Provider |

|

AWS::MachineLearning::MlModel |

|

AWS::ManagedBlockchain::Network |

|

AWS::ManagedBlockchain::Node |

|

AWS::MedicalImaging::Datastore |

|

AWS::MWAA::Environment |

|

AWS::NeptuneGraph::Graph |

|

AWS::One::UKey |

|

AWS::One::User |

|

AWS::PaymentCryptography::Alias |

|

AWS::PaymentCryptography::Key |

|

AWS::PCAConnectorAD::Connector |

|

AWS::PCAConnectorSCEP::Connector |

|

AWS::QApps::QApp |

|

AWS::QApps::QAppSession |

|

AWS::QBusiness::Application |

|

AWS::QBusiness::DataSource |

|

AWS::QBusiness::Index |

|

AWS::QBusiness::WebExperience |

|

AWS::QDeveloper::Integration |

|

AWS::RDS::DBCluster |

|

AWS::ResourceExplorer2::ManagedView |

|

AWS::ResourceExplorer2::View |

|

AWS::RUM::AppMonitor |

|

|

|

|

|

AWS::S3ObjectLambda::AccessPoint |

|

AWS::S3Outposts::Object |

|

AWS::S3Tables::Table |

|

AWS::S3Tables::TableBucket |

|

AWS::SageMaker::Endpoint |

|

AWS::SageMaker::ExperimentTrialComponent |

|

AWS::SageMaker::FeatureGroup |

|

AWS::SCN::Instance |

|

AWS::SDB::Domain |

|

AWS::ServiceDiscovery::Namespace |

|

AWS::ServiceDiscovery::Service |

|

AWS::Signer::SigningJob |

|

AWS::Signer::SigningProfile |

|

AWS::SitewiseAssistant::Conversation |

|

AWS::SMSVoice::Message |

|

AWS::SMSVoice::OriginationIdentity |

|

AWS::SNS::PlatformEndpoint |

|

AWS::SNS::Topic |

|

AWS::SocialMessaging::PhoneNumberId |

|

AWS::SocialMessaging::WabaId |

|

AWS::SQS::Queue |

|

AWS::SSM::ManagedNode |

O ARN deve estar em um dos seguintes formatos:

|

AWS::SSMMessages::ControlChannel |

|

AWS::StepFunctions::Activity |

|

AWS::StepFunctions::StateMachine |

O ARN deve estar em um dos seguintes formatos:

|

AWS::SWF::Domain |

|

AWS::ThinClient::Device |

|

AWS::ThinClient::Environment |

|

AWS::Timestream::Database |

|

AWS::Timestream::RegionalEndpoint |

|

AWS::Timestream::Table |

|

AWS::VerifiedPermissions::PolicyStore |

|

1 Para tabelas com fluxos habilitados, o campo resources no evento de dados contém AWS::DynamoDB::Stream e AWS::DynamoDB::Table. Se você especificar AWS::DynamoDB::Table como resources.type, ele registrará os eventos da tabela do DynamoDB e dos fluxos do DynamoDB por padrão. Para excluir eventos de fluxos, adicione um filtro no campo eventName.

2 Para registrar em log todos os eventos de dados de todos os objetos em um bucket do S3 específico, use o operador StartsWith e inclua apenas o ARN do bucket como o valor correspondente. A barra final é intencional; não a exclua.

3 Para registrar em log eventos de todos os objetos em um ponto de acesso do S3, recomendamos usar somente o ARN do ponto de acesso, não incluir o caminho do objeto e usar os operadores StartsWith ou NotStartsWith.

Tópicos

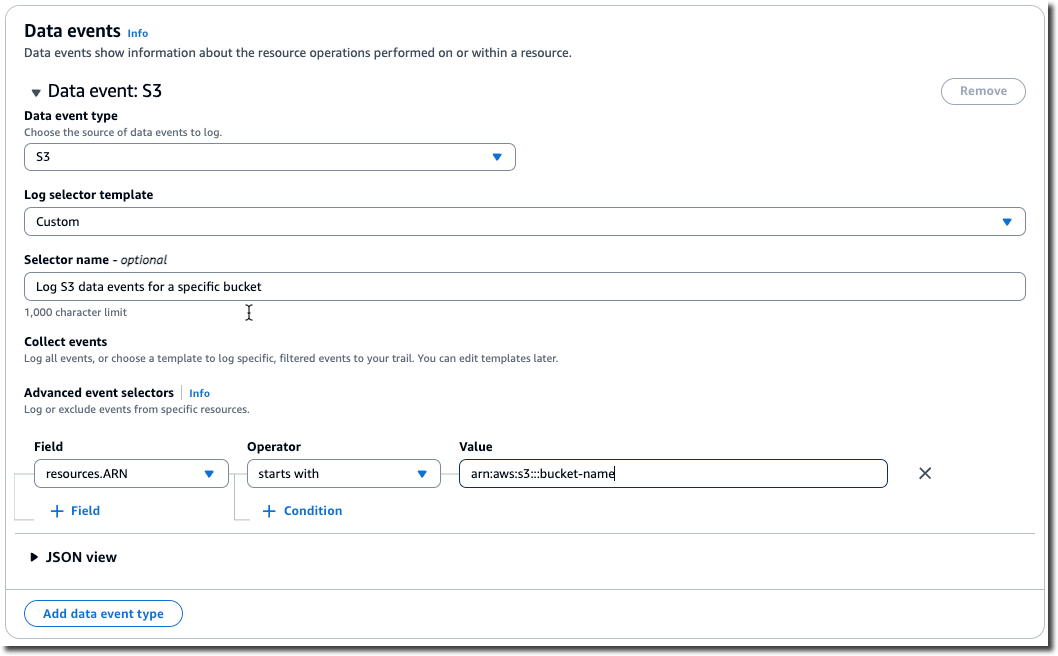

Filtrando eventos de dados resources.ARN usando o AWS Management Console

Siga as etapas a seguir para filtrar no resources.ARN campo usando o CloudTrail console.

-

Siga as etapas do procedimento criar trilha ou siga as etapas do procedimento criar armazenamento de dados de eventos.

-

À medida que você seguir as etapas para criar a trilha ou o armazenamento de dados de eventos, selecione o seguinte:

-

Escolha Eventos de dados.

-

Escolha o tipo de recurso para o qual você deseja registrar eventos de dados.

-

Para o Modelo do seletor de log, escolha Personalizado.

-

(Opcional) Em Nome do seletor, insira um nome para identificar o seletor. O nome do seletor é um nome descritivo para um seletor de eventos avançado, como "Registrar eventos de dados em log para apenas dois buckets do S3". O nome do seletor é listado como

Nameno seletor de eventos avançado e poderá ser visualizado se você expandir a visualização JSON. -

Em Seletores de eventos avançados, faça o seguinte para filtrar pelo

resources.ARN:-

Em Campo, escolha resources.ARN.

-

Em Operador, escolha o operador de condição. Neste exemplo, escolheremos começa com porque queremos registrar eventos de dados para um bucket específico do S3.

-

Em Valor, insira o ARN do seu tipo de recurso (por exemplo,

arn:aws:s3:::amzn-s3-demo-bucket). -

Para filtrar outro

resources.ARN, escolha + Condição. Para obter informações sobre como CloudTrail avalia várias condições, consulteComo CloudTrail avalia várias condições para um campo.

-

-

Escolha +Campo para adicionar filtros em outros campos.

-

Filtrando eventos de dados resources.ARN usando o AWS CLI

Usando o AWS CLI, você pode filtrar no resources.ARN campo para registrar eventos para um ARN específico ou excluir o registro para um ARN específico.

Se você estiver atualizando uma trilha ou um armazenamento de dados de eventos existente para registrar seletores de eventos adicionais, obtenha os seletores de eventos atuais executanto o comando get-event-selectors para uma trilha ou o comando get-event-data-store para um armazenamento de dados de eventos. Em seguida, atualize seus seletores de eventos para adicionar um seletor de campo para cada tipo de recurso de dados que você deseja registrar.

O exemplo a seguir mostra como configurar a trilha para registrar eventos de dados de todos os objetos do Amazon S3 em um bucket do S3. O valor para eventos do S3 para o campo resources.type é AWS::S3::Object. Como os valores de ARN para objetos do S3 e buckets do S3 são ligeiramente diferentes, você deve adicionar o operador StartsWith para o resources.ARN para capturar todos os eventos.

aws cloudtrail put-event-selectors \ --trail-nameTrailName\ --regionregion\ --advanced-event-selectors \ '[ { "Name": "S3EventSelector", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "resources.ARN", "StartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] } ] } ]'

Filtrando eventos de dados por valor readOnly

Usando seletores de eventos avançados, você pode filtrar com base no valor do campo readOnly.

Você só pode usar o operador Equals com o campo readOnly. É possível definir o valor de readOnly para true ou false. Se você não adicionar esse campo, CloudTrail registrará eventos de leitura e gravação. Um valor de true registra eventos somente leitura. Um valor de false registra eventos somente gravação.

Tópicos

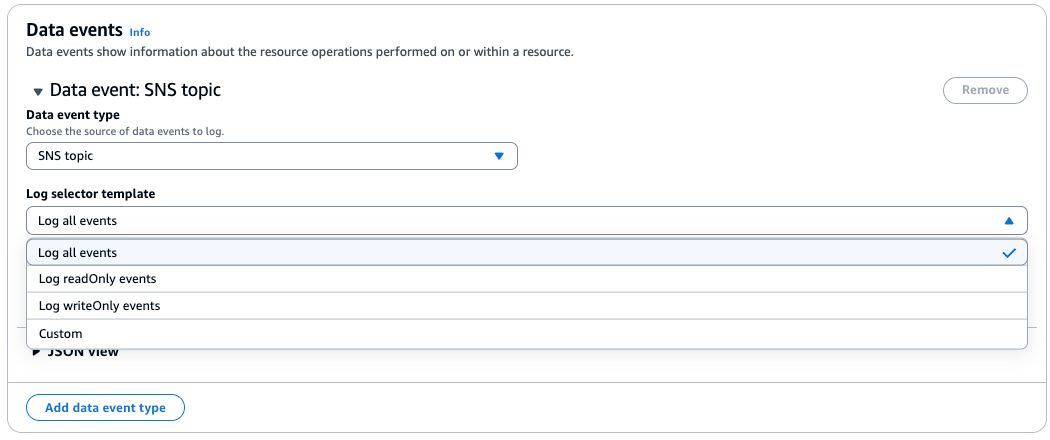

Filtrando eventos de dados por readOnly valor usando o AWS Management Console

Siga as etapas a seguir para filtrar no readOnly campo usando o CloudTrail console.

-

Siga as etapas do procedimento criar trilha ou siga as etapas do procedimento criar armazenamento de dados de eventos.

-

À medida que você seguir as etapas para criar a trilha ou o armazenamento de dados de eventos, selecione o seguinte:

-

Escolha Eventos de dados.

-

Escolha o tipo de recurso para o qual você deseja registrar eventos de dados.

-

Em Modelo de seletor de log, escolha o modelo apropriado para o seu caso de uso.

nota

Os modelos Registrar somente AWS Management Console eventos e Excluir eventos AWS iniciados pelo serviço estão disponíveis somente para armazenamentos de dados de eventos.

Se planeja fazer isso Escolher este modelo de seletor de log Registre somente eventos de leitura e não aplique outros filtros (por exemplo, no valor

resources.ARN).Registrar somente eventos lidos

Registre somente eventos de gravação e não aplique outros filtros (por exemplo, no valor

resources.ARN).Registrar somente eventos de gravação

Filtre o valor

readOnlye aplique filtros adicionais (por exemplo, no valorresources.ARN).Personalizado

Em Seletores de eventos avançados, faça o seguinte para filtrar pelo valor

readOnly:Como registrar eventos de gravação

-

Em Campo, escolha readOnly.

-

Em Operador, escolha equals.

-

Em Valor, insira

false. -

Escolha +Campo para adicionar filtros em outros campos.

Como registrar eventos de leitura

-

Em Campo, escolha readOnly.

-

Em Operador, escolha equals.

-

Em Valor, insira

true. -

Escolha +Campo para adicionar filtros em outros campos.

-

-

Filtrando eventos de dados por readOnly valor usando o AWS CLI

Usando o AWS CLI, você pode filtrar no readOnly campo.

Você só pode usar o operador Equals com o campo readOnly. É possível definir o valor de readOnly para true ou false. Se você não adicionar esse campo, CloudTrail registrará eventos de leitura e gravação. Um valor de true registra eventos somente leitura. Um valor de false registra eventos somente gravação.

Se você estiver atualizando uma trilha ou um armazenamento de dados de eventos existente para registrar seletores de eventos adicionais, obtenha os seletores de eventos atuais executanto o comando get-event-selectors para uma trilha ou o comando get-event-data-store para um armazenamento de dados de eventos. Depois, atualize seus seletores de eventos para adicionar um seletor de campo para cada tipo de recurso de dados que você deseja registrar.

O exemplo a seguir mostra como configurar sua trilha para registrar eventos de dados somente leitura de todos os objetos do bucket do Amazon S3.

aws cloudtrail put-event-selectors \ --trail-nameTrailName\ --regionregion\ --advanced-event-selectors '[ { "Name": "Log read-only S3 data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::S3::Object"] }, { "Field": "readOnly", "Equals": ["true"] } ] } ]'

O próximo exemplo cria um novo armazenamento de dados de eventos que registra somente eventos de dados somente de gravação para o EBS Direct. APIs Você pode usar o update-event-data-storecomando para atualizar um armazenamento de dados de eventos existente.

aws cloudtrail create-event-data-store \ --name "eventDataStoreName" \ --advanced-event-selectors \ '[ { "Name": "Log write-only EBS Direct API data events", "FieldSelectors": [ { "Field": "eventCategory", "Equals": ["Data"] }, { "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] }, { "Field": "readOnly", "Equals": ["false"] } ] } ]'