Conceder permissões de banco de dados usando o método de recurso nomeado

As etapas a seguir explicam como conceder permissões de banco de dados usando o método de recurso nomeado.

- Console

-

Use a página Conceder permissões de data lake no console do Lake Formation. A página está dividida nas seguintes seções:

-

Entidades principais: usuários e perfis do IAM, usuários e grupos do Centro de Identidade do IAM, usuários e grupos do SAML, contas da AWS, organizações ou unidades organizacionais aos quais conceder permissões.

-

Tags do LF ou recursos do catálogo: bancos de dados, tabelas, visualizações ou links de recursos nos quais conceder permissões.

-

Permissões – As permissões do Lake Formation devem ser concedidas.

nota

Para conceder permissões em um link de recurso de banco de dados, consulte Como conceder permissões de links de recursos.

Abra a página Conceder permissões de data lake.

Abra o console AWS Lake Formation em https://console.aws.amazon.com/lakeformation/

e faça login como administrador do data lake, criador do banco de dados ou usuário do IAM com permissões concedidas no banco de dados. Execute um destes procedimentos:

-

No painel de navegação, em Permissões, escolha Permissões do data lake. Em seguida, escolha Conceder.

-

No painel de navegação, selecione Bancos de dados, em Catálogo de dados. Depois, na página Bancos de dados, selecione um banco de dados e, no menu Ações, em Permissões, escolha Conceder.

nota

Você pode conceder permissões em um banco de dados por meio de seu link de recurso. Para fazer isso, na página Bancos de dados, escolha um link de recurso e, no menu Ações, escolha Conceder no destino. Para ter mais informações, consulte Como os links de recursos funcionam no Lake Formation.

-

-

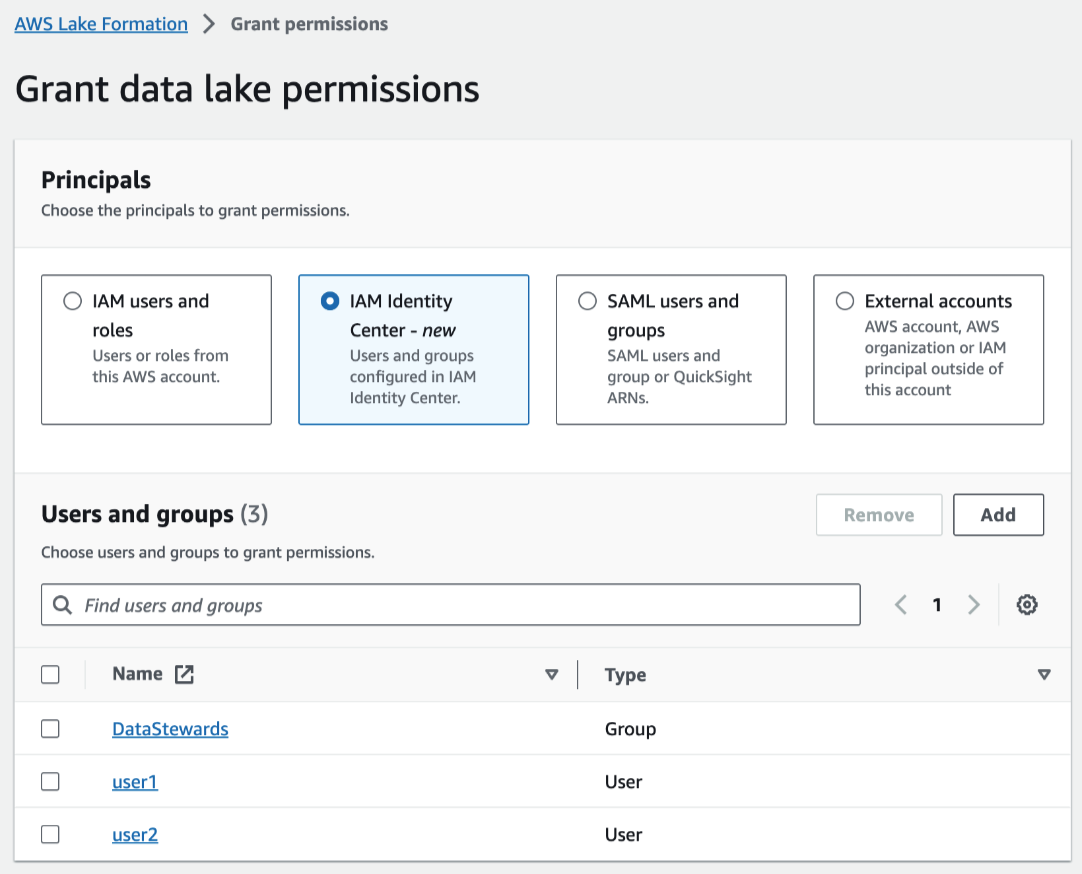

Na seção Entidades principais, selecione um tipo de entidade principal e especifique as entidades principais às quais conceder permissões.

- Usuários e perfis do IAM

-

Escolha um ou mais usuários ou perfis na lista de usuários e perfis do IAM.

- Centro de Identidade do IAM

-

Selecione um ou mais usuários ou grupos na lista Usuários e grupos. Selecione Adicionar para adicionar mais usuários ou grupos.

- Usuários e grupos SAML

-

Para usuários e grupos do SAML e do Amazon QuickSight, insira um ou mais nomes dos recursos da Amazon (ARNs) para usuários ou grupos federados por meio do SAML ou ARNs para usuários ou grupos do Amazon QuickSight. Pressione Enter após cada ARN.

Para obter informações sobre como construir os ARNs, consulte Lake Formation concede e revoga comandos AWS CLI.

nota

A integração do Lake Formation com o Amazon QuickSight é compatível somente com o Amazon QuickSight Enterprise Edition.

- Contas externas

-

Em Conta da AWS, AWS Organization ou Entidade principal do IAM, insira um ou mais IDs de contas da AWS, IDs de organizações, IDs de unidades organizacionais ou o ARN do usuário ou do perfil do IAM. Pressione Enter após cada ID.

O ID da organização consiste em “o-” seguido por 10 a 32 letras minúsculas ou dígitos.

Uma ID de unidade organizacional começa com “ou-” seguida de 4 a 32 letras minúsculas ou dígitos (o ID da raiz que contém a OU). Essa sequência é seguida por um segundo travessão "-" e 8 a 32 letras minúsculas ou dígitos adicionais.

-

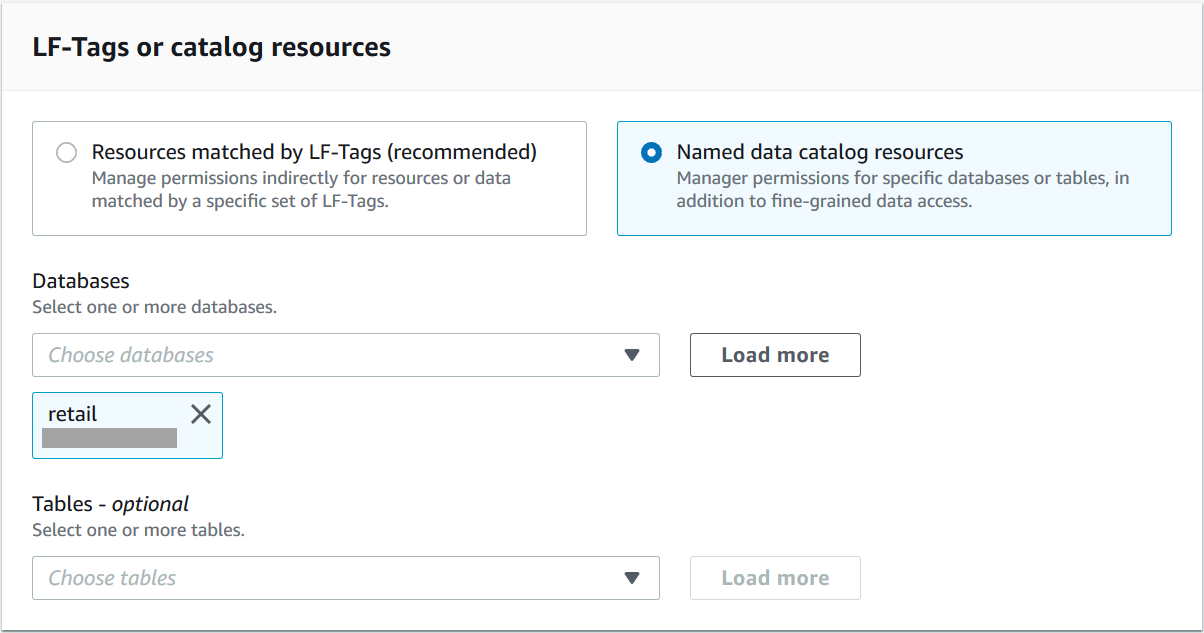

Na seção Tags do LF ou recursos do catálogo, selecione Recursos do catálogo de dados nomeados.

-

Escolha um ou mais bancos de dados na lista Banco de dados. Também é possível escolher uma ou mais Tabelas e/ou Filtros de dados.

-

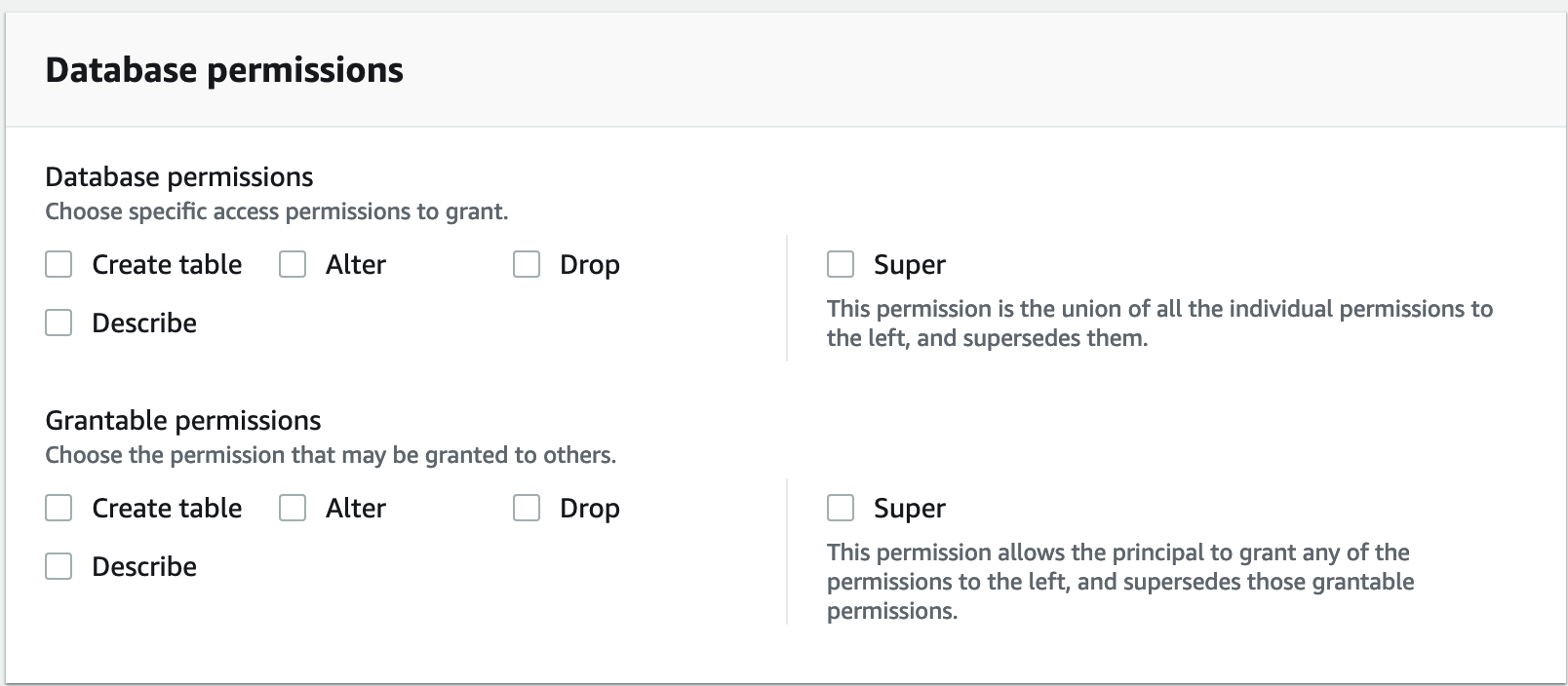

Na seção Permissões, selecione permissões e permissões concedidas. Em Permissões do banco de dados, selecione uma ou mais permissões para conceder.

nota

Depois de conceder

Create TableouAlterem um banco de dados que tenha uma propriedade de localização que aponta para um local registrado, certifique-se também de conceder permissões de localização de dados no local às entidades principais. Para ter mais informações, consulte Conceder permissões de localização de dados. -

(Opcional) Em Permissões concedidas, selecione as permissões que o beneficiário da concessão pode conceder a outras entidades principais em sua conta da AWS. Essa opção não é compatível quando você está concedendo permissões a uma entidade principal do IAM a partir de uma conta externa.

-

Selecione Conceder.

-

- AWS CLI

-

Você pode conceder permissões de banco de dados usando o método de recurso nomeado e o AWS Command Line Interface (AWS CLI).

Para conceder permissões de banco de dados usando o AWS CLI

-

Execute um comando

grant-permissionse especifique um banco de dados ou o catálogo de dados como recurso, dependendo da permissão concedida.Nos exemplos a seguir, substitua

<account-id>por um ID de conta AWS válido.exemplo – Concessão para criar um banco de dados

Este exemplo concede

CREATE_DATABASEao usuáriodatalake_user1. Como o recurso no qual essa permissão é concedida é o catálogo de dados, o comando especifica uma estruturaCatalogResourcevazia como parâmetroresource.aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::<account-id>:user/datalake_user1 --permissions "CREATE_DATABASE" --resource '{ "Catalog": {}}'exemplo – Concessão para criar tabelas em um banco de dados designado

O próximo exemplo concede

CREATE_TABLEno banco de dadosretailao usuáriodatalake_user1.aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:iam::<account-id>:user/datalake_user1 --permissions "CREATE_TABLE" --resource '{ "Database": {"Name":"retail"}}'exemplo – Conceder para uma conta externa AWS com a opção Conceder

O próximo exemplo concede

CREATE_TABLEcom a opção de concessão no banco de dados à conta externaretail1111-2222-3333.aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=111122223333 --permissions "CREATE_TABLE" --permissions-with-grant-option "CREATE_TABLE" --resource '{ "Database": {"Name":"retail"}}'exemplo – Concessão a uma organização

O próximo exemplo concede a

ALTERa opção de concessão no banco de dadosissuesà organizaçãoo-abcdefghijkl.aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=arn:aws:organizations::111122223333:organization/o-abcdefghijkl --permissions "ALTER" --permissions-with-grant-option "ALTER" --resource '{ "Database": {"Name":"issues"}}'exemplo - Conceder

ALLIAMPrincipalsna mesma contaO próximo exemplo concede permissão

CREATE_TABLEno banco de dadosretaila todas as entidades principais na mesma conta. Essa opção permite que cada entidade principal da conta crie uma tabela no banco de dados e crie um link de recurso de tabela, permitindo que mecanismos de consulta integrados acessem bancos de dados e tabelas compartilhados. Essa opção é especialmente útil quando uma entidade principal recebe uma concessão entre contas e não tem permissão para criar links de recursos. Nesse cenário, o administrador do data lake pode criar um banco de dados de espaço reservado e conceder permissãoCREATE_TABLEao grupoALLIAMPrincipal, permitindo que cada entidade principal do IAM na conta crie links de recursos no banco de dados de espaço reservado.aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=111122223333:IAMPrincipals --permissions "CREATE_TABLE" --resource '{ "Database": {"Name":"temp","CatalogId":"111122223333"}}'exemplo - Conceder a

ALLIAMPrincipalsem uma conta externaO próximo exemplo concede

CREATE_TABLEno banco de dadosretaila todas as entidades principais em uma conta externa. Essa opção permite que cada entidade principal da conta crie uma tabela no banco de dados.aws lakeformation grant-permissions --principal DataLakePrincipalIdentifier=111122223333:IAMPrincipals --permissions "CREATE_TABLE" --resource '{ "Database": {"Name":"retail","CatalogId":"123456789012"}}'

nota

Depois de conceder

CREATE_TABLEouALTERem um banco de dados que tenha uma propriedade de localização que aponta para um local registrado, certifique-se também de conceder permissões de localização de dados no local às entidades principais. Para ter mais informações, consulte Conceder permissões de localização de dados. -