As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Modo de acesso híbrido

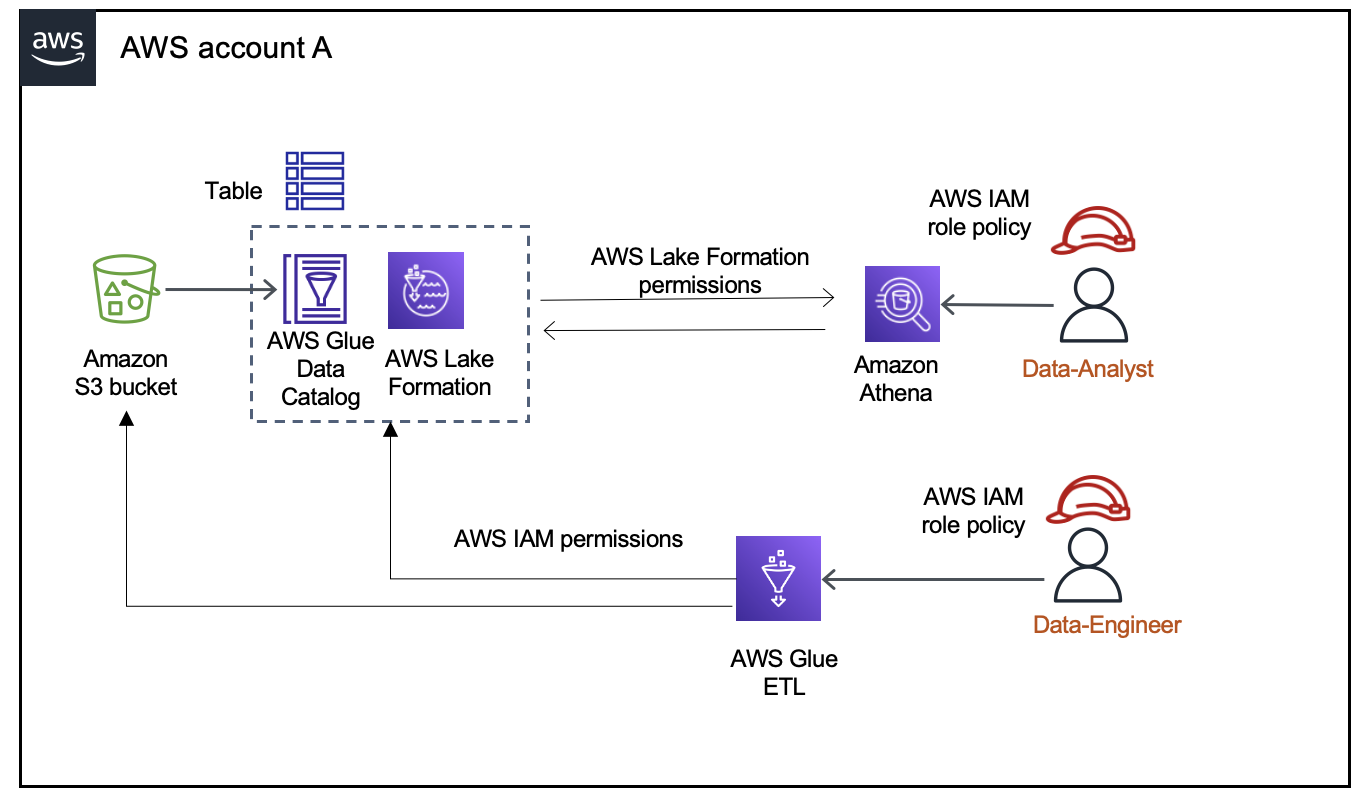

AWS Lake Formation o modo de acesso híbrido oferece suporte a dois caminhos de permissão para os mesmos AWS Glue Data Catalog bancos de dados, tabelas e visualizações. No primeiro caminho, o Lake Formation permite que você selecione diretores específicos e conceda a eles permissões do Lake Formation para acessar bancos de dados e tabelas, optando por participar. O segundo caminho permite que todos os outros diretores acessem esses recursos por meio das políticas IAM principais padrão do Amazon AWS Glue S3 e das ações.

Ao registrar um local do Amazon S3 com o Lake Formation, você tem a opção de aplicar permissões do Lake Formation para todos os recursos desse local ou usar o modo de acesso híbrido. O modo de acesso híbrido impõe somente CREATE_TABLE, CREATE_PARTITION, UPDATE_TABLE permissões por padrão. Quando um local do Amazon S3 está no modo híbrido, você pode habilitar as permissões do Lake Formation optando pelas entidades principais para bancos de dados e tabelas nesse local.

Assim, o modo de acesso híbrido fornece a flexibilidade de habilitar seletivamente o Lake Formation para bancos de dados e tabelas em seu catálogo de dados para um conjunto específico de usuários sem interromper o acesso de outros usuários ou workloads existentes.

Para ver as considerações e as limitações, consulte Considerações e limitações do modo de acesso híbrido .

Termos e definições

Aqui estão as definições dos recursos do catálogo de dados com base em como você configura as permissões de acesso:

- Recurso do Lake Formation

-

Um recurso registrado no Lake Formation. Os usuários precisam de permissões do Lake Formation para acessar o recurso.

- AWS Glue recurso

-

Um recurso registrado no Lake Formation. Os usuários precisam apenas de IAM permissões para acessar o recurso porque ele tem permissões de

IAMAllowedPrincipalsgrupo. As permissões do Lake Formation não são aplicadas.Para obter mais informações sobre as permissões de grupo

IAMAllowedPrincipals, consulte Permissões de metadados. - Recurso híbrido

-

Um recurso registrado no modo de acesso híbrido. Com base nos usuários que acessam o recurso, ele alterna dinamicamente entre ser um recurso do Lake Formation ou um recurso do AWS Glue .

Casos de uso comuns do modo de acesso híbrido

Você pode usar o modo de acesso híbrido para fornecer acesso em cenários de compartilhamento de dados com uma única conta e entre contas:

Cenários de conta única

-

Converter um AWS Glue recurso em um recurso híbrido — Nesse cenário, você não está usando o Lake Formation no momento, mas deseja adotar as permissões do Lake Formation para bancos de dados e tabelas do Catálogo de Dados. Ao registrar o local do Amazon S3 no modo de acesso híbrido, você pode conceder permissões do Lake Formation aos usuários que optam por bancos de dados e tabelas específicos que apontam para esse local.

-

Converter um recurso do Lake Formation em um recurso híbrido — Atualmente, você está usando as permissões do Lake Formation para controlar o acesso a um banco de dados do Data Catalog, mas deseja fornecer acesso a novos diretores usando IAM permissões do Amazon S3 AWS Glue e sem interromper as permissões existentes do Lake Formation.

Quando você atualiza um registro de localização de dados para o modo de acesso híbrido, novos diretores podem acessar o banco de dados do Catálogo de Dados apontando a localização do Amazon S3 IAM usando políticas de permissões sem interromper as permissões do Lake Formation dos usuários existentes.

Antes de atualizar o registro de localização de dados para ativar o modo de acesso híbrido, você precisa primeiro optar pelas entidades principais que atualmente estão acessando o recurso com as permissões do Lake Formation. Isso evita possíveis interrupções no fluxo de trabalho atual. Você também precisa conceder permissão

Supernas tabelas do banco de dados ao grupoIAMAllowedPrincipal.

Cenários de compartilhamento de dados entre contas

-

Compartilhe AWS Glue recursos usando o modo de acesso híbrido — Nesse cenário, a conta do produtor tem tabelas em um banco de dados que atualmente são compartilhadas com uma conta de consumidor usando políticas de IAM permissões para Amazon S3 e AWS Glue ações. A localização dos dados do banco de dados não está registrada no Lake Formation.

Antes de registrar a localização dos dados no modo de acesso híbrido, você precisa atualizar as Configurações da versão entre contas para a versão 4. A versão 4 fornece as novas políticas de AWS RAM permissão necessárias para o compartilhamento entre contas quando o

IAMAllowedPrincipalgrupo temSuperpermissão sobre o recurso. Para esses recursos com permissões de grupoIAMAllowedPrincipal, você pode conceder permissões do Lake Formation para contas externas e permitir que eles usem as permissões do Lake Formation. O administrador do data lake na conta do destinatário pode conceder permissões do Lake Formation às entidades principais da conta e autorizá-las a aplicar as permissões do Lake Formation. -

Compartilhe recursos do Lake Formation usando o modo de acesso híbrido – Atualmente, a conta de produtor tem tabelas em um banco de dados que são compartilhadas com uma conta de consumidor que impõe as permissões do Lake Formation. A localização dos dados do banco de dados é registrada no Lake Formation.

Nesse caso, você pode atualizar o registro de localização do Amazon S3 para o modo de acesso híbrido e compartilhar os dados do Amazon S3 e os metadados do catálogo de dados usando as políticas de bucket do Amazon S3 e as políticas de recursos do catálogo de dados com as entidades principais na conta do consumidor. Você precisa conceder novamente as permissões existentes do Lake Formation e optar pelas entidades principais antes de atualizar o registro de localização do Amazon S3. Além disso, você precisa conceder permissão

Supernas tabelas do banco de dados ao grupoIAMAllowedPrincipals.