As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conectividade da rede local para racks do Outposts

Você precisa dos seguintes componentes para conectar rack do Outposts à rede on-premises:

-

Conectividade física do painel de patches do Outpost com os dispositivos de rede local do cliente.

-

Protocolo de Controle de Agregação de Links (LACP) para estabelecer duas conexões de grupo de agregação de links (LAG) com seus dispositivos de rede Outpost e com seus dispositivos de rede local.

-

Conectividade de LAN virtual (VLAN) entre o Outpost e os dispositivos de rede local do seu cliente.

-

point-to-pointConectividade de camada 3 para cada VLAN.

-

Protocolo de Gateway da Borda (BGP) para o anúncio da rota entre o Outpost e seu link de serviço on-premises.

-

BGP para o anúncio da rota entre o Outpost e seu dispositivo de rede on-premises local para conectividade com o gateway local.

Conteúdo

Conectividade física

Um rack do Outposts tem dois dispositivos físicos de rede que se conectam à sua rede local.

Um Outpost requer no mínimo dois links físicos entre esses dispositivos de rede Outpost e seus dispositivos de rede local. Um Outpost é compatível com as seguintes velocidades e quantidades de uplink para cada dispositivo de rede Outpost.

| Velocidade do uplink | Número de uplinks |

|---|---|

|

1 Gbps |

1, 2, 4, 6, ou 8 |

|

10 Gbps |

1, 2, 4, 8, 12, ou 16 |

|

40 Gbps ou 100 Gbps |

1, 2, ou 4 |

A velocidade e a quantidade do uplink são simétricas em cada dispositivo de rede Outpost. Se você usar 100 Gbps como velocidade de uplink, deverá configurar o link com correção de erro de encaminhamento (FEC). CL91

Os racks Outposts podem suportar fibra monomodo (SMF) com conector Lucent (LC), fibra multimodo (MMF) ou MMF com LC. OM4 AWS fornece a ótica compatível com a fibra que você fornece na posição do rack.

No diagrama a seguir, a demarcação física é o painel de patch de fibra em cada Outpost. Você fornece os cabos de fibra necessários para conectar o Outpost ao painel de patch.

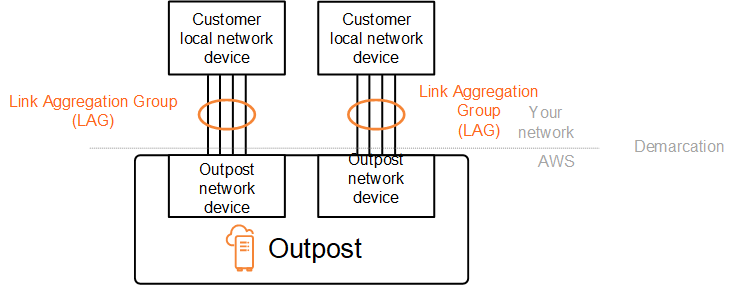

Agregação de links

AWS Outposts usa o Link Aggregation Control Protocol (LACP) para estabelecer duas conexões de grupo de agregação de links (LAG), uma de cada dispositivo de rede Outpost para cada dispositivo de rede local. Os links de cada dispositivo de rede Outpost são agregados em um LAG Ethernet para representar uma única conexão de rede. Eles LAGs usam LACP com temporizadores rápidos padrão. Você não pode configurar LAGs para usar temporizadores lentos.

Para habilitar uma instalação do Outpost em seu site, você deve configurar seu lado das conexões LAG em seus dispositivos de rede.

De uma perspectiva lógica, ignore os painéis de patch do Outpost como ponto de demarcação e use os dispositivos de rede do Outpost.

Para implantações com vários racks, um Outpost deve ter quatro LAGs entre a camada de agregação dos dispositivos de rede Outpost e seus dispositivos de rede local.

O diagrama a seguir mostra quatro conexões físicas entre cada dispositivo de rede Outpost e seu dispositivo de rede local conectado. Usamos Ethernet LAGs para agregar os links físicos que conectam os dispositivos de rede Outpost e os dispositivos de rede local do cliente.

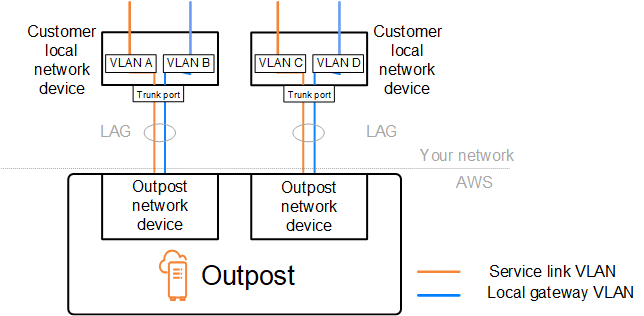

Virtual LANs

Cada LAG entre um dispositivo de rede Outpost e um dispositivo de rede local deve ser configurado como um tronco Ethernet IEEE 802.1q. Isso permite o uso de vários VLANs para segregação de rede entre caminhos de dados.

Cada Outpost tem o seguinte VLANs para se comunicar com seus dispositivos de rede local:

-

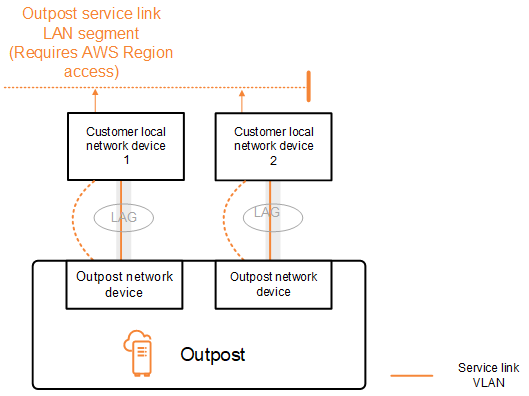

VLAN de link de serviço: permite a comunicação entre o Outpost e os dispositivos de rede local para estabelecer um caminho de link de serviço para a conectividade do link de serviço. Para obter mais informações, consulte AWS Outposts connectivity to AWS Regions.

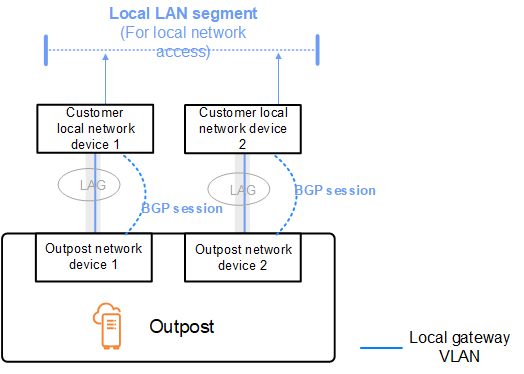

-

VLAN de gateway local: permite a comunicação entre o Outpost e os dispositivos de rede local para estabelecer um caminho de gateway local para conectar as sub-redes do Outpost e a rede local. O gateway local do Outpost aproveita essa VLAN para fornecer às suas instâncias a conectividade com sua rede on-premise, o que pode incluir acesso à internet por meio de sua rede. Para obter mais informações, consulte Gateways locais.

Você pode configurar a VLAN do link de serviço e a VLAN do gateway local somente entre o Outpost e os dispositivos de rede local do seu cliente.

Um Outpost foi projetado para separar o link de serviço e os caminhos de dados do gateway local em duas redes isoladas. Isso permite que você escolha quais de suas redes podem se comunicar com os serviços em execução no Outpost. Ele também permite que você transforme o link de serviço em uma rede isolada da rede de gateway local usando várias tabelas de rotas no dispositivo de rede local do cliente, comumente conhecido como instâncias de roteamento e encaminhamento virtuais (VRF). A linha de demarcação existe na porta dos dispositivos de rede Outpost. AWS gerencia qualquer infraestrutura no AWS lado da conexão, e você gerencia qualquer infraestrutura no seu lado da linha.

Para integrar seu Outpost à sua rede local durante a instalação e a operação contínua, você deve alocar o VLANs usado entre os dispositivos de rede Outpost e os dispositivos de rede local do cliente. Você precisa fornecer essas informações AWS antes da instalação. Para obter mais informações, consulte Lista de verificação de prontidão da rede.

Conectividade da camada de rede

Para estabelecer a conectividade da camada de rede, cada dispositivo de rede Outpost é configurado com interfaces virtuais (VIFs) que incluem o endereço IP de cada VLAN. Por meio deles VIFs, os dispositivos de AWS Outposts rede podem configurar sessões de conectividade IP e BGP com seu equipamento de rede local.

Recomendamos o seguinte:

-

Use uma sub-rede dedicada, com um CIDR /30 ou /31, para representar essa conectividade lógica. point-to-point

-

Não faça a ponte VLANs entre seus dispositivos de rede local.

Para a conectividade da camada de rede, você deve estabelecer dois caminhos:

-

Caminho do link de serviço: para estabelecer esse caminho, especifique uma sub-rede de VLAN com um intervalo de /30 ou /31 e um endereço IP para cada VLAN do link de serviço no dispositivo de rede do AWS Outposts . As interfaces virtuais de link de serviço (VIFs) são usadas nesse caminho para estabelecer conectividade IP e sessões BGP entre seu Outpost e seus dispositivos de rede local para conectividade de link de serviço. Para obter mais informações, consulte AWS Outposts connectivity to AWS Regions.

-

Caminho do gateway local: para estabelecer esse caminho, especifique uma sub-rede de VLAN com um intervalo de /30 ou /31 e um endereço IP para a VLAN do gateway local no dispositivo de rede do AWS Outposts . O gateway local VIFs é usado nesse caminho para estabelecer conectividade IP e sessões BGP entre seu Outpost e seus dispositivos de rede local para sua conectividade de recursos locais.

O diagrama a seguir mostra as conexões de cada dispositivo de rede Outpost com o dispositivo de rede local do cliente para o caminho do link de serviço e o caminho do gateway local. Há quatro VLANs para este exemplo:

-

A VLAN A é para o caminho do link de serviço que conecta o dispositivo de rede Outpost 1 ao dispositivo de rede local 1 do cliente.

-

A VLAN B é para o caminho do gateway local que conecta o dispositivo de rede Outpost 1 ao dispositivo de rede local 1 do cliente.

-

A VLAN C é para o caminho do link de serviço que conecta o dispositivo de rede Outpost 2 ao dispositivo de rede local 2 do cliente.

-

A VLAN D é para o caminho do gateway local que conecta o dispositivo de rede Outpost 2 ao dispositivo de rede local 2 do cliente.

A tabela a seguir mostra exemplos de valores para as sub-redes que conectam o dispositivo de rede Outpost 1 ao dispositivo de rede local 1 do cliente.

| VLAN | Sub-rede | Dispositivo do cliente: 1 IP | AWS UM 1 IP |

|---|---|---|---|

| A |

10.0.0.0/30 |

10.0.0.2 | 10.0.0.1 |

| B | 172.16.0.0/30 |

172.16.0.2 |

172.16.0.1 |

A tabela a seguir mostra exemplos de valores para as sub-redes que conectam o dispositivo de rede Outpost 2 ao dispositivo de rede local 2 do cliente.

| VLAN | Sub-rede | Dispositivo do cliente: 2 IP | AWS UM DE 2 IP |

|---|---|---|---|

| C |

10.0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172.16.0.4/30 |

172.16.0.6 |

172.16.0.5 |

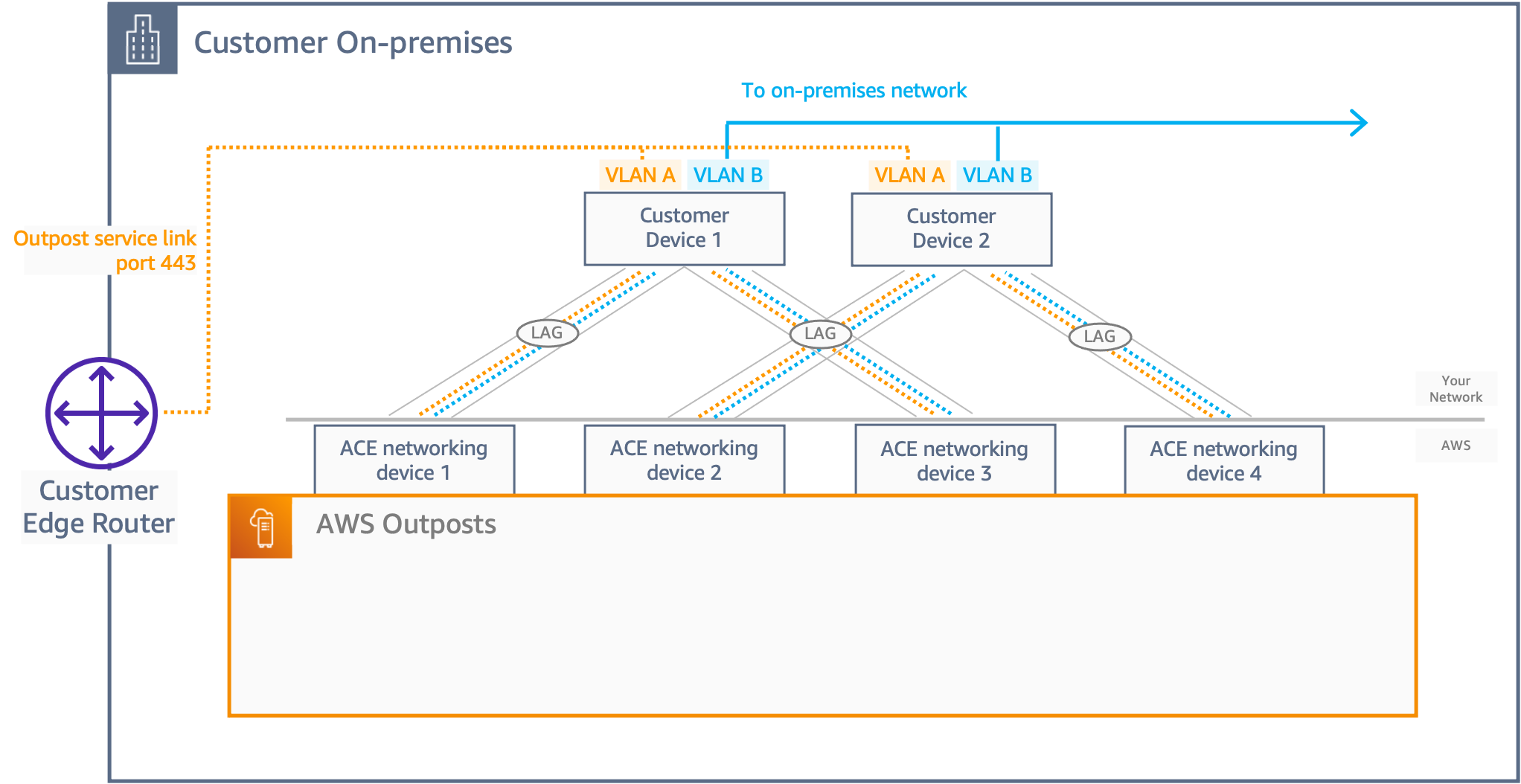

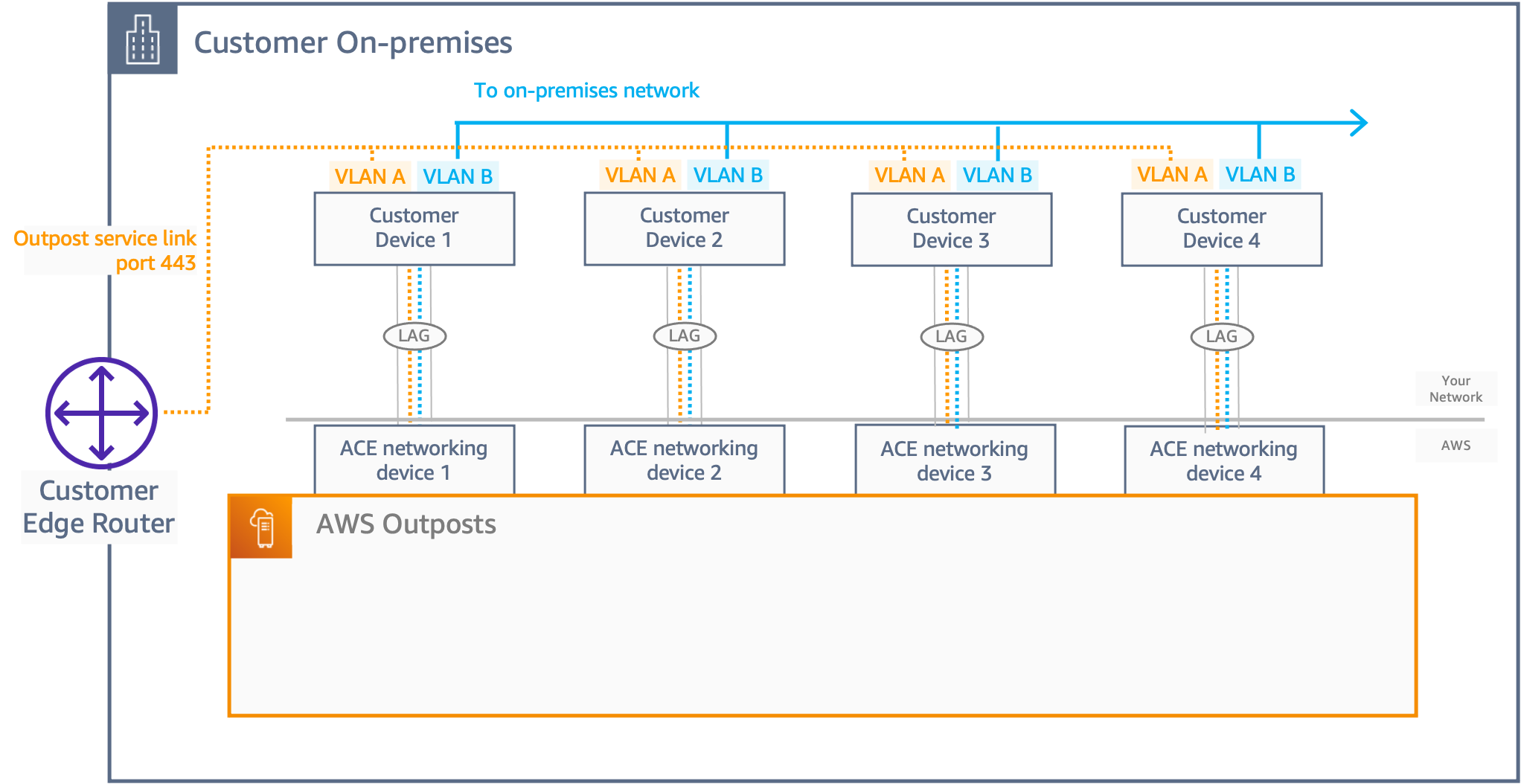

Conectividade do rack ACE

nota

Ignore esta seção se você não precisar de um rack ACE.

Um rack Aggregation, Core, Edge (ACE) atua como um ponto de agregação de rede para implantações de vários racks no Outpost. Você deve usar um rack ACE se tiver quatro ou mais racks de computação. Se você tem menos de quatro racks de computação, mas planeja expandir para quatro ou mais no futuro, recomendamos instalar um rack ACE o mais rápido possível.

Com um rack ACE, os dispositivos de rede do Outposts não estão mais conectados diretamente aos seus dispositivos de rede on-premises. Em vez disso, eles estão conectados ao rack ACE, que fornece conectividade aos racks do Outposts. Nessa topologia, AWS possui a alocação e configuração da interface VLAN entre os dispositivos de rede Outposts e os dispositivos de rede ACE.

Um rack ACE inclui quatro dispositivos de rede que podem ser conectados a dois dispositivos precedentes do cliente em uma rede on-premises do cliente ou a quatro dispositivos precedentes do cliente para oferecer máxima resiliência.

As imagens a seguir mostram as duas topologias de rede.

A imagem a seguir mostra os quatro dispositivos de rede ACE do rack ACE conectados a dois dispositivos precedentes do cliente:

A imagem a seguir mostra os quatro dispositivos de rede ACE do rack ACE conectados a quatro dispositivos precedentes do cliente:

Conectividade do link de serviço BGP

O Outpost estabelece uma sessão de emparelhamento de BGP externo entre cada dispositivo de rede do Outpost e o dispositivo de rede local do cliente para conectividade do link de serviço pela VLAN do link de serviço. A sessão de emparelhamento BGP é estabelecida entre os endereços IP /30 ou /31 fornecidos para a VLAN. point-to-point Cada sessão de peering do BGP usa um Número de Sistema Autônomo (ASN) privado no dispositivo de rede Outpost e um ASN que você escolhe para os dispositivos de rede local do cliente. AWS configura os atributos como parte do processo de instalação.

Considere o cenário em que você tem um Outpost com dois dispositivos de rede Outpost conectados por uma VLAN de link de serviço a dois dispositivos de rede local do cliente. Você configura a seguinte infraestrutura e os atributos BGP ASN do dispositivo de rede local do cliente para cada link de serviço:

-

O link de serviço BGP ASN. 2 bytes (16 bits) ou 4 bytes (32 bits). Os valores válidos são 64512-65535 ou 4200000000-4294967294.

-

A infraestrutura CIDR. Deve ser um CIDR /26 por rack.

-

O endereço IP do par BGP do link de serviço do dispositivo de rede local 1 do cliente.

-

O ASN do par BGP do link de serviço do dispositivo de rede local 1 do cliente. Os valores válidos são 1-4294967294.

-

O endereço IP do par BGP do link de serviço do dispositivo de rede local 2 do cliente.

-

O ASN do par BGP do link de serviço do dispositivo de rede local 2 do cliente. Os valores válidos são 1-4294967294. Para obter mais informações, consulte RFC4893

.

O Outpost estabelece uma sessão externa de emparelhamento BGP pela VLAN do link de serviço usando o seguinte processo:

-

Cada dispositivo de rede Outpost usa o ASN para estabelecer uma sessão de emparelhamento BGP com seu dispositivo de rede local conectado.

-

Os dispositivos de rede Outpost anunciam o intervalo CIDR /26 como dois intervalos CIDR /27 para suportar falhas de links e dispositivos. Cada OND anuncia seu próprio prefixo /27 com um comprimento de caminho AS de 1, mais os prefixos /27 de todos os outros ONDs com um comprimento de caminho AS de 4 como backup.

-

A sub-rede é usada para conectividade do Posto Avançado à AWS Região.

Recomendamos que você configure o equipamento de rede do cliente para receber anúncios BGP do Outposts sem alterar os atributos do BGP. A rede do cliente deve preferir rotas de Outposts com um comprimento de caminho AS de 1 em vez de rotas com um comprimento de caminho AS de 4.

A rede de clientes deve anunciar prefixos BGP iguais com os mesmos atributos para todos. ONDs Por padrão, a carga da rede Outpost equilibra o tráfego de saída entre todos os uplinks. As políticas de roteamento são usadas no lado do Outpost para afastar o tráfego de um OND se a manutenção for necessária. Essa mudança de tráfego exige prefixos BGP iguais do lado do cliente em todos. ONDs Se for necessária manutenção na rede do cliente, recomendamos que você use o acréscimo de caminho AS para mudar temporariamente a matriz de tráfego de uplinks específicos.

Infraestrutura de link de serviço, anúncio de sub-rede e faixa de IP

Você fornece um intervalo CIDR /26 durante o processo de pré-instalação da sub-rede da infraestrutura do link de serviço. A infraestrutura do Outpost usa essa faixa para estabelecer conectividade com a região por meio do link de serviço. A sub-rede do link de serviço é a fonte Outpost, que inicia a conectividade.

Os dispositivos de rede Outpost anunciam o intervalo CIDR /26 como dois blocos CIDR /27 para suportar falhas de links e dispositivos.

Você deve fornecer um link de serviço BGP ASN e um CIDR de sub-rede de infraestrutura (/26) para o Outpost. Para cada dispositivo de rede Outpost, forneça o endereço IP de emparelhamento BGP na VLAN do dispositivo de rede local e o BGP ASN do dispositivo de rede local.

Se você tiver uma implantação de vários racks, deverá ter uma sub-rede /26 por rack.

Conectividade do BGP do gateway local

O Outpost estabelece uma sessão de emparelhamento do BGP externo de cada dispositivo de rede do Outpost para um dispositivo de rede local para conectividade com o gateway local. Ele usa um número de sistema autônomo (ASN) privado que você atribui para estabelecer as sessões BGP externas. Cada dispositivo de rede Outpost tem um único BGP externo emparelhando para um dispositivo de rede local usando sua VLAN de gateway local.

O Outpost estabelece uma sessão de emparelhamento de BGP pela VLAN do gateway local entre cada dispositivo de rede do Outpost e seu dispositivo de rede local do cliente conectado. A sessão de emparelhamento é estabelecida entre /30 ou /31 IPs que você forneceu ao configurar a conectividade de rede e usa a point-to-point conectividade entre os dispositivos de rede Outpost e os dispositivos de rede local do cliente. Para obter mais informações, consulte Conectividade da camada de rede.

Cada sessão do BGP usa o ASN privado no lado do dispositivo de rede Outpost e um ASN que você escolhe no lado do dispositivo de rede local do cliente. AWS configura os atributos como parte do processo de pré-instalação.

Considere o cenário em que você tem um Outpost com dois dispositivos de rede Outpost conectados por uma VLAN de link de serviço a dois dispositivos de rede local do cliente. Você configura os seguintes atributos BGP ASN do gateway local e do dispositivo de rede local do cliente para cada link de serviço:

-

O cliente fornece o gateway local BGP ASN. 2 bytes (16 bits) ou 4 bytes (32 bits). Os valores válidos são 64512-65535 ou 4200000000-4294967294.

-

(Opcional) Você fornece o CIDR de propriedade do cliente que é anunciado (público ou privado, no mínimo /26).

-

Você fornece o endereço IP do par BGP do gateway do dispositivo de rede local do cliente 1.

-

Você fornece o ASN do par BGP do gateway do dispositivo de rede local do cliente 1. Os valores válidos são 1-4294967294. Para obter mais informações, consulte RFC4893

. -

Você fornece o endereço IP do par BGP do gateway do dispositivo de rede local do cliente 2.

-

Você fornece o ASN do par BGP do gateway do dispositivo de rede local do cliente 2. Os valores válidos são 1-4294967294. Para obter mais informações, consulte RFC4893

.

Recomendamos que você configure o equipamento de rede do cliente para receber anúncios BGP dos Outposts sem alterar os atributos do BGP e habilite o balanceamento de vários caminhos/carga do BGP para obter fluxos de tráfego de entrada ideais. A prependência de caminho AS é usada para prefixos de gateway local para afastar o tráfego, ONDs caso seja necessária manutenção. A rede do cliente deve preferir rotas de Outposts com um comprimento de caminho AS de 1 em vez de rotas com um comprimento de caminho AS de 4.

A rede de clientes deve anunciar prefixos BGP iguais com os mesmos atributos para todos. ONDs Por padrão, a carga da rede Outpost equilibra o tráfego de saída entre todos os uplinks. As políticas de roteamento são usadas no lado do Outpost para afastar o tráfego de um OND se a manutenção for necessária. Essa mudança de tráfego exige prefixos BGP iguais do lado do cliente em todos. ONDs Se for necessária manutenção na rede do cliente, recomendamos que você use o acréscimo de caminho AS para mudar temporariamente a matriz de tráfego de uplinks específicos.

Anúncio de sub-rede IP de propriedade do cliente do gateway local

Por padrão, o gateway local usa o endereço IP privado das instâncias na sua VPC para facilitar a comunicação com a sua rede on-premises. No entanto, você pode fornecer um grupo de endereços IP pertencentes ao cliente (CoIP).

Se você escolher CoIP, AWS cria o pool a partir das informações fornecidas durante o processo de instalação. Você pode criar endereços IP elásticos a partir desse pool e depois atribuir os endereços aos recursos em seu Outpost, como EC2 instâncias.

O gateway local converte o endereço IP elástico em um endereço no grupo de propriedade do cliente. O gateway local anuncia o endereço traduzido em sua rede on-premises e em qualquer outra rede que se comunique com o Outpost. Os endereços são anunciados em ambas as sessões BGP do gateway local para os dispositivos de rede local.

dica

Se você não estiver usando CoIP, o BGP anuncia os endereços IP privados de qualquer sub-rede em seu Outpost que tenha uma rota na tabela de rotas que tem como alvo o gateway local.

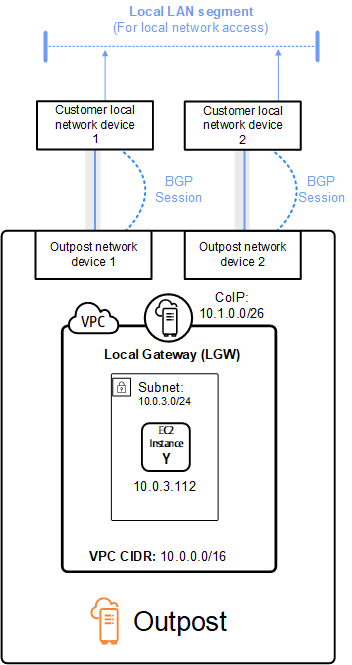

Considere o cenário em que você tem um Outpost com dois dispositivos de rede Outpost conectados por uma VLAN de link de serviço a dois dispositivos de rede local do cliente. O seguinte foi configurado:

-

Uma VPC com um bloco CIDR 10.0.0.0/16.

-

Uma sub-rede na VPC com um bloco CIDR 10.0.3.0/24.

-

Uma EC2 instância na sub-rede com um endereço IP privado 10.0.3.112.

-

Um grupo de IPs de propriedade do cliente (10.1.0.0/26).

-

Uma associação de endereço IP elástico que associa 10.0.3.112 a 10.1.0.2.

-

Um gateway local que usa o BGP para anunciar 10.1.0.0/26 na rede on-premises por meio dos dispositivos locais.

-

A comunicação entre seu Outpost e a rede local usará o CoIP Elastic IPs para endereçar instâncias no Outpost. O intervalo CIDR do VPC não é usado.