As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

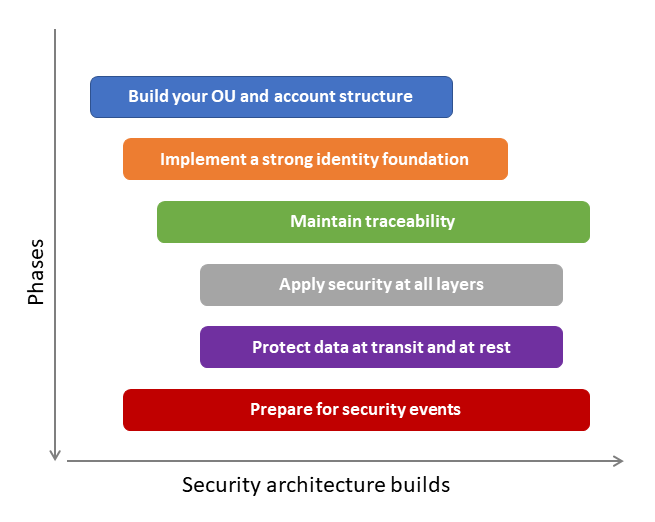

Construindo sua arquitetura de segurança - Uma abordagem em fases

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

A arquitetura de segurança de várias contas recomendada pelo AWS SRA é uma arquitetura básica para ajudá-lo a injetar segurança logo no início do seu processo de design. A jornada de nuvem de cada organização é única. Para desenvolver com sucesso sua arquitetura de segurança na nuvem, você precisa visualizar o estado desejado, entender sua prontidão atual para a nuvem e adotar uma abordagem ágil para preencher quaisquer lacunas. O AWS SRA fornece um estado alvo de referência para sua arquitetura de segurança. A transformação incremental permite que você demonstre valor rapidamente e, ao mesmo tempo, minimize a necessidade de fazer previsões de longo alcance.

O AWS Cloud Adoption Framework (AWS CAF) recomenda quatro fases iterativas e incrementais de transformação da nuvem: Envision, Align, Launch e Scale. Ao entrar na fase de lançamento e se concentrar na entrega de iniciativas-piloto na produção, você deve se concentrar na criação de uma arquitetura de segurança sólida como base para a fase de escala, para que você tenha a capacidade técnica de migrar e operar suas cargas de trabalho mais críticas aos negócios com confiança. Essa abordagem em fases é aplicável se você for uma startup, uma pequena ou média empresa que deseja expandir seus negócios ou uma empresa que está adquirindo novas unidades de negócios ou passando por fusões e aquisições. O AWS SRA ajuda você a alcançar essa arquitetura básica de segurança para que você possa aplicar controles de segurança uniformemente em toda a sua organização em expansão no AWS Organizations. A arquitetura básica consiste em várias contas e serviços da AWS. O planejamento e a implementação devem ser um processo de várias fases para que você possa iterar em marcos menores para alcançar a meta maior de configurar sua arquitetura de segurança básica. Esta seção descreve as fases típicas de sua jornada para a nuvem com base em uma abordagem estruturada. Essas fases se alinham aos princípios de design de segurança do AWS Well-Architected Framework.

Fase 1: Construa sua OU e estrutura de contas

Um pré-requisito para uma base de segurança sólida é uma organização e uma estrutura de contas da AWS bem projetadas. Conforme explicado anteriormente na seção de componentes básicos da SRA deste guia, ter várias contas da AWS ajuda a isolar diferentes funções comerciais e de segurança por design. Isso pode parecer um trabalho desnecessário no começo, mas é um investimento para ajudar você a escalar com rapidez e segurança. Essa seção também explica como você pode usar o AWS Organizations para gerenciar várias contas da AWS e como usar acesso confiável e recursos de administrador delegado para gerenciar centralmente os serviços da AWS nessas várias contas.

Você pode usar o AWS Control Tower conforme descrito anteriormente neste guia para orquestrar sua landing zone. Se você estiver usando atualmente uma única conta da AWS, consulte o guia de transição para várias contas da AWS para migrar para várias contas o mais rápido possível. Por exemplo, se sua empresa startup está atualmente idealizando e prototipando seu produto em uma única conta da AWS, você deve pensar em adotar uma estratégia de várias contas antes de lançar seu produto no mercado. Da mesma forma, organizações pequenas, médias e corporativas devem começar a criar sua estratégia de várias contas assim que planejarem suas cargas de trabalho de produção iniciais. Comece com sua fundação OUs e suas contas da AWS e, em seguida, adicione suas contas e relacionadas à carga de trabalho OUs .

Para recomendações de contas e estruturas de UO da AWS, além das fornecidas no AWS SRA, consulte a postagem do blog Estratégia de várias contas para pequenas e médias empresas

Considerações sobre design

-

Não replique a estrutura de relatórios da sua empresa ao projetar sua OU e estrutura de contas. Você OUs deve se basear nas funções da carga de trabalho e em um conjunto comum de controles de segurança que se aplicam às cargas de trabalho. Não tente criar sua estrutura de conta completa desde o início. Concentre-se no básico e OUs, em seguida, adicione a carga de trabalho OUs conforme necessário. Você pode mover contas entre OUs elas para experimentar abordagens alternativas durante os estágios iniciais do seu design. No entanto, isso pode resultar em alguma sobrecarga no gerenciamento de permissões lógicas, dependendo SCPs das condições do IAM baseadas na UO e nos caminhos da conta.

Exemplo de implementação

A biblioteca de códigos do AWS SRA

Fase 2: Implementar uma base sólida de identidade

Depois de criar várias contas da AWS, você deve dar às suas equipes acesso aos recursos da AWS dentro dessas contas. Há duas categorias gerais de gerenciamento de identidade: gerenciamento de identidade e acesso da força de trabalho e gerenciamento de

Ao trabalhar com funções do IAM para fornecer aos usuários acesso aos recursos da AWS, você deve usar o AWS IAM Access Analyzer e o consultor de acesso do IAM, conforme descrito nas seções Ferramentas de Segurança e Gerenciamento Organizacional deste guia. Esses serviços ajudam você a obter o mínimo de privilégios, que é um importante controle preventivo que ajuda a criar uma boa postura de segurança.

Considerações sobre design

-

Para obter o mínimo de privilégios, crie processos para revisar e entender regularmente as relações entre suas identidades e as permissões de que elas precisam para funcionar adequadamente. Conforme você aprende, ajuste essas permissões e reduza-as gradualmente até o mínimo de permissões possível. Para escalabilidade, essa deve ser uma responsabilidade compartilhada entre suas equipes centrais de segurança e aplicativos. Use recursos como políticas baseadas em recursos, limites de permissão

, controles de acesso baseados em atributos e políticas de sessão para ajudar os proprietários de aplicativos a definir um controle de acesso refinado.

Exemplos de implementação

A biblioteca de códigos do AWS SRA

-

A política de senha do IAM

define a política de senha da conta para que os usuários se alinhem aos padrões de conformidade comuns. -

O Access Analyzer

configura um analisador em nível de organização em uma conta de administrador delegado e um analisador em nível de conta em cada conta.

Fase 3: Manter a rastreabilidade

Quando seus usuários tiverem acesso à AWS e começarem a criar, você desejará saber quem está fazendo o quê, quando e de onde. Você também desejará visibilidade de possíveis configurações incorretas de segurança, ameaças ou comportamentos inesperados. Uma melhor compreensão das ameaças à segurança permite que você priorize os controles de segurança apropriados. Para monitorar a atividade da AWS, siga as recomendações do AWS SRA para configurar uma trilha organizacional usando a AWS CloudTrail e centralizando seus registros na conta do Log Archive. Para monitorar eventos de segurança, use o AWS Security Hub, o Amazon GuardDuty, o AWS Config e o AWS Security Lake, conforme descrito na seção de contas do Security Tooling.

Considerações sobre design

-

Ao começar a usar novos serviços da AWS, certifique-se de habilitar registros específicos do serviço para o serviço e armazená-los como parte do seu repositório central de registros.

Exemplos de implementação

A biblioteca de códigos do AWS SRA

-

CloudTrailA organização

cria uma trilha organizacional e define padrões para configurar eventos de dados (por exemplo, no Amazon S3 e no AWS Lambda) para reduzir a duplicação do que é configurado pelo AWS Control CloudTrail Tower. Essa solução fornece opções para configurar eventos de gerenciamento. -

A conta de gerenciamento do AWS Config Control Tower permite que o AWS Config na conta

de gerenciamento monitore a conformidade dos recursos. -

O Conformance Pack Organization Rules

implanta um pacote de conformidade nas contas e regiões especificadas dentro de uma organização. -

O AWS Config Aggregator

implanta um agregador delegando a administração a uma conta membro que não seja a conta de auditoria. -

A Security Hub Organization

configura o Security Hub em uma conta de administrador delegado para as contas e regiões governadas dentro da organização. -

GuardDuty A organização

configura GuardDuty dentro de uma conta de administrador delegado para as contas dentro de uma organização.

Fase 4: aplicar segurança em todas as camadas

Neste ponto, você deve ter:

-

Os controles de segurança apropriados para suas contas da AWS.

-

Uma conta bem definida e uma estrutura de UO com controles preventivos definidos por meio de funções SCPs e políticas do IAM com menos privilégios.

-

A capacidade de registrar atividades da AWS usando a AWS CloudTrail; detectar eventos de segurança usando o AWS Security Hub, o Amazon GuardDuty e o AWS Config; e realizar análises avançadas em um data lake criado especificamente para segurança usando o Amazon Security Lake.

Nesta fase, planeje aplicar a segurança em outras camadas da sua organização da AWS, conforme descrito na seção Aplicar serviços de segurança em toda a sua organização da AWS. Você pode criar controles de segurança para sua camada de rede usando serviços como AWS WAF, AWS Shield, AWS Firewall Manager, AWS Network Firewall, AWS Certificate Manager (ACM), Amazon CloudFront, Amazon Route 53 e Amazon VPC, conforme descrito na seção Conta de rede. À medida que você avança na pilha de tecnologia, aplique controles de segurança específicos para sua carga de trabalho ou pilha de aplicativos. Use VPC endpoints, Amazon Inspector, Amazon Systems Manager, AWS Secrets Manager e Amazon Cognito conforme descrito na seção Conta do aplicativo.

Considerações sobre design

-

Ao projetar seus controles de segurança de defesa em profundidade (DiD), considere os fatores de escalabilidade. Sua equipe central de segurança não terá a largura de banda nem o entendimento completo de como cada aplicativo se comporta em seu ambiente. Capacite suas equipes de aplicativos a serem responsáveis por identificar e projetar os controles de segurança corretos para seus aplicativos. A equipe central de segurança deve se concentrar em fornecer as ferramentas e a consultoria certas para capacitar as equipes de aplicativos. Para entender os mecanismos de escalabilidade que a AWS usa para adotar uma abordagem de segurança mais voltada para a esquerda, consulte a postagem do blog Como a AWS criou o programa Security Guardians, um mecanismo

para distribuir a propriedade da segurança.

Exemplos de implementação

A biblioteca de códigos do AWS SRA

-

EC2 A criptografia padrão do EBS

configura a criptografia padrão do Amazon Elastic Block Store (Amazon EBS) na EC2 Amazon para usar a chave padrão do AWS KMS nas regiões da AWS fornecidas. -

O S3 Block Account Public Access

configura as configurações de Block Public Access (BPA) em nível de conta no Amazon S3 para contas dentro da organização. -

O Firewall Manager

demonstra como configurar uma política de grupo de segurança e políticas do AWS WAF para contas dentro de uma organização. -

A Inspector Organization

configura o Amazon Inspector em uma conta de administrador delegado para contas e regiões governadas dentro da organização.

Fase 5: Proteja os dados em trânsito e em repouso

Os dados da sua empresa e dos clientes são ativos valiosos que você precisa proteger. A AWS fornece vários serviços e recursos de segurança para proteger dados em movimento e em repouso. Use a AWS CloudFront com o AWS Certificate Manager, conforme descrito na seção Conta de rede, para proteger dados em movimento coletados pela Internet. Para dados em movimento em redes internas, use um Application Load Balancer com a AWS Private Certificate Authority, conforme explicado na seção Conta do aplicativo. O AWS KMS e o AWS CloudHSM ajudam você a fornecer gerenciamento de chaves criptográficas para proteger dados em repouso.

Fase 6: Prepare-se para eventos de segurança

Ao operar seu ambiente de TI, você encontrará eventos de segurança, que são mudanças na operação diária de seu ambiente de TI que indicam uma possível violação da política de segurança ou uma falha no controle de segurança. A rastreabilidade adequada é fundamental para que você esteja ciente de um evento de segurança o mais rápido possível. É igualmente importante estar preparado para fazer a triagem e responder a esses eventos de segurança, para que você possa tomar as medidas adequadas antes que o evento de segurança se intensifique. A preparação ajuda você a fazer uma triagem rápida de um evento de segurança para entender seu impacto potencial.

O AWS SRA, por meio do design da conta do Security Tooling e da implantação de serviços de segurança comuns em todas as contas da AWS, oferece a capacidade de detectar eventos de segurança em toda a sua organização da AWS. O AWS Detective na conta do Security Tooling ajuda você a fazer a triagem de um evento de segurança e identificar a causa raiz. Durante uma investigação de segurança, você precisa ser capaz de revisar os registros relevantes para registrar e entender o escopo completo e o cronograma do incidente. Os registros também são necessários para a geração de alertas quando ações específicas de interesse acontecem.

O AWS SRA recomenda uma conta central de arquivamento de registros para armazenamento imutável de todos os registros operacionais e de segurança. Você pode consultar CloudWatch registros usando o Logs Insights para dados armazenados em grupos de CloudWatch registros e o Amazon Athena

Considerações sobre design

-

Você deve começar a se preparar para detectar e responder aos eventos de segurança desde o início de sua jornada na nuvem. Para melhor utilizar os recursos limitados, atribua dados e a importância dos negócios aos seus recursos da AWS para que, ao detectar um evento de segurança, você possa priorizar a triagem e a resposta com base na criticidade dos recursos envolvidos.

-

As fases para criar sua arquitetura de segurança na nuvem, conforme discutido nesta seção, são de natureza sequencial. No entanto, você não precisa esperar pela conclusão completa de uma fase antes de iniciar a próxima. Recomendamos que você adote uma abordagem iterativa, na qual comece a trabalhar em várias fases paralelamente e evolua cada fase à medida que evolui sua postura de segurança na nuvem. Conforme você passa pelas diferentes fases, seu design evolui. Considere adaptar a sequência sugerida mostrada no diagrama a seguir de acordo com suas necessidades específicas.

Exemplo de implementação

A biblioteca de códigos do AWS SRA