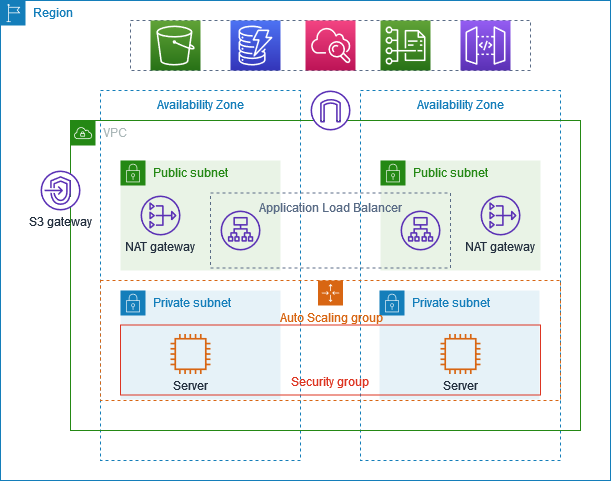

Exemplo: VPC com servidores em sub-redes privadas e NAT

Este exemplo demonstra como criar uma VPC que pode ser usada para servidores em um ambiente de produção. Para melhorar a resiliência, os servidores serão implantados em duas zonas de disponibilidade usando um grupo do Auto Scaling e um Application Load Balancer. Para maior segurança, os servidores serão implantados em sub-redes privadas. Os servidores recebem solicitações por meio do balanceador de carga. Os servidores podem se conectar à Internet usando um gateway NAT. Para melhorar a resiliência, o gateway NAT será implantado nas duas zonas de disponibilidade.

Visão geral

O diagrama a seguir fornece uma visão geral dos recursos incluídos neste exemplo. A VPC tem sub-redes públicas e sub-redes privadas em duas zonas de disponibilidade. Cada sub-rede pública contém um gateway NAT e um nó balanceador de carga. Os servidores executados nas sub-redes privadas são executados e encerrados usando um grupo do Auto Scaling e recebem tráfego do balanceador de carga. Os servidores podem se conectar à Internet usando o gateway NAT. Os servidores podem se conectar ao Amazon S3 usando um endpoint da VPC de gateway.

Roteamento

Quando essa VPC é criada usando a console da Amazon VPC, criamos uma tabela de rotas para as sub-redes públicas com rotas locais e rotas para o gateway da Internet. Também criamos uma tabela de rotas para as sub-redes privadas com rotas locais e rotas para o gateway NAT, o gateway da Internet somente de saída e o endpoint da VPC de gateway.

Veja a seguir um exemplo da tabela de rotas para sub-redes públicas com rotas para IPv4 e IPv6. Se você criar sub-redes somente IPv4 em vez de sub-redes de pilha dupla, sua tabela de rotas incluirá somente as rotas IPv4.

| Destination (Destino) | Destino |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

local |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Veja a seguir um exemplo de tabela de rotas para uma das sub-redes privadas com rotas para IPv4 e IPv6. Se você criou sub-redes somente IPv4, a tabela de rotas incluirá somente as rotas IPv4. A última rota envia tráfego destinado ao Amazon S3 para o endpoint da VPC de gateway.

| Destination (Destino) | Destino |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

local |

| 0.0.0.0/0 | nat-gateway-id |

| ::/0 | eigw-id |

s3-prefix-list-id |

s3-gateway-id |

Segurança

Veja a seguir um exemplo das regras podem ser criadas para o grupo de segurança associado por você aos seus servidores. O grupo de segurança deve permitir o tráfego do balanceador de carga pela porta e pelo protocolo do receptor. Ele também deve permitir o tráfego de verificação de integridade.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Origem | Protocolo | Intervalo de portas | Comentários | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID do balanceador de carga do grupo de segurança |

protocolo do receptor |

porta do receptor |

Permite tráfego de entrada do balanceador de carga na porta do receptor | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID do balanceador de carga do grupo de segurança |

protocolo de verificação de integridade |

porta de verificação de integridade |

Permite tráfego de entrada da verificação de integridade proveniente do balanceador de carga | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Criar a VPC

Use o procedimento a seguir para criar uma VPC com uma sub-rede pública e uma sub-rede privada em duas zonas de disponibilidade e um gateway NAT em cada zona de disponibilidade.

Como criar a VPC

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel, escolha Criar VPC.

-

Em Resources to create (Recursos a serem criados), escolha VPC and more (VPC e mais).

-

Configurar a VPC

-

Em Name tag auto-generation (Geração automática de tags de nome), insira um nome para a VPC.

-

Em Bloco CIDR IPv4, é possível manter a sugestão padrão ou inserir o bloco CIDR exigido por sua aplicação ou rede.

-

Se a sua aplicação se comunica usando endereços IPv6, escolha Bloco CIDR IPv6, Bloco CIDR IPv6 fornecido pela Amazon.

-

-

Configurar as sub-redes

-

Em Número de zonas de disponibilidade, escolha 2, para que você possa iniciar instâncias em várias zonas de disponibilidade para aumentar a resiliência.

-

Em Number of public subnets (Número de sub-redes públicas), escolha 2.

-

Em Number of private subnets (Número de sub-redes privadas), escolha 2.

-

É possível manter o bloco CIDR padrão para a sub-rede pública ou, alternativamente, expandir Personalizar blocos CIDR da sub-rede e inserir um bloco CIDR. Para ter mais informações, consulte Blocos CIDR de sub-redes.

-

-

Em Gateways NAT, escolha 1 por zona de disponibilidade para melhorar a resiliência.

-

Se a sua aplicação se comunica usando endereços IPv6, em Gateway da Internet somente de saída, escolha Sim.

-

Em Endpoints da VPC, caso suas instâncias precisem acessar um bucket do S3, mantenha o Gateway do S3 padrão. Caso contrário, as instâncias em sua sub-rede privada não poderão acessar o Amazon S3. Essa opção não tem custo, portanto, você poderá manter o padrão se quiser usar um bucket do S3 no futuro. Se você escolher Nenhum, sempre poderá adicionar um endpoint da VPC de gateway posteriormente.

-

Em Opções de DNS, desmarque Habilitar nomes de host de DNS.

-

Escolha Criar VPC.

Implantar o aplicativo

Idealmente, você terminou de testar seus servidores em um ambiente de desenvolvimento ou teste e criou os scripts ou imagens que usará para implantar sua aplicação no ambiente de produção.

É possível usar o Amazon EC2 Auto Scaling para implantar servidores em várias zonas de disponibilidade e manter a capacidade mínima de servidor exigida pela aplicação.

Para executar instâncias usando um grupo do Auto Scaling

-

Crie um modelo de execução para especificar as informações de configuração necessárias para executar suas instâncias do EC2 usando o Amazon EC2 Auto Scaling. Para obter instruções detalhadas, consulte Criar um modelo de inicialização para um grupo do Auto Scaling no Guia do usuário do Amazon EC2 Auto Scaling.

-

Crie um grupo do Auto Scaling, que é uma coleção de instâncias do EC2 com os tamanhos mínimo, máximo e desejado. Para obter instruções detalhadas, consulte Criar um grupo do Auto Scaling usando um modelo de inicialização no Guia do usuário do Amazon EC2 Auto Scaling.

-

Crie um balanceador de carga que distribua tráfego uniformemente entre as instâncias do grupo do Auto Scaling e anexe o balanceador de carga ao grupo do Auto Scaling. Para obter mais informações, consulte o Guia do usuário do Elastic Load Balancing e Usar o Elastic Load Balancing no Guia do usuário do Amazon EC2 Auto Scaling.

Testar a configuração

Após concluir a implantação da aplicação, você poderá testá-la. Se a aplicação não conseguir enviar ou receber o tráfego esperado, você poderá usar o Reachability Analyzer para obter ajuda para solucionar problemas. Por exemplo, o Reachability Analyzer pode identificar problemas de configuração com suas tabelas de rotas ou grupos de segurança. Para obter mais informações, consulte o Guia do Analisador de Acessabilidade.

Limpeza

Quando essa configuração não for mais necessária, você poderá excluí-la. Antes de excluir a VPC, é necessário excluir o grupo do Auto Scaling, encerrar suas instâncias, excluir os gateways NAT e excluir o balanceador de carga. Para ter mais informações, consulte Excluir a VPC:.