Exemplo de opções de roteamento

Os tópicos a seguir descrevem o roteamento para gateways específicos ou conexões em sua VPC.

Conteúdo

- Roteamento para um gateway da Internet

- Roteamento para um dispositivo NAT

- Roteamento para um gateway privado virtual

- Roteamento para um gateway local do AWS Outposts

- Roteamento para uma conexão de emparelhamento de VPC

- Roteamento para um VPC endpoint de gateway

- Roteamento para um gateway da Internet apenas de saída

- Roteamento para um gateway de trânsito

- Roteamento para um dispositivo Middlebox

- Roteamento com uma lista de prefixos

- Roteamento para um endpoint do Gateway Load Balancer

Roteamento para um gateway da Internet

Você pode tornar uma sub-rede pública adicionando uma rota em sua tabela de rotas de sub-rede a um gateway da Internet. Para isso, crie e anexe um gateway da Internet à sua VPC, adicione uma rota com o destino de 0.0.0.0/0 para tráfego IPv4 ou ::/0 para tráfego IPv6 e um alvo do ID do gateway da Internet (igw-xxxxxxxxxxxxxxxxx).

| Destino | Destino |

|---|---|

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Para obter mais informações, consulte Habilitar o acesso da VPC à Internet usando gateways da Internet.

Roteamento para um dispositivo NAT

Para permitir que instâncias em uma sub-rede privada se conectem à Internet, você pode criar um gateway NAT ou executar uma instância NAT em uma sub-rede pública. Depois, adicione uma rota para a tabela de rotas da sub-rede privada que roteia o tráfego de Internet IPv4 (0.0.0.0/0) para o dispositivo NAT.

| Destino | Destino |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

Você também pode criar rotas mais específicas para outros alvos para evitar cobranças desnecessárias de processamento de dados pelo uso de um gateway NAT ou para rotear determinado tráfego de forma privada. No exemplo a seguir, o tráfego do Amazon S3 (pl-xxxxxxxxxx, uma lista de prefixos que contém os intervalos de endereços IP do Amazon S3 em uma região específica) é roteado para um endpoint de VPC de gateway e o tráfego 10.25.0.0/16 é roteado para uma conexão de emparelhamento de VPC. Esses intervalos de endereços IP são mais específicos do que 0.0.0.0/0. Quando as instâncias enviam tráfego para o Amazon S3 ou para a VPC de emparelhamento, o tráfego é enviado para o VPC endpoint do gateway ou para a conexão de emparelhamento da VPC. O restante do tráfego é enviado para o gateway NAT.

| Destino | Destino |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

pl-xxxxxxxx |

vpce-id |

| 10.25.0.0/16 | pcx-id |

Para ter mais informações, consulte Dispositivos NAT.

Roteamento para um gateway privado virtual

Você pode usar uma conexão do AWS Site-to-Site VPN para permitir que as instâncias em sua VPC se comuniquem com sua rede. Para fazer isso, crie e anexe um gateway privado virtual à VPC. Depois, adicione uma rota na tabela de rotas de sub-rede com o destino da rede e um alvo para o gateway privado virtual (vgw-xxxxxxxxxxxxxxxxx).

| Destino | Destino |

|---|---|

| 10.0.0.0/16 | vgw-id |

É possível então criar e configurar sua conexão do Site-to-Site VPN. Para obter mais informações, consulte O que é AWS Site-to-Site VPN? e Tabelas de rotas e prioridade de rotas da VPN no Manual do usuário do AWS Site-to-Site VPN.

Uma conexão do Site-to-Site VPN em um gateway privado virtual não é compatível com o tráfego IPv6. Entretanto, oferecemos compatibilidade para tráfego IPv6 roteado por meio de um gateway privado virtual para uma conexão do AWS Direct Connect. Para obter mais informações, consulte o Manual do usuário do AWS Direct Connect.

Roteamento para um gateway local do AWS Outposts

Esta seção descreve as configurações da tabela de rotas para roteamento para um gateway local do AWS Outposts.

Conteúdo

Habilitar o tráfego entre as sub-redes do Outpost e sua rede on-premises

As sub-redes que estão em VPCs associadas ao AWS Outposts podem ter um tipo de destino adicional de um gateway local. Considere o caso em que você deseja ter o tráfego de roteamento de gateway local com um endereço de destino de 192.168.10.0/24 para a rede do cliente. Para fazer isso, adicione a seguinte rota com a rede de destino e um alvo do gateway local (lgw-xxxx).

| Destino | Destino |

|---|---|

| 192.168.10.0/24 | lgw-id |

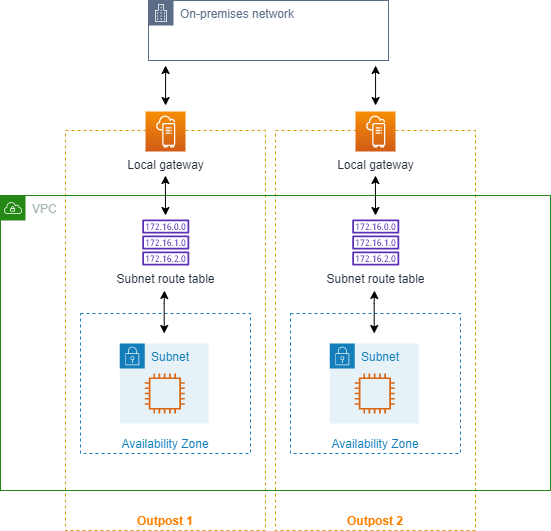

Habilitar o tráfego entre sub-redes na mesma VPC entre Outposts

Você pode estabelecer comunicação entre sub-redes que estão na mesma VPC entre diferentes Outposts usando os gateways locais do Outpost e sua rede on-premises.

Você pode usar esse atributo para criar arquiteturas semelhantes às arquiteturas de várias zonas de disponibilidade (AZ) para suas aplicações on-premises executadas em racks do Outposts ao estabelecer conectividade entre racks do Outposts que estão ancorados em diferentes AZs.

Para habilitar esse atributo, adicione uma rota à tabela de rotas de sub-rede do rack do Outpost que seja mais específica do que a rota local dessa tabela de rotas e tenha um tipo de gateway local de destino. O destino da rota deve corresponder a todo o bloco IPv4 da sub-rede na sua VPC que esteja em outro Outpost. Repita essa configuração para todas as sub-redes do Outpost que precisam se comunicar.

Importante

Para usar esse atributo, você deve usar o roteamento direto de VPC. Você não pode usar seus próprios endereços IP de propriedade do cliente.

Sua rede on-premises à qual os gateways locais do Outposts estão conectados deve ter o roteamento necessário para que as sub-redes possam acessar umas às outras.

Se quiser usar grupos de segurança para recursos nas sub-redes, você deverá usar regras que incluam intervalos de endereços IP como origem ou destino nas sub-redes do Outpost. Você não pode usar IDs de grupos de segurança.

Os racks existentes do Outposts podem precisar de uma atualização para permitir o suporte à comunicação intra-VPC entre vários Outposts. Se esse atributo não funcionar para você, entre em contato com o suporte da AWS.

exemplo Exemplo

Para uma VPC com CIDR de 10.0.0.0/16, uma sub-rede do Outpost 1 com CIDR de 10.0.1.0/24 e uma sub-rede do Outpost 2 com CIDR de 10.0.2.0/24, a entrada para a tabela de rotas da sub-rede do Outpost 1 será a seguinte:

| Destination (Destino) | Destino |

|---|---|

| 10.0.0.0/16 | Local |

| 10.0.2.0/24 | lgw-1-id |

A entrada para a tabela de rotas da sub-rede do Outpost 2 será a seguinte:

| Destination (Destino) | Destino |

|---|---|

| 10.0.0.0/16 | Local |

| 10.0.1.0/24 | lgw-2-id |

Roteamento para uma conexão de emparelhamento de VPC

Conexão de emparelhamento da VPC é uma conexão de redes entre duas VPCs que permite direcionar o tráfego entre elas usando endereços IPv4 privados. As instâncias em qualquer VPC podem se comunicar umas com as outras como se estivessem na mesma rede.

Para habilitar o roteamento de tráfego entre VPCs em uma conexão de emparelhamento de VPC, você deve adicionar uma rota a uma ou mais tabelas de rotas de sub-rede que direcione para a conexão de emparelhamento da VPC. Isso permite que você acesse todo ou parte do bloco CIDR da outra VPC na conexão de emparelhamento. Do mesmo modo, o proprietário da outra VPC deve adicionar uma rota à tabela de rotas de sub-rede dele para rotear o tráfego de volta para a sua VPC.

Por exemplo, você tem uma conexão de emparelhamento da VPC (pcx-11223344556677889) entre duas VPCs, com as seguintes informações:

-

VPC A: o bloco CIDR é 10.0.0.0/16

-

VPC B: o bloco CIDR é 172.31.0.0/16

Para permitir o tráfego entre as VPCs e acesso a todo o bloco CIDR IPv4 de qualquer uma das VPCs, a tabela de rotas da VPC A é configurada da forma a seguir.

| Destino | Destino |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

A tabela de rotas da VPC B é configurada da forma a seguir.

| Destino | Destino |

|---|---|

| 172.31.0.0/16 | Local |

| 10.0.0.0/16 | pcx-11223344556677889 |

Sua conexão de emparelhamento da VPC também pode oferecer suporte à comunicação IPv6 entre instâncias nas VPCs, desde que as VPCs e as instâncias estejam habilitadas para comunicação IPv6. Para permitir o roteamento de tráfego IPv6 entre VPCs, você deve adicionar uma rota para sua tabela de rotas direcionada para a conexão de emparelhamento da VPC para acessar todo ou parte do bloco CIDR IPv6 da VPC emparelhada.

Por exemplo, usando a mesma conexão de emparelhamento da VPC (pcx-11223344556677889) anterior, presuma que as VPCs tenham as seguintes informações:

-

VPC A: o bloco CIDR IPv6 é

2001:db8:1234:1a00::/56 -

VPC B: o bloco CIDR IPv6 é

2001:db8:5678:2b00::/56

Para permitir a comunicação IPv6 na conexão de emparelhamento de VPC, adicione a rota a seguir à tabela de rotas de sub-rede da VPC A.

| Destino | Destino |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 2001:db8:5678:2b00::/56 | pcx-11223344556677889 |

Adicione a rota a seguir à tabela de rotas da VPC B.

| Destino | Destino |

|---|---|

| 172.31.0.0/16 | Local |

| 10.0.0.0/16 | pcx-11223344556677889 |

| 2001:db8:1234:1a00::/56 | pcx-11223344556677889 |

Para obter mais informações sobre conexões de emparelhamento de VPC, consulte o Guia de emparelhamento da Amazon VPC.

Roteamento para um VPC endpoint de gateway

Um VPC endpoint de gateway permite criar uma conexão privada entre sua VPC e outro serviço da AWS. Ao criar um endpoint de gateway, você especifica as tabelas de rota de sub-rede em sua VPC que são usadas pelo endpoint do gateway. Uma rota é automaticamente adicionada a cada uma das tabelas de rotas com um destino que especifica o ID da lista de prefixos do serviço (pl-) e um destino com o ID do endpoint (xxxxxxxxvpce-). Você não pode excluir nem modificar explicitamente a rota do endpoint, mas pode alterar as tabelas de rotas que são usadas pelo endpoint.xxxxxxxxxxxxxxxxx

Para obter mais informações sobre roteamento para endpoints e as implicações com relação a rotas para os serviços da AWS, consulte Roteamento para endpoints de gateway.

Roteamento para um gateway da Internet apenas de saída

Você pode criar um gateway da Internet apenas de saída para sua VPC a fim de permitir que instâncias em uma sub-rede privada iniciem comunicação de saída com a Internet, mas impedir que a Internet inicie conexões com essas instâncias. Só se usa o gateway da Internet apenas de saída para tráfego IPv6. Para configurar o roteamento para um gateway de Internet apenas de saída, adicione uma rota à tabela de rotas da sub-rede privada que roteie o tráfego de Internet IPv6 (::/0) para o gateway da Internet apenas de saída.

| Destino | Destino |

|---|---|

| ::/0 | eigw-id |

Para obter mais informações, consulte Habilitar o tráfego IPv6 de saída usando gateways da Internet somente de saída.

Roteamento para um gateway de trânsito

Ao anexar uma VPC a um gateway de trânsito, você deverá adicionar uma rota à sua tabela de rotas de sub-rede para que o tráfego seja roteado pelo gateway de trânsito.

Pense no seguinte cenário, no qual você tem três VPCs anexadas a um gateway de trânsito. Nesse caso, todos os anexos estão associados à tabela de rotas do gateway de trânsito e a propagam. Sendo assim, todos os anexos podem rotear pacotes uns para os outros, e o gateway de trânsito funciona como um simples hub com IPs da camada 3.

Por exemplo, você tem duas VPCs com a seguinte informação:

-

VPC A: 10.1.0.0/16, anexo ID tgw-attach-11111111111111111

-

VPC B: 10.2.0.0/16, anexo ID tgw-attach-22222222222222222

Para permitir o tráfego entre as VPCs e o acesso ao gateway de trânsito, a tabela de rotas A da VPC A é configurada da forma a seguir.

| Destino | Destino |

|---|---|

| 10.1.0.0/16 | local |

| 10.0.0.0/8 | tgw-id |

Veja a seguir entradas demonstrativas de uma tabela de rotas do gateway de trânsito para os anexos da VPC.

| Destino | Destino |

|---|---|

| 10.1.0.0/16 | tgw-attach-11111111111111111 |

| 10.2.0.0/16 | tgw-attach-22222222222222222 |

Para obter mais informações sobre tabelas de rotas de gateway de trânsito, consulte Rotear em Gateways de trânsito da Amazon VPC.

Roteamento para um dispositivo Middlebox

Você pode adicionar dispositivos middlebox aos caminhos de roteamento para sua VPC. Alguns possíveis casos de uso são:

-

Interceptar o tráfego que entra na VPC por meio de um gateway da Internet ou de um gateway privado virtual direcionando-o para um dispositivo middlebox na VPC. Você pode usar o assistente de roteamento do middlebox para que a AWS configure automaticamente as tabelas de rota apropriadas para seu gateway, middlebox e sub-rede de destino. Para ter mais informações, consulte Assistente de roteamento do middlebox.

-

Direcionar tráfego entre duas sub-redes para um dispositivo middlebox. Você pode fazer isso criando uma rota para a tabela de rotas de uma sub-rede que corresponda ao CIDR de sub-rede da outra sub-rede e especifique um endpoint do balanceador de carga do gateway, um gateway NAT, um endpoint de Network Firewall ou a interface de rede de um dispositivo como destino. Como alternativa, para redirecionar todo o tráfego da sub-rede para qualquer outra sub-rede, substitua o destino da rota local por um endpoint do balanceador de carga do gateway, gateway NAT ou interface de rede.

Você pode configurar o dispositivo para atender às suas necessidades. Por exemplo, você pode configurar um dispositivo de segurança que monitora todo o tráfego ou um dispositivo de aceleração WAN. O dispositivo é implantado como uma instância do Amazon EC2 em uma sub-rede na VPC e é representado por uma interface de rede elástica (interface de rede) na sub-rede.

Se você habilitar a propagação de rotas para a tabela de rotas da sub-rede de destino, esteja ciente da prioridade das rotas. Priorizamos a rota mais específica e se as rotas corresponderem, priorizamos as rotas estáticas sobre as rotas propagadas. Revise as suas rotas para garantir que o tráfego seja encaminhado corretamente e que não há consequências não intencionais caso você habilite ou desabilite a propagação de rotas (por exemplo, a propagação de rotas é obrigatória para uma conexão do AWS Direct Connect que oferece suporte a quadros jumbo).

Para rotear o tráfego de entrada da VPC para um dispositivo, associe uma tabela de rotas ao gateway da Internet ou ao gateway privado virtual e especifique a interface de rede do seu dispositivo como alvo para o tráfego da VPC. Para ter mais informações, consulte Tabelas de rotas do gateway. Você também pode rotear o tráfego de saída da sub-rede para um dispositivo middlebox em outra sub-rede.

Para exemplos de roteamento de middlebox, consulte Cenários de middlebox.

Conteúdo

Considerações sobre o dispositivo

Você pode escolher um dispositivo de terceiros em AWS Marketplace

-

O dispositivo deve ser configurado em uma sub-rede separada para o tráfego de origem ou de destino.

-

Você deve desabilitar a verificação de origem/destino no dispositivo. Para obter mais informações, consulte Alterar a verificação da origem ou destino no Guia do usuário do Amazon EC2.

-

Você não pode rotear o tráfego entre hosts na mesma sub-rede por meio de um dispositivo.

-

O dispositivo não precisa executar a conversão de endereços de rede (NAT).

-

Você pode adicionar uma rota às suas tabelas de rotas que seja mais específica do que a rota local. Você pode usar rotas mais específicas para redirecionar tráfego entre sub-redes em uma VPC (tráfego leste-oeste) para um dispositivo middlebox. O destino da rota deve corresponder a todo o bloco CIDR IPv4 ou IPv6 de uma sub-rede em sua VPC.

-

Para interceptar tráfego IPv6, certifique-se de que sua VPC, sub-rede e o dispositivo oferecem suporte a IPv6. Gateways privados virtuais não oferecem suporte ao tráfego IPv6.

Roteamento de tráfego entre um gateway e um dispositivo

Para rotear o tráfego de entrada da VPC para um dispositivo, associe uma tabela de rotas ao gateway da Internet ou ao gateway privado virtual e especifique a interface de rede do seu dispositivo como alvo para o tráfego da VPC. No exemplo a seguir, a VPC tem um gateway da Internet, um dispositivo e uma sub-rede com instâncias. O tráfego da Internet é roteado por meio de um dispositivo.

Associe esta tabela de rotas ao seu gateway da Internet ou gateway privado virtual. A primeira entrada é a rota local. A segunda entrada envia tráfego IPv4 destinado à sub-rede para a interface de rede do dispositivo. Essa rota é mais específica do que a rota local padrão.

| Destination (Destino) | Destino |

|---|---|

CIDR DA VPC |

Local |

CIDR da sub-rede |

ID da interface de rede do dispositivo |

Como alternativa, você pode substituir o destino da rota local pela interface de rede do dispositivo. Você pode fazer isso para garantir que todo o tráfego seja roteado automaticamente para o dispositivo, incluindo o tráfego destinado a sub-redes que serão adicionadas à VPC no futuro.

| Destination (Destino) | Destino |

|---|---|

CIDR DA VPC |

ID da interface de rede do dispositivo |

Para rotear o tráfego da sub-rede para um dispositivo em outra sub-rede, adicione uma rota à tabela de rotas de sub-rede que roteia o tráfego para a interface de rede do dispositivo. O destino deve ser menos específico do que o destino da rota local. Por exemplo, para o tráfego destinado à Internet, especifique 0.0.0.0/0 (todos os endereços IPv4) para o destino.

| Destino | Destino |

|---|---|

CIDR DA VPC |

Local |

| 0.0.0.0/0 | ID da interface de rede do dispositivo |

Na tabela de rotas associada à sub-rede do dispositivo, adicione uma rota que envie o tráfego de volta para o gateway da Internet ou para o gateway privado virtual.

| Destination (Destino) | Destino |

|---|---|

CIDR DA VPC |

Local |

| 0.0.0.0/0 | igw-id |

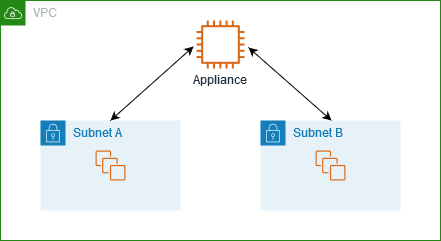

Roteamento do tráfego entre sub-redes para um dispositivo

Você pode rotear o tráfego destinado a uma sub-rede específica para a interface de rede de um dispositivo. No exemplo a seguir, a VPC contém duas sub-redes e um dispositivo. O tráfego entre as sub-redes é roteado por meio de um dispositivo.

Grupos de segurança

Quando você roteia o tráfego entre instâncias em sub-redes diferentes por meio de um dispositivo middlebox, os grupos de segurança de ambas as instâncias devem permitir que o tráfego flua entre as instâncias. O grupo de segurança para cada instância deve fazer referência ao endereço IP privado da outra instância ou ao intervalo CIDR da sub-rede que contém a outra instância, como a origem. Se você fizer referência ao grupo de segurança da outra instância como a origem, isso não permitirá que o tráfego flua entre as instâncias.

Roteamento

A seguir é apresentado um exemplo de tabela de rotas para a sub-rede A. A primeira entrada permite que as instâncias na VPC comuniquem-se entre si. A segunda entrada roteia todo o tráfego da sub-rede A para a sub-rede B para a interface de rede do dispositivo.

| Destination (Destino) | Destino |

|---|---|

CIDR DA VPC |

Local |

CIDR da sub-rede B |

ID da interface de rede do dispositivo |

A seguir é apresentado um exemplo de tabela de rotas para a sub-rede B. A primeira entrada permite que as instâncias na VPC comuniquem-se entre si. A segunda entrada roteia todo o tráfego da sub-rede B para a sub-rede A para a interface de rede do dispositivo.

| Destination (Destino) | Destino |

|---|---|

CIDR DA VPC |

Local |

CIDR da sub-rede A |

ID da interface de rede do dispositivo |

Como alternativa, você pode substituir o destino da rota local pela interface de rede do dispositivo. Você pode fazer isso para garantir que todo o tráfego seja roteado automaticamente para o dispositivo, incluindo o tráfego destinado a sub-redes que serão adicionadas à VPC no futuro.

| Destination (Destino) | Destino |

|---|---|

CIDR DA VPC |

ID da interface de rede do dispositivo |

Roteamento com uma lista de prefixos

Se você faz com frequência referência ao mesmo conjunto de blocos CIDR nos recursos da AWS, poderá criar uma lista de prefixos gerenciados pelo cliente para agrupá-los. Depois, você pode especificar a lista de prefixos como destino na entrada da tabela de rotas. Posteriormente, você pode adicionar ou remover entradas na lista de prefixos sem precisar atualizar as tabelas de rotas.

Por exemplo, você tem um gateway de trânsito com vários anexos de VPC. As VPCs devem ser capazes de se comunicar com dois anexos de VPC específicos que tenham os blocos CIDR a seguir:

-

10.0.0.0/16

-

10.2.0.0/16

Crie uma lista de prefixos com as duas entradas. Nas tabelas de rota de sub-rede, crie uma rota e especifique a lista de prefixos como destino e o gateway de trânsito como destino.

| Destino | Destino |

|---|---|

| 172.31.0.0/16 | Local |

| pl-123abc123abc123ab | tgw-id |

O número máximo de entradas para as listas de prefixos é equivalente ao número de entradas na tabela de rotas.

Roteamento para um endpoint do Gateway Load Balancer

Um Gateway Load Balancer permite distribuir tráfego para uma frota de dispositivos virtuais, como firewalls. Você pode configurar o balanceador de carga como um serviço criando uma configuração de serviço de VPC endpoint. Em seguida, você cria um endpoint do Gateway Load Balancer na VPC para conectá-la ao serviço.

Para rotear seu tráfego para o Gateway Load Balancer (por exemplo, para inspeção de segurança), especifique o endpoint do Gateway Load Balancer como destino nas tabelas de rotas.

Para obter um exemplo de dispositivos de segurança por trás de um balanceador de carga de gateway, consulte Configurar o roteamento e a inspeção de tráfego de middlebox em uma VPC.

Para especificar o endpoint do Gateway Load Balancer na tabela de rotas, use o ID do VPC endpoint. Por exemplo, para rotear tráfego para 10.0.1.0/24 para um endpoint de balanceador de carga de gateway, adicione a rota a seguir.

| Destination (Destino) | Destino |

|---|---|

| 10.0.1.0/24 | vpc-endpoint-id |

Para obter mais informações, consulte Balanceadores de carga de gateway.