Regras de grupos de segurança

As regras de um grupo de segurança controlam o tráfego de entrada que tem permissão para alcançar as instâncias associadas ao grupo de segurança. As regras também controlam o tráfego de saída que pode deixá-los.

Você pode adicionar ou remover regras de um grupo de segurança (também conhecido como autorização ou revogação do acesso de entrada ou de saída). Uma regra aplica-se ao tráfego de entrada (ingresso) ou ao tráfego de saída (egresso). Você pode conceder acesso a uma origem ou destino específico.

Sumário

Noções básicas sobre grupos de segurança

As seguintes são as características das regras de grupos de segurança:

-

Você pode especificar regras de permissão, mas não regras de negação.

-

Quando você cria um grupo de segurança, ele não possui regras de entrada. Portanto, nenhum tráfego de entrada tem permissão até que você adicione regras de entrada ao grupo de segurança.

-

Quando você cria um grupo de segurança pela primeira vez, ele possui uma regra de saída que permite todo o tráfego de saída do recurso. Você pode remover a regra e adicionar regras de saída que permitem somente tráfego de saída específico. Se o grupo de segurança não tiver nenhuma regra de saída, nenhum tráfego de saída será permitido.

-

Quando você associa vários grupos de segurança a um recurso, as regras de cada grupo de segurança são agregadas para formar um único conjunto de regras, que é utilizado para determinar se o acesso deve ser permitido.

-

Quando você adiciona, atualiza ou remove regras, elas são aplicadas automaticamente a todos os recursos associados ao grupo de segurança. Para obter instruções, consulte Configurar regras de grupo de segurança.

-

O efeito de algumas alterações nas regras pode depender de como o tráfego é acompanhado. Para obter mais informações, consulte Rastreamento de conexão no Guia do usuário do Amazon EC2.

-

Quando você cria uma regra para o grupo de segurança, a AWS atribui um ID exclusivo à regra. É possível usar o ID de uma regra ao usar a API ou a CLI para modificar ou excluir a regra.

Limitação

Os grupos de segurança não podem bloquear solicitações entre o DNS e o Route 53 Resolver, às vezes, chamado de "endereço IP VPC+2" (consulte Amazon Route 53 Resolver no Guia do desenvolvedor do Amazon Route 53) ou como AmazonProvidedDNS. Para filtrar solicitações de DNS usando o Route 53 Resolver, use o Route 53 Resolver DNS Firewall.

Componentes de uma regra de grupo de segurança

Estes são os componentes das regras de grupo de segurança de entrada e saída:

-

Protocolo: o protocolo a permitir. Os protocolos mais comuns são 6 (TCP), 17 (UDP) e 1 (ICMP).

-

Intervalo de portas: para TCP, UDP ou um protocolo personalizado, o intervalo de portas a ser permitido. É possível especificar um único número de porta (por exemplo,

22) ou um intervalo de números de portas (por exemplo,7000-8000). -

Tipo e código do ICMP: para o ICMP, o tipo e o código do ICMP. Por exemplo, use o tipo 8 para solicitação de eco ICMP ou digite 128 para solicitação de eco ICMPv6.

-

Origem ou destino: a origem (regras de entrada) ou o destino (regras de saída) para permitir o tráfego. Especifique um dos seguintes:

-

Um endereço IPv4 único. Use o comprimento de prefixo

/32. Por exemplo,203.0.113.1/32. -

Um endereço IPv6 único. Use o comprimento de prefixo

/128. Por exemplo,2001:db8:1234:1a00::123/128. -

Um intervalo de endereços IPv4, em notação de bloco CIDR. Por exemplo,

203.0.113.0/24. -

Um intervalo de endereços IPv6, em notação de bloco CIDR. Por exemplo,

2001:db8:1234:1a00::/64. -

O ID de uma lista de prefixos. Por exemplo,

pl-1234abc1234abc123. Para ter mais informações, consulte Consolide e gerencie blocos CIDR de rede com listas de prefixos gerenciadas. -

O ID de um grupo de segurança. Por exemplo,

sg-1234567890abcdef0. Para ter mais informações, consulte Referenciamento de grupo de segurança.

-

-

(Opcional) Descrição: é possível adicionar uma descrição à regra, que pode ajudá-lo a identificá-la posteriormente. Uma descrição pode ser até 255 caracteres de comprimento. Os caracteres permitidos são a-z, A-Z, 0-9, espaços e ._-:/()#,@[]+=;{}!$*.

Referenciamento de grupo de segurança

Quando você especifica um grupo de segurança como a origem ou o destino de uma regra, a regra afeta todas as instâncias associadas aos grupos de segurança. As instâncias podem se comunicar na direção especificada, usando os endereços IP privados das instâncias, pelo protocolo e pela porta especificados.

O exemplo a seguir representa uma regra de entrada de um grupo de segurança que faz referência ao grupo de segurança sg-0abcdef1234567890. Essa regra permite tráfego SSH de entrada das instâncias associadas a sg-0abcdef1234567890.

| Origem | Protocolo | Intervalo de portas |

|---|---|---|

sg-0abcdef1234567890 |

TCP | 22 |

Ao fazer referência a um grupo de segurança em uma regra de grupo de segurança, observe o seguinte:

-

Você pode referenciar um grupo de segurança na regra de entrada de outro grupo de segurança se alguma das seguintes condições for verdadeira:

-

Os grupos de segurança são associados à mesma VPC.

-

Existe uma conexão de emparelhamento entre as VPCs às quais os grupos de segurança são associados.

-

Existe um gateway entre as VPCs às quais os grupos de segurança são associados.

-

-

Você pode referenciar um grupo de segurança na regra de saída de outro grupo de segurança se alguma das seguintes condições for verdadeira:

-

Os grupos de segurança são associados à mesma VPC.

-

Existe uma conexão de emparelhamento entre as VPCs às quais os grupos de segurança são associados.

-

-

Nenhuma regra do grupo de segurança referenciado é adicionada ao grupo de segurança que faz referência a ele.

-

Para regras de entrada, as instâncias do EC2 associadas ao grupo de segurança podem receber tráfego de entrada para os endereços IP privados das instâncias do EC2 associadas ao grupo de segurança.

-

Para regras de saída, as instâncias do EC2 associadas a um grupo de segurança podem enviar tráfego de saída aos endereços IP privados das instâncias do EC2 associadas ao grupo de segurança referenciado.

Limitação

Se você configurar rotas para encaminhar o tráfego entre duas instâncias em sub-redes diferentes por meio de um dispositivo middlebox, deverá garantir que os grupos de segurança de ambas as instâncias permitam o fluxo de tráfego entre as instâncias. O grupo de segurança para cada instância deve fazer referência ao endereço IP privado da outra instância ou ao intervalo CIDR da sub-rede que contém a outra instância, como a origem. Se você fizer referência ao grupo de segurança da outra instância como a origem, isso não permitirá que o tráfego flua entre as instâncias.

Exemplo

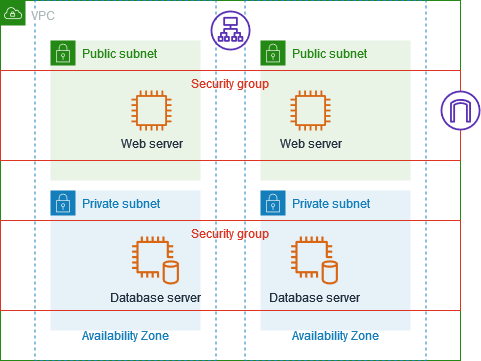

O diagrama a seguir mostra uma VPC com sub-redes em duas zonas de disponibilidade, um gateway da Internet e um Application Load Balancer. Cada zona de disponibilidade tem uma sub-rede pública para servidores da Web e uma sub-rede privada para servidores de banco de dados. Há grupos de segurança separados para o balanceador de carga, os servidores da Web e os servidores de banco de dados. Crie as seguintes regras de grupos de segurança para permitir o tráfego.

-

Adicione regras ao grupo de segurança do balanceador de carga para permitir o tráfego HTTP e HTTPS da Internet. A origem é 0,0.0.0/0.

-

Adicione regras ao grupo de segurança dos servidores Web para permitir tráfego HTTP e HTTPS somente do balanceador de carga. A origem é o grupo de segurança do balanceador de carga.

-

Adicione regras ao grupo de segurança dos servidores de banco de dados para permitir solicitações de banco de dados dos servidores Web. A origem é o grupo de segurança dos servidores Web.

Tamanho do grupo de segurança

O tipo de origem ou destino determina como cada regra conta para o número máximo de regras que você pode ter por grupo de segurança.

-

Uma regra que faz referência a um bloco CIDR é contabilizada como uma regra.

-

Uma regra que faz referência a outro grupo de segurança é contabilizada como uma regra, independentemente do tamanho do grupo de segurança referenciado.

-

Uma regra que faz referência a uma lista de prefixos gerenciada pelo cliente é contabilizada como o tamanho máximo da lista de prefixos. Por exemplo, se o tamanho máximo da sua lista de prefixos for 20, uma regra que faça referência a essa lista de prefixos será contabilizada como 20 regras.

-

Uma regra que utiliza uma lista de prefixos gerenciada por AWS é ponderada pelo peso atribuído a essa lista de prefixos. Por exemplo, se o peso da lista de prefixos for 10, uma regra que faz referência a essa lista será considerada como 10 regras. Para ter mais informações, consulte Listas de prefixos gerenciados pela AWS disponíveis.

Regras de grupo de segurança obsoletas

Se a VPC tiver uma conexão de emparelhamento da VPC com outra VPC, ou se utilizar uma VPC compartilhada por outra conta, uma regra do grupo de segurança em sua VPC pode fazer referência a um grupo de segurança no par da VPC ou na VPC compartihada. Isso permite que as instâncias associadas ao grupo de segurança referenciado e aquelas associadas ao grupo de segurança de referência se comuniquem entre si. Para obter mais informações, consulte Atualizar seus grupos de segurança para fazer referência a grupos de segurança de mesmo nível no Guia de emparelhamento da Amazon VPC.

Se você tiver uma regra de grupo de segurança que referencie um grupo de segurança em uma VPC emparelhada, e o grupo de segurança, ou a conexão de emparelhamento da VPC forem excluídos, a regra de grupo de segurança será marcada como obsoleta. Você pode excluir regras de grupo de segurança obsoletas, como faria com qualquer outra regra do grupo de segurança.