As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Inspeção de entrada centralizada com dispositivos de terceiros

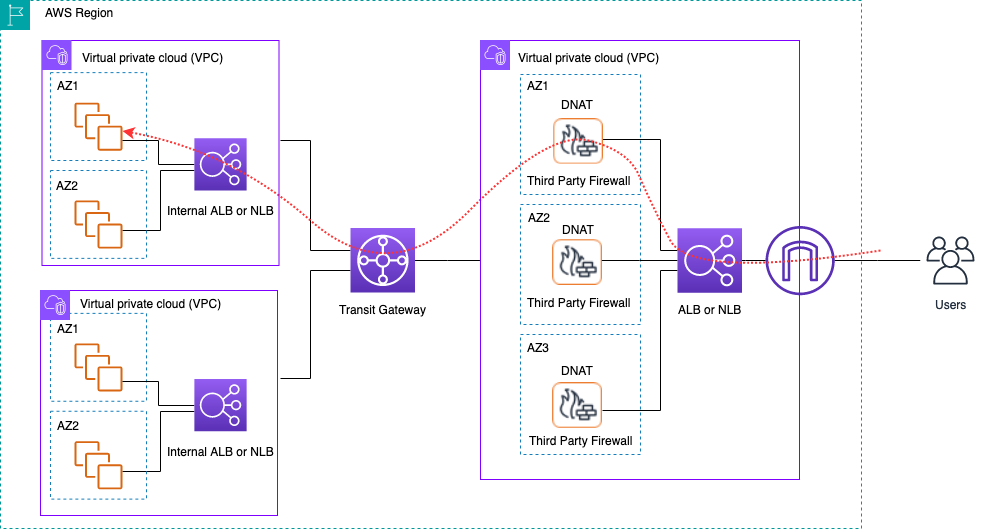

Nesse padrão de projeto arquitetônico, você implanta dispositivos de firewall de terceiros no Amazon EC2 em várias zonas de disponibilidade por trás de um Elastic Load Balancer (ELB), como um Application/Network Load Balancer em uma VPC de inspeção separada.

A VPC de inspeção e outras VPCs Spoke são conectadas por meio de um Transit Gateway como anexos de VPC. Os aplicativos nas VPCs Spoke são front-end por um ELB interno, que pode ser ALB ou NLB, dependendo do tipo de aplicativo. Os clientes pela Internet se conectam ao DNS do ELB externo na VPC de inspeção, que roteia o tráfego para um dos dispositivos de firewall. O Firewall inspeciona o tráfego e, em seguida, roteia o tráfego para o Spoke VPC por meio do Transit Gateway usando o DNS do ELB interno, conforme mostrado na figura a seguir. Para obter mais informações sobre a inspeção de segurança de entrada com dispositivos de terceiros, consulte a postagem do blog Como integrar dispositivos de firewall de terceiros em um ambiente da AWS

Inspeção centralizada de tráfego de entrada usando dispositivos de terceiros e ELB

Vantagens

-

Essa arquitetura pode suportar qualquer tipo de aplicativo para inspeção e recursos avançados de inspeção oferecidos por meio de dispositivos de firewall de terceiros.

-

Esse padrão oferece suporte ao roteamento baseado em DNS de dispositivos de firewall para VPCs spoke, o que permite que os aplicativos em Spoke VPCs sejam escalados independentemente de um ELB.

-

Você pode usar o Auto Scaling com o ELB para escalar os dispositivos de firewall na VPC de inspeção.

Considerações importantes

-

Você precisa implantar vários dispositivos de firewall nas zonas de disponibilidade para obter alta disponibilidade.

-

O firewall precisa ser configurado e executar o NAT de origem para manter a simetria do fluxo, o que significa que o endereço IP do cliente não estará visível para o aplicativo.

-

Considere implantar o Transit Gateway e o Inspection VPC na conta de Serviços de Rede.

-

Custo adicional de licenciamento/suporte de firewall de um fornecedor terceirizado. As cobranças do Amazon EC2 dependem do tipo de instância.