控件和控制集问题排查

您可以使用此页面上的信息来解决 Audit Manager 中控件的常见问题。

AWS Config 集成问题

我在评测中看不到任何控件或控制集

简而言之,如需查看评测的控件,必须将您指定为该评测的审计负责人。此外,您需要必要的 IAM 权限才能查看和管理相关的 Audit Manager 资源。

如果您需要访问评测中的控件,请要求该评测的审计负责人之一将您指定为审计负责人。在创建或编辑评测时,您可以指定审计负责人。

此外,请确保您具备管理评测所需的权限。我们建议审计负责人使用 AWSAuditManagerAdministratorAccess 策略。如果您需要有关 IAM 权限的帮助,请联系您的管理员或 AWS Support

我无法上传手动证据至控件

如果您无法手动将证据上传到控件,可能原因是因为该控件处于非活动状态。

如需上传手动证据至控件,您必须先将控件状态更改为正在审核或已审核。有关说明,请参阅 在 AWS Audit Manager 中更改评测控件的状态。

重要

每个 AWS 账户 每天只能将最多 100 个证据文件手动上传至一个控件。超过此每日配额,会导致该控件的任何其他手动上传失败。如果您需要将大量手动证据上传至单个控件,请在几天内分批上传证据。

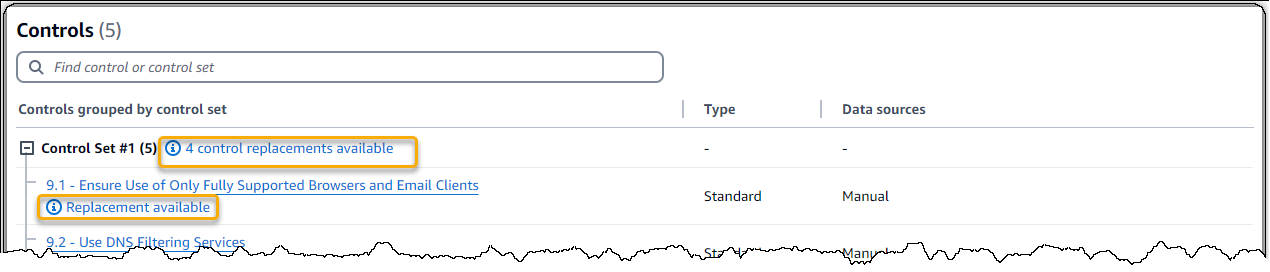

如果控件显示可“更换”,表示什么意思?

如果您看到此消息,则表示您自定义框架中的一个或多个标准控件有更新的控件定义。我们建议您更换这些控件,以便可以受益于 Audit Manager 现在提供的改进的证据来源。

有关如何进行下一步操作的说明,请参阅在我的自定义框架详细信息页面上,系统提示我重新创建自定义框架。

我需要使用多个 AWS Config 规则作为单个控件的数据来源

您可以将托管规则和自定义规则组合用于单个控件。为此,请为控件定义多个证据来源,然后为每个证据来源选择首选的规则类型。您可以为单个自定义控件定义最多 100 个客户管理型数据来源。

配置控件数据来源时,自定义规则选项不可用

这意味着您无权查看您 AWS 账户 或组织的自定义规则。具体而言,您无权在 Audit Manager 控制台中执行 DescribeConfigRules 操作。

要解决此问题,请联系您的 AWS 管理员获取帮助。如果您是 AWS 管理员,则可以通过管理 IAM policy 为您的用户或群组提供权限。

自定义规则选项可用,但下拉列表中没有显示任何规则

这意味着您 AWS 账户 或组织中没有可用的自定义规则。

如果您在 AWS Config 中还没有任何自定义规则,则可以创建一个。有关说明,请参阅 AWS Config 开发人员指南中的 AWS Config 自定义规则。

如果您希望看到自定义规则,请查看以下问题排查项目。

部分自定义规则可用,但我看不到我想要使用的规则

以下其中一个问题可导致您看不到希望找到的自定义规则。

- 您的账户已排除在规则之外

-

您正在使用的委托管理员账户可能排除在规则之外。

您所在组织的管理账户 (或其中一个 AWS Config 委托管理员账户) 可以使用 AWS Command Line Interface (AWS CLI) 创建自定义组织规则。创建时,他们可以指定需要从规则中排除的账户列表。如果您的账户在此列表中,则该规则在 Audit Manager 中不可用。

要解决此问题,请联系您的 AWS Config 管理员获取帮助。如果您是 AWS Config 管理员,则可以通过运行 put-organization-config-rule 命令来更新排除的账户列表。

- 该规则在 AWS Config 中创建和启用失败

-

自定义规则也可能创建和启用失败。如果创建规则时出错,或者规则未启用,则该规则不会出现在 Audit Manager 的可用规则列表中。

我们建议您联系 AWS Config 获取有关该问题的帮助。

- 该规则属于托管规则

-

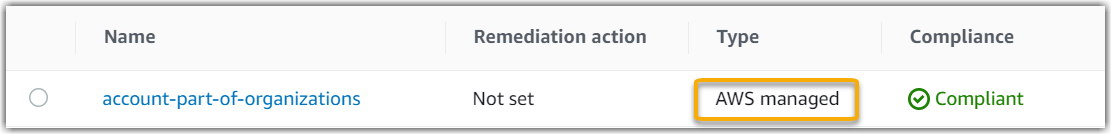

如果您在自定义规则的下拉列表中找不到要查找的规则,则该规则可能是托管规则。

您可以使用 AWS Config 控制台

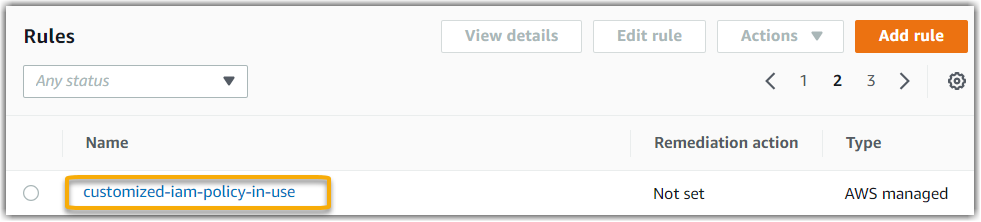

来验证规则是否为托管规则。为此,从左侧导航菜单中,选择规则,然后在表格中查找规则。如果规则是托管规则,则类型列显示 AWS 托管。

确认属于托管规则后,返回 Audit Manager 并选择托管规则作为规则类型。然后,在托管规则的下拉列表中查找托管规则标识符关键字。

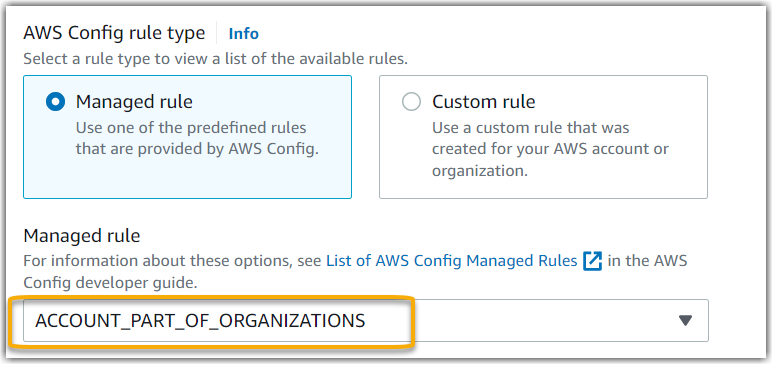

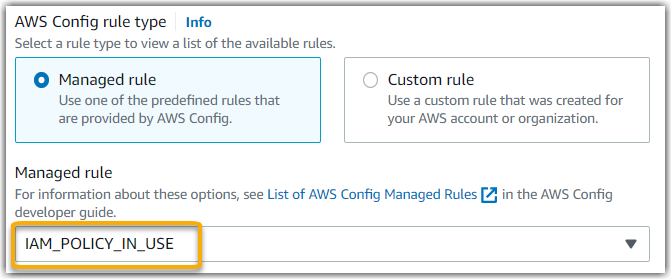

我找不到我想要使用的托管规则

在 Audit Manager 控制台的下拉列表中选择规则之前,请确保已选择托管规则作为规则类型。

如果您仍然看不到期望找到的托管规则,有可能您查找的是规则名称。您必须查找规则标识符。

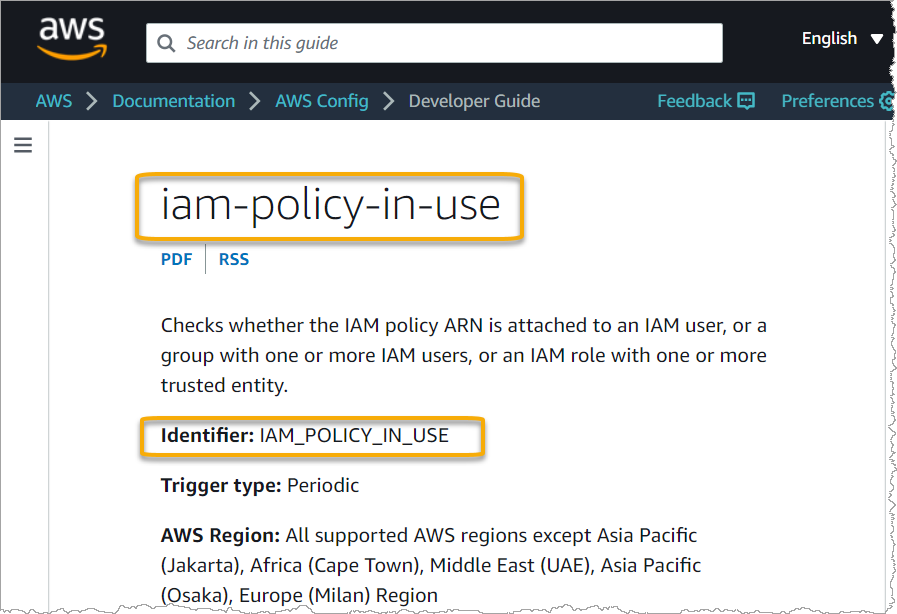

如果您使用的是默认托管规则,则名称和标识符相似。名称为小写并使用破折号 (例如,iam-policy-in-use)。标识符为大写并使用下划线 (例如,IAM_POLICY_IN_USE)。如需查找默认托管规则的标识符,请查看支持的 AWS Config 托管规则关键字列表,然后点击想要使用的规则的链接。该链接会将您带至该托管规则的 AWS Config 文档。您可以在文档中找到名称和标识符。在 Audit Manager 下拉列表中查找标识符关键字。

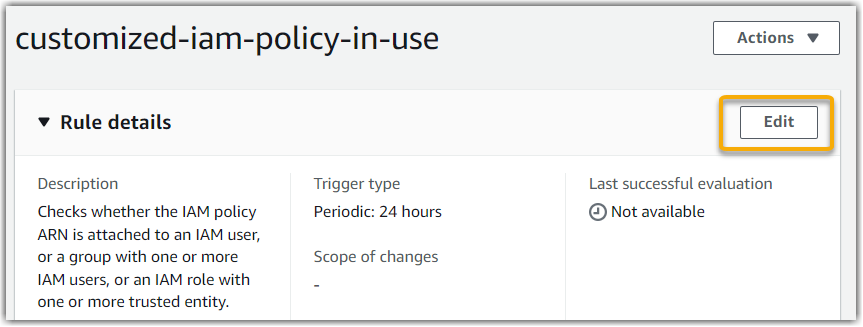

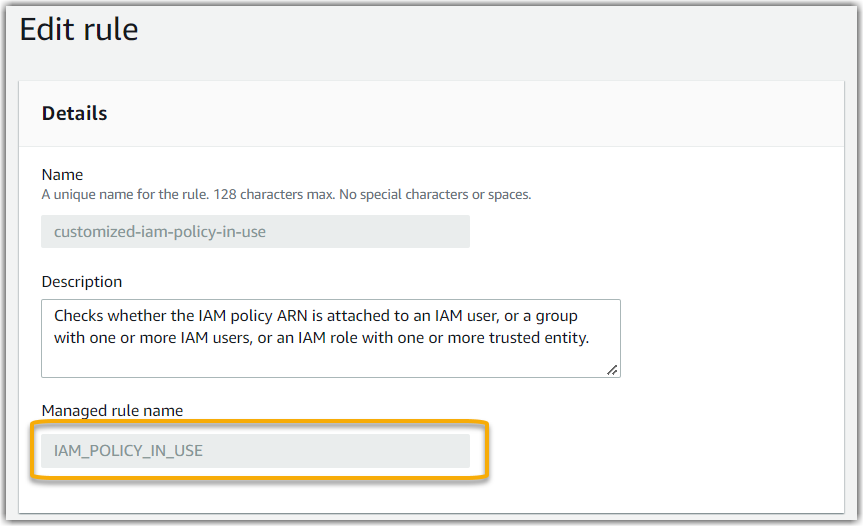

如果您使用的是自定义托管规则,则可以使用 AWS Config 控制台customized-iam-policy-in-use 的托管规则。如需查找此规则的标识符,请转到 AWS Config 控制台,在左侧导航菜单中选择规则,然后在表格中选择规则。

选择编辑 以打开有关托管规则的详细信息。

在详细信息部分,您可以找到创建托管规则依据的源标识符 (IAM_POLICY_IN_USE)。

现在,您可以返回 Audit Manager 控制台,从下拉列表中选择相同的标识符关键字。

我想共享一个自定义框架,但该框架包含使用自定义 AWS Config 规则作为数据来源的控件。收件人能否为这些控件收集证据?

是的,收件人可以为这些控件收集证据,但是在此之前需要采取一些步骤。

要让 Audit Manager 使用 AWS Config 规则作为数据来源映射收集证据,以下条件必须为 true。这适用于托管规则和自定义规则。

-

该规则必须存在于收件人的 AWS 环境中

-

该规则必须在收件人的 AWS 环境中启用

注意,收件人 AWS 环境中可能不存在您账户中的自定义 AWS Config 规则。此外,当收件人接受共享请求时,Audit Manager 不会在其账户中重新创建您的任何自定义规则。要让收件人使用您的自定义规则作为数据来源映射收集证据,他们必须在自己的 AWS Config 实例中创建相同的自定义规则。在收件人创建并启用规则后,Audit Manager 可以从该数据来源收集证据。

我们建议您与收件人沟通,告知他们是否需要在他们的 AWS Config 实例中创建任何自定义规则。

在 AWS Config 中更新自定义规则后会发生什么? 我是否需要在 Audit Manager 中执行任何操作?

您 AWS 环境范围内的规则更新

如果您在 AWS 环境中更新自定义规则,则无需在 Audit Manager 中执行任何操作。Audit Manager 可检测并处理规则更新,如下表中所述。当检测到规则更新时,Audit Manager 不会通知您。

| 场景 | Audit Manager 会做什么 | 您需要了解的内容 |

|---|---|---|

|

您的 AWS Config 实例中的自定义规则已更新 |

Audit Manager 继续使用更新的规则定义报告该规则的调查发现。 | 无需任何操作。 |

|

您的 AWS Config 实例中的自定义规则已删除 |

Audit Manager 停止报告已删除规则的调查发现。 |

无需任何操作。 如果需要,您可以编辑使用已删除规则作为数据来源映射的自定义控件。这样做有助于通过移除已删除的规则来清除数据来源设置。否则,已删除的规则名称将保留为未使用的数据来源映射。 |

您 AWS 环境范围外的规则更新

如果在您的 AWS 环境范围外更新了自定义规则,则 Audit Manager 不会检测到规则更新。如果您使用共享的自定义框架,则需要考虑这一点。这是因为,在这种情况下,发件人和收件人各自在不同的 AWS 环境中工作。下表提供了针对此场景建议进行的操作。

| 您的角色 | 场景 | 建议的操作 |

|---|---|---|

|

发件人 |

|

让收件人知道您的更新。这样,他们就可以应用相同的更新并与最新的规则定义保持同步。 |

| 收件人 |

|

在您自己的 AWS Config 实例中更新相应的规则。 |