本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用 CloudTrail 控制台更新跟踪

本节旨在介绍如何更改跟踪设置。

要更新单区域跟踪以记录您正在工作的AWS 分区 AWS 区域中的所有事件,或者更新多区域跟踪以仅记录单个区域中的事件,则必须使用。 AWS CLI有关如何更新单区域跟踪以记录所有区域中事件的详细信息,请参阅 将应用到一个区域的跟踪转换为应用到所有区域。有关如何更新多区域跟踪以记录单区域中事件的详细信息,请参阅 将多区域跟踪转换为单区域跟踪。

如果您已在 Amazon Security Lake 中启用 CloudTrail 管理事件,则需要至少维护一条多区域组织跟踪,并记录两者read以及write管理事件。您不能以不符合 Security Lake 要求的方式更新符合条件的跟踪。例如,通过将跟踪更改为单区域,或者关闭 read 或 write 管理事件的日志记录。

注意

CloudTrail 即使资源验证失败,也会更新成员账户中的组织跟踪。验证失败的示例包括:

-

Amazon S3 存储桶策略不正确

-

错误的 Amazon SNS 话题政策

-

无法传送到 CloudWatch 日志组

-

权限不足,无法使用密KMS钥进行加密

拥有 CloudTrail 权限的成员账户可以通过在 CloudTrail 控制台上查看组织跟踪的详细信息页面或运行 AWS CLI get-trail-status 命令。

要使用更新跟踪 AWS Management Console

登录 AWS Management Console 并打开 CloudTrail 控制台,网址为https://console.aws.amazon.com/cloudtrail/

。 -

在导航窗格中,选择跟踪,然后选择跟踪名称。

-

在 General details(一般详细信息)中,选择 Edit(编辑)以更改以下设置。您无法更改跟踪的名称。

-

将跟踪应用到我的组织-更改此跟踪是否为 AWS Organizations 组织跟踪。

注意

只有组织的管理账户才能将组织跟踪转换为非组织跟踪,或者将非组织跟踪转换为组织跟踪。

-

Trail log location(跟踪日志位置)- 更改您要在其中存储此跟踪的日志的 S3 存储桶或前缀的名称。

-

日志文件 SSE-KMS 加密-选择启用或禁用使用-KMS 而不是 SSE SSE-S3 加密日志文件。

-

Log file validation(日志文件验证)- 选择此选项可启用或禁用日志文件完整性验证。

-

SNS通知传送-选择启用或禁用亚马逊简单通知服务 (AmazonSNS) 关于日志文件已传送到为跟踪指定的存储桶的通知。

-

要将跟踪更改为 AWS Organizations 组织跟踪,您可以选择为组织中的所有账户启用跟踪。有关更多信息,请参阅 为组织创建跟踪。

-

要更改 Storage location(存储位置)中的指定存储桶,请选择Create new S3 bucket(创建新 S3 存储桶)以创建存储桶。创建存储桶时, CloudTrail 会创建并应用所需的存储桶策略。如果您选择创建新的 S3 存储桶,则您的IAM策略需要包含

s3:PutEncryptionConfiguration操作权限,因为默认情况下,该存储桶已启用服务器端加密。注意

如果选择 Use existing S3 bucket(使用现有 S3 存储桶),则在 Trail log bucket name(跟踪日志存储桶名称)中指定一个存储桶,或选择 Browse(浏览)以选择存储桶。存储桶策略必须授予对其进行写入的 CloudTrail 权限。有关手动编辑存储桶策略的信息,请参阅针对 CloudTrail 的 Simple Storage Service(Amazon S3)存储桶策略。

为了便于查找日志,请在现有存储桶中创建一个新文件夹(也称为前缀)来存储 CloudTrail 日志。在 Prefix(前缀)字段中输入前缀。

-

对于日志文件 SSE-KMS 加密,如果您要使用 SSE-加密而不是 SSE-S3 加密来KMS加密日志文件,请选择启用。默认值为 Enabled(已启用)。如果您未启用 SSE-KMS 加密,则您的日志将使用 SSE-S3 加密进行加密。有关 SSE-KMS 加密的更多信息,请参阅通过 AWS Key Management Service (SSE-KMS) 使用服务器端加密。有关 SSE-S3 加密的更多信息,请参阅对 Ama zon S3 托管加密密钥 (-S3) 使用服务器端加密。SSE

如果启用 SSE-KMS 加密,请选择 “新建” 或 “现有” AWS KMS key。在AWS KMS 别名中,按以下格式指定别名

alias/MyAliasName。有关更多信息,请参阅更新资源以在控制台中使用您的KMS密钥。 CloudTrail 还支持 AWS KMS 多区域密钥。有关多区域密钥的更多信息,请参阅 AWS Key Management Service 开发人员指南中的使用多区域密钥。注意

您也可以键入其他账户ARN的密钥。有关更多信息,请参阅 更新资源以在控制台中使用您的KMS密钥。密钥策略必须 CloudTrail 允许使用密钥加密您的日志文件,并允许您指定的用户读取未加密形式的日志文件。有关手动编辑密钥政策的信息,请参阅为以下各项配置 AWS KMS 密钥策略 CloudTrail。

-

对于 Log file validation(日志文件验证),选择 Enabled(已启用)以将日志摘要传输到您的 S3 存储桶。您可以使用摘要文件来验证您的日志文件在 CloudTrail 交付后是否没有更改。有关更多信息,请参阅 验证 CloudTrail 日志文件完整性。

-

要SNS发送通知,请选择 “启用”,以便每次向您的存储桶传输日志时都会收到通知。 CloudTrail 在日志文件中存储多个事件。 SNS通知是针对每个日志文件发送的,而不是针对每个事件发送的。有关更多信息,请参阅 为以下各项配置亚马逊SNS通知 CloudTrail。

如果您启用SNS通知,请在 “创建新SNS主题” 中选择 “新建” 来创建主题,或者选择 “现有” 以使用现有主题。如果您正在创建适用于所有区域的跟踪,则所有区域的日志文件传输SNS通知将发送到您创建的单个SNS主题。

如果选择 “新建”,则会为您 CloudTrail 指定新主题的名称,也可以键入名称。如果选择 “现有”,请从下拉列表中选择一个SNS主题。您也可以从其他地区或具有适当权限的账户输入主题的。ARN有关更多信息,请参阅 针对 CloudTrail 的 Amazon SNS 主题策略。

如果您创建一个主题,则必须订阅该主题以便获取日志文件传送的通知。您可以从 Amazon SNS 控制台订阅。由于通知的频率,我们建议您将订阅配置为使用 Amazon SQS 队列以编程方式处理通知。有关更多信息,请参阅《亚马逊简单通知服务开发者指南》SNS中的亚马逊入门。

-

-

在 “CloudWatch 日志” 中,选择 “编辑” 以更改将 CloudTrail 日志文件发送到 “ CloudWatch 日志” 的设置。选择 “在CloudWatch 日志中启用” 以启用发送日志文件。有关更多信息,请参阅 将事件发送到 CloudWatch Logs。

-

如果您启用了与 CloudWatch 日志的集成,请选择 “新建” 来创建新的日志组,或者选择 “现有” 以使用现有的日志组。如果选择 “新建”,则会为您 CloudTrail 指定新日志组的名称,也可以键入名称。

-

如果选择 Existing(现有),则从下拉列表中选择一个日志组。

-

选择 “新建” 为向 CloudWatch 日志发送日志的权限创建新IAM角色。选择 “现有”,从下拉列表中选择现有IAM角色。展开 Policy document(策略文档)时,将显示新角色或现有角色的策略语句。有关该角色的更多信息,请参阅使用 CloudWatch 日志 CloudTrail 进行监控的角色策略文档。

注意

-

配置跟踪时,您可以选择属于其他账户的 S3 存储桶和SNS主题。但是,如果 CloudTrail 要将事件传送到 CloudWatch 日志日志组,则必须选择当前账户中存在的日志组。

-

只有管理账户才能使用控制台为组织跟踪配置 CloudWatch 日志组。授权的管理员可以使用 AWS CLI 或 CloudTrail

CreateTrail或UpdateTrailAPI操作配置 CloudWatch 日志组。

-

-

-

在 Tags(标记)中,选择 Edit(编辑)以更改、添加或删除跟踪上的标签。您最多可以添加 50 个标签键对,以帮助您对跟踪的访问进行识别、排序和控制。标签可以帮助您识别您的 CloudTrail 跟踪和包含 CloudTrail 日志文件的 Amazon S3 存储桶。然后,您可以将资源组用于您的 CloudTrail 资源。有关更多信息,请参阅AWS Resource Groups 和标签。

-

在 Management events(管理事件)中,选择 Edit(编辑)以更改管理事件日志记录设置。

-

对于API活动,请选择是否要让您的跟踪记录读取事件、写入事件或两者兼而有之。有关更多信息,请参阅 管理事件。

-

选择 “排除 AWS KMS 事件”,从您的跟踪中筛选 AWS Key Management Service (AWS KMS) 事件。默认设置是包含所有 AWS KMS 事件。

只有在跟踪中记录管理 AWS KMS 事件时,才可使用记录或排除事件的选项。如果您选择不记录管理事件,则不会记录 AWS KMS 事件,也无法更改 AWS KMS 事件日志记录设置。

AWS KMS 诸如

EncryptDecrypt、和之类的操作GenerateDataKey通常会生成大量事件(超过 99%)。这些操作现在记录为读取事件。诸如DisableDelete、和ScheduleKey(通常占事件量不到 0.5%)之类的低容量相关 AWS KMS 操作被记录为写入 AWS KMS 事件。如果要排除大批量事件(例如

Encrypt、Decrypt和GenerateDataKey),但仍然记录相关事件(例如Disable、Delete和ScheduleKey),选择记录 Write(写入)管理事件,然后清除 Exclude AWS KMS events(排除 Amazon KMS 事件)复选框。 -

选择 “排除亚马逊RDS数据API事件”,将亚马逊关系数据库服务数据API事件从您的跟踪中筛选出来。默认设置是包括所有 Amazon RDS 数据API事件。有关亚马逊RDS数据API事件的更多信息,请参阅 A urora 亚马逊RDS用户指南 AWS CloudTrail中的使用记录数据API调用。

-

-

重要

默认情况下,步骤 7-11 用于使用高级事件选择器配置数据事件。高级事件选择器允许您配置更多数据事件资源类型,并对跟踪捕获的数据事件进行精细控制。如果您计划记录网络活动事件(预览版),则必须使用高级事件选择器。如果您使用的是基本事件选择器,请参阅 使用基本事件选择器更新数据事件设置,然后返回此过程的步骤 12。

在 Data events(数据事件)中,选择 Edit(编辑)以更改数据事件日志记录设置。默认情况下,跟踪记录不记录数据事件。记录数据事件将收取额外费用。有关 CloudTrail 定价,请参阅 AWS CloudTrail 定价

。 在资源类型中,选择要记录数据事件的资源类型。有关可用资源类型的更多信息,请参阅数据事件。

-

选择日志选择器模板。 CloudTrail 包括用于记录该资源类型的所有数据事件的预定义模板。要构建自定义日志选择器模板,请选择 Custom(自定义)。

注意

为 S3 存储桶选择预定义的模板可以记录当前您 AWS 账户中的所有存储分段以及您在创建完跟踪后创建的任何存储分段的数据事件。它还允许记录您 AWS 账户中任何用户或角色执行的数据事件活动,即使该活动是在属于其他 AWS 账户的存储桶上执行的。

如果跟踪仅应用于一个区域,则选择记录所有 S3 存储桶的预定义模板可为跟踪所在的区域中的所有存储桶和您后来在该区域中创建的任何存储桶启用数据事件日志记录。不会为您的 AWS 账户的其他区域中的 Simple Storage Service(Amazon S3)存储桶记录数据事件。

如果您要为所有区域创建跟踪,则选择 Lambda 函数的预定义模板可以记录当前 AWS 账户中的所有函数以及您在完成跟踪创建后可能在任何区域创建的任何 Lambda 函数的数据事件。如果您要为单个区域创建跟踪(使用完成 AWS CLI),则此选择将启用您 AWS 账户中该区域中当前所有函数的数据事件记录,以及您在完成跟踪创建后可能在该区域创建的任何 Lambda 函数的数据事件记录。它不会为在其他区域中创建的 Lambda 函数启用数据事件日志记录。

记录所有功能的数据事件还可以记录 AWS 账户中任何用户或角色执行的数据事件活动,即使该活动是在属于另一个 AWS 账户的函数上执行的。

-

(可选)在选择器名称中,输入用于标识选择器的名称。选择器名称是高级事件选择器的描述性名称,例如“仅记录两个 S3 桶的数据事件”。选择器名称在高级事件选择器

Name中列出,如果展开视图,则可以JSON查看。 -

如果您选择了 “自定义”,则在 “高级” 事件选择器中,将基于高级事件选择器字段的值生成表达式。

注意

选择器不支持使用通配符,例如。

*要将多个值与单个条件匹配,可以使用StartsWithEndsWith、NotStartsWith、或NotEndsWith明确匹配事件字段的开头或结尾。-

从下面的字段中选择。

-

readOnly-readOnly可以设置为等于值true或false。只读数据事件是不会更改资源状态的事件,例如Get*或Describe*事件。写入事件可添加、更改或删除资源、属性或构件,例如Put*、Delete*或Write*事件。要记录read和write两种事件,请不要添加readOnly选择器。 -

eventName-eventName可以使用任何运算符。您可以使用它来包含或排除记录到的任何数据事件 CloudTrail,例如PutBucketGetItem、或GetSnapshotBlock。 -

resources.ARN-您可以将任何运算符与一起使用resources.ARN,但是如果您使用等于或不等于,则该ARN值必须与您在模板中指定为的值的resources.type有效资源的值完全匹配。有关更多信息,请参阅 通过 resources.ARN 筛选数据事件。注意

您不能使用该

resources.ARN字段筛选没有的资源类型ARNs。

有关数据事件资源ARN格式的更多信息,请参阅AWS Identity and Access Management 用户指南中的操作、资源和条件键。

-

-

对于每个字段,请选择 + 条件以根据需要添加任意数量的条件,所有条件总共可有最多 500 个指定值。例如,要从事件数据存储中记录的数据事件中排除两个 S3 存储桶的数据事件,可以将该字段设置为 resources。 ARN,将运算符设置为 “不是” 开头,然后粘贴到您不想ARN为其记录事件的 S3 存储桶中。

要添加第二个 S3 存储桶,请选择 + Condition,然后重复前面的指令,粘贴到 f ARN or 中或浏览其他存储桶。

有关如何 CloudTrail 评估多个条件的信息,请参阅如何 CloudTrail 评估一个字段的多个条件。

注意

对于事件数据存储上的所有选择器,最多可以有 500 个值。这包括选择器的多个值的数组,例如

eventName。如果所有选择器均为单个值,则最多可以向选择器添加 500 个条件。 -

根据需要,选择 + Field(+ 字段)以添加其他字段。为了避免错误,请不要为字段设置冲突或重复的值。例如,不要将一个选择器ARN中的一个指定为等于一个值,然后在另一个选择器中指定ARN不等于相同的值。

-

-

要添加其他用于记录数据事件的资源类型,请选择添加数据事件类型。重复步骤 3 至此步骤,为资源类型配置高级事件选择器。

-

在网络活动事件中,选择编辑以更改网络活动事件记录设置。默认情况下,跟踪不记录网络活动事件。记录网络活动事件将收取额外费用。有关更多信息,请参阅AWS CloudTrail 定价

。 注意

网络活动事件处于预览版 CloudTrail ,可能会发生变化。

要记录网络活动事件,请执行下列操作:

-

从网络活动事件源中,选择网络活动事件的来源。

-

在 Log selector template(日志选择器模板)中,选择一个模板。您可以选择记录所有网络活动事件、记录所有网络活动访问被拒绝的事件,或者选择自定义来构建自定义日志选择器以筛选多个字段(例如

eventName和vpcEndpointId)。 -

(可选)输入用于标识选择器的名称。选择器名称在高级事件选择器中列为名称,如果您展开视图,则可以JSON查看。

-

在高级事件选择器中,通过为字段、运算符和值选择值来构建表达式。如果您使用的是预定义日志模板,则可跳过此步骤。

-

要排除或包括网络活动事件,您可以从控制台中的以下字段中进行选择。

-

eventName– 您可以将任何运算符与eventName配合使用。您可以使用它来包含或排除任何事件(如CreateKey)。 -

errorCode– 您可以使用它来筛选错误代码。目前,唯一支持的errorCode是VpceAccessDenied。 -

vpcEndpointId— 标识操作所经过的VPC端点。您可以将任何运算符与vpcEndpointId配合使用。

-

-

对于每个字段,请选择 + 条件以根据需要添加任意数量的条件,所有条件总共可有最多 500 个指定值。

-

根据需要,选择 + Field(+ 字段)以添加其他字段。为了避免错误,请不要为字段设置冲突或重复的值。

-

-

要添加您想要记录网络活动事件的另一个事件源,请选择添加网络活动事件选择器。

-

(可选)展开JSON视图,将您的高级事件选择器视为一个JSON方块。

-

-

如果您希望跟踪记录 Insights 事件,请在 CloudTrail Insights 事件中选择 “编辑”。

在 Event type(事件类型)中,选择 Insights events(Insights 事件)。

在 Insights 事件中,选择API通话率、API错误率或两者兼而有之。您必须记录写入管理事件才能记录API通话费率的 Insights 事件。您必须记录读取或写入管理事件才能记录 Insights 事件以了解API错误率。

CloudTrail Insights 会分析管理事件中是否存在异常活动,并在检测到异常时记录事件。默认情况下,跟踪记录不记录 Insights 事件。有关 Insights 事件的更多信息,请参阅使用见 CloudTrail 解。记录 Insights 事件将收取额外费用。有关 CloudTrail 定价,请参阅AWS CloudTrail 定价

。 Insights 事件将传送到另一个文件夹,该文件夹以同一 S3 存储桶命名

/CloudTrail-Insight,该存储桶在跟踪详细信息页面的存储位置区域中指定。 CloudTrail为您创建新的前缀。例如,如果当前目标 S3 存储桶命名为amzn-s3-demo-bucket/AWSLogs/CloudTrail/,则带有新前缀的 S3 存储桶名称会命名为amzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/。 -

当您更改完跟踪上的设置后,选择 Update trail(更新跟踪)。

使用基本事件选择器更新数据事件设置

您可以使用高级事件选择器来配置所有数据事件资源类型以及网络活动事件(预览版)。高级事件选择器允许您创建细粒度的选择器来仅记录感兴趣的事件。

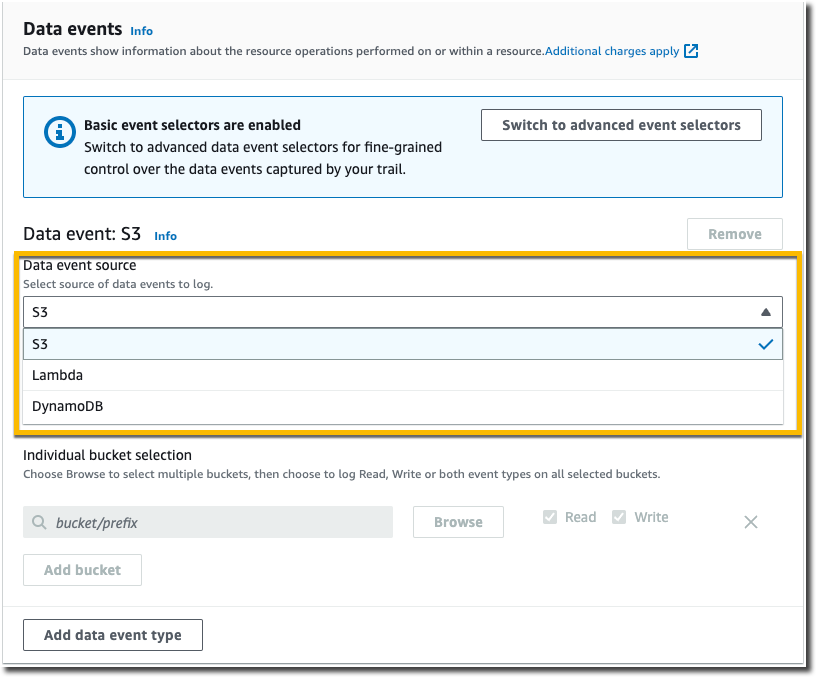

如果您使用基本事件选择器来记录数据事件,则只能记录 Amazon S3 存储桶、 AWS Lambda 函数和 Amazon DynamoDB 表的数据事件。您无法使用基本事件选择器对 eventName 字段进行筛选。您也无法记录网络活动事件。

按照以下程序使用基本事件选择器配置数据事件设置。

-

在 Data events(数据事件)中,选择 Edit(编辑)以更改数据事件日志记录设置。使用基本事件选择器,您可以为 Amazon S3 存储桶、 AWS Lambda 函数 D ynamoDBtables 或这些资源的组合指定日志数据事件。高级事件选择器支持其他数据事件资源类型。默认情况下,跟踪记录不记录数据事件。记录数据事件将收取额外费用。有关更多信息,请参阅 数据事件。有关 CloudTrail 定价,请参阅 AWS CloudTrail 定价

。 对于 Simple Storage Service(Amazon S3)存储桶:

-

对于 Data event source(数据事件源),选择 S3。

-

您可以选择记录 All current and future S3 buckets(所有当前和未来 S3 存储桶),也可以指定单个存储桶或函数。默认情况下,记录所有当前和未来 S3 存储桶的数据事件。

注意

保留默认 “All current and future S3 存储桶” 选项将允许您 AWS 账户中当前的所有存储分段以及您在完成跟踪创建后创建的任何存储分段的数据事件记录。它还允许记录您 AWS 账户中任何用户或角色执行的数据事件活动,即使该活动是在属于其他 AWS 账户的存储桶上执行的。

如果跟踪仅应用于一个区域,则选择 All current and future S3 buckets(所有当前和未来 S3 存储桶)可为跟踪所在的区域中的所有存储桶和您后来在该区域中创建的任何存储桶启用数据事件日志记录。它不会在您的 AWS 账户中记录其他区域的 Amazon S3 存储桶的数据事件。

-

如果保留默认值 All current and future S3 buckets(所有当前和未来 S3 存储桶),则选择记录 Read(读取)事件、Write(写入)事件,还是记录两者。

-

要选择单个存储桶,请清空 All current and future S3 buckets(所有当前和未来 S3 存储桶)的 Read(读取)和Write(写入)复选框。在 Individual bucket selection(单个存储桶选择)中,浏览要在其上记录数据事件的存储桶。要查找特定存储桶,键入所需存储桶的存储桶前缀。您可以在此窗口中选择多个存储桶。选择添加存储桶,记录更多存储桶的数据事件。选择记录 Read(读取)事件(如

GetObject)、Write(写入)事件(如PutObject)或同时记录两种事件。此设置优先于为各个存储桶配置的个别设置。例如,如果指定记录所有 S3 存储桶的 Read 事件,然后选择为数据事件日志记录添加一个特定存储桶,则所添加存储桶的 Read 已经是选中状态。您无法清除此选择。只能配置 Write 选项。

要从日志记录中删除存储桶,请选择 X。

-

-

要添加其他用于记录数据事件的资源类型,请选择添加数据事件类型。

-

对于 Lambda 函数:

-

对于 Data event source(数据事件源),选择 Lambda。

-

在 Lambda 函数中,选择所有区域以记录所有 Lambda 函数,或选择输入函数ARN以记录特定函数的数据事件。

要记录您 AWS 账户中所有 Lambda 函数的数据事件,请选择记录所有当前和将来的函数。此设置优先于为各个函数配置的个别设置。将记录所有函数,即便这些函数未显示。

注意

如果您要为所有区域创建跟踪,则此选择将启用您 AWS 账户中当前所有函数的数据事件记录,以及您在完成跟踪创建后可能在任何区域创建的任何 Lambda 函数的数据事件记录。如果您要为单个区域创建跟踪(使用完成 AWS CLI),则此选择将启用您 AWS 账户中该区域中当前所有函数的数据事件记录,以及您在完成跟踪创建后可能在该区域创建的任何 Lambda 函数的数据事件记录。它不会为在其他区域中创建的 Lambda 函数启用数据事件日志记录。

记录所有功能的数据事件还可以记录 AWS 账户中任何用户或角色执行的数据事件活动,即使该活动是在属于另一个 AWS 账户的函数上执行的。

-

如果您选择输入函数为 ARN,请输入 Lambda 函数的。ARN

注意

如果您的账户中有超过 15,000 个 Lambda 函数,则在创建跟踪时无法在 CloudTrail 控制台中查看或选择所有函数。您仍可以选择该选项来记录所有函数,即使未显示这些函数也是如此。如果要记录特定函数的数据事件,则可以手动添加一个函数(如果您知道该函数)ARN。您也可以在控制台中完成跟踪的创建操作,然后使用 AWS CLI 和 put-event-selectors 命令为特定 Lambda 函数配置数据事件日志记录。有关更多信息,请参阅 使用管理跟踪 AWS CLI。

-

-

要添加其他用于记录数据事件的资源类型,请选择添加数据事件类型。

-

对于 DynamoDB 表:

-

对于 Data event source(数据事件源),选择 DynamoDB。

-

在 D ynamoDB 表选择中,选择浏览以选择一个表,或者粘贴您有权访问ARN的 DynamoDB 表。DynamoDB ARN 表采用以下格式:

arn:partition:dynamodb:region:account_ID:table/table_name要添加其他表,请选择 Add row,然后浏览找到一个表格或粘贴到您有权访问ARN的表中。

-

-

要为跟踪配置 Insights 事件和其他设置,请返回本主题中前面的程序 使用 CloudTrail 控制台更新跟踪。