本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用 Application Load Balancer 验证用户身份

可以将 Application Load Balancer 配置为在用户访问应用程序时安全验证用户的身份。这使您可以将验证用户身份的工作交给负载均衡器完成,以便应用程序可以专注于其业务逻辑。

支持以下使用案例:

-

通过符合 OpenID Connect (OIDC) 条件的身份提供商 (IdP) 验证用户身份。

-

通过亚马逊 Cognito 支持的用户池通过社交 IdPs媒体(例如亚马逊、Facebook 或谷歌)对用户进行身份验证。

-

通过企业身份、使用 SAML、OpenID Connect (OIDC) 或通过 Amazon Cogn OAuth ito 支持的用户池对用户进行身份验证。

准备使用符合 OIDC 条件的 IdP

如果要将符合 OIDC 条件的 IdP 与 Application Load Balancer 一起使用,请执行以下操作:

-

使用 IdP 创建新的 OIDC 应用程序。IdP 的 DNS 必须是可公开解析的。

-

必须配置客户端 ID 和客户端密钥。

-

获取 IdP 发布的以下终端节点:授权终端节点、令牌终端节点和用户信息终端节点。可以在配置中找到此信息。

-

IdP 端点证书应由可信的公共证书颁发机构颁发。

-

端点的 DNS 条目必须是可公开解析的,即使它们解析为私有 IP 地址也是如此。

-

允许在您的 IdP 应用程序 URLs 中进行以下重定向,无论您的用户将使用哪种重定向,其中 DNS 是您的负载均衡器的域名,CNAME 是您的应用程序的 DNS 别名:

-

https:/

DNS/oauth2/idpresponse -

https:/

CNAME/oauth2/idpresponse

-

准备使用 Amazon Cognito

应用程序负载均衡器的 Amazon Cognito 集成现已在以下区域推出:

美国东部(弗吉尼亚州北部)

美国东部(俄亥俄州)

美国西部(加利福尼亚北部)

美国西部(俄勒冈州)

加拿大(中部)

加拿大西部(卡尔加里)

欧洲地区(斯德哥尔摩)

欧洲地区(米兰)

欧洲地区(法兰克福)

欧洲(苏黎世)

欧洲地区(爱尔兰)

欧洲地区(伦敦)

欧洲地区(巴黎)

欧洲地区(西班牙)

南美洲(圣保罗)

亚太地区(香港)

亚太地区(东京)

亚太地区 (首尔)

亚太地区(大阪)

亚太地区(孟买)

亚太地区(海得拉巴)

亚太地区(新加坡)

亚太地区(悉尼)

亚太地区(雅加达)

亚太地区(墨尔本)

中东(阿联酋)

中东(巴林)

非洲(开普敦)

以色列(特拉维夫)

如果您将 Amazon Cognito 用户池与 Application Load Balancer 结合使用,请执行以下操作:

-

创建用户池。有关更多信息,请参阅 Amazon Cognito 开发人员指南中的 Amazon Cognito 用户池。

-

创建用户池客户端。您必须将客户端配置为生成客户端密钥,使用代码授权流程,并支持与负载均衡器使用的相同 OAuth 范围。有关更多信息,请参阅 Amazon Cognito 开发人员指南中的配置用户池应用程序客户端。

-

创建用户池域。有关更多信息,请参阅 Amazon Cognito 开发者指南中的配置用户池域。

-

验证请求的范围是否将返回 ID 令牌。例如,默认范围

openid将返回 ID 令牌,但aws.cognito.signin.user.admin范围不返回 ID 令牌。 -

要与社交或企业 IdP 联合,请在联合身份验证部分中启用 IdP。有关更多信息,请参阅 Amazon Cognito 开发者指南中的使用第三方身份提供商登录用户池。

-

允许 URLs 在 Amazon Cognito 的回传 URL 字段中进行以下重定向,其中 DNS 是您的负载均衡器的域名,CNAME 是您的应用程序的 DNS 别名(如果您正在使用该别名):

-

https:/

DNS/oauth2/idpresponse -

https:/

CNAME/oauth2/idpresponse

-

-

允许在 IdP 应用程序的回调 URL 中使用您的用户池域。使用 IdP 的格式。例如:

-

https://

domain-prefix.auth。region.amazoncognito。 com/saml2/idpresponse -

https://

user-pool-domain/saml2/idpresponse

-

应用程序客户端设置中的回调 URL 必须全都使用小写字母。

要使某用户能够将负载均衡器配置为使用 Amazon Cognito 验证用户身份,必须授予该用户调用 cognito-idp:DescribeUserPoolClient 操作的权限。

准备使用亚马逊 CloudFront

如果您在 Application Load Balancer 前面使用 CloudFront 分配,请启用以下设置:

-

转发请求标头(全部)-确保 CloudFront 不会缓存经过身份验证的请求的响应。这可避免在身份验证会话过期后从缓存提供响应。或者,为了在启用缓存时降低这种风险, CloudFront 分配的所有者可以将 time-to-live (TTL) 值设置为在身份验证 Cookie 过期之前过期。

-

查询字符串转发和缓存(全部)– 确保负载均衡器能够访问使用 IdP 对用户进行身份验证所需的查询字符串参数。

-

Cookie 转发(全部)-确保将所有身份验证 Cookie CloudFront 转发到负载均衡器。

-

在与亚马逊一起配置 OpenID Connect (OIDC) 身份验证时 CloudFront,请确保在整个连接路径中始终使用 HTTPS 端口 443。否则,可能会因为客户端 OIDC 重定向与最初生成的 URI 的端口号 URLs 不匹配而导致身份验证失败。

配置用户身份验证

通过为一个或多个侦听器规则创建身份验证操作来配置用户身份验证。HTTPS 侦听器仅支持 authenticate-cognito 和 authenticate-oidc 操作类型。有关相应字段的描述,请参阅 Elastic Load Balancing API 参考版本 2015-12-01 AuthenticateOidcActionConfig中的AuthenticateCognitoActionConfig和。

负载均衡器会向客户端发送会话 Cookie 以保持身份验证状态。由于用户身份验证需要 HTTPS 侦听器,因此该 Cookie 始终包含 secure 属性。此 Cookie 包含 CORS(跨源资源共享)请求的 SameSite=None 属性。

对于支持多个需要独立客户端身份验证的应用程序的负载均衡器,具有身份验证操作的每个侦听器规则应具有唯一的 Cookie 名称 这可确保客户端在路由到规则中指定的目标组之前始终使用 IdP 进行身份验证。

Application Load Balancer 不支持 URL 编码的 Cookie 值。

默认情况下,SessionTimeout 字段设置为 7 日。如果需要更短的会话,可将会话超时配置为短至 1 秒。有关更多信息,请参阅 会话超时。

视应用程序的情况设置 OnUnauthenticatedRequest 字段。例如:

-

需要用户使用社交或企业身份登录的应用程序 – 这由默认选项

authenticate支持。如果用户未登录,则负载均衡器会将请求重定向到 IdP 授权终端节点并且 IdP 将提示用户使用其用户界面登录。 -

为已登录用户提供个性化视图或为未登录用户提供常规视图的应用程序 – 要支持此类型的应用程序,请使用

allow选项。如果用户已登录,则负载均衡器将提供用户索赔并且应用程序可以提供个性化视图。如果用户未登录,则负载均衡器将转发请求而不提供用户索赔并且应用程序可以提供常规视图。 -

每隔几秒钟加载一次的 JavaScript 单页应用程序-如果您使用该

deny选项,则负载均衡器会向没有身份验证信息的 AJAX 调用返回 HTTP 401 未经授权的错误。但是,如果用户的身份验证信息已过期,它会将客户端重定向到 IdP 授权终端节点。

负载均衡器必须能够与 IdP 令牌终端节点 (TokenEndpoint) 和 IdP 用户信息终端节点 (UserInfoEndpoint) 通信。应用程序负载均衡器仅在与这些端点通信 IPv4 时支持。如果您的 IdP 使用公有地址,请确保您的负载均衡器的安全组和 VPC ACLs 的网络允许访问终端节点。使用内部负载均衡器或 IP 地址类型 dualstack-without-public-ipv4 时,NAT 网关可使负载均衡器与端点进行通信。有关更多信息,请参阅 Amazon VPC 用户指南中的 NAT 网关基础。

使用以下 create-rule 命令配置用户身份验证。

aws elbv2 create-rule \ --listener-arnlistener-arn\ --priority10\ --conditions Field=path-pattern,Values="/login" \ --actions file://actions.json

以下是 actions.json 文件,该文件指定 authenticate-oidc 操作和 forward 操作。AuthenticationRequestExtraParams 允许您在身份验证期间将额外的参数传递给 IdP。请按照您的身份提供商提供的文档确定支持的字段

[{ "Type": "authenticate-oidc", "AuthenticateOidcConfig": { "Issuer": "https://idp-issuer.com", "AuthorizationEndpoint": "https://authorization-endpoint.com", "TokenEndpoint": "https://token-endpoint.com", "UserInfoEndpoint": "https://user-info-endpoint.com", "ClientId": "abcdefghijklmnopqrstuvwxyz123456789", "ClientSecret": "123456789012345678901234567890", "SessionCookieName": "my-cookie", "SessionTimeout": 3600, "Scope": "email", "AuthenticationRequestExtraParams": { "display": "page", "prompt": "login" }, "OnUnauthenticatedRequest": "deny" }, "Order": 1 }, { "Type": "forward", "TargetGroupArn": "arn:aws:elasticloadbalancing:region-code:account-id:targetgroup/target-group-name/target-group-id", "Order": 2 }]

下面是指定 authenticate-cognito 操作和 forward 操作的 actions.json 文件的示例。

[{ "Type": "authenticate-cognito", "AuthenticateCognitoConfig": { "UserPoolArn": "arn:aws:cognito-idp:region-code:account-id:userpool/user-pool-id", "UserPoolClientId": "abcdefghijklmnopqrstuvwxyz123456789", "UserPoolDomain": "userPoolDomain1", "SessionCookieName": "my-cookie", "SessionTimeout": 3600, "Scope": "email", "AuthenticationRequestExtraParams": { "display": "page", "prompt": "login" }, "OnUnauthenticatedRequest": "deny" }, "Order": 1 }, { "Type": "forward", "TargetGroupArn": "arn:aws:elasticloadbalancing:region-code:account-id:targetgroup/target-group-name/target-group-id", "Order": 2 }]

有关更多信息,请参阅 Application Load Balancer 的侦听器规则。

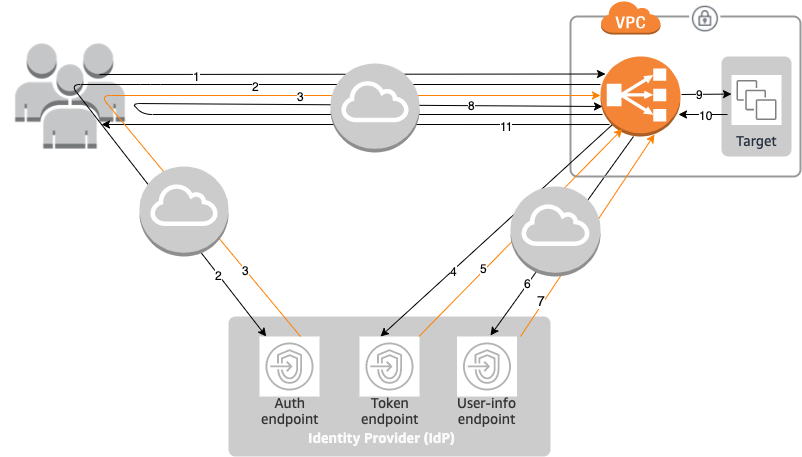

身份验证流程

下面的网络图是 Application Load Balancer 如何使用 OIDC 对用户进行身份验证的可视表示。

下面的编号项,突出显示并解释上一个网络图中显示的元素。

-

用户向在 Application Load Balancer 后面托管的网站发送 HTTPS 请求。当满足具有身份验证操作的规则的条件时,负载均衡器将检查请求标头中的身份验证会话 Cookie。

-

如果 Cookie 不存在,则负载均衡器会将用户重定向到 IdP 授权终端节点,以便 IdP 可对用户进行身份验证。

-

验证用户身份之后,IdP 会使用授权代码将用户发回负载均衡器。

-

负载均衡器会将此授权代码发送给 IdP 令牌终端节点。

-

在收到有效的授权代码后,IdP 将向 Application Load Balancer 提供 ID 令牌和访问令牌。

-

然后,Application Load Balancer 将访问令牌发送到用户信息终端节点。

-

用户信息终端节点交换用户声明的访问令牌。

-

Application Load Balancer 将具有

AWSELB身份验证会话 Cookie 的用户重定向到原始 URI。由于大多数浏览器将 Cookie 限制为 4K 大小,因此负载均衡器会将超出 4K 大小的 Cookie 分片为多个 Cookie。如果从 IdP 接收的用户声明和访问令牌的总大小超过 11K 字节,则负载均衡器会向客户端返回 HTTP 500 错误并递增ELBAuthUserClaimsSizeExceeded指标。 -

Application Load Balancer 验证 cookie 并将用户信息转发到

X-AMZN-OIDC-*HTTP 标头设置中的目标。有关更多信息,请参阅 用户申请编码和签名验证。 -

目标向应用 Application Load Balancer 发回响应。

-

Application Load Balancer 向用户发送最终响应。

每个新请求都经历步骤 1 到 11,而后续请求则经过步骤 9 到 11。也就是说,只要 cookie 尚未过期,每个后续请求都从步骤 9 开始。

用户在 IdP 进行身份验证后,会在请求标头中添加 AWSALBAuthNonce cookie。这不会改变应用程序负载均衡器处理来自 IdP 的重定向请求的方式。

如果 IdP 在 ID 令牌中提供了有效的刷新令牌,则负载均衡器将保存刷新令牌并在访问令牌过期时使用刷新令牌刷新用户索赔,直至会话超时或 IdP 刷新失败。如果用户注销,刷新将失败并且负载均衡器会将用户重定向到 IdP 授权终端节点。这使负载均衡器能够在用户注销后删除会话。有关更多信息,请参阅 会话超时。

注意

Cookie 过期与身份验证会话到期不同。Cookie 有效期是 Cookie 的一个属性,设置为 7 天。身份验证会话的实际长度由 Application Load Balancer 上为身份验证功能配置的会话超时确定。此会话超时包含在身份验证 cookie 值中,该值也经过加密。

用户申请编码和签名验证

在负载均衡器成功验证用户身份之后,它会将从 IdP 收到的用户索赔发送给目标。负载均衡器先为用户索赔签名,以便应用程序可以验证该签名并验证索赔是负载均衡器发送的。

负载均衡器添加以下 HTTP 标头:

x-amzn-oidc-accesstoken-

令牌终端节点中的访问令牌(明文格式)。

x-amzn-oidc-identity-

用户信息终端节点中的主题字段 (

sub)(明文格式)。注意:此子声明是识别给定用户的最佳方法。

x-amzn-oidc-data-

用户声明(JSON Web 令牌 (JWT) 格式)。

访问令牌和用户声明与 ID 令牌不同。访问令牌和用户声明仅允许访问服务器资源,而 ID 令牌带有的额外信息以对用户进行身份验证。应用程序负载均衡器在对用户进行身份验证时会创建一个新的访问令牌,并且仅将访问令牌和声明传递给后端,但不会传递 ID 令牌信息。

这些令牌遵循 JWT 格式,但不是 ID 令牌。JWT 格式包含 base64 URL 编码的标头、有效负载和签名,并在末尾包含填充字符。Application Load Balancer 使用 ES256 (ECDSA 使用 P-256 和 SHA256)生成 JWT 签名。

JWT 标头为具有以下字段的 JSON 对象:

{

"alg": "algorithm",

"kid": "12345678-1234-1234-1234-123456789012",

"signer": "arn:aws:elasticloadbalancing:region-code:account-id:loadbalancer/app/load-balancer-name/load-balancer-id",

"iss": "url",

"client": "client-id",

"exp": "expiration"

}JWT 负载是一个 JSON 对象,该对象包含从 IdP 用户信息终端节点接收的用户索赔。

{

"sub": "1234567890",

"name": "name",

"email": "alias@example.com",

...

}如果希望负载均衡器加密您的用户声明,则必须将目标组配置为使用 HTTPS。此外,作为一项安全最佳实践,我们建议您将目标限制为仅接收来自应用程序负载均衡器的流量。您可以通过将目标的安全组配置为引用负载均衡器的安全组 ID 来实现此目的。

为确保安全,您必须在根据声明进行任何授权之前验证签名,并验证 JWT 标头中的 signer 字段是否包含预期的应用程序负载均衡器 ARN。

要获取公钥,请从 JWT 标头中获取密钥 ID 并使用它从终端节点查找公钥:每个 AWS 区域的终端节点如下:

https://public-keys.auth.elb.region.amazonaws.com/key-id

对于 AWS GovCloud (US),端点如下所示:

https://s3-us-gov-west-1.amazonaws.com/aws-elb-public-keys-prod-us-gov-west-1/key-idhttps://s3-us-gov-east-1.amazonaws.com/aws-elb-public-keys-prod-us-gov-east-1/key-id

AWS 提供了一个库,您可以使用该库来验证由 Amazon Cognito、应用程序负载均衡器和其他兼容 OIDC 的 JWTs 签名。 IDPs有关更多信息,请参阅 AWS JWT 验证

Timeout

会话超时

刷新令牌和会话超时将一起运行,如下所示:

-

如果会话超时短于访问令牌过期时间,则负载均衡器将遵守会话超时。如果用户与 IdP 之间有活动的会话,则可能不会提示用户重新登录。否则,会将用户重定向到登录页面。

-

如果 IdP 会话超时长于 Application Load Balancer 会话超时,则用户无需提供凭证即可重新登录。相反,IdP 会使用新的授权代码重定向回 Application Load Balancer。授权码是一次性使用的,即使没有进行重新登录亦是如此。

-

如果 IdP 会话超时等于或短于 Application Load Balancer 会话超时,则用户必须提供凭证才能重新登录。用户登录后,IdP 会使用新的授权代码重定向回 Application Load Balancer,然后身份验证流程的其余部分将继续进行,直到请求到达后端。

-

-

如果会话超时长于访问令牌过期时间并且 IdP 不支持刷新令牌,则负载均衡器会将身份验证会话一直保留到其超时,之后让用户再次登录。然后,它让用户再次登录。

-

如果会话超时长于访问令牌过期时间并且 IdP 支持刷新令牌,则负载均衡器将在每次访问令牌到期时刷新用户会话。仅当身份验证会话超时或刷新流程失败之后,负载均衡器才会让用户再次登录。

客户端登录超时

客户端必须在 15 分钟内启动并完成身份验证过程。如果客户端未能在 15 分钟限制内完成身份验证,则会收到来自负载均衡器的 HTTP 401 错误。无法更改或删除此超时。

例如,如果用户通过 Application Load Balancer 加载登录页面,则必须在 15 分钟内完成登录过程。如果用户等待并在 15 分钟超时过期后尝试登录,则负载均衡器将会返回 HTTP 401 错误。用户必须刷新页面,然后再次尝试登录。

身份验证注销

当应用程序需要注销经身份验证的用户时,应将身份验证会话 Cookie 的到期时间设置为 -1 并将客户端重定向到 IdP 注销终端节点(如果 IdP 支持一个终端节点)。为防止用户重复使用已删除的 Cookie,建议为访问令牌配置合理的短过期时间。如果客户端向负载均衡器提供了一个会话 cookie,该会话 cookie 的访问令牌已过期,刷新令牌为非 NULL,则负载均衡器会联系 IdP 以确定用户是否仍处于登录状态。

客户注销登录页面未经身份验证。这意味着他们不能遵守需要身份验证的 Application Load Balancer 规则。

-

当向目标发送请求时,应用程序必须将所有身份验证 cookie 的到期时间设置为 -1。Application Load Balancer 支持最大 16K 的 Cookie,因此最多可以创建 4 个分片发送给客户端。

-

如果 IdP 具有注销终端节点,它应该发出重定向到 IdP 注销终端节点,例如 Amazon Cognito 开发人员指南中记录的注销终端节点。

-

如果 IdP 没有注销终端节点,请求将返回到客户端注销登录页面,并重新启动登录过程。

-

-

假设 IdP 具有注销终端节点,IdP 必须使访问令牌和刷新令牌过期,并将用户重定向回客户端注销登录页。

-

后续请求遵循原始身份验证流程。