本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

设置 Amazon FSx for Lustre

在您首次使用 Amazon FSx for Lustre 之前,请完成本注册 Amazon Web Services节中的任务。要完成入门教程,请确保您将链接到文件系统的 Amazon S3 存储桶具有 添加在 Amazon S3 中使用数据存储库的权限 中列出的权限。

注册 Amazon Web Services

要进行设置 AWS,请完成以下任务:

注册获取 AWS 账户

如果您没有 AWS 账户,请完成以下步骤来创建一个。

报名参加 AWS 账户

打开https://portal.aws.amazon.com/billing/注册。

按照屏幕上的说明操作。

在注册时,将接到电话,要求使用电话键盘输入一个验证码。

当您注册时 AWS 账户,就会创建AWS 账户根用户一个。根用户有权访问该账户中的所有 AWS 服务 和资源。作为最佳安全实践,请为用户分配管理访问权限,并且只使用根用户来执行需要根用户访问权限的任务。

AWS 注册过程完成后会向您发送一封确认电子邮件。您可以随时前往 https://aws.amazon.com/

创建具有管理访问权限的用户

注册后,请保护您的安全 AWS 账户 AWS 账户根用户 AWS IAM Identity Center,启用并创建管理用户,这样您就不会使用 root 用户执行日常任务。

保护你的 AWS 账户根用户

-

选择 Root 用户并输入您的 AWS 账户 电子邮件地址,以账户所有者的身份登录。AWS Management Console

在下一页上,输入您的密码。 要获取使用根用户登录方面的帮助,请参阅《AWS 登录 用户指南》中的以根用户身份登录。

-

为您的 root 用户开启多重身份验证 (MFA)。

有关说明,请参阅《用户指南》中的 “为 AWS 账户 root 用户(控制台)启用虚拟MFA设备” IAM。

创建具有管理访问权限的用户

-

启用 “IAM身份中心”。

有关说明,请参阅《AWS IAM Identity Center 用户指南》中的启用 AWS IAM Identity Center。

-

在 IAM Identity Center 中,向用户授予管理访问权限。

有关使用 IAM Identity Center 目录 作为身份源的教程,请参阅《用户指南》 IAM Identity Center 目录中的使用默认设置配置AWS IAM Identity Center 用户访问权限。

以具有管理访问权限的用户身份登录

-

要使用您的 Ident IAM ity Center 用户登录URL,请使用您在创建 Ident IAM ity Center 用户时发送到您的电子邮件地址的登录信息。

有关使用 Ident IAM ity Center 用户登录的帮助,请参阅《AWS 登录 用户指南》中的登录 AWS 访问门户。

将访问权限分配给其他用户

添加在 Amazon S3 中使用数据存储库的权限

Amazon FSx for Lustre 已与亚马逊 S3 深度集成。这种集成意味着访问您FSx的 for Lustre 文件系统的应用程序也可以无缝访问存储在您关联的 Amazon S3 存储桶中的对象。有关更多信息,请参阅 在 Amazon 上使用数据存储库 for Lu FSx stre。

要使用数据存储库,您必须先FSx为管理员用户授予 Amazon for Lustre 在与账户关联的角色中的特定IAM权限。

使用控制台为角色嵌入内联策略

-

登录 AWS Management Console 并打开IAM控制台,网址为https://console.aws.amazon.com//iam/

。 -

在导航窗格中,选择角色。

-

在列表中,选择要在其中嵌入策略的角色的名称。

-

选择 Permissions(权限)选项卡。

-

滚动到页面底部并选择添加内联策略。

注意

您不能在中的服务相关角色中IAM嵌入内联策略。由于关联服务定义了您是否可以修改角色的权限,因此您可以从服务控制台API、或添加其他策略 AWS CLI。要查看服务的服务相关角色文档,请参阅与之配合使用的AWS 服务,IAM然后在服务的 “服务相关角色” 列中选择 “是”。

-

选择使用可视化编辑器创建策略

-

添加以下策略声明。

{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": [ "iam:CreateServiceLinkedRole", "iam:AttachRolePolicy", "iam:PutRolePolicy" ], "Resource": "arn:aws:iam::*:role/aws-service-role/s3.data-source.lustre.fsx.amazonaws.com/*" } }

创建内联策略后,它会自动嵌入您的角色。有关服务相关角色的更多信息,请参阅使用 Amazon FSx 的服务相关角色。

Lustre 如何FSx检查对链接 S3 存储桶的访问权限

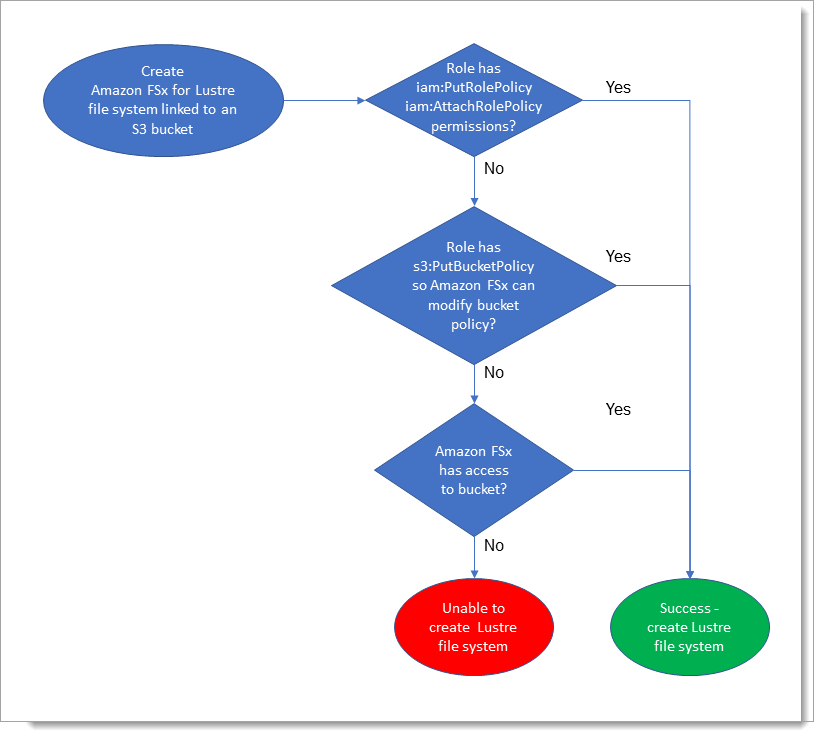

如果您FSx用于为 Lustre 文件系统创建的IAM角色没有iam:AttachRolePolicy和iam:PutRolePolicy权限,则 Amazon FSx 会检查它是否可以更新您的 S3 存储桶策略。如果您的IAM角色中包含允许亚马逊FSx文件系统将数据导入或导出到您的 S3 存储桶的s3:PutBucketPolicy权限,则亚马逊FSx可以更新您的存储桶策略。如果允许修改存储桶策略,Amazon FSx 将向存储桶策略添加以下权限:

s3:AbortMultipartUploads3:DeleteObjects3:PutObjects3:Get*s3:List*s3:PutBucketNotifications3:PutBucketPolicys3:DeleteBucketPolicy

如果亚马逊FSx无法修改存储桶策略,则会检查现有存储桶策略是否允许亚马逊FSx访问该存储桶。

如果所有这些选项都失败,则创建文件系统的请求失败。下图说明了 Amazon 在确定文件系统是否可以访问与其关联的 S3 存储桶时所FSx遵循的检查。

后续步骤

要开始使用 FSx for Lustre,开始使用 Amazon for Lu FSx stre有关创建 Amazon for Lustre 资源的说明FSx,请参阅。