本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

RCP评估

注意

本节中的信息不适用于管理策略类型,包括备份策略、标签策略、聊天机器人策略或 AI 服务选择退出策略。有关更多信息,请参阅 了解管理策略继承。

由于您可以在中附加不同级别的多个资源控制策略 (RCPs) AWS Organizations,因此了解评估RCPs方式可以帮助您编写RCPs得出正确结果的文章。

使用策略 RCPs

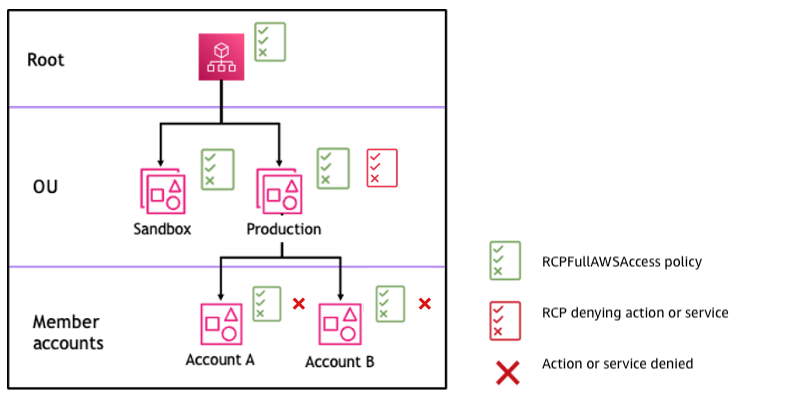

该RCPFullAWSAccess策略是一个 AWS 托管策略。启用资源控制策略后,它会自动附加到组织根目录、每个 OU 和组织中的每个账户 (RCPs)。您无法分离此政策。此默认设置RCP允许所有委托人和操作访问权限通过RCP评估,这意味着在您开始创建和附加之前RCPs,您的所有现有IAM权限将继续按原样运行。此 AWS 托管策略不授予访问权限。

您可以使用Deny语句来阻止对组织中资源的访问。要拒绝特定账户中资源的权限,RCP从根目录到账户直接路径中的每个 OU(包括目标账户本身)都可以拒绝该权限。

Deny声明是实施限制的有力方法,对于组织的更广泛部分来说,这些限制应该是正确的。例如,您可以附加一个策略来帮助防止组织外部的身份访问您的资源根级别,该策略将对组织中的所有账户都生效。 AWS 强烈建议您在未彻底测试该政策对您账户中资源的影响之前,不要将其附加RCPs到组织的根目录。有关更多信息,请参阅 的测试效果 RCPs。

在图 1 中,生产OU中有一个RCP附件,其中为给定服务指定了明确的Deny语句。因此,账户 A 和账户 B 都将被拒绝访问该服务,因为将针对组织下的所有账户OUs和成员账户评估附加到组织中任何级别的拒绝策略。

图 1:示例组织结构及其对账户 A 和账户 B 的影响 Deny