本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS Outposts 与 AWS 区域的连接

AWS Outposts 支持通过服务链路连接进行广域网 (WAN) 连接。

通过服务链路进行连接

服务链接是您的 Outposts 和该 AWS 地区(或家乡)之间的必要连接。它允许管理Outposts和交换进出该地区的流量。 AWS 服务链接利用一组加密的VPN连接与家乡地区进行通信。

建立服务链接连接后,您的 Outpost 将开始运行并由 AWS管理。服务链接可促进以下流量:

-

前哨基地与任何相关VPCs人员之间的客户VPC流量。

-

Outposts 管理流量,例如资源管理、资源监控以及固件和软件更新。

以下步骤说明了服务链接的设置过程和连接选项。

-

订购 Outposts 机架后,请 AWS 与您联系以收集 VLAN IP 和基础设施子网。BGP IPs有关更多信息,请参阅 本地网络连接。

-

在安装过程中,根据您提供的信息在 Outpost 上 AWS 配置服务链接。

-

您可以将本地网络设备(例如路由器)配置为通过BGP连接连接到每个 Outpost 网络设备。有关服务链接VLAN、IP 和BGP连接的信息,请参阅联网。

-

您可以配置网络设备(例如防火墙),以使您的 Outposts 能够访问 AWS 该地区或家乡区域。 AWS Outposts 利用服务链路基础设施子网IPs与该地区建立VPN连接并交换控制和数据流量。服务链路的建立始终从 Outpost 发起。您可以使用以下选项之一在您的 Outposts 和该 AWS 地区之间建立服务链接VPN连接:

-

公共互联网

此选项要求 AWS Outposts 服务链路基础设施子网IPs能够访问您 AWS 所在地区或所在地区的公有 IP 范围。在防火墙等网络设备上,您必须将公共 AWS 区域IPs或0.0.0.0/0列入允许名单。

-

AWS Direct Connect (DX) 公众 VIFs

此选项要求 AWS Outposts 服务链路基础设施子网IPs能够通过 DX 服务访问您 AWS 所在地区或主区域的公有 IP 范围。在防火墙等网络设备上,您必须将公共AWS区域IPs或0.0.0.0/0列入允许名单。

-

私有连接

有关信息,请参阅使用服务链接私有连接VPC。

-

注意

-

如果您计划在防火墙上仅允许列入公共 AWS 区域IPs(而不是 0.0.0.0/0),则必须确保您的防火墙规则符合当前 IP 地址范围。 up-to-date有关更多信息,请参阅 Amazon VPC 用户指南中的 AWS IP 地址范围。

您将无法修改订购过程中提供的服务链接配置。

服务链路最大传输单元 (MTU) 要求

网络连接的最大传输单位 (MTU) 是可通过该连接传递的最大允许数据包的大小(以字节为单位)。网络必须支持 Outpost 和父区域中的服务链接端点MTU之间的 1500 字节。 AWS 有关通过服务链接在 Outpost 中的实例与该 AWS 地区实例MTU之间所需的信息,请参阅亚马逊EC2用户指南中的您的亚马逊EC2实例的网络最大传输单位 (MTU)。

服务链路带宽建议

为了获得最佳体验和弹性, AWS 要求每个计算机架使用至少 500 Mbps 的冗余连接,为与该区域的服务链路连接使用最大 175 ms 的往返延迟。 AWS 您可以使用 AWS Direct Connect 或互联网连接来获取服务链路。服务链接连接的最低 500 Mbps 和最大往返时间要求允许您以最佳性能启动亚马逊EC2实例、连接亚马逊EBS卷和访问 AWS 服务(例如亚马逊EKSEMR、亚马逊)和 CloudWatch 指标。

您的 Outpost 服务相关带宽要求视以下特征而异:

-

AWS Outposts 机架数量和容量配置

-

工作负载特征,例如AMI大小、应用程序弹性、突发速度需求以及VPC流向该地区的 Amazon 流量

要获得有关您的需求所需的服务链路带宽的定制建议,请联系您的 AWS 销售代表或APN合作伙伴。

防火墙和服务链路

本部分讨论防火墙配置和服务链路。

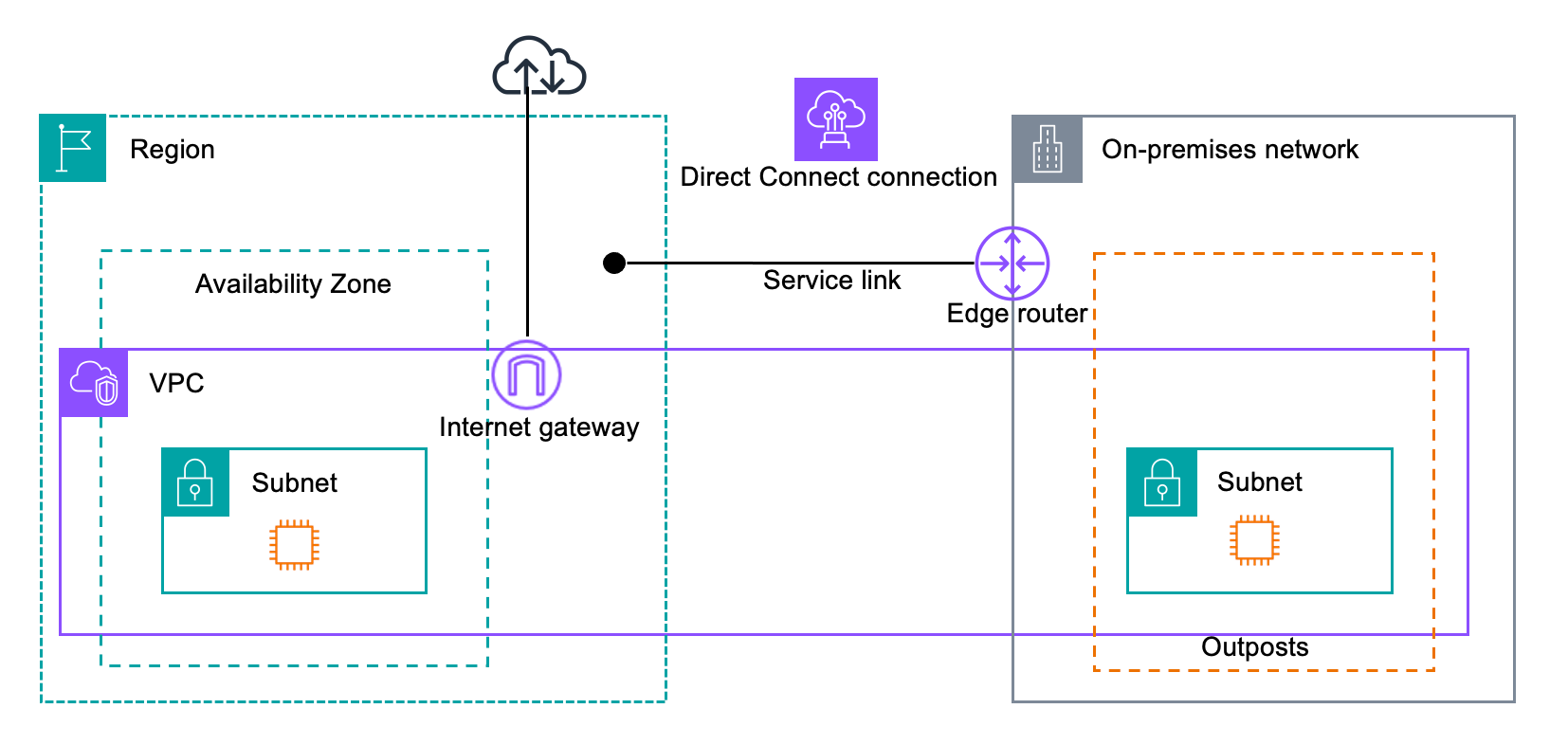

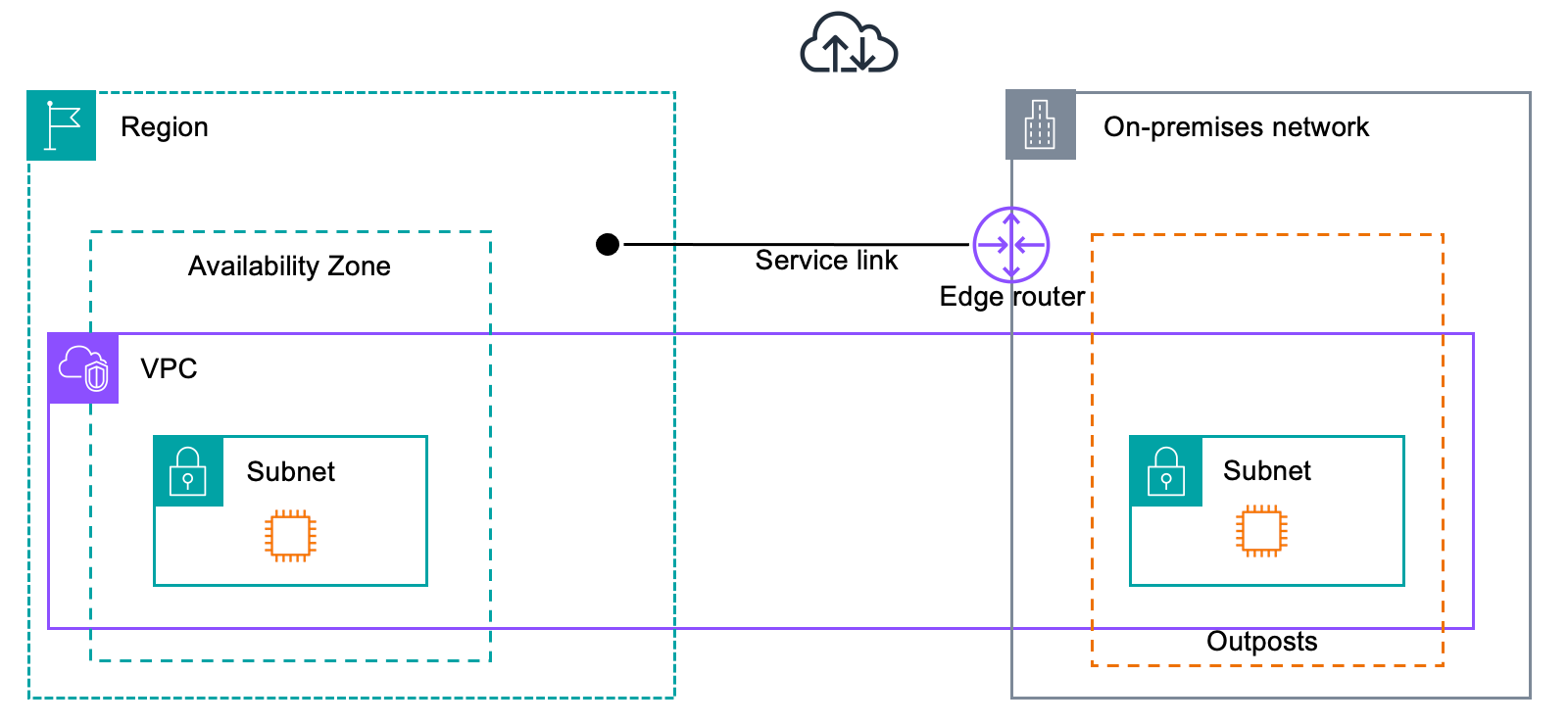

在下图中,该配置将 Amazon VPC 从该 AWS 地区扩展到前哨基地。 AWS Direct Connect 公共虚拟接口是服务链路连接。以下流量通过服务链路和 AWS Direct Connect 连接传送:

-

通过服务链路管理到 Outpost 的流量

-

前哨基地与任何相关联地点之间的交通 VPCs

如果您在互联网连接中使用状态防火墙来限制从公共互联网到服务链接的连接VLAN,则可以阻止所有从互联网启动的入站连接。这是因为服务链接仅从前哨基地VPN启动到该区域,而不是从该地区到前哨基地。

如果您使用防火墙限制来自服务链接的连接VLAN,则可以阻止所有入站连接。根据下表,您必须允许从该 AWS 地区返回前哨基地的出站连接。如果为状态防火墙,则应允许来自 Outpost 的出站连接(即这些连接是从 Outpost 发起的)返回入站。

| 协议 | 源端口 | 源地址 | 目的地端口 | 目标地址 |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts 服务链接 /26 |

443 |

AWS Outposts 该地区的公众 IPs |

TCP |

1025-65535 |

AWS Outposts 服务链接 /26 |

443 |

AWS Outposts 该地区的公众 IPs |

注意

前哨基地中的实例无法使用服务链接与其他 Outposts 中的实例通信。利用通过本地网关或本地网络接口的路由在 Outpost 之间进行通信。

AWS Outposts 机架还设计有冗余电源和网络设备,包括本地网关组件。有关更多信息,请参阅中的弹性 AWS Outposts。

服务链路私有连接使用 VPC

创建 Outpost 时,您可以在控制台中选择私有连接选项。执行此操作时,将在安装 Outpost 之后使用您指定的VPC和子网建立服务链路VPN连接。这允许通过私有连接,VPC并最大限度地减少公共互联网的暴露。

先决条件

在为 Outpost 配置私有连接之前,需要满足以下先决条件:

-

您必须为IAM实体(用户或角色)配置权限,以允许该用户或角色创建用于私有连接的服务相关角色。该IAM实体需要权限才能访问以下操作:

-

iam:CreateServiceLinkedRole,发布时间:arn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

iam:PutRolePolicy,发布时间:arn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

ec2:DescribeVpcs -

ec2:DescribeSubnets

有关更多信息,请参阅的身份和访问管理 (IAM) AWS Outposts 和的服务相关角色 AWS Outposts。

-

-

在与您的 Outpost 相同的 AWS 账户和可用区中,创建一个仅用VPC于 Outpost 私有连接,子网 /25 或更大、与 10.1.0.0/16 不冲突。例如,您可以使用 10.2.0.0/16。

-

创建 AWS Direct Connect 连接、私有虚拟接口和虚拟专用网关,以允许您的本地 Outpost 访问。VPC如果 AWS Direct Connect 连接与您的 AWS 账户不同VPC,请参阅AWS Direct Connect 用户指南中的跨账户关联虚拟专用网关。

-

将子网通告CIDR到您的本地网络。你可以用它 AWS Direct Connect 来做到这一点。有关更多信息,请参阅 AWS Direct Connect 用户指南中的AWS Direct Connect 虚拟接口和使用 AWS Direct Connect 网关。

在 AWS Outposts 控制台中创建 Outpost 时,您可以选择私有连接选项。有关说明,请参阅 为 Outposts 机架创建订单。

注意

要在 Outpost 处于PENDING状态时选择私密连接选项,请从主机中选择 Outpo st s,然后选择你的 Outpost。选择操作和添加私有连接,然后按步骤操作。

为 Outpost 选择私有连接选项后,会在您的账户中 AWS Outposts 自动创建一个服务相关角色,使其能够代表您完成以下任务:

-

在子网中创建您指定的网络接口,并为网络接口创建安全组。VPC

-

向 AWS Outposts 服务授予权限,以将网络接口连接到账户中的服务链接端点实例。

-

将网络接口附加到账户中的服务链路端点实例。

有关服务相关角色的更多信息,请参阅 的服务相关角色 AWS Outposts。

重要

安装 Outpost 后,确认从 Outpost 连接到子网IPs中的私有网络。

冗余互联网连接

当您建立从 Outpost 到该 AWS 地区的连接时,我们建议您创建多个连接,以提高可用性和弹性。有关更多信息,请参阅 AWS Direct Connect 弹性建议

如果您需要连接到公共互联网,则可以使用冗余互联网连接和各种互联网提供商,就像使用现有的本地工作负载一样。