在 Okta 中一次性设置直接 IAM 联合身份验证应用程序

以具有管理权限的用户身份登录您的 Okta 帐户。

在 Okta 管理控制台中的应用程序下,选择应用程序。

选择浏览应用程序目录。搜索并选择 AWS 帐户联合身份验证。然后选择添加集成。

按照如何为 AWS 帐户联合身份验证配置 SAML 2.0

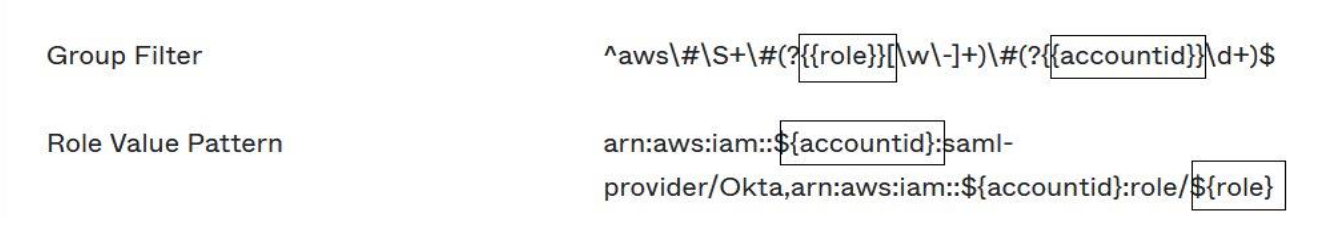

中的步骤,设置与 AWS 的进行直接 IAM 联合身份验证。 在登录选项选项卡上,选择 SAML 2.0 并输入组筛选条件和角色值模式设置。用户目录的组名称取决于您配置的筛选条件。

在上图中,

role变量适用于您的紧急访问帐户中的紧急操作角色。例如,如果您在 AWS 账户123456789012中创建了EmergencyAccess_Role1_RO角色(如映射表中所述),并且您的组筛选设置如上图所示配置,则您的组名称应为aws#EmergencyAccess_Role1_RO#123456789012。在您的目录(例如,Active Directory 中的目录)中,创建紧急访问组并指定目录名称(例如,

aws#EmergencyAccess_Role1_RO#123456789012)。使用现有的预置机制将您的用户分配到该组。在紧急访问帐户中,配置自定义信任策略,该策略提供在中断期间承担紧急访问角色所需的权限。以下是附加到

EmergencyAccess_Role1_RO角色的自定义信任策略的示例语句。示例请参见 如何设计紧急角色、帐户和组映射 下图中的紧急帐户。{ "Version": "2012-10-17", "Statement": [ { "Effect":"Allow", "Principal":{ "Federated":"arn:aws:iam::123456789012:saml-provider/Okta" }, "Action":[ "sts:AssumeRoleWithSAML", "sts:SetSourceIdentity", "sts:TagSession" ], "Condition":{ "StringEquals":{ "SAML:aud":"https:~/~/signin.aws.amazon.com/saml" } } } ] }以下是附加到

EmergencyAccess_Role1_RO角色的权限策略的示例语句。示例请参见 如何设计紧急角色、帐户和组映射 下图中的紧急帐户。{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Action":"sts:AssumeRole", "Resource":[ "arn:aws:iam::<account 1>:role/EmergencyAccess_RO", "arn:aws:iam::<account 2>:role/EmergencyAccess_RO" ] } ] }在工作负载帐户上,配置自定义信任策略。以下是附加到

EmergencyAccess_RO角色的信任策略的示例语句。在本例中,帐户123456789012是紧急访问帐户。有关说明,请参阅 如何设计紧急角色、帐户和组映射 下图表中的工作负载帐户。{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Principal":{ "AWS":"arn:aws:iam::123456789012:root" }, "Action":"sts:AssumeRole" } ] }注意

大多数 IdP 允许您在需要之前保持应用程序集成处于停用状态。我们建议您在 IdP 中保持直接 IAM 联合身份验证应用程序处于停用状态,直到需要紧急访问为止。