本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

了解IAM身份中心登录事件

AWS CloudTrail 记录所有 Identity Center IAM 身份源的成功和失败登录事件。 IAMIdentity Center 和 Active Directory(AD Connector 和 AWS Managed Microsoft AD)来源的身份除了该特定凭证验证请求的状态外,还包括每次提示用户解决特定凭据质疑或因素时捕获的其他登录事件。只有在用户完成所有必需的凭证质询后,用户才会登录,这将导致记录 UserAuthentication 事件。

下表记录了每个 Ident IAM ity Center 登录 CloudTrail 事件的名称、其目的以及对不同身份源的适用性。

| 事件名称 | 活动目的 | 身份源适用性 |

|---|---|---|

CredentialChallenge |

用于通知 Ident IAM ity Center 已请求用户解决特定的凭证质询并指定所需的凭CredentialType证质询(例如,PASSWORD或TOTP)。 |

原生IAM身份中心用户、AD Connector 和 AWS Managed Microsoft AD |

CredentialVerification |

用于通知用户已尝试解决特定 CredentialChallenge 请求并指定该凭证是成功还是失败。 |

原生IAM身份中心用户、AD Connector 和 AWS Managed Microsoft AD |

UserAuthentication |

用于通知用户面临的所有身份验证要求均已成功完成并且用户已成功登录。用户未能成功完成所需的凭证质询将导致不记录任何 UserAuthentication 事件。 |

所有身份源 |

下表捕获了特定登录事件中包含的其他有用 CloudTrail 事件数据字段。

| 字段 | 活动目的 | 登录事件的适用性 | 示例值 |

|---|---|---|---|

AuthWorkflowID |

用于关联整个登录序列中发出的所有事件。对于每个用户登录,Identity C IAM enter 可能会发出多个事件。 | CredentialChallenge, CredentialVerification,

UserAuthentication |

“AuthWorkflowID”:“9de74b32-8362-4a01-a524-de21df59fd83” |

CredentialType |

用于指定受到询问的凭证或因素。UserAuthentication 事件将包括在用户登录序列中成功验证的所有 CredentialType 值。 |

CredentialChallenge, CredentialVerification,

UserAuthentication |

CredentialType“:PASSWORD” 或 CredentialType “:” PASSWORD、TOTP “(可能的值包括:PASSWORD、、、_ TOTP、EXTERNAL _ WEBAUTHN、_ IDP、RESYNC _ TOTP、EMAIL _OTP) |

DeviceEnrollmentRequired |

用于指定用户在登录期间必须注册MFA设备,并且用户成功完成了该请求。 | UserAuthentication |

“DeviceEnrollmentRequired“: “没错” |

LoginTo |

用于指定成功登录序列后的重定向位置。 | UserAuthentication |

"LoginTo": "https://mydirectory.awsapps.com/start/....." |

CloudTrail IAM身份中心登录流程中的事件

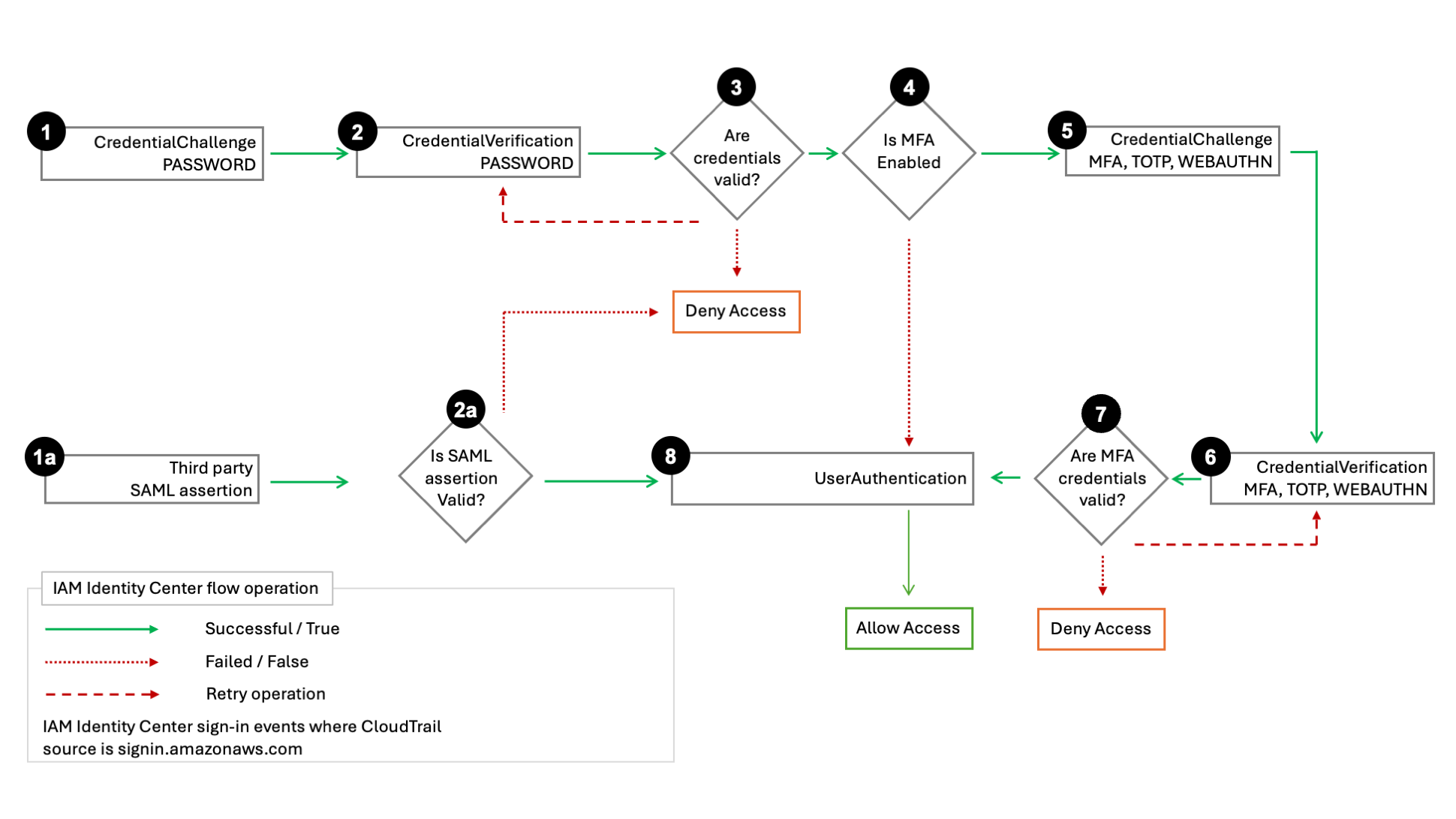

下图描述了登录流程和登录引发 CloudTrail 的事件

该图显示了密码登录流程和联合登录流程。

密码登录流程由步骤 1-8 组成,演示了用户名和密码登录过程中的步骤。 IAMIdentity Center 设置PASSWORD为 “”,Ident IAM ity Center 将经历凭证质询-响应周期,根据userIdentity.additionalEventData.CredentialType需要重试。

步骤数取决于登录类型和是否存在多因素身份验证(MFA)。初始过程会导致三到五个 CloudTrail 事件,并以成功身份验证的序列UserAuthentication结束。密码身份验证尝试失败会导致其他 CloudTrail 事件,因为IAM身份中心会重新发布CredentialChallenge常规身份验证或(如果启用)MFA身份验证。

密码登录流程还包括通过CreateUserAPI呼叫新创建的 Ident IAM ity Center 用户使用一次性密码 () 登录的情况。OTP在这种情况下,凭证类型为 “EMAIL_OTP”。

由步骤 1a、2a 和 8 组成的联合登录流程演示了联合身份验证过程中的主要步骤,其中SAML断言由身份提供者提供,由 Id entity Center 验证,如果成功,则生成。IAM UserAuthentication IAMIdentity Center 不会在步骤 3 — 7 中调用内部MFA身份验证序列,因为外部联合身份提供商负责所有用户凭据身份验证。