补丁组

注意

补丁组不会用于基于补丁策略的修补操作。有关使用补丁策略的更多信息,请参阅 Quick Setup 中的补丁策略配置。

对于在 2022 年 12 月 22 日发布补丁策略支持之前尚未使用补丁组的账户-区域对,控制台不支持补丁组功能。补丁组功能在此日期之前开始使用补丁组的账户区域对中仍然可用。

您可以使用补丁组,将托管式节点与Patch Manager(AWS Systems Manager 中的一项工具)中的特定补丁基准关联。补丁组根据关联的补丁基准规则,帮助确保您将合适的补丁部署到正确的节点集。另外还可以帮助您避免过早地部署补丁(在对补丁进行充分测试之前)。例如,您可以为不同的环境(例如,开发环境、测试环境和生产环境)创建补丁组,并将每个补丁组注册到合适的补丁基准。

运行 AWS-RunPatchBaseline 或其他 SSM 命令文档进行修补时,您可以使用托管式节点 ID 或标签,将托管式节点设为目标。SSM Agent 和 Patch Manager 会基于您添加到托管式节点的补丁组值评估要使用的补丁基准。

通过标签定义补丁组

您可以使用应用于混合和多云环境中的 Amazon Elastic Compute Cloud(Amazon EC2)实例和非 EC2 节点来创建补丁组。通过标签定义补丁组时,请注意以下详细信息:

-

必须使用应用于托管式节点的标签键

Patch Group或PatchGroup来定义补丁组。为补丁基准注册补丁组时,为这两个键指定的任何相同值都将解释为属于同一补丁组。例如,假设您使用以下第一个键值对标记了五个节点,并使用第二个键值对标记了五个节点:-

key=PatchGroup,value=DEV -

key=Patch Group,value=DEV

用于创建补丁基准的 Patch Manager 命令会根据值

DEV,将这 10 个托管式节点合并成一个组。为补丁组创建补丁基准的命令的 AWS CLI 等效命令如下所示:aws ssm register-patch-baseline-for-patch-group \ --baseline-id pb-0c10e65780EXAMPLE \ --patch-group DEV将来自不同键的值合并到同一目标是该 Patch Manager 命令所独有的,旨在创建新的补丁组,其他 API 操作则不支持。例如,如果您使用具有相同值的

PatchGroup和Patch Group键运行 send-command 操作,则您的目标将是两组完全不同的节点:aws ssm send-command \ --document-name AWS-RunPatchBaseline \ --targets "Key=tag:PatchGroup,Values=DEV"aws ssm send-command \ --document-name AWS-RunPatchBaseline \ --targets "Key=tag:Patch Group,Values=DEV" -

-

基于标签的目标有限制。

SendCommand的每个目标数组最多可以包含五个键值对。 -

建议您只选择其中一个标签键约定,

PatchGroup(不带空格)或Patch Group(带空格)。但是,如果允许在实例上的 EC2 实例元数据中使用标签,则必须使用PatchGroup。 -

请注意,此键区分大小写。您可以指定任何值来帮助您识别和定位该组中的资源,例如“web servers”或“US-EAST-PROD”,但键必须是

Patch Group或PatchGroup。

创建补丁组和标记托管式节点后,可以使用补丁基准注册补丁组。将补丁组注册到补丁基准可确保补丁组内的节点使用关联的补丁基准中定义的规则。

有关如何创建补丁组并将补丁组与补丁基准关联的更多信息,请参阅 创建和管理补丁组 和 将补丁组添加到补丁基准。

要查看使用 AWS Command Line Interface (AWS CLI) 创建补丁基准和补丁组的示例,请参阅 教程:使用 AWS CLI 修补服务器环境。有关使用 Amazon EC2 标签的信息,请参阅《Amazon EC2 用户指南》中的标记您的 Amazon EC2 资源。

工作方式

当系统运行将补丁基准应用于托管式节点的任务时,SSM Agent 会验证是否为该节点定义了补丁组值。如果该节点已分配给一个补丁组,Patch Manager 会验证哪个补丁基准注册到了该组。如果找到了该组的补丁基准,Patch Manager 将通知 SSM Agent 使用关联的补丁基准。如果没有为补丁组配置节点,Patch Manager 会自动通知 SSM Agent 使用当前配置的默认补丁基准。

重要

一个托管式节点只能在一个补丁组中。

对每个操作系统类型,一个补丁组只能注册一个补丁基准。

如果在实例上启用 Allow tags in instance metadata(允许在实例元数据中使用标签)选项,则无法将 Patch Group 标签(带空格)应用于 Amazon EC2 实例。允许在实例元数据中使用标签会导致标签密钥名称不得包含空格。如果在 EC2 实例元数据中允许使用标签,则必须使用标签键 PatchGroup(不带空格)。

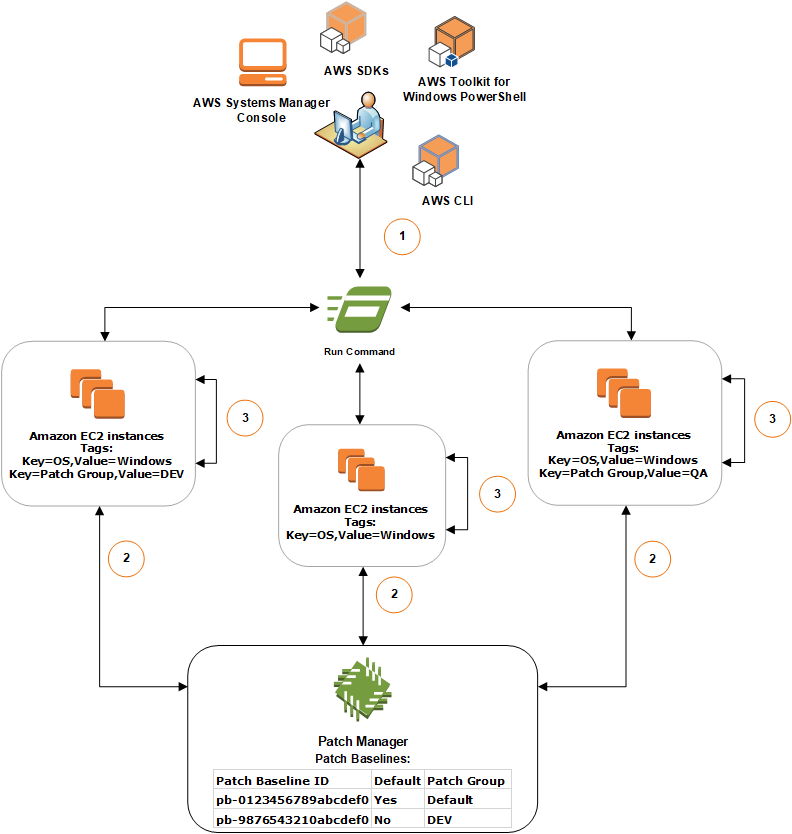

图 1:修补操作流程的一般示例

下图显示了 Systems Manager 在将 Run Command 任务发送到您的服务器实例集以使用 Patch Manager 进行修补时执行的流程的一般示例。这些流程决定了在修补操作中使用哪些补丁基准。(当维护时段配置为使用 Patch Manager 发送命令进行修补时,会使用类似的流程。)

整个流程如下图所示。

在本示例中,我们有三组 Windows Server EC2 实例,其应用了以下标签:

| EC2 实例组 | 标签 |

|---|---|

|

组 1 |

|

|

组 2 |

|

|

组 3 |

|

在本示例中,我们还有这两个 Windows Server 补丁基准:

| 补丁基准 ID | 默认 | 关联的补丁组 |

|---|---|---|

|

|

是 |

|

|

|

否 |

|

使用 Run Command(AWS Systems Manager 中的一项工具)和Patch Manager扫描或安装补丁的一般流程,如下所示:

-

发送修补命令:使用 Systems Manager 控制台、SDK、 AWS Command Line Interface (AWS CLI) 或 AWS Tools for Windows PowerShell 使用文档

AWS-RunPatchBaseline发送 Run Command 任务。该图显示了将标签key=OS,value=Windows指定为目标执行修补托管实例的 Run Command 任务。 -

补丁基准确定:SSM Agent 验证应用到 EC2 实例的补丁组标签,并查询 Patch Manager 查找相应的补丁基准。

-

与补丁基准关联的匹配的补丁组值:

-

在组 1 中的 EC2 实例上安装的 SSM Agent 收到步骤 1 中发出的命令后开始修补操作。SSM Agent 验证 EC2 实例是否应用了补丁组标签值

DEV并查询 Patch Manager 以查找关联的补丁基准。 -

Patch Manager 验证补丁基准

pb-9876543210abcdef0是否关联了补丁组DEV并通知 SSM Agent。 -

SSM Agent 根据在

pb-9876543210abcdef0中配置的批准规则和例外从 Patch Manager 检索补丁基准快照,然后继续执行下一步。

-

-

未将补丁组标签添加到实例:

-

在组 2 中的 EC2 实例上安装的 SSM Agent 收到步骤 1 中发出的命令后开始修补操作。SSM Agent 验证 EC2 实例是否未应用

Patch Group或PatchGroup标签,并因此 SSM Agent 查询 Patch Manager 以查找默认的 Windows 补丁基准。 -

Patch Manager 验证默认的 Windows Server 补丁基准是否是

pb-0123456789abcdef0并通知 SSM Agent。 -

SSM Agent 根据在默认的补丁基准

pb-0123456789abcdef0中配置的批准规则和例外从 Patch Manager 检索补丁基准快照,然后继续执行下一步。

-

-

没有与补丁基准关联的匹配的补丁组值:

-

在组 3 中的 EC2 实例上安装的 SSM Agent 收到步骤 1 中发出的命令后开始修补操作。SSM Agent 验证 EC2 实例是否应用了补丁组标签值

QA并查询 Patch Manager 以查找关联的补丁基准。 -

Patch Manager 没有找到关联了补丁组

QA的补丁基准。 -

Patch Manager 通知 SSM Agent 使用默认的 Windows 补丁基准

pb-0123456789abcdef0。 -

SSM Agent 根据在默认的补丁基准

pb-0123456789abcdef0中配置的批准规则和例外从 Patch Manager 检索补丁基准快照,然后继续执行下一步。

-

-

-

补丁扫描或安装:确定要使用的合适的补丁基准后,SSM Agent 将根据步骤 1 中指定的操作值开始扫描或安装补丁。扫描或安装的补丁由在 Patch Manager 提供的补丁基准快照中定义的批准规则和补丁例外确定。

- 更多信息