本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS IAM证书

AWS IAM凭据通过本地存储的访问密钥对您的 AWS 账户进行身份验证。

以下各节介绍如何设置IAM凭据以使用您的 AWS 账户进行身份验证 AWS Toolkit for Visual Studio。

重要

在设置IAM凭据以使用您的 AWS 账户进行身份验证之前,请注意:

如果您已经通过其他 AWS 服务(例如 AWS CLI)设置了IAM凭证,则 AWS Toolkit for Visual Studio 会自动检测这些凭据。

AWS 建议使用 AWS IAM Identity Center 身份验证。有关 AWS IAM最佳做法的更多信息,请参阅《Identity and A ccess Managem AWS ent 用户指南》IAM部分中的安全最佳实践。

为避免安全风险,在开发专用软件或处理真实数据时,请勿使用IAM用户进行身份验证。相反,请使用与身份提供商(例如)的联合 AWS IAM Identity Center。有关更多信息,请参阅什么是IAM身份中心? 在《AWS IAM Identity Center 用户指南》中。

创建IAM用户

在将设置为使用您的 AWS 账户 AWS Toolkit for Visual Studio 进行身份验证之前,您需要在《和工具参考指南》的 “使用长期凭证进行身份验证” 主题中完成 “步骤 1:创建您的IAM用户”AWS SDKs 和 “步骤 2:获取访问密钥”。

注意

步骤 3:更新共享凭证是可选步骤。

如果您完成了步骤 3,则会 AWS Toolkit for Visual Studio 自动从中检测您的凭证credentials file。

如果您尚未完成步骤 3,则将 AWS Toolkit for Visual Studio 引导您完成创建过程,credentials file如下面的 “从中创建证书文件 AWS Toolkit for Visual Studio” 部分所述。

创建凭证文件

要向 AWS Toolkit for Visual Studio添加用户或在其中创建 credentials file,请执行以下操作:

注意

在 Toolkit 中添加新的用户配置文件时:

如果

credentials file已经存在,则新的用户信息将添加到现有文件中。如果

credentials file不存在,则会创建一个新文件。

-

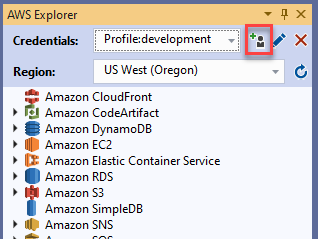

从 AWS 资源管理器中选择 “新建账户资料” 图标以打开 “新建账户资料” 对话框。

-

在 “新建账户资料” 对话框中填写必填字段,然后选择 “确定” 按钮创建IAM用户。

编辑工具包中的IAM用户证书

要编辑工具包中的IAM用户证书,请完成以下步骤:

从 AWS Explorer 的 “凭据” 下拉列表中,选择要编辑的IAM用户凭据。

选择编辑配置文件图标以打开编辑配置文件对话框。

在编辑配置文件对话框中完成更新,然后选择确定按钮保存更改。

要从工具包中删除IAM用户证书,请完成以下步骤:

从 AWS Explorer 的 “凭据” 下拉列表中,选择要删除的IAM用户凭据。

选择删除配置文件图标以打开删除配置文件提示。

确认您要删除该配置文件,以将其从

Credentials file中移除。

重要

无法从编辑配置文件对话框中编辑支持高级访问功能(例如 Ident IAM ity Center 或多因素身份验证 (MFA))的 AWS Toolkit for Visual Studio个人资料。要更改这些类型的配置文件,必须使用文本编辑器编辑 credentials file。

使用文本编辑器编辑IAM用户凭证

除了IAM使用管理用户外 AWS Toolkit for Visual Studio,您还可以使用首选credential files的文本编辑器进行编辑。在 Windows 中,credential file 的默认位置是 C:\Users\。USERNAME\.aws\credentials

有关位置和结构的更多详细信息credential files,请参阅和工具参考指南的共享配置AWS SDKs和凭据文件部分。

通过 AWS Command Line Interface (AWS CLI) 创建IAM用户

AWS CLI 是另一个工具,您可以使用命令在中credentials file创建IAM用户aws configure。

有关从中创建IAM用户的详细信息, AWS CLI 请参阅AWS CLI 用户指南中的配置 AWS CLI主题。

Toolkit for Visual Studio 支持以下配置属性:

aws_access_key_id aws_secret_access_key aws_session_token credential_process credential_source external_id mfa_serial role_arn role_session_name source_profile sso_account_id sso_region sso_role_name sso_start_url