本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

一个常见的用例是使用亚马逊验证权限来授权用户访问 APIs 托管在 Amazon API Gateway 上。使用 AWS 控制台中的向导,您可以为在 Amazon

要完成向导,请在创建新的策略存储库时选择使用 API Gatewa y 和身份提供商进行设置,然后按照步骤进行操作。

已创建与 API 关联的策略存储,它会为授权请求预置您的授权模型和资源。策略存储库具有身份源和将 API Gateway 连接到已验证权限的 Lambda 授权方。创建策略存储后,您可以根据用户的群组成员资格授权 API 请求。例如,“已验证权限” 只能向属于该Directors群组成员的用户授予访问权限。

随着应用程序的增长,您可以使用 C edar 策略email属性的用户授予访问权限mycompany.co.uk。

为 API 设置授权模型后,剩下的责任是对用户进行身份验证并在应用程序中生成 API 请求,以及维护您的策略存储。

要观看演示,请查看Amazon Web Services YouTube 频道上的 Amazon 已验证权限-快速入门概述和演示

主题

重要

您使用 “使用 API Gateway 设置” 和 “已验证权限” 控制台中的身份源选项创建的策略存储不适用于立即部署到生产环境。使用初始策略存储,完成授权模型并将策略存储资源导出到 CloudFormation。使用 AWS Cloud Development Kit (CDK) 以编程方式将经过验证的权限部署到生产环境

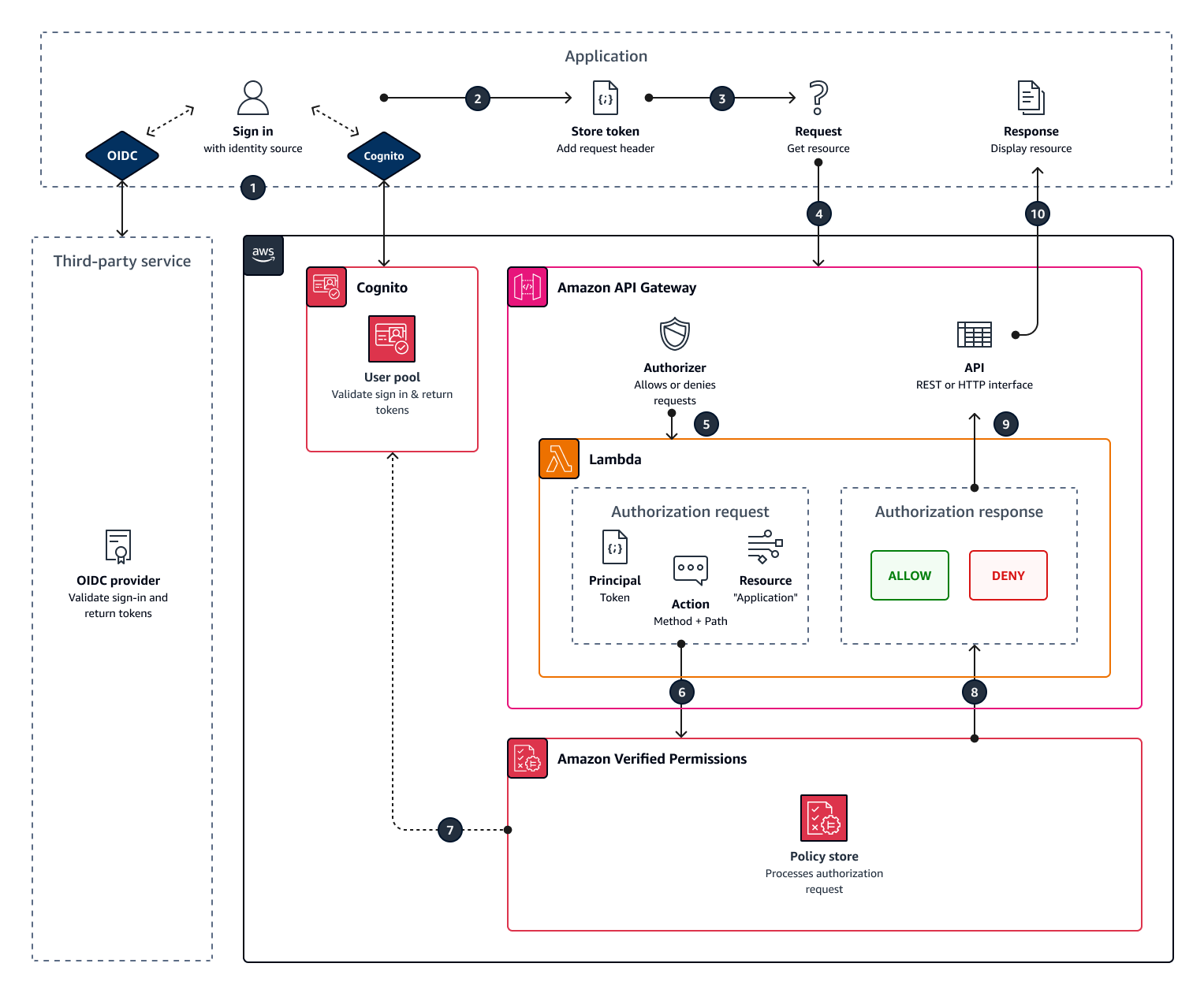

在关联到 API 和身份源的策略存储中,您的应用程序在向 API 发出请求时会在授权标头中显示用户池令牌。您的策略存储库的身份源为已验证的权限提供令牌验证。令牌与 IsAuthorizedWithTokenAPI 形成授权请求。principalVerified Permissions 围绕用户的群组成员资格制定策略,如身份 (ID) 和访问令牌(例如cognito:groups用户池)中的群组声明中所示。您的 API 在 Lambda 授权机构中处理来自您的应用程序的令牌,并将其提交给已验证权限以做出授权决定。当您的 API 收到来自 Lambda 授权方的授权决定时,它会将请求传递给您的数据源或拒绝该请求。

身份源和带有已验证权限的 API Gateway 授权的组成部分

-

用于对用户进行身份验证和分组的 Amazon Cognito 用户池或 OIDC IdP。用户的令牌会填充群组成员资格以及已验证权限在您的策略存储中评估的委托人或上下文。

-

一个 API Gateway REST API。例如,已验证权限定义来自 API 路径和 API 方法的操作

MyAPI::Action::get /photo。 -

一个 Lambda 函数和一个 API 的 Lam bda 授权者。Lambda 函数从您的用户池中获取不记名令牌,请求已验证权限的授权,然后将决策返回给 API Gateway。使用 API Gateway 和身份源设置工作流程会自动为您创建此 Lambda 授权方。

-

已验证权限策略存储。策略存储的身份来源是您的 Amazon Cognito 用户池或 OIDC 提供者群组。策略存储架构反映了您的 API 的配置,策略将用户组与允许的 API 操作关联起来。

-

一种通过您的 IdP 对用户进行身份验证并将令牌附加到 API 请求的应用程序。

经过验证的权限如何授权 API 请求

当您创建新的策略存储并选择 “使用 API Gateway 和身份源进行设置” 选项时,“已验证的权限” 会创建策略存储架构和策略。架构和策略反映了 API 操作以及您想要授权执行这些操作的用户组。经过验证的权限还会创建 Lambda 函数和授权者。

-

您的用户通过 Amazon Cognito 或其他 OIDC IdP 使用您的应用程序登录。IdP 颁发包含用户信息的 ID 和访问令牌。

-

您的应用程序存储 JWTs. 有关更多信息,请参阅 Amazon Cognito 开发者指南中的在用户池中使用令牌。

-

您的用户请求您的应用程序必须从外部 API 检索的数据。

-

您的应用程序从 API Gateway 中的 REST API 请求数据。它会附加 ID 或访问令牌作为请求标头。

-

如果您的 API 有用于授权决策的缓存,则它会返回之前的响应。如果缓存已禁用或 API 没有当前缓存,则 API Gateway 会将请求参数传递给基于令牌的 Lambda 授权机构。

-

Lambda 函数通过 API 向已验证权限策略存储发送授权请求。IsAuthorizedWithTokenLambda 函数传递授权决策的要素:

-

用户的代币作为委托人。

-

例如,API 方法与 API 路径相结合

GetPhoto,作为操作。 -

Application作为资源的术语。

-

-

已验证的权限会验证令牌。有关如何验证亚马逊 Cognito 令牌的更多信息,请参阅 Amazon Cog nito 开发者指南中的使用亚马逊验证权限进行授权。

-

Verified Permissions 会根据您的策略存储中的策略评估授权请求并返回授权决定。

-

Lambda 授权方向 API Gateway 返回

Allow或Deny响应。 -

API 会向您的应用程序返回数据或

ACCESS_DENIED响应。您的应用程序处理并显示 API 请求的结果。

API 关联策略存储的注意事项

在已验证权限控制台中构建与 API 关联的策略存储库时,您正在为最终的生产部署创建测试。在进入生产环境之前,请为 API 和用户池建立固定配置。请考虑以下因素:

- API Gateway 会缓存响应

-

在与 API 关联的策略存储中,已验证权限会创建授权缓存 TTL 为 120 秒的 Lambda 授权方。您可以调整此值或在授权者中关闭缓存。在启用了缓存的授权方中,您的授权方每次都会返回相同的响应,直到 TTL 到期。这可以将用户池令牌的有效寿命延长一段时间,该持续时间等于请求阶段的缓存 TTL。

- 亚马逊 Cognito 群组可以重复使用

-

Amazon Verified Permissions 根据用户 ID 或访问令牌中的

cognito:groups声明来确定用户池用户的群组成员资格。此声明的值是该用户所属的用户池组的友好名称数组。您无法将用户池组与唯一标识符相关联。您删除并重新创建的用户池组与策略存储中的同名用户池组与同一个组相同。从用户池中删除组时,请从策略存储中删除对该组的所有引用。

- API 派生的命名空间和架构是 point-in-time

-

Verified Permissions 会在某个时间点捕获您的 API:它仅在您创建策略存储时查询您的 API。当 API 的架构或名称发生变化时,您必须更新您的策略存储和 Lambda 授权机构,或者创建一个新的 API 关联策略存储。Verified Permissions 从您的 API 名称派生策略存储空间

名称。 - Lambda 函数没有 VPC 配置

-

已验证权限为您的 API 授权方创建的 Lambda 函数将在默认 VPC 中启动。默认情况下。 APIs 将网络访问权限限制为私有的 Lambda 函数 VPCs 无法与授权具有已验证权限的访问请求的 Lambda 函数进行通信。

- “已验证权限” 在中部署授权方资源 CloudFormation

-

要创建与 API 关联的策略存储,您必须使用高权限 AWS 委托人登录已验证权限控制台。该用户部署了一个 AWS CloudFormation 堆栈,该堆栈可以跨多个 AWS 服务资源创建资源。该委托人必须有权在已验证的权限、 IAM、Lambda 和 API Gateway 中添加和修改资源。最佳做法是,不要与组织中的其他管理员共享这些凭证。

通过以下方式进入生产阶段 AWS CloudFormation有关已验证权限创建的资源的概述,请参阅。

添加基于属性的访问控制 (ABAC)

与 IdP 的典型身份验证会话返回 ID 和访问令牌。您可以将这两种令牌类型中的任何一种作为不记名令牌传递给您的 API 的应用程序请求。根据您在创建策略存储时所做的选择,“验证权限” 需要两种类型的令牌中的一种。这两种类型都包含有关用户群组成员资格的信息。有关 Amazon Cognito 中令牌类型的更多信息,请参阅 Amazon Cognit o 开发者指南中的在用户池中使用令牌。

创建策略存储后,您可以添加和扩展策略。例如,您可以在将新群组添加到用户池时向策略中添加新群组。由于您的策略存储已经知道您的用户池以令牌形式呈现群组的方式,因此您可以使用新策略允许任何新群组执行一系列操作。

您可能还想将基于群组的策略评估模型扩展为基于用户属性的更精确的模型。用户池令牌包含其他用户信息,这些信息可能有助于做出授权决策。

将身份提供者令牌映射到架构有关处理 ID 和访问令牌声明的政策示例。