SEC10-BP03 准备取证能力

在发生安全事件之前,可以考虑构建取证能力来支持安全事件调查工作。

未建立这种最佳实践的情况下暴露的风险等级: 中

传统本地取证的概念适用于 AWS。有关开始在 AWS Cloud中构建取证功能的关键信息,请参阅 AWS Cloud中的取证调查环境策略

设置好取证的环境和 AWS 账户结构后,确定在以下四个阶段有效执行可靠取证方法所需的技术:

-

收集: 收集相关的 AWS 日志,例如 AWS CloudTrail、AWS Config、VPC 流日志和主机级日志。收集受影响的 AWS 资源的快照、备份和内存转储(如果有)。

-

检查: 通过提取和评测相关信息来检查收集到的数据。

-

分析: 分析收集到的数据,以便了解事件并从中得出结论。

-

报告: 提供分析阶段得出的信息。

实施步骤

准备取证环境

AWS Organizations

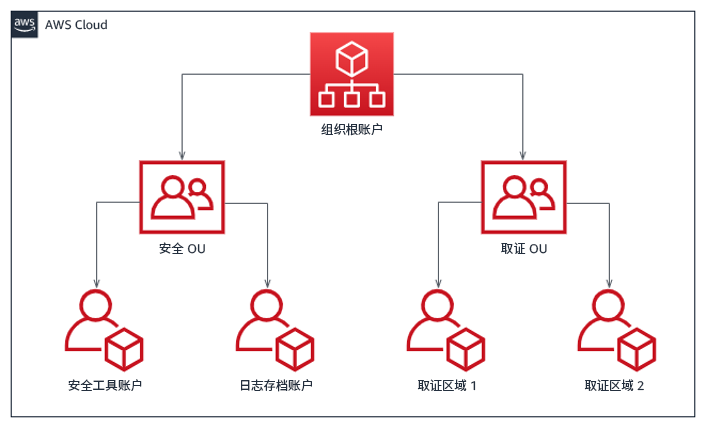

对于事件响应,拥有一个支持事件响应功能的 AWS 账户结构(包括 安全 OU 和 取证 OU)会很有帮助。在安全 OU 中,您应该拥有以下账户:

-

日志存档: 将日志聚合到权限有限的日志存档 AWS 账户中。

-

安全工具: 将安全服务集中在安全工具 AWS 账户中。此账户以安全服务的委托管理员身份运行。

在取证 OU 中,您可以选择实施单一取证账户,也可以为您运营的每个区域实施账户,具体取决于哪种账户最适合您的业务和运营模式。如果为每个区域创建一个取证账户,就可以阻止在该区域之外创建 AWS 资源,降低资源被复制到非预期区域的风险。例如,如果您只在US East (N. Virginia) Region(us-east-1)和 US West (Oregon)(us-west-2)运营,那么您将在取证 OU 中拥有两个账户:一个用于 us-east-1 ,另一个用于 us-west-2。

可以为多个区域创建取证 AWS 账户。在将 AWS 资源复制到该账户时应小心谨慎,确保符合数据主权要求。由于预置新账户需要时间,因此必须在事件发生前创建和分析取证账户,以便响应人员能够做好准备,有效地使用这些账户进行响应。

下图显示了一个账户结构示例,其中包括一个取证 OU,涵盖了根据每个区域创建的取证账户:

用于响应事件而根据区域创建的账户结构

捕获备份和快照

为关键系统和数据库建立备份对于从安全事件中恢复和取证至关重要。有了备份,您就能够将系统恢复到以前的安全状态。在 AWS 上,您可以创建各种资源的快照。快照为您提供这些资源的时间点备份。有许多 AWS 服务能够在备份和恢复方面为您提供支持。有关这些服务以及备份和恢复方法的详细信息,请参阅 备份和恢复规范性指南 以及 使用备份从安全事件中恢复

特别是遇到勒索软件等情况时,妥善保护备份至关重要。有关保护备份的指导,请参阅 AWS 中保护备份的 10 大安全最佳实践

自动取证

在安全事件期间,您的事件响应团队必须能够快速收集和分析证据,同时保持事件相关时间段的准确性(例如捕获与特定事件或资源相关的日志,或收集 Amazon EC2 实例的内存转储)。对于事件响应团队来说,手动收集相关证据既具有挑战性又很耗时,尤其是在存在大量实例和账户的情况下。此外,手动收集容易出现人为错误。出于这些原因,您应该尽可能开发和实现取证自动化功能。

AWS 提供了大量用于取证的自动化资源,这些资源在下面的“资源”部分中列出。这些资源是我们开发并由客户实施的取证模式示例。虽然这些资源可能是有用的参考架构,但可以考虑根据您的环境、要求、工具和取证流程对资源进行修改,或者创建新的取证自动化模式。

资源

相关文档:

相关视频:

相关示例: