本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

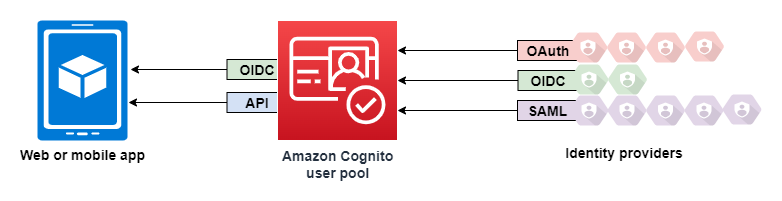

Amazon Cognito 使用者集區是用於網路和行動應用程式身份驗證和授權的使用者目錄。從您的應用程式角度來看,Amazon Cognito 使用者集區是 OpenID Connect (OIDC) 身分提供者 (IdP)。使用者集區為安全性、聯合身分、應用程式整合和自訂使用者體驗新增額外的功能層。

例如,您可以驗證使用者的工作階段來自信任的來源。您可以將 Amazon Cognito 目錄與外部身分提供者結合使用。使用您偏好的 AWS SDK,您可以選擇最適合您應用程式的 API 授權模型。此外,您還可以新增 AWS Lambda 函數,修改或徹底改造 Amazon Cognito 的預設行為。

主題

功能

Amazon Cognito 使用者集區具有下列功能。

註冊

Amazon Cognito 使用者集區具有使用者驅動、管理員驅動和程式設計方法,將使用者設定檔新增至您的使用者集區。Amazon Cognito 使用者集區支援下列註冊模型。您可以在應用程式中任意組合使用模型。

重要

如果您在使用者集區中啟用使用者註冊,則網際網路上的任何人都可以註冊帳戶並登入您的應用程式。除非您想要開放您的應用程式供公開註冊,否則請勿在使用者集區中啟用自助註冊。若要變更此設定,請在使用者集區主控台的身分驗證下的註冊功能表中更新自助註冊,或在 CreateUserPool 或 UpdateUserPool API 請求中更新 AllowAdminCreateUserOnly 的值。

如需可在使用者集區中設定之安全功能的詳細資訊,請參閱 使用 Amazon Cognito 使用者集區安全性功能。

-

您的使用者可以在您的應用程式中輸入他們的資訊,並建立您使用者集區原生的使用者設定檔。您可以呼叫 API 註冊作業,在您的使用者集區中註冊使用者。您可以向任何人開啟這些註冊操作,也可以使用用戶端秘密或 AWS 登入資料來授權他們。

-

您可以將使用者重新導向至第三方 IdP,他們可以授權將其資訊傳遞給 Amazon Cognito。Amazon Cognito 會將 OIDC ID 權杖、OAuth 2.0

userInfo資料和 SAML 2.0 宣告處理到使用者集區中的使用者設定檔中。您可以根據屬性映射規則控制想要 Amazon Cognito 接收的屬性。 -

您可以跳過公開或聯合註冊,並根據自己的資料來源和結構描述建立使用者。直接在 Amazon Cognito 主控台或 API 中新增使用者。從 CSV 檔案匯入使用者。執行just-in-time AWS Lambda 函數,在現有目錄中查詢您的新使用者,並從現有資料填入其使用者設定檔。

使用者註冊後,您可以將他們新增至 Amazon Cognito 列於存取和 ID 權杖清單中的群組。當您將 ID 權杖傳遞至身分池時,您也可以將使用者集區群組連結至 IAM 角色。

登入

Amazon Cognito 可以是您應用程式的獨立使用者目錄和身分提供者 (IdP)。您的使用者可以使用 Amazon Cognito 託管的受管登入頁面登入,或透過 Amazon Cognito 使用者集區 API 使用自訂建置的使用者身分驗證服務登入。自訂建置前端後方的應用程式層可以使用數種方法中的任一種來授權後端請求,以確認合法請求。

使用者可以設定和簽署使用者名稱和密碼、通行密鑰,以及電子郵件和簡訊一次性密碼。您可以提供具有外部使用者目錄的合併登入、登入後多重要素驗證 (MFA)、信任記住的裝置,以及您設計的自訂身分驗證流程。

若要使用外部目錄登入使用者 (選擇性地與 Amazon Cognito 內建的使用者目錄結合),您可以新增下列整合功能。

-

使用 OAuth 2.0 社交登入來登入和匯入客戶使用者資料。Amazon Cognito 支援透過 OAuth 2.0 登入 Google、Facebook、Amazon 和Apple。

-

使用 SAML 和 OIDC 登入來登入和匯入工作和學校使用者資料。您也可以設定 Amazon Cognito 接受任何 SAML 或 OpenID Connect (OIDC) 身分提供者 (IdP) 的宣告。

-

將外部使用者設定檔連結至原生使用者設定檔。連結的使用者可以使用第三方使用者身分登入,並接收您指派給內建目錄中使用者的存取權。

機器對機器授權

有些工作階段並不是人機互動。您可能需要一個服務帳戶,該帳戶可以通過自動化流程對 API 請求授權。若要使用 OAuth 2.0 範圍為機器對機器授權產生存取權杖,您可以新增產生用戶端憑證授權

相關主題

受管登入

當您不想建置使用者界面時,您可以向使用者提供自訂的受管登入頁面。受管登入是一組用於註冊、登入、多重要素驗證 (MFA) 和密碼重設的網頁。您可以將受管登入新增至現有的網域,或在 AWS 子網域中使用字首識別符。

安全

您的本機使用者可以使用簡訊或電子郵件訊息中的代碼,或產生多重要素驗證 (MFA) 代碼的應用程式,提供額外的身分驗證要素。您可以建置機制來設定和處理應用程式中的 MFA,也可以讓受管登入進行管理。當您的使用者從受信任的裝置登入時,Amazon Cognito 使用者集區可以略過 MFA。

如果您不想一開始就要求用戶進行 MFA,您可以有條件地要求。透過進階安全性功能,Amazon Cognito 可偵測潛在的惡意活動,並要求您的使用者設定 MFA 或封鎖登入。

如果傳送至使用者集區的網路流量可能是惡意的,您可以監控它,並使用 AWS WAF Web ACLs 採取行動。

自訂使用者體驗

在使用者註冊、登入或設定檔更新的大部分階段,您都可以自訂 Amazon Cognito 處理請求的方式。使用 Lambda 觸發程序,您可以根據自訂條件修改 ID 權杖或拒絕註冊請求。您可以建立自己的自訂身分驗證流程。

您可以上傳自訂 CSS 和標誌,讓受管登入為您的使用者提供熟悉的外觀和風格。

監控與分析

Amazon Cognito 使用者集區會記錄 API 請求,包括受管登入的請求 AWS CloudTrail。您可以在 Amazon CloudWatch Logs 中檢閱效能指標、使用 Lambda 觸發將自訂日誌推送至 CloudWatch、監控電子郵件和簡訊交付,以及在 Service Quotas 主控台中監控 API 請求磁碟區。

使用 Plus 功能計劃,您可以監控使用者身分驗證嘗試是否有自動化學習技術的入侵指標,並立即修復風險。這些進階安全功能也會將使用者活動記錄到您的使用者集區,也可以選擇性地記錄到 Amazon S3、CloudWatch Logs 或 Amazon Data Firehose。

您也可以將 API 請求中的裝置和工作階段資料記錄到 Amazon Pinpoint 廣告活動。使用 Amazon Pinpoint,您可以根據對使用者活動的分析,從應用程式傳送推播通知。

相關主題

Amazon Cognito 身分池整合

Amazon Cognito 的另一半是身分池。身分集區提供憑證,可授權和監控來自您使用者的 API 請求 AWS 服務,例如 Amazon DynamoDB 或 Amazon S3。您可以建立以身分為基礎的存取原則,根據您在使用者集區中對使用者進行分類的方式來保護您的資料。身分池也可以接受來自各種身分提供者的權杖和 SAML 2.0 宣告,而不受使用者集區驗證影響。