本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

將 Amazon EC2 Windows 執行個體加入您的 AWS Managed Microsoft AD Active Directory

您可以將 Amazon EC2 Windows執行個體啟動並加入 AWS Managed Microsoft AD。或者,您可以手動將現有的 EC2 Windows執行個體加入 AWS Managed Microsoft AD。

- Seamlessly join EC2 Windows instance

-

此程序會將 Amazon EC2 Windows執行個體無縫加入您的 AWS Managed Microsoft AD。如果您需要跨多個 執行無縫網域聯結 AWS 帳戶,請參閱 教學課程:共用 AWS Managed Microsoft AD 目錄,實現無縫EC2網域加入。如需 Amazon EC2 的詳細資訊,請參閱什麼是 Amazon EC2?。

先決條件

若要無縫加入 EC2 執行個體的網域,您需要完成下列操作:

-

擁有 AWS Managed Microsoft AD。如需進一步了解,請參閱 建立 AWS Managed Microsoft AD。

-

您需要下列 IAM 許可才能無縫加入 EC2 Windows執行個體:

-

具有下列 IAM 許可的 IAM 執行個體設定檔:

-

AmazonSSMManagedInstanceCore -

AmazonSSMDirectoryServiceAccess

-

-

將 EC2 加入 AWS Managed Microsoft AD 的使用者無縫網域需要下列 IAM 許可:

-

AWS Directory Service 許可:

-

"ds:DescribeDirectories" -

"ds:CreateComputer"

-

-

Amazon VPC 許可:

-

"ec2:DescribeVpcs" -

"ec2:DescribeSubnets" -

"ec2:DescribeNetworkInterfaces" -

"ec2:CreateNetworkInterface" -

"ec2:AttachNetworkInterface"

-

-

EC2 許可:

-

"ec2:DescribeInstances" -

"ec2:DescribeImages" -

"ec2:DescribeInstanceTypes" -

"ec2:RunInstances" -

"ec2:CreateTags"

-

-

AWS Systems Manager 許可:

-

"ssm:DescribeInstanceInformation" -

"ssm:SendCommand" -

"ssm:GetCommandInvocation" -

"ssm:CreateBatchAssociation"

-

-

-

建立 AWS Managed Microsoft AD 時,會使用傳入和傳出規則建立安全群組。若要進一步了解這些規則和連接埠,請參閱 使用 AWS Managed Microsoft AD 建立的內容。若要無縫加入 EC2 Windows執行個體的網域,您要啟動執行個體的 VPC 應允許 AWS Managed Microsoft AD 安全群組傳入和傳出規則中允許的相同連接埠。

-

根據您的網路安全和防火牆設定,您可能需要允許額外的傳出流量。此流量適用於 HTTPS (連接埠 443) 到下列端點:

端點 角色 ec2messages.region.amazonaws.com使用 Session Manager 服務建立和刪除工作階段頻道。如需詳細資訊,請參閱 AWS Systems Manager 端點和配額。

ssm.region.amazonaws.com的端點 AWS Systems Manager Session Manager。如需詳細資訊,請參閱 AWS Systems Manager 端點和配額。

ssmmessages.region.amazonaws.com使用 Session Manager 服務建立和刪除工作階段頻道。如需詳細資訊,請參閱 AWS Systems Manager 端點和配額。

ds.region.amazonaws.com的端點 AWS Directory Service。如需詳細資訊,請參閱的區域可用性 AWS Directory Service。

-

我們建議您使用 DNS 伺服器來解析 AWS Managed Microsoft AD 網域名稱。若要這樣做,您可以建立 DHCP 選項集。如需更多資訊,請參閱建立或變更 AWS Managed Microsoft AD 的 DHCP 選項集。

-

如果您選擇不建立 DHCP 選項集,則您的 DNS 伺服器將是靜態的,並由 AWS Managed Microsoft AD 設定為 。

-

無縫加入 Amazon EC2 Windows執行個體

-

登入 AWS Management Console ,並在 https://console.aws.amazon.com/ec2/

:// 開啟 Amazon EC2 主控台。 -

在導覽列中,選擇 AWS 區域 與現有目錄相同的 。

-

在 EC2 儀表板的啟動執行個體區段中,選擇啟動執行個體。

-

在啟動執行個體頁面上的名稱和標籤區段下,輸入您想要用於 Windows EC2 執行個體的名稱。

(選用) 針對新增標籤,新增一個或多個標籤鍵值對來組織、追蹤或控制對此 EC2 執行個體的存取。

-

在應用程式和作業系統映像 (Amazon Machine Image) 區段中,選擇快速啟動窗格中的 Windows。您可以從 Amazon Machine Image (AMI)下拉式清單中變更 Windows Amazon Machine Image (AMI)。

-

在執行個體類型區段中,從執行個體類型下拉式清單中選擇您要使用的執行個體類型。

-

在金鑰對 (登入) 區段中,您可以選擇建立新金鑰對或從現有金鑰對中進行選擇。

若要建立新的金鑰對,請選擇建立新金鑰對。

輸入金鑰對的名稱,然後選取金鑰對類型和私有金鑰檔案格式的選項。

若要將私有金鑰儲存為可與 OpenSSH 搭配使用的格式,請選擇 .pem。若要將私有金鑰儲存為可與 PuTTY 搭配使用的格式,請選擇 .ppk。

選擇建立金鑰對。

您的瀏覽器會自動下載私有金鑰檔案。將私有金鑰檔案存放在安全的地方。

重要

這是您儲存私有金鑰檔案的唯一機會。

-

在啟動執行個體頁面上的網路設定區段下,選擇編輯。從 VPC – required 下拉式清單中選擇在其中建立目錄的 VPC。

-

從子網路下拉式清單中選擇 VPC 中的公有子網路之一。您所選取的子網路必須將所有外部流量路由到網際網路閘道。如果沒有,則將無法從遠端連線到執行個體。

如需有關連線至網際網路閘道的詳細資訊,請參閱《Amazon VPC 使用者指南》中的使用網際網路閘道連線至網際網路一節。

-

在自動指派公有 IP 下,選擇啟用。

如需公有和私有 IP 定址的詳細資訊,請參閱《Amazon EC2 使用者指南》中的 Amazon EC2 執行個體 IP 定址。 Amazon EC2

-

對於防火牆 (安全群組)設定,您可以使用預設設定或根據需要進行變更。

-

對於設定儲存設定,您可以使用預設設定或根據需要進行變更。

-

選取進階詳細資訊區段,從域加入目錄下拉式清單中選取域。

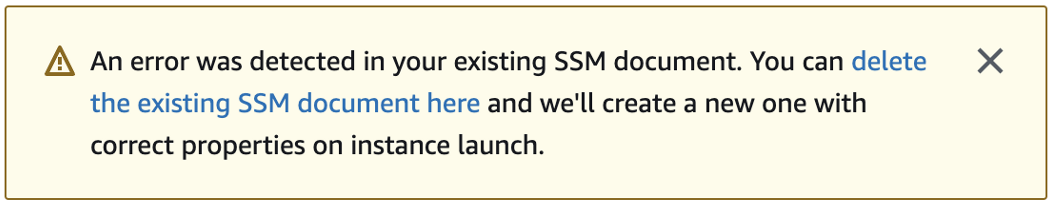

注意

選擇網域聯結目錄後,您可能會看到:

如果 EC2 啟動精靈識別具有非預期屬性的現有 SSM 文件,則會發生此錯誤。您可以執行下列任一作業:

如果您先前已編輯 SSM 文件,且預期屬性,請選擇關閉,然後繼續啟動 EC2 執行個體,而不進行任何變更。

選取此處的刪除現有 SSM 文件連結,以刪除 SSM 文件。這將允許建立具有正確屬性的 SSM 文件。當您啟動 EC2 執行個體時,系統會自動建立 SSM 文件。

-

對於 IAM 執行個體設定檔,您可以選取現有的 IAM 執行個體設定檔或建立新的設定檔。從 IAM 執行個體設定檔下拉式清單中選取具有 AmazonSSMManagedInstanceCore 和 AmazonSSMDirectoryServiceAccess 受 AWS 管政策的 IAM 執行個體設定檔。若要建立新的 IAM 設定檔連結,請選擇建立新的 IAM 設定檔連結,然後執行下列動作:

-

選擇建立角色。

-

在選取信任的實體下,選取 AWS 服務。

-

在 Use case (使用案例) 下,選擇 EC2。

-

在新增許可下的政策清單中,選取 AmazonSSMManagedInstanceCore 和 AmazonSSMDirectoryServiceAccess 政策。在搜尋方塊中,輸入

SSM以篩選政策。選擇 Next (下一步)。注意

AmazonSSMDirectoryServiceAccess 提供將執行個體加入 Active Directory受管 的許可 AWS Directory Service。AmazonSSMManagedInstanceCore 提供使用 AWS Systems Manager 服務所需的最低許可。有關建立具有這些許可的角色的更多資訊,以及有關可以指派給 IAM 角色的其他許可和政策的資訊,請參閱《AWS Systems Manager 使用者指南》中的為 Systems Manager 建立 IAM 執行個體設定檔一節。

-

在命名、檢閱和建立頁面上,針對角色名稱輸入角色名稱。您將需要此角色名稱來連接到 EC2 執行個體。

-

(選用) 您可以在描述欄位中提供 IAM 執行個體設定檔的描述。

-

選擇建立角色。

-

返回啟動執行個體頁面,然後選擇 IAM 執行個體設定檔旁的重新整理圖示。剛剛建立的 IAM 執行個體設定檔應顯示在 IAM 執行個體設定檔下拉式清單中。選擇這個新的設定檔並將其餘設定保留為預設值。

-

-

選擇啟動執行個體。

-

- Manually join EC2 Windows instance

若要手動將現有的 Amazon EC2 Windows執行個體加入 AWS Managed Microsoft ADActive Directory,必須使用 中指定的參數啟動執行個體將 Amazon EC2 Windows 執行個體加入您的 AWS Managed Microsoft AD Active Directory。

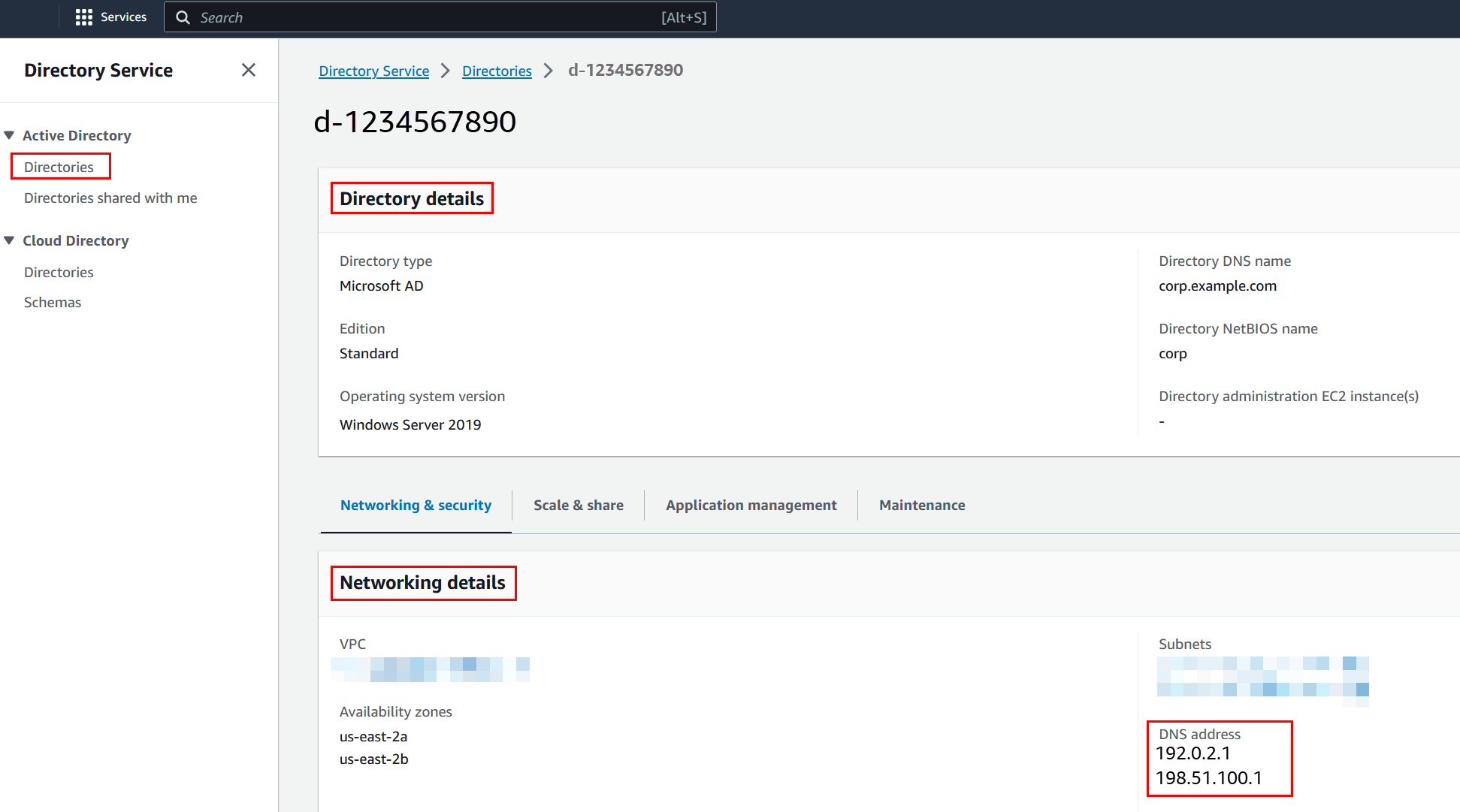

您需要 AWS Managed Microsoft AD DNS 伺服器的 IP 地址。此資訊可在目錄服務 > 目錄 > 目錄的目錄 ID 連結 > 目錄詳細資料和網路與安全部分下找到。

將 Windows 執行個體加入 AWS Managed Microsoft AD Active Directory

-

使用任何遠端桌面協定用戶端連線到執行個體。

-

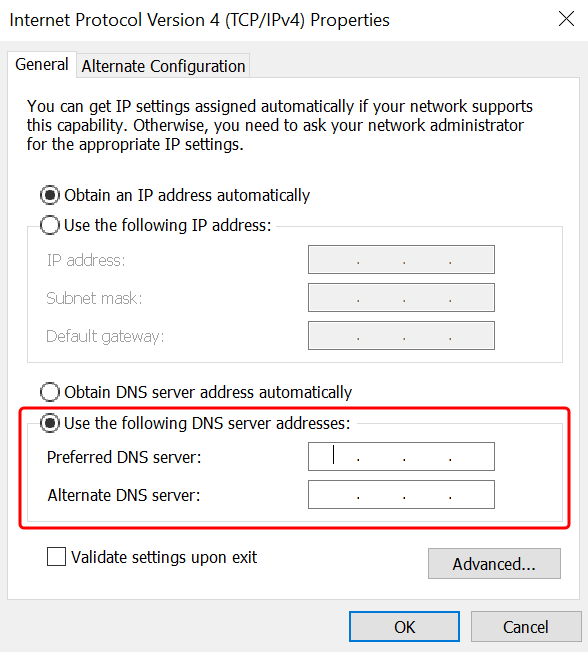

在執行個體上開啟 TCP/IPv4 屬性內容對話方塊。

-

開啟 Network Connections (網路連線)。

提示

您可以在執行個體上,透過從命令提示執行下列命令,來直接開啟 Network Connections (網路連線)。

%SystemRoot%\system32\control.exe ncpa.cpl -

開啟任何已啟用網路連線的內容 (右鍵) 選單,然後選擇 Properties (內容)。

-

在連線內容對話方塊中,開啟 (按兩下) Internet Protocol Version 4 (網際網路協定第 4 版)。

-

-

選取使用以下 DNS 伺服器地址,將偏好的 DNS 伺服器和備用 DNS 伺服器地址變更為 AWS Managed Microsoft AD 提供的 DNS 伺服器的 IP 地址,然後選擇確定。

-

開啟執行個體的 System Properties (系統內容) 對話方塊,選取 Computer Name (電腦名稱) 標籤,然後選擇 Change (變更)。

提示

您可以在執行個體上,透過從命令提示執行下列命令,來直接開啟 System Properties (系統內容對話方塊)。

%SystemRoot%\system32\control.exe sysdm.cpl -

在成員欄位中,選取網域,輸入 AWS Managed Microsoft AD Active Directory 的完整名稱,然後選擇確定。

-

提示輸入網域管理員的名稱和密碼時,請輸入具有網域聯結權限的帳戶使用者名稱和密碼。如需委派這些權限的詳細資訊,請參閱「委派 AWS Managed Microsoft AD 的目錄聯結權限」。

注意

您可以輸入網域的完整名稱或 NetBIOS 名稱,後面接著反斜線 (\),然後輸入使用者名稱。使用者名稱為 Admin。例如

corp.example.com\admin或corp\admin。 -

收到歡迎您加入網域的訊息之後,請重新啟動執行個體,讓變更生效。

現在您的執行個體已加入 AWS Managed Microsoft AD Active Directory 網域,您可以遠端登入該執行個體,並安裝公用程式來管理目錄,例如新增使用者和群組。Active Directory 管理工具可用來建立使用者和群組。如需詳細資訊,請參閱安裝 AWS Managed Microsoft AD 的 Active Directory 管理工具。

注意

您也可以使用 Amazon Route 53 來處理 DNS 查詢,而不是手動變更 Amazon EC2 執行個體上的 DNS 地址。如需詳細資訊,請參閱將 Directory Service 的 DNS 解析與 整合 Amazon Route 53 Resolver

,以及將傳出 DNS 查詢轉送至您的網路。 -