本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

信任建立狀態原因

當信任建立失敗時,狀態訊息會包含額外的資訊。以下是可協助您了解這些訊息意義的一些資訊。

存取遭拒

嘗試建立信任時存取遭拒。信任密碼不正確,或遠端網域的安全設定不允許設定信任。為解決此問題,請嘗試以下操作:

-

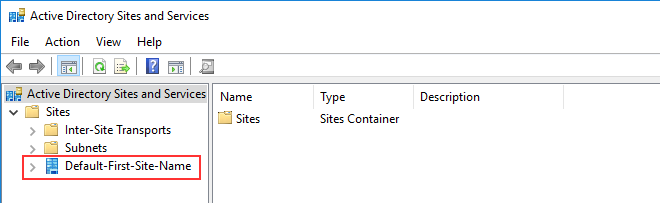

受 AWS 管理的 Microsoft AD Active Directory 和Active Directory您想要建立信任關係的自我管理,必須具有相同的第一個網站名稱。「第一個站台」名稱設定為

Default-First-Site-Name。如果這些名稱因網域而異,就會發生拒絕存取錯誤。 -

確認您使用的是您在遠端網域上建立對應信任時,所使用的相同信任密碼。

-

確認您的網域安全設定允許建立信任。

-

確認您的本機安全政策已正確設定。特別是檢查

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymously並確保其中包含至少下列三個具名管道:-

netlogon

-

samr

-

lsarpc

-

-

確認上述命名管道是否存在於NullSessionPipes登錄路徑 HKLM\ SYSTEM\ 服務\LanmanServer\ 參數中的登錄機碼上的值。CurrentControlSet這些值必須插入到單獨的列中。

注意

根據預設,

Network access: Named Pipes that can be accessed anonymously並未設定且會顯示Not Defined。這是正常的,因為網域控制站之Network access: Named Pipes that can be accessed anonymously的有效預設設定為netlogon、samr、lsarpc。 -

確認預設網域控制站原則中的下列伺服器訊息區 (SMB) 簽署設定。您可以在 [電腦設定] > [Windows 設定] > [安全性設定] > [本機原則/安全性選項] 下找到這些設定。它們應該符合下列設定:

-

Microsoft網路用戶端:數位簽署通訊 (一律):預設值:啟用

-

Microsoft網路用戶端:數位簽署通訊 (如果伺服器同意):預設值:已啟用

-

Microsoft網路伺服器:數位簽署通訊 (永遠):已啟用

-

Microsoft網路伺服器:數位簽署通訊 (如果用戶端同意):預設值:已啟用

-

指定的網域名稱不存在或無法聯絡

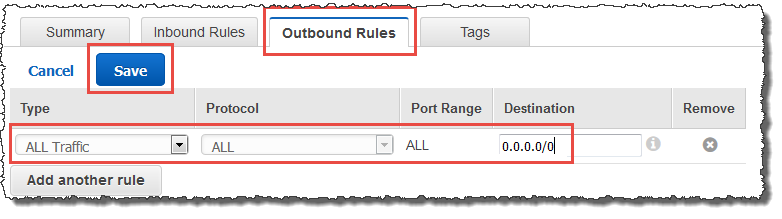

為解決此問題,請確定您域的安全群組設定與您 VPC 的存取控制清單 (ACL) 皆正確,且您已正確輸入條件式轉寄站的資訊。 AWS 設定安全群組,只開啟 Active Directory 通訊所需的連接埠。在預設設定中,安全群組接受從任何 IP 地址到這些連接埠的流量。傳出流量僅限於安全群組。您將需要更新安全群組的傳出規則,以允許流量傳出到內部部署網路。如需安全需求的詳細資訊,請參閱「步驟 2:準備您的 AWS Managed Microsoft AD 」。

如果其他目錄網路的 DNS 伺服器使用公有 (非 RFC 1918) IP 地址,您將需要在目錄上新增從 Directory Services 主控台到 DNS 伺服器的 IP 路由。如需詳細資訊,請參閱 建立、驗證或刪除信任關係 及 必要條件。

網際網路號碼分配局 (IANA) 為私有網際網路保留了以下三個 IP 地址空間區塊:

-

10.0.0.0 ‒ 10.255.255.255 (10/8 字首)

-

172.16.0.0 ‒ 172.31.255.255 (172.16/12 字首)

-

192.168.0.0 ‒ 192.168.255.255 (192.168/16 字首)

如需詳細資訊,請參閱 https://tools.ietf.org/html/rfc1918

確認 AWS 受管理 Microsoft AD 的預設 AD 站台名稱與內部部署基礎結構中的預設 AD 網站名稱相符。電腦會使用其所屬的域 (而非使用者的域) 來決定網站名稱。重新命名網站以符合最近的內部部署部署可確保 DC 定位器使用最近網站的域控制站。如果這樣還是無法解決問題,可能因已快取之前建立的條件式轉寄站資訊,而阻礙新信任的建立。請稍候幾分鐘,然後重試建立信任和條件式轉寄站。

如需其運作方式的詳細資訊,請參閱網站上跨樹系信任的Microsoft網域定位器

無法在此域上執行該操作

若要解決此問題,請確保兩個域的 / 目錄沒有重疊的 NETBIOS 名稱。如果域的 / 目錄確實具有重疊的 NETBIOS 名稱,請使用不同的 NETBIOS 名稱重新建立其中一個域,然後重試。

錯誤 "Required and valid domain name" 導致信任建立失敗

DNS 名稱只能包含字母字元 (A-Z)、數字字元 (0-9)、減號 (-) 和句點 (.)。僅當用於分隔域樣式名稱的組成部分時才允許使用句點字元。另外,請考量:

-

AWS 受管理的 Microsoft AD 不支援具有單一標籤網域的信任。如需詳細資訊,請參閱單一標籤網域的Microsoft支援

。 -

根據 RFC 1123 (https://tools.ietf.org/html/rfc1123

),DNS 標籤中只能使用 A 到 Z、a 到 z、0 到 9 以及連字號 (-)。DNS 名稱中也使用句點 (.),但僅用於 DNS 標籤之間和 FQDN 末尾。 -

根據 RFC 952 (https://tools.ietf.org/html/rfc952

),名稱 (網路、主機、閘道或域) 是最多 24 個字元的文字字串,由字母 (A-Z )、數位 (0-9)、減號 (-) 和句點 (.) 組成。請注意,僅當用於分隔「域樣式名稱」的組成部分時才允許使用句點。

如需詳細資訊,請參閱遵守網站上主機和Microsoft網域的名稱限制

測試信任的一般工具

以下是可用於解決各種信任相關問題的工具。

AWS Systems Manager 自動化疑難排

Sup@@ port 自動化工作流程(SAW)利用 AWS Systems Manager 自動化為 AWS Directory Service您提供預定義的手冊。AWSSupport-TroubleshootDirectoryTrust runbook 工具可協助您診斷 AWS 受管理 Microsoft AD 與內部部署MicrosoftActive Directory之間的常見信任建立問題。

DirectoryServicePortTest 工具

當疑難排解 AWS 受管理的 Microsoft AD 與內部部署 Active Directory 之間的信任建立問題時,DirectoryServicePortTest測試工具會很有幫助。如需使用工具的方法範例,請參閱「測試您的 AD Connector」。

NETDOM 和 NLTEST 工具

管理員可以使用 Netdom 和 Nltest 命令列工具來尋找、顯示、建立、移除和管理信任。這些工具直接與域控制站上的 LSA 機構通訊。有關如何使用這些工具的示例,請參閱網站上的 Netdom

封包擷取工具

您可以使用內建的 Windows 套件擷取公用程式,對潛在的網路問題進行調查和疑難排解。如需詳細資訊,請參閱 Capture a Network Trace without installing anything