本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 SSH 連線至使用 Amazon 的 Kerberized 叢集 EMR

本節示範 Kerberos 驗證使用者連線到EMR叢集主要節點的步驟。

用於SSH連線的每個電腦都必須安裝SSH用戶端和 Kerberos 用戶端應用程式。Linux 電腦很可能預設已包含這些項目。例如,OpenSSH 安裝在大多數 Linux、Unix 和 macOS 作業系統上。您可以在命令列ssh輸入 來檢查SSH用戶端。如果您的電腦無法辨識 命令,請安裝SSH用戶端以連線至主要節點。OpenSSH 專案提供免費實作完整的SSH工具套件。如需詳細資訊,請參閱開啟SSH

如需有關 SSH 連線的詳細資訊,請參閱 連線至 Amazon EMR叢集。

SSH 使用 GSSAPI 來驗證 Kerberos 用戶端,而且您必須在叢集主節點上啟用SSH服務的GSSAPI身分驗證。如需詳細資訊,請參閱 為 SSH 啟用 GSSAPI。SSH用戶端也必須使用 GSSAPI。

在下列範例中, MasterPublicDNS使用叢集詳細資訊窗格摘要索引標籤上為主要公DNS有顯示的值,例如 ec2-11-222-33-44.compute-1.amazonaws.com。

krb5.conf 的先決條件 (非 Active Directory)

在沒有 Active Directory 整合的情況下使用組態時,除了SSH用戶端和 Kerberos 用戶端應用程式之外,每個用戶端電腦還必須擁有/etc/krb5.conf符合叢集主節點上/etc/krb5.conf檔案的檔案副本。

複製 krb5.conf 檔案

-

使用 SSH來使用EC2金鑰對和預設

hadoop使用者連線至主要節點,例如hadoop@。如需詳細說明,請參閱 連線至 Amazon EMR叢集。MasterPublicDNS -

從主節點,複製

/etc/krb5.conf檔案的內容。如需詳細資訊,請參閱連線至 Amazon EMR叢集。 -

在每個將連接到叢集的用戶端電腦上,根據您在上一個步驟所製作的副本,建立相同的

/etc/krb5.conf檔案。

使用kinit 和 SSH

每次使用者從用戶端電腦使用 Kerberos 登入資料進行連線時,使用者必須先在用戶端電腦上為其使用者續約 Kerberos 票證。此外,SSH用戶端必須設定為使用GSSAPI身分驗證。

使用 SSH 連線至 Kerberized EMR叢集

-

使用

kinit續約您的 Kerberos 票證,如下列範例所示kinituser1 -

使用

ssh用戶端搭配您在叢集專用KDC或 Active Directory 使用者名稱中建立的主體。請確定已啟用身分GSSAPI驗證,如下列範例所示。範例:Linux 使用者

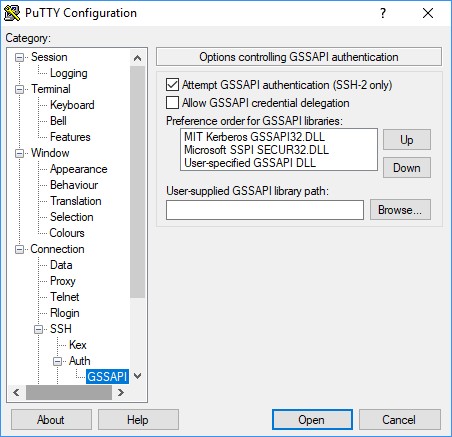

-K選項指定GSSAPI身分驗證。ssh -Kuser1@MasterPublicDNS範例:Windows 使用者 (PuTTY)

請確定工作階段的GSSAPI身分驗證選項已啟用,如下所示: