本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Security OU – Log Archive 帳戶

| 進行簡短的調查 |

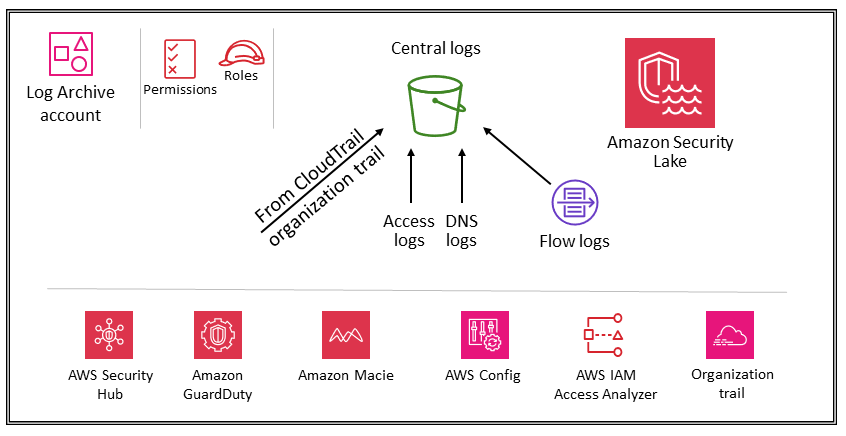

下圖說明在 Log Archive 帳戶中設定的 AWS 安全服務。

Log Archive 帳戶專用於擷取和封存所有與安全相關的日誌和備份。透過集中式日誌,您可以監控、稽核和提醒 Amazon S3 物件存取、依身分的未經授權活動、IAM 政策變更,以及對敏感資源執行的其他關鍵活動。安全目標很簡單:這應該是不可變的儲存體,只能由受控制、自動化和監控的機制存取,並且為了耐久性而建置 (例如,使用適當的複寫和封存程序)。可以深入實作控制項,以保護日誌和日誌管理程序的完整性和可用性。除了預防性控制之外,例如指派用於存取和加密日誌的最小權限角色,以及使用受控 AWS KMS 金鑰加密日誌,使用 AWS Config 等偵測性控制來監控 (並提醒和修復) 此許可集合以進行非預期的變更。

設計考量事項

-

您的基礎設施、操作和工作負載團隊所使用的操作日誌資料通常會與安全、稽核和合規團隊所使用的日誌資料重疊。建議您將操作日誌資料合併至 Log Archive 帳戶。根據您的特定安全和治理要求,您可能需要篩選儲存至此帳戶的操作日誌資料。您可能還需要指定誰可以存取 Log Archive 帳戶中的操作日誌資料。

日誌類型

AWS SRA 中顯示的主要日誌包括 CloudTrail (組織追蹤)、Amazon VPC 流程日誌、Amazon CloudFront 和 AWS WAF存取日誌,以及 Amazon Route 53 的 DNS 日誌。這些日誌提供使用者、角色、AWS 服務或網路實體 (例如 IP 地址識別) 所採取 (或嘗試) 動作的稽核。也可以擷取和封存其他日誌類型 (例如應用程式日誌或資料庫日誌)。如需有關日誌來源和記錄最佳實務的詳細資訊,請參閱每個服務的安全文件。

Amazon S3 作為中央日誌存放區

許多 AWS 服務都會在 Amazon S3 中記錄資訊,無論是預設或專屬。AWS CloudTrail、Amazon VPC Flow Logs、AWS Config 和 Elastic Load Balancing 是記錄 Amazon S3 中資訊的一些服務範例。這表示日誌完整性是透過 S3 物件完整性達成;日誌機密性是透過 S3 物件存取控制達成;而日誌可用性是透過 S3 物件鎖定、S3 物件版本和 S3 生命週期規則達成。透過在位於專用帳戶中的專用集中 S3 儲存貯體中記錄資訊,您可以在幾個儲存貯體中管理這些日誌,並強制執行嚴格的安全控制、存取和職責分離。

在 AWS SRA,Amazon S3 中儲存的主要日誌來自 CloudTrail,因此本節說明如何保護這些物件。本指南也適用於由您自己的應用程式或其他 AWS 服務建立的任何其他 S3 物件。每當您在 Amazon S3 中有需要高度完整性、強大的存取控制和自動保留或銷毀的資料時,請套用這些模式。

上傳至 S3 儲存貯體的所有新物件 (包括 CloudTrail 日誌) 預設會使用 Amazon 伺服器端加密搭配 Amazon S3-managed加密金鑰 (SSE-S3) 進行加密。這有助於保護靜態資料,但存取控制僅由 IAM 政策控制。若要提供額外的受管安全層,您可以使用伺服器端加密搭配您在所有安全 S3 儲存貯體上管理的 AWS KMS金鑰 (SSE-KMS)。這會新增第二層級的存取控制。若要讀取日誌檔案,使用者必須同時擁有 SAmazon S3S3 讀取許可,以及套用的 IAM 政策或角色,以允許他們透過相關聯的金鑰政策解密。

兩個選項可協助您保護或驗證儲存在 Amazon S3. CloudTrail 中的 CloudTrail 日誌物件的完整性。提供日誌檔案完整性驗證,以判斷日誌檔案是否在 CloudTrail 交付後遭到修改或刪除。另一個選項是 S3 物件鎖定。

除了保護 S3 儲存貯體本身之外,您還可以遵守記錄服務 (例如 CloudTrail) 和 Log Archive 帳戶的最小權限原則。例如,具有 AWS 受管 IAM 政策授予許可的使用者AWSCloudTrail_FullAccess,可以停用或重新設定其 AWS 帳戶中最敏感和重要的稽核函數。將此 IAM 政策的應用限制為盡可能少的個人。

使用偵測性控制項,例如 AWS Config 和 IAM AWS Word Access Analyzer 交付的控制項,來監控 (並提醒和修復) 這個更廣泛的預防性控制項集合,以找出非預期的變更。

如需 S3 儲存貯體安全最佳實務的深入討論,請參閱 Amazon S3 文件、線上技術講座

實作範例

AWS SRA程式庫

Amazon Security Lake

AWS SRA 建議您使用 Log Archive 帳戶作為 Amazon Security Lake 的委派管理員帳戶。執行此操作時,Security Lake 會在與其他 SRA 建議的安全日誌相同的帳戶中的專用 S3 儲存貯體中收集支援的日誌。

為了保護日誌和日誌管理程序的可用性,Security Lake 的 S3 儲存貯體只能由 Security Lake 服務或由 Security Lake 為來源或訂閱者管理的 IAM 角色存取。除了使用預防性控制項之外,例如指派最低權限角色進行存取,以及使用受控 AWS Key Management Services (AWS KMS) 金鑰加密日誌,也使用 AWS Config 等偵測性控制項來監控 (並提醒和修復) 此許可集合,以因應非預期的變更。

Security Lake 管理員可以在 AWS 組織中啟用日誌收集。這些日誌存放在 Log Archive 帳戶中的區域 S3 儲存貯體中。此外,為了集中日誌並簡化儲存和分析,Security Lake 管理員可以選擇一或多個彙總區域,其中整合和存放所有區域 S3 儲存貯體的日誌。支援 AWS 服務的日誌會自動轉換為稱為開放網路安全結構描述架構 (OCSF) 的標準化開放原始碼結構描述,並以 Apache Parquet 格式儲存在 Security Lake S3 儲存貯體中。透過 OCSF 支援,Security Lake 可有效地標準化和合併來自 AWS 和其他企業安全來源的安全資料,以建立安全相關資訊的統一且可靠的儲存庫。

Security Lake 可以收集與 Amazon S3 和 CloudTrail Lambda 的 AWS CloudTrail 管理事件和 AWS 資料事件相關聯的日誌。若要在 Security Lake 中收集 CloudTrail 管理事件,您必須至少有一個收集讀取和寫入 CloudTrail 管理事件的 CloudTrail 多區域組織追蹤。必須針對追蹤啟用記錄。多區域追蹤會將日誌檔案從多個區域傳遞到單一 AWS 帳戶的單一 S3 儲存貯體。如果區域位於不同國家/地區,請考慮資料匯出需求,以判斷是否可以啟用多區域追蹤。

AWS Security Hub 是 Security Lake 中支援的原生資料來源,您應該將 Security Hub 調查結果新增至 Security Lake。Security Hub 會從許多不同的 AWS 服務和第三方整合產生調查結果。這些調查結果可協助您取得合規狀態的概觀,以及您是否遵循 AWS 和 AWS 合作夥伴解決方案的安全建議。

若要從日誌和事件中取得可見性和可採取行動的洞見,您可以使用 Amazon Athena、Amazon OpenSearch Service、Amazon Quicksight 和第三方解決方案等工具來查詢資料。需要存取 Security Lake 日誌資料的使用者不應直接存取 Log Archive 帳戶。他們應僅從 Security Tooling 帳戶存取資料。或者,他們可以使用其他 AWS 帳戶或內部部署位置,提供分析工具,例如 OpenSearch Service、 QuickSight 或第三方工具,例如安全資訊和事件管理 (SIEM) 工具。若要提供資料的存取權,管理員應在 Log Archive 帳戶中設定 Security Lake 訂閱者,並將需要存取資料的帳戶設定為查詢存取訂閱者。如需詳細資訊,請參閱本指南的安全 OU – 安全工具帳戶區段中的 Amazon Security Lake。

Security Lake 提供 AWS 受管政策,協助您管理 服務的管理員存取權。如需詳細資訊,請參閱 Security Lake 使用者指南。最佳實務是,建議您透過開發管道限制 Security Lake 的組態,並防止透過 AWS 主控台或 AWS Command Line Interface (AWS CLI) 變更組態。此外,您應該設定嚴格的 IAM 政策和服務控制政策 (SCPs),僅提供管理 Security Lake 所需的許可。您可以設定通知 來偵測對這些 S3 儲存貯體的任何直接存取。