本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Security OU – Security Tooling 帳戶

| 進行簡短的調查 |

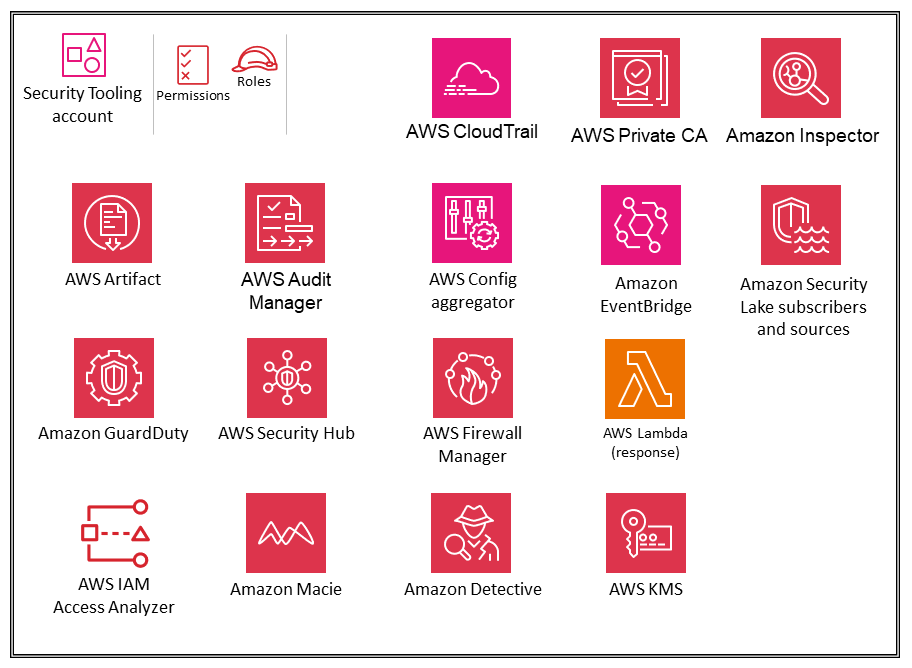

下圖說明 Security Tooling 帳戶中設定的 AWS 安全服務。

Security Tooling 帳戶專用於操作安全服務、監控 AWS 帳戶,以及自動化安全提醒和回應。安全性目標包括下列項目:

-

提供具有受控存取權的專用帳戶,以管理對安全護欄、監控和回應的存取。

-

維護適當的集中式安全基礎設施,以監控安全操作資料並維持可追蹤性。偵測、調查和回應是安全生命週期的重要部分,可用於支援品質程序、法律或合規義務,以及威脅識別和回應工作。

-

透過對適當的安全組態和操作維持另一層控制,例如加密金鑰和安全群組設定,進一步支援 a defense-in-depth 組織策略。這是安全運算子運作的帳戶。Read-only/audit roles to view AWS organization-wide information are typical, whereas write/modify 角色的數量有限、受到嚴格控制、受到監控和記錄。

設計考量

-

根據預設,AWS Control Tower 會在 Security OU 稽核帳戶下為帳戶命名。您可以在 AWS Control Tower 設定期間重新命名帳戶。

-

可能有多個 Security Tooling 帳戶是適當的。例如,監控和回應安全事件通常會指派給專用團隊。網路安全可能需要與雲端基礎設施或網路團隊合作,以保證自己的帳戶和角色。此類分割保留分離集中式安全環境的目標,並進一步強調職責分離、最低權限和團隊指派的潛在簡單性。如果您使用 AWS Control Tower,它會限制在 Security OU 下建立其他 AWS 帳戶。

安全服務的委派管理員

Security Tooling 帳戶作為 AWS 帳戶內以管理員/成員結構管理的安全服務的管理員帳戶。如前所述,這會透過 AWS Organizations 委派的管理員功能來處理。目前支援委派管理員的 AWS SRA中的服務包括 AWS Config、AWS Firewall Manager、Amazon GuardDuty、AWS IAM Access Analyzer、Amazon Macie、AWS Security Hub、Amazon Detective、AWS Audit Manager、Amazon Inspector、AWS CloudTrailWord 和 AWS Systems Manager。您的安全團隊會管理這些服務的安全功能,並監控任何安全特定的事件或調查結果。

IAM Identity Center 支援將管理委派給成員帳戶。AWS SRA 使用 Shared Services 帳戶作為 IAM Identity Center 的委派管理員帳戶,如 Shared Services 帳戶的 IAM Identity Center 一節稍後所述。

AWS CloudTrail

AWS CloudTrail

在 AWS 中SRA,Security Tooling 帳戶是 management CloudTrail 的委派管理員帳戶。儲存組織追蹤日誌的對應 S3 儲存貯體會在 Log Archive 帳戶中建立。這是為了分隔 CloudTrail 日誌權限的管理和使用。如需有關如何建立或更新 S3 儲存貯體以存放組織追蹤日誌檔案的資訊,請參閱 AWS CloudTrail Word 文件。

注意

您可以從管理和委派的管理員帳戶建立和管理組織追蹤。不過,最佳實務是,您應該限制對 管理帳戶的存取,並使用可用的委派管理員功能。

設計考量事項

-

如果成員帳戶需要存取自己帳戶的 CloudTrail 日誌檔案,您可以選擇性地從中央 S3 儲存貯體共用組織的 CloudTrail 日誌檔案。 S3 不過,如果成員帳戶需要 local CloudWatch 日誌群組作為其帳戶的 CloudTrail 日誌,或想要設定與組織追蹤不同的日誌管理和資料事件 (唯讀、唯讀、管理事件、資料事件),則可以使用適當的控制項建立本機追蹤。本機帳戶特定追蹤會產生額外費用

。

AWS Security Hub

AWS Security Hub

Security Hub 與 AWS Organizations 整合,以簡化 AWS 組織中所有現有和未來帳戶的安全狀態管理。您可以從委派的管理員帳戶 (在此案例中為安全工具) 使用 Security Hub 中央組態功能,指定如何在您的組織帳戶和跨區域的組織單位 (OUs) 中設定 Security Hub 服務、安全標準和安全控制。您可以在幾個步驟中,從一個主要區域設定這些設定,稱為主要區域。如果您不使用中央組態,則必須在每個帳戶和區域中分別設定 Security Hub。委派的管理員可以將帳戶和 OUs 指定為自我管理,成員可以在每個區域中分別設定設定,也可以將 Word 指定為集中管理,委派的管理員可以在區域中設定成員帳戶或 OU。您可以將組織中的所有帳戶和 OUs 指定為集中管理、所有自我管理或兩者的組合。這可簡化一致性組態的強制執行,同時提供為每個 OU 和帳戶修改組態的彈性。

Security Hub 委派的管理員帳戶也可以檢視調查結果、檢視洞見,以及控制所有成員帳戶的詳細資訊。您可以另外在委派的管理員帳戶中指定彙總區域,以集中您帳戶和連結區域的調查結果。您的調查結果會在彙總器區域和所有其他區域之間持續雙向同步。

Security Hub 支援與數個 AWS 服務的整合。Amazon GuardDuty、AWS Config、Amazon Macie、AWS IAM Access Analyzer、AWS Firewall Manager、Amazon Inspector 和 AWS Systems Manager Patch Manager 可以將調查結果饋送至 Security Hub。Security Hub 使用稱為 AWS Security Finding Format (ASFF) 的標準格式來處理調查結果。Security Hub 將調查結果與整合產品建立關聯,以排定最重要的問題優先順序。您可以充實 Security Hub 調查結果的中繼資料,以協助更好地關聯化、排定優先順序,並對安全調查結果採取行動。此擴充功能會將資源標籤、新的 AWS 應用程式標籤和帳戶名稱資訊新增至擷取至 Security Hub 的每個調查結果。這可協助您微調自動化規則的調查結果、搜尋或篩選調查結果和洞見,並依應用程式評估安全狀態。此外,您可以使用自動化規則自動更新調查結果。當 Security Hub 擷取調查結果時,可以套用各種規則動作,例如隱藏調查結果、變更其嚴重性,以及將備註新增至調查結果。這些規則動作會在調查結果符合您指定的條件時生效,例如與調查結果相關聯的資源或帳戶 IDs,或其標題。您可以使用自動化規則來更新 ASFF 中的選取調查結果欄位。規則同時適用於新的和更新的調查結果。

在調查安全事件期間,您可以從 Security Hub 導覽至 Amazon Detective 以調查 Amazon GuardDuty 調查結果。Security Hub 建議為 Detective (在其中存在) 等服務調整委派的管理員帳戶,以便更順暢地整合。例如,如果您未在 Detective 和 Security Hub 之間對齊管理員帳戶,則從調查結果導覽至 Detective 將無法運作。如需完整清單,請參閱 Security Hub 文件中的 AWS 服務與 Security Hub 整合概觀。

您可以搭配 Amazon Word 的網路存取分析器

除了監控功能之外,Security Hub 還支援與 Amazon EventBridge 整合,以自動修復特定調查結果。您可以定義在收到調查結果時要採取的自訂動作。例如,您可以設定自訂動作,將問題清單傳送到售票系統或自動化修補系統。如需其他討論和範例,請參閱 AWS 部落格文章 Automated Response and Remediation with AWS Security Hub

Security Hub 使用服務連結的 AWS Config 規則來執行其控制項的大多數安全檢查。若要支援這些控制項,必須在啟用 Security Hub 的每個 AWS 區域中,在所有帳戶上啟用 Word Config,包括管理員 (或委派管理員) 帳戶和成員帳戶。 AWS

設計考量

-

如果 PCI-DSS 等合規標準已存在於 Security Hub 中,則完全受管的 Security Hub 服務是操作它的最簡單方法。不過,如果您想要組合自己的合規或安全標準,其中可能包括安全、操作或成本最佳化檢查,AWS Config 一致性套件可提供簡化的自訂程序。(如需 AWS Config 和一致性套件的詳細資訊,請參閱 AWS Config 一節。)

-

Security Hub 的常見使用案例包括下列項目:

-

作為儀表板,可讓應用程式擁有者查看其 AWS 資源的安全性和合規狀態

-

作為安全操作、事件回應者和威脅追蹤者使用的安全調查結果的集中檢視,以對 AWS 帳戶和區域中的 AWS 安全和合規調查結果進行分類和採取行動

-

將安全性和合規調查結果從 AWS 帳戶和區域彙總並路由到集中式安全性資訊和事件管理 (SIEM) 或其他安全性協調系統

如需這些使用案例的其他指引,包括如何設定這些使用案例,請參閱部落格文章三則週期性 Security Hub 使用模式以及如何部署這些

使用案例。 -

實作範例

AWS SRA程式碼程式庫

Amazon GuardDuty

Amazon GuardDuty

除了提供基礎資料來源之外, GuardDuty 還提供選用功能來識別安全調查結果。其中包括 EKS 保護、RDS 保護、S3 保護、惡意軟體保護和 Lambda 保護。對於新的偵測器,這些選用功能預設為啟用,EKS Protection 除外,必須手動啟用。

-

使用 GuardDuty S3 保護時, GuardDuty 預設的 CloudTrail 管理事件之外,Word 還會監控 Amazon S3 資料事件 in CloudTrail 。監控資料事件可讓 GuardDuty 監控物件層級的 API 操作,以找出 S3 儲存貯體內資料的潛在安全風險。

-

GuardDuty Malware Protection 會透過在連接的 Amazon Elastic Block Store (Amazon EC2) 磁碟區上啟動無代理程式掃描,偵測 Amazon EBS 執行個體或容器工作負載上是否存在惡意軟體。

-

RDS GuardDuty Protection 旨在描述和監控 Amazon Aurora 資料庫的存取活動,而不會影響資料庫效能。

-

EKS GuardDuty 保護包括 EKS 稽核日誌監控和 EKS 執行期監控。透過 EKS 稽核日誌監控, GuardDuty 會監控 Amazon EKS 叢集的 Kubernetes 稽核日誌,並分析它們是否有潛在的惡意和可疑活動。EKS Runtime Monitoring 使用 GuardDuty 安全代理程式 (Amazon EKS 附加元件) 來提供個別 Amazon EKS 工作負載的執行期可見性。The GuardDuty 安全代理程式有助於識別 Amazon EKS 叢集中可能遭到入侵的特定容器。它也可以偵測嘗試將權限從個別容器提升到基礎 Amazon EC2 主機或更廣泛 AWS 環境。

透過 GuardDuty Organizations 在所有帳戶中啟用 AWS,且所有調查結果都可由 GuardDuty 委派管理員帳戶中的適當安全團隊檢視和操作 (在此情況下為安全工具帳戶)。

啟用 AWS Security Hub 時, GuardDuty 調查結果會自動流入 Security Hub。啟用 Amazon Detective 時, GuardDuty 調查結果會包含在 Detective 日誌擷取程序中。 GuardDuty 和 Detective 支援跨服務使用者工作流程,其中 GuardDuty 提供主控台的連結,會將您從所選調查結果重新導向至 Detective 頁面,其中包含一組經過策劃的視覺化,用於調查該調查結果。例如,您也可以將 GuardDuty 與 Amazon EventBridge 整合,以自動化最佳實務 for GuardDuty,例如自動化對新 GuardDuty 調查結果的回應。

實作範例

AWS SRA程式碼程式庫

AWS Config

AWS Config

您可以使用 AWS Config 規則來評估 AWS 資源的組態設定。AWS Config 提供可自訂、預先定義的規則程式庫,稱為受管規則,或者您可以撰寫自己的自訂規則。您可以主動模式 (在部署資源之前) 或偵測模式 (在部署資源之後) 執行 AWS Config 規則。當發生組態變更、定期排程或兩者同時發生時,即可評估資源。

一致性套件是 AWS Config 規則和修復動作的集合,可以部署為帳戶和區域中的單一實體,或 AWS Organizations 中跨組織。一致性套件是透過撰寫 YAML 範本來建立,其中包含 AWS Config 受管或自訂規則和修復動作的清單。若要開始評估您的 AWS 環境,請使用其中一個範例一致性套件範本。

AWS Config 與 AWS Security Hub 整合,將 AWS Config 受管和自訂規則評估的結果作為調查結果傳送至 Security Hub。

AWS Config 規則可與 AWS Systems Manager 搭配使用,以有效修復不合規的資源。您可以使用 AWS Systems Manager Explorer 在 AWS 區域中的 AWS 帳戶中收集 AWS Config 規則的合規狀態,然後使用 Systems Manager Automation 文件 (執行手冊) 來解決不合規的 AWS Config 規則。如需實作詳細資訊,請參閱部落格文章使用 AWS Systems Manager Automation Runbook 修復不合規的 AWS Config 規則

AWS Config 彙總器會收集 AWS Organizations 中多個帳戶、區域和組織的組態和合規資料。彙總器儀表板會顯示彙總資源的組態資料。庫存和合規儀表板提供 AWS 資源組態和合規狀態的基本和最新資訊,包括跨 AWS 帳戶、跨 AWS 區域或 AWS 組織。它們可讓您視覺化和評估您的 AWS 資源庫存,而無需撰寫 AWS Config 進階查詢。您可以取得基本的洞見,例如資源合規摘要、具有不合規資源的前 10 個帳戶、按類型比較執行和停止的 EC2 執行個體,以及按磁碟區類型和大小區分的 EBS 磁碟區。

如果您使用 AWS Control Tower 來管理您的 AWS 組織,則會將一組 AWS Config 規則部署為偵測性防護機制 (分類為強制、強烈建議或選擇性)。這些防護機制可協助您管理 資源,並監控 AWS 組織中帳戶之間的合規性。這些 AWS Config 規則會自動使用值為 的aws-control-tower標籤managed-by-control-tower。

必須針對 AWS 組織和 AWS 區域中包含您要保護之資源的每個成員帳戶啟用 AWS Config。您可以集中管理 (例如,建立、更新和刪除) AWS 組織內所有帳戶的 AWS Config 規則。從 AWS Config 委派管理員帳戶,您可以在所有帳戶之間部署一組常見的 AWS Config 規則,並指定不應建立 AWS Config 規則的帳戶。AWS Config 委派管理員帳戶也可以彙總來自所有成員帳戶的資源組態和合規資料,以提供單一檢視。確保 APIs 組織中的成員帳戶無法修改基礎 AWS Config 規則,藉此使用委派管理員帳戶中的 AWS 來強制執行管理。

設計考量

-

AWS Config 會將組態和合規變更通知串流至 Amazon EventBridge。這表示您可以使用 EventBridge 中的原生篩選功能來篩選 AWS Config 事件,以便將特定類型的通知路由至特定目標。例如,您可以將特定規則或資源類型的合規通知傳送至特定電子郵件地址,或將組態變更通知路由至外部 IT 服務管理 (ITSM) 或組態管理資料庫 (CMDB) 工具。如需詳細資訊,請參閱部落格文章 AWS Config 最佳實務

。 -

除了使用 AWS Config 主動式規則評估之外,您還可以使用 AWS CloudFormation Guard,這是主動檢查資源組態合規性的 a policy-as-code 評估工具。 CloudFormation AWS Guard 命令列介面 (CLI) 提供您宣告性、特定網域的語言 (DSL),可用來將政策表達為程式碼。此外,您可以使用 AWS CLI 命令來驗證 JSON 格式或 YAML 格式的結構化資料,例如 CloudFormation 變更集、JSON 型 Terraform 組態檔案或 Kubernetes 組態。您可以使用 AWS CloudFormation Word Guard CLI

作為撰寫程序的一部分,在本機執行評估,或在部署管道 中執行評估。如果您有 AWS Cloud 開發套件 (AWS CDK) 應用程式,您可以使用 cdk-nag 主動檢查最佳實務。

實作範例

AWS SRA程式庫

Amazon Security Lake

Amazon Security Lake

AWS SRA 建議您使用 Log Archive 帳戶作為 Security Lake 的委派管理員帳戶。如需設定委派管理員帳戶的詳細資訊,請參閱 Security OU – Log Archive 帳戶區段中的 Amazon Security Lake。想要存取 Security Lake 資料或需要能夠使用自訂擷取、轉換和載入 (ETL) 函數將非原生日誌寫入 Security Lake 儲存貯體的安全團隊,應在 Security Tooling 帳戶中操作。

Security Lake 可以從不同的雲端供應商、第三方解決方案的日誌或其他自訂日誌收集日誌。建議您使用 Security Tooling 帳戶執行 ETL 函數,將日誌轉換為 Open Cybersecurity Schema Framework (OCSF) 格式,並以 Apache Parquet 格式輸出檔案。Security Lake 會建立具有安全工具帳戶適當許可的跨帳戶角色,以及由 AWS Lambda 函數或 AWS Glue 爬蟲程式支援的自訂來源,以將資料寫入 Security Lake 的 S3 儲存貯體。

Security Lake 管理員應設定使用 Security Tooling 帳戶的安全團隊,並要求存取 Security Lake 收集作為訂閱者的日誌。Security Lake 支援兩種類型的訂閱者存取:

-

資料存取 – 訂閱者可以直接存取 Security Lake 的 Amazon S3 物件。Security Lake 會管理基礎設施和許可。當您將 Security Tooling 帳戶設定為 Security Lake 資料存取訂閱者時,系統會透過 Amazon Simple Queue Service (Amazon SQS) 通知該帳戶 Security Lake 儲存貯體中的新物件,而 Security Lake 會建立存取這些新物件的許可。

-

查詢存取 – 訂閱者可以使用 Amazon Athena 等服務,從 S3 儲存貯體中的 AWS Lake Formation 資料表查詢來源資料。跨帳戶存取會使用 AWS Lake Formation 自動設定查詢存取。當您將 Security Tooling 帳戶設定為 Security Lake 查詢存取訂閱者時,帳戶會獲得 Security Lake 帳戶中日誌的唯讀存取權。當您使用此訂閱者類型時,Athena 和 AWS Glue 資料表會透過 AWS Resource Access Manager (RAMAWS Word),從 Security Lake Log Archive 帳戶與 Security Tooling 帳戶共用。若要啟用此功能,您必須將跨帳戶資料共用設定更新為第 3 版。

如需建立訂閱者的詳細資訊,請參閱 Security Lake 文件中的訂閱者管理。

如需擷取自訂來源的最佳實務,請參閱 Security Lake 文件中的從自訂來源收集資料。

您可以使用 Amazon QuickSight

設計考量事項

如果應用程式團隊需要查詢 Security Lake 資料的存取權以滿足業務需求,Security Lake 管理員應將該應用程式帳戶設定為訂閱者。

Amazon Macie

Amazon Macie

透過 AWS Organizations 在所有帳戶中啟用 Macie。在委派的管理員帳戶中具有適當許可的主體 (在此案例中為 Security Tooling 帳戶) 可以在任何帳戶中啟用或停用 Macie、為成員帳戶擁有的儲存貯體建立敏感資料探索任務,以及檢視所有成員帳戶的所有政策調查結果。敏感資料調查結果只能由建立敏感調查結果任務的帳戶檢視。如需詳細資訊,請參閱 Macie 文件中的管理 Amazon Macie 中的多個帳戶。

Macie 調查結果會傳送至 AWS Security Hub 進行檢閱和分析。Macie 還與 Amazon EventBridge 整合,以促進對警示、安全資訊和事件管理 (SIEM) 系統摘要和自動修復等調查結果的自動回應。

設計考量

-

如果 S3 物件使用您管理的 AWS Key Management Service (AWS KMS) 金鑰加密,您可以將 Macie 服務連結角色新增為該 KMS 金鑰的金鑰使用者,讓 Macie 掃描資料。

-

Macie 已針對 Amazon S3 中的掃描物件進行最佳化。因此,任何可放置在 Amazon S3 (永久或暫時) 的 Macie 支援的物件類型都可以掃描敏感資料。這表示來自其他來源的資料,例如,Amazon Relational Database Service (Amazon RDS) 或 Amazon Aurora 資料庫的定期快照匯出

、匯出的 Amazon DynamoDB 資料表 ,或從原生或第三方應用程式擷取的文字檔案,都可以移至 Amazon S3 並由 Macie 評估。

實作範例

AWS SRA程式碼程式庫

AWS IAM Access Analyzer

當您加速 AWS Cloud 採用過程並繼續創新時,請務必嚴格控制精細存取 (許可)、包含存取擴散,並確保有效使用許可。過度和未使用的存取會帶來安全挑戰,並使企業更難強制執行最低權限原則。此原則是重要的安全架構支柱,其涉及持續調整大小的 IAM 許可,以平衡安全需求與操作和應用程式開發需求。這項工作涉及多個利益相關者角色,包括中央安全與 Cloud Center of Excellence (CCoE) 團隊,以及分散的開發團隊。

AWS IAM Access Analyzer 提供工具,可有效率地設定精細許可、驗證預期的許可,以及透過移除未使用的存取來縮小許可,以協助您符合企業安全標準。它可讓您透過儀表板和 Word Security Hub 來查看外部和未使用的存取調查結果。 AWS 此外,它支援 Amazon EventBridge 事件型自訂通知和修復工作流程。

IAM Access Analyzer 外部調查結果功能可協助您識別與外部實體共用的 AWS 組織和帳戶中的資源,例如 Amazon S3 儲存貯體或 IAM 角色。您選擇的 AWS 組織或帳戶稱為信任區域。分析器使用自動推理

IAM Access Analyzer 調查結果也可協助您識別在 AWS 組織和帳戶中授予的未使用存取,包括:

-

未使用的 IAM 角色 – 在指定的使用時段內沒有存取活動的角色。

-

未使用的 IAM 使用者、憑證和存取金鑰 – 屬於 IAM 使用者的憑證,用於存取 AWS 服務和資源。

-

未使用的 IAM 政策和許可 – 未在指定用量時段內由角色使用的服務層級和動作層級許可。IAM Access Analyzer 使用連接到角色的身分型政策,來判斷這些角色可以存取的服務和動作。分析器會針對所有服務層級許可,提供未使用的許可的檢閱。

您可以使用從 IAM Access Analyzer 產生的調查結果,根據組織的政策和安全標準來查看並修復任何非預期或未使用的存取。修復之後,這些調查結果會在下次分析器執行時標記為已解析。如果調查結果是有意的,您可以將其標記為在 IAM Access Analyzer 中封存,並優先考慮具有較高安全風險的其他調查結果。此外,您可以設定封存規則,以自動封存特定調查結果。例如,您可以建立封存規則,以針對您定期授予存取權的特定 Amazon S3 儲存貯體,自動封存任何調查結果。

身為建置者,您可以使用 IAM Access Analyzer 在開發和部署 (IAM 管道) 的早期執行自動 Word 政策檢查。CI/CD) process to adhere to your corporate security standards. You can integrate IAM Access Analyzer custom policy checks and policy reviews with AWS CloudFormation to automate policy reviews as a part of your development team’s CI/CD其中包含:

-

IAM 政策驗證 – IAM Access Analyzer 根據 IAM 政策文法和 AWS 最佳實務驗證您的政策。您可以檢視政策驗證檢查的調查結果,包括安全警告、錯誤、一般警告和政策的建議。目前有超過 100 項政策驗證檢查可供使用,並且可以使用 AWS Command Line Interface (AWS CLI) 和 APIs 自動化。

-

IAM 自訂政策檢查 – IAM Access Analyzer 自訂政策檢查會根據您指定的安全標準驗證您的政策。自訂政策檢查使用自動推理來提供更高層級的保證,以符合您的公司安全標準。自訂政策檢查的類型包括:

-

檢查參考政策:編輯政策時,您可以將其與參考政策進行比較,例如政策的現有版本,以檢查更新是否授予新的存取權。CheckNoNewAccess API 會比較兩個政策 (更新的政策和參考政策),以判斷更新的政策是否會引入對參考政策的新存取權,並傳回通過或失敗的回應。

-

檢查 IAM 動作清單:您可以使用 CheckAccessNotGranted API來確保政策不會授予存取安全標準中定義之關鍵動作清單的存取權。此 API 會取得政策和最多 100 個 IAM 動作的清單,以檢查政策是否允許至少一個動作,並傳回通過或失敗的回應。

-

安全團隊和其他 IAM 政策作者可以使用 IAM Access Analyzer 來撰寫符合 IAM 政策文法和安全標準的政策。手動編寫大小正確的政策可能容易出錯且耗時。IAM Access Analyzer 政策產生功能可協助根據主體的存取活動撰寫 IAM 政策。IAM Access Analyzer 會檢閱支援服務的 AWS CloudTrail Word 日誌,並產生政策範本,其中包含主體在指定日期範圍內使用的權限。然後,您可以使用此範本建立具有精細許可的政策,該許可僅授予必要的許可。

-

您必須啟用 a CloudTrail 追蹤,您的帳戶才能根據存取活動產生政策。

-

IAM Access Analyzer 不會在產生的政策中識別資料事件的動作層級活動,例如 Amazon S3 資料事件。

-

iam:PassRole動作不會由 CloudTrail 追蹤,也不會包含在產生的政策中。

Access Analyzer 透過 AWS Organizations 中的委派管理員功能部署在 Security Tooling 帳戶中。委派的管理員具有使用 AWS 組織作為信任區域的建立和管理分析器的許可。

設計考量事項

-

若要取得帳戶範圍調查結果 (其中帳戶是信任的界限),您可以在每個成員帳戶中建立帳戶範圍分析器。這可以作為帳戶管道的一部分來完成。帳戶範圍調查結果會在成員帳戶層級流入 Security Hub。從那裡,它們會流向 Security Hub 委派的管理員帳戶 (安全工具)。

實作範例

-

AWS SRA程式庫

提供 IAM Access Analyzer 的範例實作。它示範如何在委派的管理員帳戶內設定組織層級分析器,以及在每個帳戶中設定帳戶層級分析器。 -

如需有關如何將自訂政策檢查整合到建置器工作流程的資訊,請參閱 AWS 部落格文章介紹 IAM Access Analyzer 自訂政策檢查

。

AWS Firewall Manager

AWS Firewall Manager

當您想要保護整個 AWS 組織,而不是少量的特定帳戶和資源,或者您經常新增要保護的新資源時, Firewall Manager 特別有用。Firewall Manager 使用安全政策來定義一組組態,包括必須部署的相關規則、保護和動作,以及要包含或排除的帳戶和資源 (以標籤表示)。您可以建立精細且靈活的組態,同時仍然能夠將控制擴展到大量的帳戶和 VPCs。這些政策會自動且一致地強制執行您設定的規則,即使在建立新帳戶和資源時也是如此。Firewall Manager 會透過 AWS Organizations 在所有帳戶中啟用,並由 Firewall Manager 委派管理員帳戶中的適當安全團隊執行組態和管理 (在此情況下為 Security Tooling 帳戶)。

您必須為每個包含您要保護之資源的 Word 區域啟用 AWS AWS Config。如果您不想為所有資源啟用 AWS Config,則必須針對與您使用的 Firewall Manager 政策類型相關聯的資源啟用它。當您同時使用 AWS Security Hub 和 Firewall Manager 時, Firewall Manager 會自動將調查結果傳送至 Security Hub。Firewall Manager 會為不符合規範的資源以及偵測到的攻擊建立調查結果,並將調查結果傳送至 Security Hub。當您設定 AWS 的 Firewall Manager 政策時WAF,您可以為所有範圍內帳戶集中啟用 Web 存取控制清單 (Web ACLs) 上的記錄,並將日誌集中在單一帳戶下。

設計考量事項

-

AWS 組織中個別成員帳戶的帳戶管理員可以根據其特定需求,在 Firewall Manager 受管服務中設定其他控制項 (例如 AWS WAF規則和 Amazon VPC 安全群組)。

實作範例

AWS SRA程式庫

Amazon EventBridge

Amazon EventBridge

設計考量

-

EventBridge 能夠將事件路由到許多不同的目標。將安全動作自動化的一個寶貴模式是將特定事件連接到個別 AWS Lambda 回應者,以採取適當動作。例如,在某些情況下,您可能想要使用 EventBridge 將公有 S3 儲存貯體調查結果路由至 Lambda 回應程式,以更正儲存貯體政策並移除公有許可。這些回應者可以整合到您的調查手冊和 Runbook 中,以協調回應活動。

-

成功安全營運團隊的最佳實務是將安全事件和調查結果的流程整合到通知和工作流程系統中,例如票務系統、錯誤/問題系統,或其他安全資訊和事件管理 (SIEM) 系統。這會將工作流程從電子郵件和靜態報告中移除,並協助您路由、升級和管理事件或調查結果。靈活的 in EventBridge 路由功能是此整合的強大推動因素。

Amazon Detective

Amazon Detective

Detective 與 Amazon Security Lake 整合,讓安全分析師能夠查詢和擷取存放在 Security Lake 中的日誌。您可以使用此整合,從存放在 Security Lake 的 AWS CloudTrail Word 日誌和 Amazon VPC 流程日誌取得其他資訊,同時在 Detective 中進行安全調查。

Detective 也會擷取 Amazon GuardDuty 偵測到的調查結果,包括 GuardDuty Runtime Monitoring 偵測到的威脅。當帳戶啟用 Detective 時,它會成為行為圖表的管理員帳戶。在您嘗試啟用 Detective 之前,請確定您的帳戶已在 GuardDuty 中註冊至少 48 小時。如果您不符合此需求,則無法啟用 Detective。

Detective 會自動將多個與單一安全入侵事件相關的調查結果分組為調查結果群組。威脅執行者通常會執行一連串動作,導致多個安全調查結果分散在時間和資源中。因此,調查結果群組應該是涉及多個實體和調查結果的調查起點。Detective 也會使用生成式 AI 來提供調查結果群組摘要,該 AI 會自動分析調查結果群組,並以自然語言提供洞見,以協助您加速安全調查。

Detective 與 AWS Organizations 整合。Org Management 帳戶會將成員帳戶委派為 Detective 管理員帳戶。在 AWS 中SRA,這是 Security Tooling 帳戶。Detective 管理員帳戶能夠自動啟用組織中所有目前的成員帳戶作為偵測成員帳戶,並在新增至 AWS 組織時新增成員帳戶。Detective 管理員帳戶也可以邀請目前不在 AWS 組織中,但位於相同區域內的成員帳戶,將資料貢獻至主要帳戶的行為圖表。當成員帳戶接受邀請並啟用時, Detective 會開始擷取成員帳戶的資料,並將其擷取到該行為圖表中。

設計考量事項

-

您可以從 GuardDuty 和 AWS Security Hub 主控台導覽至 Detective 調查結果設定檔。這些連結有助於簡化調查程序。您的帳戶必須是 Detective 和您要從 (GuardDuty 或 Security Hub) 中轉換之服務的管理帳戶。如果服務的主要帳戶相同,整合連結可無縫運作。

AWS Audit Manager

AWS Audit Manager

使用 Audit Manager,您可以針對預先建置的架構進行稽核,例如網際網路安全中心 (CIS) 基準、CIS AWS基準、系統和組織控制 2 (SOC 2),以及支付卡產業資料安全標準 (PCI DSS)。它也可讓您根據內部稽核的特定要求,使用標準或自訂控制建立自己的架構。

Audit Manager 會收集四種類型的證據。三種類型的證據是自動化的:來自 AWS Config 和 AWS Security Hub 的合規檢查證據、來自 AWS CloudTrailWord 的管理事件證據,以及來自 service-to-serviceAWS API 呼叫的組態證據。對於無法自動化的證據,Audit Manager 可讓您上傳手動證據。

注意

Audit Manager 協助收集與驗證特定合規標準和法規合規性相關的證據。不過,它不會評估您的合規性。因此,透過 Audit Manager 收集的證據可能不會包含稽核所需的操作程序詳細資訊。Audit Manager 不能取代法律顧問或合規專家。我們建議您使用第三方評估商的服務,該評估商已通過您接受評估的合規架構的認證。(s)

Audit Manager 評估可以在 AWS 組織中的多個帳戶上執行。Audit Manager 會收集證據並將其合併到 AWS Organizations 中的委派管理員帳戶。此稽核功能主要由合規和內部稽核團隊使用,且只需要對 AWS 帳戶的讀取存取權。

設計考量

-

Audit Manager 補充其他 AWS 安全服務,例如 Security Hub 和 AWS Config,以協助實作風險管理架構。Audit Manager 提供獨立的風險保證功能,而 Security Hub 可協助您監督風險,Word AWS Config 一致性套件可協助您管理風險。熟悉由內部稽核員協會 (IIA) 開發的

三行模型 的稽核專業人員應注意,此 AWS 服務組合可協助您涵蓋三道防線。如需詳細資訊,請參閱 AWS Cloud Operations & Migrations 部落格上的兩部分部落格系列 。 -

為了讓 Audit Manager 收集 Security Hub 證據,兩個服務的委派管理員帳戶必須相同 AWS 帳戶。因此,在 AWS 中SRA,Security Tooling 帳戶是 Audit Manager 的委派管理員。

AWS偽影

AWS Artifact

AWS Artifact 不支援委派的管理功能。相反地,您可以將此功能限制為只有與稽核和合規團隊相關的 安全工具帳戶中的 IAM 角色,以便他們可以視需要下載、檢閱這些報告,並將這些報告提供給外部稽核人員。您可以另外限制特定 IAM 角色只能透過 AWS 政策存取特定 IAM Artifact 報告。如需 IAM 政策範例,請參閱 AWS Artifact 文件。

設計考量事項

-

如果您選擇擁有稽核和合規團隊的專用 AWS 帳戶,您可以在安全稽核帳戶中託管 AWS Artifact,該帳戶與安全工具帳戶分開。AWS Artifact 報告提供證據,證明組織遵循文件記錄的程序或滿足特定要求。在整個系統開發生命週期中收集和封存稽核成品,並可作為內部或外部稽核和評估的證據。

AWS KMS

AWS Key Management Service

AWS SRA 建議分散式金鑰管理模型,其中 KMS 金鑰位於本機使用它們的帳戶中,而且您可以允許負責特定帳戶中基礎設施和工作負載的人員管理自己的金鑰。建議您避免在一個帳戶中使用單一金鑰進行所有密碼編譯函數。您可以根據函數和資料保護需求建立金鑰,並強制執行最低權限原則。相較於加密金鑰的使用,此模型為您的工作負載團隊提供更多控制、彈性和敏捷性。它也有助於避免 API 限制,將影響範圍限制為單一 AWS 帳戶,並簡化報告、稽核和其他合規相關任務。在某些情況下,加密許可會與解密許可分開,管理員會管理生命週期函數,但無法使用其管理的金鑰來加密或解密資料。在分散式模型中,部署和強制執行防護機制很重要,這樣才能以相同的方式管理分散式金鑰,並根據已建立的最佳實務和政策稽核 KMS 金鑰的使用。如需詳細資訊,請參閱 AWS Word 文件中的 Word Key Management Service 的安全最佳實務。 AWS KMS

替代部署選項是將 KMS 金鑰管理的責任集中到單一 帳戶,同時使用金鑰和 IAM 政策的組合,透過應用程式資源委派使用應用程式帳戶中金鑰的能力。這種方法安全且易於管理,但由於 AWS KMS流限制、帳戶服務限制和安全團隊被操作金鑰管理任務淹沒,您可能會遇到障礙。

AWS SRA 結合了集中式和分散式模型。在安全工具帳戶中,AWS KMS 用於管理集中式安全服務的加密,例如由 AWS 組織管理的 AWS CloudTrail Word組織追蹤。本指南稍後的應用程式帳戶一節說明用於保護工作負載特定資源的 KMS 金鑰模式。

AWS 私有 CA

AWS Private Certificate Authority (AWS 私有 CA) 是一種受管私有 CA 服務,可協助您安全地管理私有終端實體 TLS 憑證的生命週期,適用於 EC2 執行個體、容器、IoT 裝置和內部部署資源。它允許加密的 TLS 通訊執行應用程式。使用 AWS 私有 CA,您可以建立自己的 CA 階層 (根 CA,透過下級 CAs,到最終實體憑證),並發行憑證來驗證內部使用者、電腦、應用程式、服務、伺服器和其他裝置,以及簽署電腦程式碼。私有 CA 發行的憑證僅在您的 AWS 組織中受信任,而不是在網際網路上受信任。

公有金鑰基礎設施 (PKI) 或安全團隊可以負責管理所有 PKI 基礎設施。這包括管理和建立私有 CA。不過,必須有允許工作負載團隊自行提供憑證需求的 佈建。AWS SRA 描述集中式 CA 階層,其中根 CA 託管在 Security Tooling 帳戶中。這可讓安全團隊強制執行嚴格的安全控制,因為根 CA 是整個 PKI 的基礎。不過,使用 AWS Resource Access Manager (AWS RAM) 將 CA 共享至應用程式帳戶,以從私有 CA 建立私有憑證,委派給應用程式開發團隊。AWS RAM 會管理跨帳戶共用所需的許可。這消除了每個帳戶中私有 CA 的需求,並提供更具成本效益的部署方式。如需有關工作流程和實作的詳細資訊,請參閱部落格文章如何使用 AWS RAM來共用您的 AWS 私有 CA 跨帳戶

注意

ACM 也可協助您佈建、管理和部署公有 TLS 憑證,以搭配 AWS 服務使用。若要支援此功能,ACM 必須位於會使用公有憑證的 AWS 帳戶中。本指南稍後會在應用程式帳戶區段中討論。

設計考量

-

使用 AWS 私有 CA,您可以建立最多五個層級的憑證授權單位階層。您也可以建立多個階層,每個階層都具有自己的根。 AWS 私有 CA 階層應遵循組織的 PKI 設計。不過,請記住,增加 CA 階層會增加憑證路徑中的憑證數量,進而增加結束實體憑證的驗證時間。定義良好的 CA 階層提供的優勢包括:適用於每個 CA 的精細安全控制、將下級 CA 委派給不同的應用程式,這會導致管理任務的劃分、使用具有有限可撤銷信任的 CA、定義不同有效期的能力,以及強制執行路徑限制的能力。理想情況下,您的根和下級 CAs 位於單獨的 AWS 帳戶中。如需使用 規劃 CA 階層的詳細資訊 AWS 私有 CA,請參閱 AWS 私有 CA 文件和部落格文章如何保護汽車和製造業的企業規模 AWS 私有 CA 階層

。 -

AWS 私有 CA 可以與您現有的 CA 階層整合,這可讓您將 ACM 的自動化和原生 AWS 整合功能與您目前使用的現有信任根結合使用。您可以在 中 AWS 私有 CA 建立由內部部署上父 CA 支援的從屬 CA。如需實作的詳細資訊,請參閱 AWS 私有 CA 文件中的安裝由外部父 CA 簽署的下級 CA 憑證。

Amazon Inspector

Amazon Inspector

Amazon Inspector 會在您變更資源的整個生命週期中,透過自動掃描資源,持續評估您的環境。啟動重新掃描資源的事件包括在 EC2 執行個體上安裝新套件、安裝修補程式,以及發佈影響資源的新常見漏洞和暴露 (CVE) 報告。Amazon Inspector 支援 CIS 執行個體中作業系統的網際網路安全中心 (EC2) 基準評估。

Amazon Inspector 與 Jenkins 和 TeamCity 等開發人員工具整合,以進行容器映像評估。您可以在持續整合和持續交付 (CI/CD) tools, and push security to an earlier point in the software development lifecycle. Assessment findings are available in the CI/CD tool’s dashboard, so you can perform automated actions in response to critical security issues such as blocked builds or image pushes to container registries. If you have an active AWS account, you can install the Amazon Inspector plugin from your CI/CD tool marketplace and add an Amazon Inspector scan in your build pipeline without needing to activate the Amazon Inspector service. This feature works with CI/CD tools hosted anywhere—on AWS, on premises, or in hybrid clouds—so you can consistently use a single solution across all your development pipelines. When Amazon Inspector is activated, it automatically discovers all your EC2 instances, container images in Amazon ECR and CI/CD 工具和大規模 AWS Lambda 函數,並持續監控已知漏洞,以評估容器映像是否有軟體漏洞。

Amazon Inspector 的網路可及性調查結果會評估 EC2 執行個體在網際網路閘道、VPC 對等連線或虛擬私有網路 (VPNs) 等 VPC 邊緣的存取能力。這些規則有助於自動監控您的 AWS 網路,並識別透過錯誤管理的安全群組、存取控制清單 (ACLs)、網際網路閘道等,對 EC2 執行個體的網路存取可能設定錯誤。如需詳細資訊,請參閱 Amazon Inspector 文件。

當 Amazon Inspector 識別漏洞或開放式網路路徑時,會產生您可以調查的調查結果。調查結果包含漏洞的完整詳細資訊,包括風險分數、受影響的資源和修復建議。風險分數專為您的環境量身打造,其計算方式是將 up-to-date CVE資訊與時間與環境因素建立關聯,例如網路可存取性和可利用性資訊,以提供內容調查結果。

若要掃描漏洞,必須使用 EC2 Systems Manager Agent (SSM Agent) 在 AWS Systems Manager 中管理 AWS 執行個體。Amazon EC2 或 Lambda 函數中容器映像的 ECR 執行個體網路可及性或漏洞掃描不需要任何代理程式。

Amazon Inspector 與 AWS Organizations 整合,並支援委派的管理。在 AWS SRA,Security Tooling 帳戶會成為 Amazon Inspector 的委派管理員帳戶。Amazon Inspector 委派的管理員帳戶可以管理 AWS 組織成員的調查結果資料和特定設定。這包括檢視所有成員帳戶彙總調查結果的詳細資訊、啟用或停用成員帳戶掃描,以及檢閱 AWS 組織內掃描的資源。

設計考量

-

Amazon Inspector 會在啟用兩個服務時自動與 AWS Security Hub 整合。您可以使用此整合,將所有調查結果從 Amazon Inspector 傳送至 Security Hub,然後這些調查結果將包含在分析您的安全狀態中。

-

Amazon Inspector 會自動將事件匯出至 Amazon EventBridge,以及選擇性地匯出至 Amazon Simple Storage Service (Amazon S3) 儲存貯體,以取得調查結果、資源涵蓋範圍變更和個別資源的初始掃描。若要將作用中調查結果匯出至 S3 儲存貯體,您需要 Amazon Inspector 可用來加密調查結果的 AWS KMS 金鑰,以及具有允許 Amazon Inspector 上傳物件之許可的 S3 儲存貯體。 EventBridge 整合可讓您近乎即時地監控和處理調查結果,做為現有安全和合規工作流程的一部分。除了 Amazon Inspector 委派管理員帳戶所產生之成員帳戶之外,還會發佈 EventBridge 事件。

實作範例

AWS SRA程式碼程式庫

在所有 AWS 帳戶中部署常見的安全服務

在本參考前面的 AWS 組織區段中,套用安全服務強調了保護 AWS 帳戶的安全服務,並指出其中許多服務也可以在 AWS Organizations 中設定和管理。其中一些服務應該部署在所有帳戶中,您會在 AWS 中看到它們SRA。這可啟用一組一致的防護機制,並在整個 AWS 組織中提供集中式監控、管理和治理。

Security Hub、 GuardDuty、AWS Config、Access Analyzer 和 AWS CloudTrail Word 組織追蹤會顯示在所有帳戶中。前三個支援 管理帳戶、受信任存取和委派管理員區段中先前討論的委派管理員功能。 CloudTrail 目前使用不同的彙總機制。

AWS SRA GitHub儲存庫

設計考量

-

特定帳戶組態可能需要額外的安全服務。例如,管理 S3 儲存貯體的帳戶 (應用程式和日誌封存帳戶) 也應該包含 Amazon Macie,並考慮在這些常見的安全服務中開啟 CloudTrail S3 資料事件記錄。(Macie 支援使用集中組態和監控的委派管理。) 另一個範例是 Amazon Inspector,僅適用於託管 EC2 執行個體或 Amazon ECR 映像的帳戶。

-

除了本節前面描述的服務之外,AWS SRA 還包含兩個以安全為中心的服務:Amazon Detective 和 AWS Audit Manager,支援 AWS Organizations 整合和委派的管理員功能。不過,這些項目不包含在帳戶基準的建議服務中,因為我們已經看到這些服務最適合在下列情況下使用:

-

您有執行這些函數的專用團隊或資源群組。安全分析師團隊最好使用 Detective,而 Audit Manager 有助於您的內部稽核或合規團隊。

-

您想要在專案開始時專注於一組核心工具,例如 GuardDuty 和 Security Hub,然後使用提供額外的功能的服務來建置這些工具。

-