本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

查詢來自多個區域和帳戶的清查資料

AWS Systems Manager 庫存會與 Amazon Athena 整合,協助您查詢來自多個 AWS 區域 和 AWS 帳戶 的庫存資料。Athena 整合會使用資源資料同步,讓您能夠在 AWS Systems Manager 主控台的 Detailed View (詳細檢視) 頁面上檢視來自所有受管節點的庫存資料。

重要

此功能使用 AWS Glue 來網路爬取 Amazon Simple Storage Service (Amazon S3) 儲存貯體中的資料和 Amazon Athena 中的資料,以查詢資料。視您所爬取和查詢的資料量而定,這些服務可能會向您收取使用費。使用 AWS Glue 需支付爬蟲程式 (用來探索資料) 與 ETL 任務 (用來處理及載入資料) 的費用,以每小時費率按秒計費。Athena 會按照每個查詢掃描的資料量向您收費。建議您先查看這些服務的定價準則,再使用 Amazon Athena 與 Systems Manager 庫存的整合。如需詳細資訊,請參閱 Amazon Athena 定價

您可以檢視所有 Amazon Athena 可用之 AWS 區域 中 Detailed View (詳細檢視) 頁面上的庫存資料。如需支援區域的清單,請參閱《Amazon Web Services 一般參考》中的 Amazon Athena 服務端點一節。

開始之前

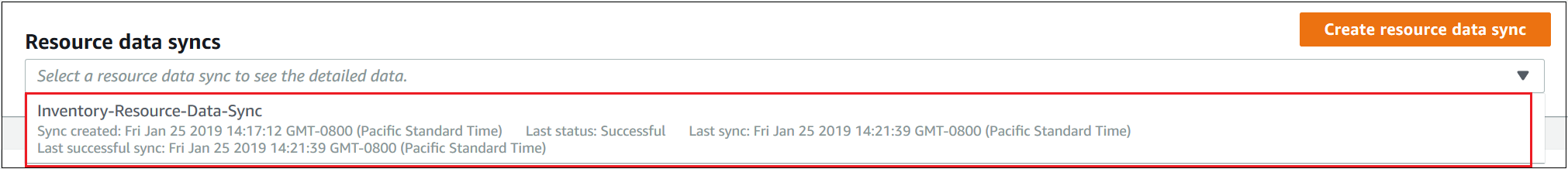

Athena 整合能夠使用資源資料同步。您必須設定和配置資源資料同步,才能使用這項功能。如需詳細資訊,請參閱演練:使用資源資料同步來彙總庫存資料。

此外,請注意,針對資源資料同步使用的中央 Amazon S3 儲存貯體,Detailed View (詳細檢視) 頁面會顯示其擁有者的庫存資料。如果您不是中央 Amazon S3 儲存貯體的擁有者,則無法在 Detail View (詳細檢視) 頁面上查看庫存資料。

設定存取權

您必須先為 IAM 實體設定檢視資料的許可,才可以在 Systems Manager 主控台的詳細檢視頁面上查詢和檢視來自多個帳戶和區域的資料。

如果庫存資料存放在使用 AWS Key Management Service (AWS KMS) 加密的 Amazon S3 儲存貯體中,您還必須為 IAM 實體和 Amazon-GlueServiceRoleForSSM 的服務角色設定進行 AWS KMS 加密的許可。

設定您的 IAM 實體以存取「詳細檢視」頁面

以下說明在詳細檢視頁面上檢視庫存資料所需的最低許可。

AWSQuicksightAthenaAccess 受管政策

以下是 PassRole 和其他所需的許可區塊

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowGlue", "Effect": "Allow", "Action": [ "glue:GetCrawler", "glue:GetCrawlers", "glue:GetTables", "glue:StartCrawler", "glue:CreateCrawler" ], "Resource": "*" }, { "Sid": "iamPassRole", "Effect": "Allow", "Action": "iam:PassRole", "Resource": "*", "Condition": { "StringEquals": { "iam:PassedToService": "glue.amazonaws.com" } } }, { "Sid": "iamRoleCreation", "Effect": "Allow", "Action": [ "iam:CreateRole", "iam:AttachRolePolicy" ], "Resource": "arn:aws:iam::account_ID:role/*" }, { "Sid": "iamPolicyCreation", "Effect": "Allow", "Action": "iam:CreatePolicy", "Resource": "arn:aws:iam::account_ID:policy/*" } ] }

(選用) 如果用於存放庫存資料的 Amazon S3 儲存貯體是使用 AWS KMS 加密,則您還必須將下列區塊新增至政策。

{ "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": [ "arn:aws:kms:Region:account_ID:key/key_ARN" ] }

若要提供存取權,請新增權限至您的使用者、群組或角色:

-

AWS IAM Identity Center 中的使用者和群組:

建立權限合集。請按照 AWS IAM Identity Center使用者指南 中的 建立權限合集 說明進行操作。

-

透過身分提供者在 IAM 中管理的使用者:

建立聯合身分的角色。遵循《IAM 使用者指南》的為第三方身分提供者 (聯合) 建立角色中的指示。

-

IAM 使用者:

-

建立您的使用者可擔任的角色。請按照 IAM 使用者指南》的為 IAM 使用者建立角色中的指示。

-

(不建議) 將政策直接附加至使用者,或將使用者新增至使用者群組。請遵循 IAM 使用者指南的新增許可到使用者 (主控台)中的指示。

-

(選用) 設定檢視 AWS KMS 加密資料的許可

如果用於存放庫存資料的 Amazon S3 儲存貯體是使用 AWS Key Management Service (AWS KMS) 進行加密,您必須為您的 IAM 實體和 Amazon-GlueServiceRoleForSSM 角色設定 AWS KMS 金鑰的 kms:Decrypt 許可。

開始之前

若要提供 AWS KMS 金鑰的 kms:Decrypt 許可,請將下列政策區塊新增至您的 IAM 實體:

{ "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": [ "arn:aws:kms:Region:account_ID:key/key_ARN" ] }

如果您尚未執行,請完成該處理程序並新增 AWS KMS 金鑰的 kms:Decrypt 許可。

請使用下列處理程序來設定具有 AWS KMS 金鑰之 kms:Decrypt 許可的 Amazon-GlueServiceRoleForSSM 角色。

設定具有 kms:Decrypt 許可的 Amazon-GlueServiceRoleForSSM 角色

前往 https://console.aws.amazon.com/iam/

開啟 IAM 主控台。 -

在導覽窗格中,選擇 Roles (角色),然後使用搜尋欄位來尋找 Amazon-GlueServiceRoleForSSM 角色。Summary (摘要) 頁面隨即開啟。

-

使用搜尋欄位來尋找 Amazon-GlueServiceRoleForSSM 角色。選擇角色名稱。Summary (摘要) 頁面隨即開啟。

-

選擇角色名稱。Summary (摘要) 頁面隨即開啟。

-

選擇 Add inline policy (新增內嵌政策)。Create policy (建立政策) 頁面隨即開啟。

-

選擇 JSON 標籤。

-

刪除編輯器中的現有 JSON 文字,然後複製下列政策並貼至 JSON 編輯器。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": [ "arn:aws:kms:Region:account_ID:key/key_ARN" ] } ] } -

選擇 Review policy (檢閱政策)

-

在 Review Policy (檢閱政策) 頁面的 Name (名稱) 欄位中,輸入一個名稱。

-

選擇建立政策。

在清查詳細檢視頁面上查詢資料

請使用以下處理程序,在 Systems Manager 庫存 Detailed View (詳細檢視) 頁面上檢視多個 AWS 區域 和 AWS 帳戶 的庫存資料。

重要

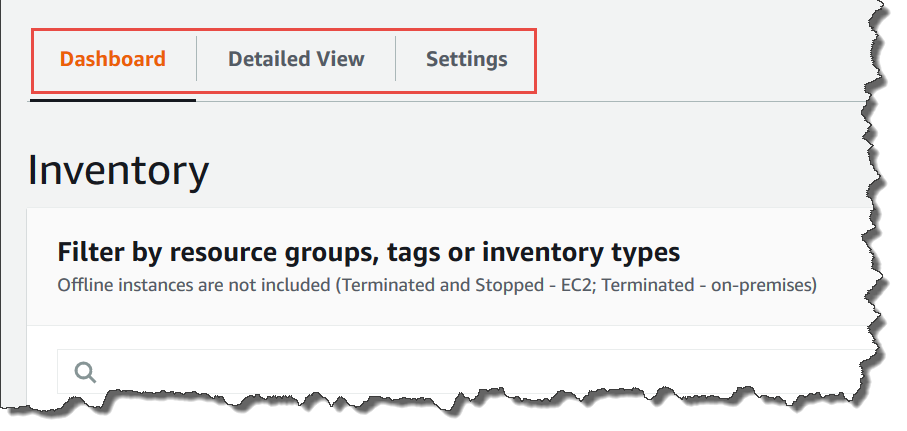

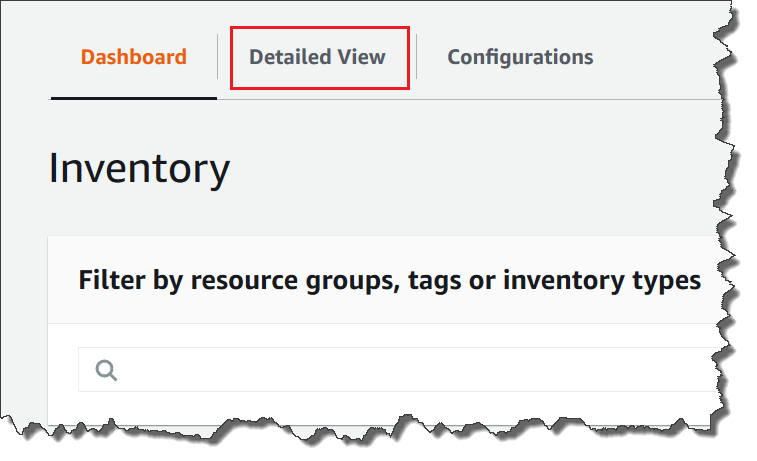

庫存 Detailed View (詳細檢視) 頁面僅在提供 Amazon Athena 的 AWS 區域 中可用。若在 Systems Manager 庫存頁面上並未顯示下列標籤,這表示 Athena 並未在該區域中提供使用,且您無法使用 Detailed View (詳細檢視) 來查詢資料。

在 AWS Systems Manager 主控台中檢視來自多個區域及帳戶的清查資料

開啟位於 AWS Systems Managerhttps://console.aws.amazon.com/systems-manager/ 的主控台。https://console.aws.amazon.com/systems-manager/

在導覽窗格中,選擇 Inventory (庫存)。

-

選擇 Detailed View (詳細檢視) 索引標籤。

-

選擇您要查詢資料的資源資料同步。

-

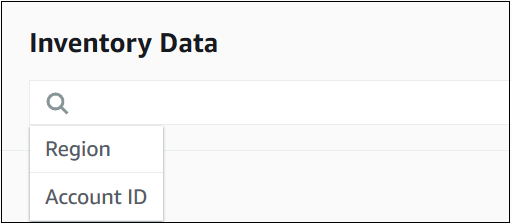

在 Inventory Type (庫存類型) 清單中,選擇欲查詢的庫存資料類型,接著按 Enter 鍵。

-

若要篩選資料,請選取篩選條件列,並選擇篩選條件選項。

您能夠善用 Export to CSV (匯出至 CSV) 按鈕,以便在 Microsoft Excel 等試算表應用程式中檢視目前的查詢集。除此之外,您還可以使用 Query History (查詢歷程記錄) 和 Run Advanced Queries (執行進階查詢) 按鈕,藉此檢視歷程記錄詳細資訊,並與 Amazon Athena 中的資料互動。

編輯 AWS Glue 爬蟲程式排程

根據預設,AWS Glue 每天會爬取兩次中央 Amazon S3 儲存貯體中的清查資料。如果您經常變更節點上要收集的資料類型,可能會需要更頻繁地抓取資料,如以下程序所述。

重要

AWS Glue 會向您的 AWS 帳戶 收取爬蟲程式 (用來探索資料) 與 ETL 任務 (用來處理及載入資料) 的費用,以每小時費率按秒計費。在您變更爬蟲程式排程前,請查看 AWS Glue 定價

變更庫存資料的爬蟲程式排程

前往 https://console.aws.amazon.com/glue/

開啟 AWS Glue 主控台。 -

在導覽窗格中,選擇 Crawlers (爬蟲程式)。

-

在爬蟲程式清單中,選擇 Systems Manager 庫存資料爬蟲程式旁的選項。爬蟲程式名稱需採用以下格式:

AWSSystemsManager-s3-bucket-name-Region-account_ID -

選擇 Action (動作),然後選擇 Edit crawler (編輯爬蟲程式)。

-

在導覽窗格中,選擇 Schedule (排程)。

-

在 Cron expression (Cron 運算式) 欄位中,使用 Cron 格式來指定新排程。如需 cron 格式的詳細資訊,請參閱《AWS Glue 開發人員指南》中的任務和爬蟲程式的時間排程。

重要

您可以暫停使用爬蟲程式,AWS Glue 便不會繼續產生費用。若您暫停爬蟲程式或變更執行頻率,使系統減少爬取資料的次數,則 Detailed View (詳細檢視) 所顯示的資料可能不是目前的內容。