本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

如果您有多個 AWS Site-to-Site VPN 連線,您可以使用 AWS VPN CloudHub 在網站之間提供安全通訊。這可讓您的站台彼此通訊,不只與 VPC 中的資源通訊。VPN CloudHub 在簡易的軸輻式模型中操作,可搭配或不搭配 VPC 使用。如果您有多個分公司及網際網路連線的客戶,且想要為這些站台的主要或備份連線實作方便、盡可能低成本的軸輻式模型,則此設計適合您。

概觀

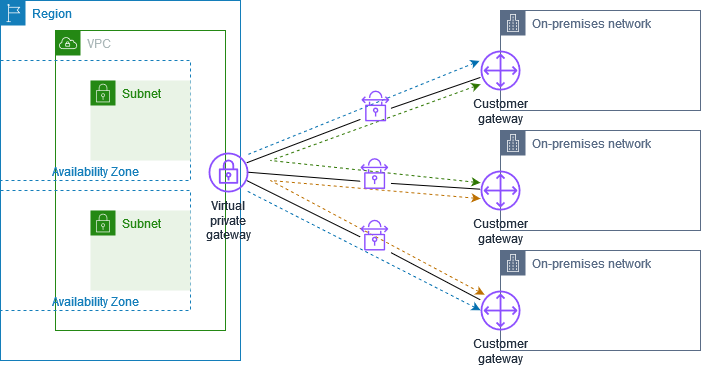

下圖顯示 VPN CloudHub 架構。虛線顯示透過 VPN 連線路由之遠端站台間的網路流量。這些站台絕不能有重疊的 IP 範圍。

對於此案例,請執行下列動作:

-

建立單一虛擬私有閘道。

-

建立多個客戶閘道,每個閘道都具有閘道的公有 IP 地址。針對每個客戶閘道,您必須使用唯一的邊界閘道協定 (BGP) 自發系統編號 (ASN)。

-

建立從每個客戶閘道到通用虛擬私有閘道的動態路由站台對站台 VPN 連接。

-

將客戶閘道裝置設定為向虛擬私有閘道公告網站特定字首 (例如 10.0.0.0/24、10.0.1.0/24)。這些路由公告在收到後會重新公告到每個 BGP 對等,讓每個站台彼此傳送及接收資料。在站台對站台 VPN 連接的 VPN 組態檔案中使用網路陳述式,即可完成此作業。網路陳述式各有些微差異,視您使用的路由器類型而定。

-

在子網路路由表中設定路由,讓 VPC 中的執行個體能與您的網站進行通訊。如需詳細資訊,請參閱(虛擬私有閘道) 在路由表中啟用路由傳播。您可以在路由表中設定彙總路由 (例如 10.0.0.0/16)。在客戶閘道裝置及虛擬私有閘道之間使用更具體的字首。

使用虛擬私有閘道 AWS Direct Connect 連線的站台也可以成為 AWS VPN CloudHub 的一部分。例如,您位於紐約的企業總部有 VPC 的 AWS Direct Connect 連線,而分公司可使用 Site-to-Site VPN 連接到 VPC。洛杉磯和邁阿密的分支辦公室可以使用 AWS VPN CloudHub,彼此和公司總部傳送和接收資料。

定價

若要使用 AWS VPN CloudHub,您需要支付一般的 Amazon VPC Site-to-Site VPN 連線速率。每個 VPN 連線到虛擬私有閘道的每小時,都會向您收取連線費用。當您使用 AWS VPN CloudHub 將資料從一個網站傳送至另一個網站時,將資料從網站傳送至虛擬私有閘道無需付費。您只需支付將資料從虛擬私有閘道轉送到您端點的標準 AWS 資料傳輸費用。

例如,如果您在洛杉磯有一個站台,在紐約有第二個站台,而這兩個站台都有連往虛擬私有閘道的站台對站台 VPN 連接,則每條站台對站台 VPN 連接要按每小時費率支付費用 (所以,如果費率是每小時 .05 USD,總計為每小時 .10 USD)。您也會為從洛杉磯傳送到紐約 (反之亦然) 且周遊每個Site-to-Site VPN 連線的所有資料支付標準 AWS 資料傳輸率。透過 Site-to-Site VPN 連線傳送至虛擬私有閘道的網路流量是免費的,但透過 Site-to-Site VPN 連線從虛擬私有閘道傳送至端點的網路流量,會依標準 AWS 資料傳輸率計費。

如需詳細資訊,請參閱 站台對站台 VPN 連接定價