Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

IAMTutorial: Zulassen, dass Ihre Benutzer ihre eigenen Anmeldeinformationen und MFA Einstellungen konfigurieren können

Sie können es Benutzern ermöglichen, ihre eigenen Multi-Faktor-Authentifizierung (MFA) -Geräte und -Anmeldeinformationen auf der Seite Sicherheitsanmeldeinformationen selbst zu verwalten. Mit können Sie Anmeldeinformationen (Zugriffsschlüssel, Passwörter, Signaturzertifikate und SSH öffentliche Schlüssel) konfigurieren, nicht benötigte Anmeldeinformationen löschen oder deaktivieren und MFA Geräte für Ihre Benutzer aktivieren. AWS Management Console Dies ist für eine kleine Anzahl von Benutzern nützlich, diese Aufgabe kann jedoch schnell zeitaufwändig werden, wenn die Anzahl der Benutzer zunimmt. Ziel dieses Tutorials ist es, Ihnen zu zeigen, wie Sie diese bewährten Methoden umsetzen, ohne Ihre Administratoren zu belasten.

In diesem Tutorial wird erklärt, wie Benutzern Zugriff auf AWS -Services gewährt wird, aber nur, wenn sie sich mit anmeldenMFA. Wenn sie nicht mit einem MFA Gerät angemeldet sind, können Benutzer nicht auf andere Services zugreifen.

Dieser Workflow umfasst drei grundlegende Schritte.

- Schritt 1: Erstellen einer Richtlinie zum Erzwingen der MFA Anmeldung

-

Erstellen einer vom Kunden verwalteten Richtlinie, die alle Aktionen verbietet außer die wenigen IAM Aktionen. Diese Ausnahmen ermöglichen es einem Benutzer, seine eigenen Anmeldeinformationen zu ändern und seine MFA Geräte auf der Seite Sicherheitsanmeldeinformationen zu verwalten. Weitere Informationen zum Zugriff auf diese Seite finden Sie unter Wie IAM-Benutzer ihr eigenes Passwort ändern können (Konsole).

- Schritt 2: Zuweisen von Richtlinien zu Ihrer Testgruppe

-

Erstellen Sie eine Gruppe, deren Mitglieder vollen Zugriff auf alle EC2 Amazon-Aktionen haben, wenn sie sich mit anmeldenMFA. Um eine solche Gruppe zu erstellen, fügen Sie sowohl die von AWS -verwaltete Richtlinie mit dem Namen als

AmazonEC2FullAccessauch die vom Kunden verwaltete Richtlinie an, die Sie im ersten Schritt erstellt haben. - Schritt 3: Testen des Benutzerzugriffs

-

Melden Sie sich als Testbenutzer an, um zu überprüfen, ob der Zugriff auf Amazon blockiert EC2 ist, bis der Benutzer ein MFA Gerät erstellt. Der Benutzer kann sich dann mit diesem Gerät anmelden.

Voraussetzungen

Um die Schritte in dieser praktischen Anleitung auszuführen, müssen Sie bereits über Folgendes verfügen:

-

Ein AWS-Konto , bei dem Sie sich als IAM -Benutzer mit Administratorberechtigungen anmelden können.

-

Ihre Konto-ID, die Sie in Schritt 1 in die Richtlinie eingeben.

Um Ihre Konto-ID-Nummer zu finden, wählen Sie auf der Navigationsleiste oben auf der Seite die Option Support aus und klicken Sie dann auf Support Center. Sie finden Ihre Konto-ID im Menü Support dieser Seite.

-

Ein virtuelles (softwarebasiertes) MFA Gerät, ein FIDOSicherheitsschlüssel oder ein hardwarebasiertes MFA Gerät.

-

Ein IAM -Testbenutzer, der ein Mitglied einer Gruppe wie folgt ist:

| Benutzername | Anweisungen für den Benutzernamen | Benutzergruppenname | Hinzufügen des Benutzers als Mitglied | Benutzergruppe |

|---|---|---|---|---|

| MFAUser | Wählen Sie nur die Option für Enable console access – optional (Konsolenzugriff aktivieren – optional aus und weisen Sie ein Passwort zu. | EC2MFA | MFAUser | NOTOrdnen Sie dieser Gruppe Richtlinien zu und erteilen Sie anderweitig Berechtigungen. |

Schritt 1: Erstellen einer Richtlinie zum Erzwingen der MFA Anmeldung

Sie beginnen mit dem Erstellen einer vom IAM Kunden verwalteten Richtlinie, die alle Berechtigungen verweigert, mit Ausnahme derer, die erforderlich sind, damit IAM -Benutzer ihre eigenen Anmeldeinformationen und MFA Geräte verwalten können.

-

Melden Sie sich als administrativer Benutzer bei der AWS -Managementkonsole an. Melden Sie sich zur Einhaltung IAM bewährter Methoden für nicht mit Root-Benutzer des AWS-Kontos -Anmeldeinformationen an.

Wichtig

IAMBewährte Methoden empfehlen, dass Sie für menschliche Benutzer erfordern, den Verbund mit einem Identitätsanbieter zu verwenden, um AWS mit temporären Anmeldeinformationen auf zuzugreifen, anstatt IAM Benutzer mit langfristigen Anmeldeinformationen zu nutzen. Wir empfehlen, IAM Benutzer nur für bestimmte Anwendungsfälle zu verwenden, die von Verbundbenutzern nicht unterstützt werden.

-

Öffnen Sie die IAM Konsole unter. https://console.aws.amazon.com/iam/

-

Wählen Sie im Navigationsbereich Policies (Richtlinien) und dann Create policy (Richtlinie erstellen).

-

Wählen Sie die JSONRegisterkarte aus und kopieren Sie den Text aus dem folgenden JSON Richtliniendokument:AWS: Ermöglicht MFA-authentifizierten IAM-Benutzern, ihre eigenen Anmeldeinformationen auf der Seite Sicherheitsanmeldedaten zu verwalten.

-

Fügen Sie den Richtlinientext in das JSONTextfeld ein. Beheben Sie alle Sicherheitswarnungen, Fehler oder allgemeinen Warnungen, die während der Richtlinien-Validierung erzeugt wurden, und wählen Sie dann Next (Weiter) aus.

Anmerkung

Sie können jederzeit zwischen dem visuellen Editor und den JSONOptionen wechseln. Die Richtlinie oben enthält jedoch das

NotAction-Element, welches im visuellen Editor nicht unterstützt wird. Für diese Richtlinie wird eine Benachrichtigung auf der Registerkarte Visual-Editor (Visueller Editor) angezeigt. Kehren Sie zurück JSONzu, um weiter mit dieser Richtlinie zu arbeiten.Diese Beispielrichtlinie erlaubt es Benutzern nicht, ein Passwort zurückzusetzen, wenn sie sich zum ersten Mal bei AWS Management Console anmelden. Wir empfehlen, dass Sie neuen Benutzern keine Berechtigungen erteilen, bis sie sich angemeldet haben.

-

Geben Sie auf der Seite Review and create (Überprüfen und erstellen) als Richtliniennamen

Force_MFAein. Geben Sie für die Richtlinienbeschreibung im Abschnitt TagsThis policy allows users to manage their own passwords and MFA devices but nothing else unless they authenticate with MFA.ein. Optional können Sie Tag-Schlüssel-Wert-Paare zur vom Kunden verwalteten Richtlinie hinzufügen. Überprüfen Sie die von ihrer Richtlinie erteilten Berechtigungen und wählen Sie dann zum Speichern Ihrer Arbeit Create policy (Richtlinie erstellen) aus.Die neue Richtlinie wird in der Liste der verwalteten Richtlinien angezeigt und ist bereit.

Schritt 2: Zuweisen von Richtlinien zu Ihrer Testgruppe

Als Nächstes fügen Sie zwei Richtlinien an die IAM Testergruppe an, die genutzt werden, um die MFA -geschützten Berechtigungen zu gewähren.

-

Klicken Sie im Navigationsbereich auf Groups oder Users.

-

Geben

EC2MFASie in das Suchfeld ein und wählen Sie dann den Gruppennamen (nicht das Kontrollkästchen) in der Liste. -

Wählen Sie die Registerkarte Permissions (Berechtigungen), wählen Sie Add permissions (Berechtigungen hinzufügen) und wählen Sie dann Attach policies (Richtlinien anhängen).

-

Geben Sie auf der Seite Berechtigungsrichtlinien der EC2MFA Gruppe zuordnen in das Suchfeld ein

EC2Full. Wählen Sie dann das Kontrollkästchen neben Amazon EC2FullAccess in der Liste aus. Speichern Sie Ihre Änderungen noch nicht. -

Geben

ForceSie in das Suchfeld Force ein und aktivieren Sie das Kontrollkästchen neben Force_ MFA in der Liste. -

Wählen Sie Attach Policies (Richtlinien hinzufügen).

Schritt 3: Testen des Benutzerzugriffs

In diesem Teil des Tutorials melden Sie sich als Testbenutzer an und überprüfen, ob die Richtlinie wie vorgesehen funktioniert.

-

Melden Sie sich bei Ihrem AWS-Konto als

MFAUsermit dem Passwort an, das Sie im vorherigen Abschnitt zugewiesen haben. Verwenden Sie denURL:https://<alias or account ID number>.signin.aws.amazon.com/console -

Wählen Sie aus EC2, die EC2 Amazon-Konsole zu öffnen und zu überprüfen, dass der Benutzer hat keine Berechtigungen für das Durchführen von Aktivitäten hat.

-

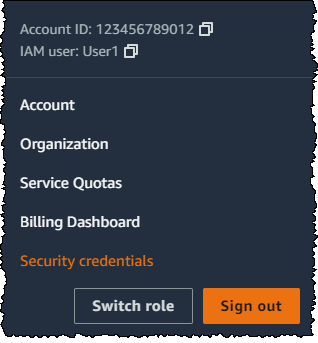

Wählen Sie auf der Navigationsleiste rechts oben den

MFAUser-Benutzernamen und Security Credentials (Sicherheitsanmeldeinformationen).

-

Fügen Sie nun ein MFA Gerät hinzu. Wählen Sie im Abschnitt Multi-Faktor-Authentifizierung (MFA) die Option MFAGerät zuweisen aus.

Anmerkung

Sie könnten eine Fehlermeldung erhalten, die darauf hinweist, dass Sie für die Ausführung von

iam:DeleteVirtualMFADevicenicht autorisiert sind. Dies kann passieren, wenn jemand zuvor damit begonnen hat, ein virtuelles MFA Gerät zu diesem Benutzern zuzuweisen und den Prozess dann abgebrochen hat. Damit Sie fortfahren können, müssen Sie oder ein anderer Administrator das vorhandene nicht zugewiesene, virtuelle MFA Gerät des Benutzers löschen. Weitere Informationen finden Sie unter Ich bin nicht berechtigt, Folgendes aufzuführen: iam: DeleteVirtual MFADevice. -

Für dieses Tutorial verwenden wir ein virtuelles (softwarebasiertes) MFA Gerät wie z. B. die Google Authenticator-App auf einem Mobiltelefon. Wählen Sie die Authenticator-App und klicken Sie dann auf Next (Weiter).

IAMgeneriert Konfigurationsinformationen für das virtuelle MFA Gerät und zeigt diese einschließlich eines QR-Codes an. Dieser Code ist eine grafische Darstellung des geheimen Konfigurationsschlüssels, der für die manuelle Eingabe auf Geräte zur Verfügung steht, die keine QR-Codes unterstützen.

-

Öffnen Sie Ihre virtuelle MFA App. (Eine Liste der Anwendungen, die Sie zum Hosten von virtuellen MFA Geräten verwenden können, finden Sie unter Virtuelle MFA Anwendungen

.) Wenn die virtuelle MFA App mehrere Konten (mehrere virtuelle MFA Geräte) unterstützt, wählen Sie die Option zum Erstellen eines neuen Kontos (eines neues virtuellen MFA Geräts) aus. -

Stellen Sie fest, ob die MFA App QR-Codes unterstützt, und führen Sie dann einen der folgenden Schritte aus:

-

Wählen Sie im Assistenten Show QR-Code (QR-Code anzeigen). Verwenden Sie dann die App, um den QR-Code zu scannen. Sie können beispielsweise das Kamerasymbol oder eine Anwendung wie z. B. Scan Code (Code scannen) auswählen und dann mit der Kamera des Geräts den Code scannen.

-

Wählen Sie im Assistenten zum Einrichten des Geräts die Option Show secret key for manual configuration (Anzeigen des geheimen Schlüssels für die manuelle Konfiguration) aus und geben Sie dann den geheimen Konfigurationsschlüssel in Ihre MFA App ein.

Wenn Sie fertig sind, beginnt das virtuelle MFA Gerät, einmalige Passwörter zu generieren.

-

-

Klicken Sie im Assistenten zum Einrichten des Geräts in der App Geben Sie den Code aus Ihrer Authentifikator-App ein. Geben Sie in das Feld das aktuell am virtuellen MFA Gerät angezeigte Einmalpasswort ein. Wählen Sie RegisterMFA aus.

Wichtig

Senden Sie die Anforderung direkt nach der Erzeugung der Codes. Wenn Sie die Codes generieren und zu lange mit der Anforderung warten, wird das MFA Gerät erfolgreich mit dem Benutzer verknüpft. Allerdings ist das MFA Gerät nicht synchronisiert. Dies liegt daran, weil die zeitgesteuerten Einmalpasswörter (TOTP) nach einer kurzen Zeit ungültig werden. In diesem Fall können Sie das Gerät neu synchronisieren.

Das virtuelle MFA Gerät ist jetzt für die Verwendung mit bereit AWS.

-

Melden Sie sich bei der Konsole ab und anschließend erneut als

MFAUseran. Dieses Mal AWS werden Sie von aufgefordert, einen MFA Code von Ihrem Telefon einzugeben. Wenn Sie ihn erhalten, geben Sie den Code in das Feld ein und wählen Sie dann Submit (Absenden). -

Wählen Sie EC2, ob Sie die EC2 Amazon-Konsole erneut öffnen möchten. Beachten Sie, dass Sie jetzt alle Informationen sehen und alle gewünschten Aktionen ausführen können. Wenn Sie als dieser Benutzer zu einer anderen Konsole wechseln, erhalten Sie Meldungen, die besagen, dass der Zugriff verweigert wurde. Das liegt daran, dass die Richtlinien in diesem Tutorial nur Amazon Zugriff gewährenEC2.

Zugehörige Ressourcen

Weitere Informationen finden Sie unter den folgenden Themen: