Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwendung des hybriden Schlüsselaustauschs nach dem Quantum-Verfahren mit AWS Transfer Family

AWS Transfer Family unterstützt für das Secure Shell (SSH) -Protokoll eine hybride Option zur Einrichtung eines Schlüssels nach dem Quantum-Verfahren. Die Einrichtung von Quantenschlüsseln ist erforderlich, da es bereits möglich ist, den Netzwerkverkehr aufzuzeichnen und für die future Entschlüsselung durch einen Quantencomputer zu speichern, was als Angriff bezeichnet wird. store-now-harvest-later

Sie können diese Option verwenden, wenn Sie eine Verbindung zu Transfer Family herstellen, um Dateien sicher in und aus dem Amazon Simple Storage Service (Amazon S3) -Speicher oder Amazon Elastic File System (AmazonEFS) zu übertragen. Post-Quantum Hybrid Key Establishment in SSH führt Mechanismen zur Einrichtung von Schlüsseln nach dem Quantenprozess ein, die in Verbindung mit klassischen Schlüsselaustauschalgorithmen verwendet werden. SSHSchlüssel, die mit klassischen Cipher Suites erstellt wurden, sind mit der aktuellen Technologie vor Brute-Force-Angriffen geschützt. Es wird jedoch nicht erwartet, dass die klassische Verschlüsselung nach dem Aufkommen von Quantencomputern in future sicher bleibt.

Wenn Ihr Unternehmen auf die langfristige Vertraulichkeit von Daten angewiesen ist, die über eine Transfer Family Family-Verbindung übertragen werden, sollten Sie einen Plan zur Umstellung auf Post-Quanten-Kryptografie in Betracht ziehen, bevor große Quantencomputer für den Einsatz verfügbar sind.

Um heute verschlüsselte Daten vor möglichen future Angriffen zu schützen, beteiligt AWS sich die Kryptografie-Community an der Entwicklung quantenresistenter oder Post-Quanten-Algorithmen. Wir haben in Transfer Family hybride Verschlüsselungssuiten für den Schlüsselaustausch nach dem Quantenaustausch implementiert, die klassische Elemente und Post-Quanten-Elemente kombinieren.

Diese hybriden Verschlüsselungssammlungen sind in den meisten Regionen für den Einsatz auf Ihren Produktions-Workloads verfügbar. AWS Da sich die Leistungsmerkmale und Bandbreitenanforderungen von Hybrid-Cipher Suites jedoch von denen klassischer Schlüsselaustauschmechanismen unterscheiden, empfehlen wir, sie auf Ihren Transfer Family Family-Verbindungen zu testen.

Weitere Informationen zur Post-Quanten-Kryptografie finden Sie im Sicherheits-Blogbeitrag Post-Quantum

Inhalt

Informationen zum hybriden Schlüsselaustausch nach dem Quantenprozess finden Sie in SSH

Transfer Family unterstützt Post-Quantum-Hybrid-Schlüsselaustausch-Verschlüsselungssuiten, die sowohl den klassischen Elliptic Curve Diffie-Hellman (ECDH)

Der Client und der Server führen weiterhin einen Schlüsselaustausch durch. ECDH Darüber hinaus kapselt der Server einen gemeinsamen geheimen Schlüssel für die Zeit nach dem Quantenzugriff in den KEM öffentlichen Schlüssel des Clients ein, der in der Schlüsselaustauschnachricht des Clients angekündigt wird. SSH Bei dieser Strategie wird die hohe Sicherheit eines klassischen Schlüsselaustauschs mit der Sicherheit des geplanten Schlüsselaustauschs nach dem Quantenaustausch kombiniert, um sicherzustellen, dass die Handshakes geschützt sind, solange das ECDH oder das gemeinsame geheime Geheimnis nach dem Quantenaustausch nicht gebrochen werden kann.

So funktioniert die Etablierung hybrider Schlüssel nach der Quantenentwicklung in Transfer Family

AWS hat kürzlich die Unterstützung für den Austausch von Schlüsseln nach dem Quantenzugriff bei SFTP Dateiübertragungen in angekündigt. AWS Transfer Family Transfer Family skaliert sicher business-to-business Dateiübertragungen an AWS Speicherdienste unter Verwendung SFTP anderer Protokolle. SFTPist eine sicherere Version des File Transfer Protocol (FTP), die über ausgeführt wirdSSH. Die Unterstützung von Transfer Family nach dem Austausch von Quantenschlüsseln legt die Sicherheitslatte für Datenübertragungen höher. SFTP

Die SFTP Unterstützung des Post-Quanten-Hybrid-Schlüsselaustauschs in der Transfer Family umfasst die Kombination der Post-Quanten-Algorithmen Kyber-512, Kyber-768 und Kyber-1024 mit ECDH über P256-, P384-, P521- oder Curve25519-Kurven. Die folgenden entsprechenden Methoden für den Schlüsselaustausch sind im Entwurf für den hybriden Schlüsselaustausch nach dem Quantenaustausch spezifiziert. SSH SSH

-

ecdh-nistp256-kyber-512r3-sha256-d00@openquantumsafe.org -

ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -

ecdh-nistp521-kyber-1024r3-sha512-d00@openquantumsafe.org -

x25519-kyber-512r3-sha256-d00@amazon.com

Anmerkung

Diese neuen Methoden für den Schlüsselaustausch können sich ändern, wenn sich der Entwurf in Richtung Standardisierung weiterentwickelt oder wenn der Kyber-Algorithmus NIST ratifiziert wird.

Warum Kyber?

AWS engagiert sich für die Unterstützung standardisierter, interoperabler Algorithmen. Kyber ist der erste Post-Quantum-Verschlüsselungsalgorithmus, der vom Post-Quantum-Cryptography-Projekt für die NIST Standardisierung ausgewählt wurde.

Im Rahmen dieser Zusage AWS hat das dem einen Vorschlagsentwurf IETF für Post-Quanten-Kryptografie vorgelegt, der Kyber mit NIST bewährten Kurven wie P256 kombiniert. SSH Um die Sicherheit für unsere Kunden zu verbessern, wurde die AWS Implementierung des Schlüsselaustauschs nach dem Quantenverfahren in und im Anschluss an diesen Entwurf vorgenommen. SFTP SSH Wir planen, future Aktualisierungen zu unterstützen, bis unser Vorschlag von der angenommen wird IETF und zum Standard wird.

Die neuen Methoden für den Schlüsselaustausch (im Abschnitt aufgeführtSo funktioniert die Etablierung hybrider Schlüssel nach der Quantenentwicklung in Transfer Family) könnten sich ändern, wenn sich der Entwurf in Richtung Standardisierung weiterentwickelt oder wenn der Kyber-Algorithmus NIST ratifiziert wird.

Anmerkung

Unterstützung für Post-Quantum-Algorithmen ist derzeit für den Austausch von Hybrid-Schlüsseln nach dem Quantenprozess in TLS Form von Endpunkten AWS KMS (siehe Verwendung von TLS Hybrid-Post-Quantum-Algorithmen mit), und Endpunkten verfügbar. AWS KMSAWS Certificate Manager AWS Secrets Manager API

Hybrider SSH Schlüsselaustausch und kryptografische Anforderungen (140) FIPS

Für Kunden, die FIPS Konformität benötigen, bietet Transfer Family FIPS zugelassene Kryptografie unter Verwendung der AWS FIPS 140-zertifizierten Open-Source-Kryptografiebibliothek -LC. SSH AWSDie in der Transfer Family TransferSecurityPolicy-PQ-SSH-FIPS -Experimental-2023-04 unterstützten Methoden für den hybriden Schlüsselaustausch nach dem Quantenverfahren sind gemäß SP 800-56Cr2 (Abschnitt 2) FIPS zugelassen. NIST

Testen des hybriden Schlüsselaustauschs nach dem Quantenprozess in der Transfer Family

In diesem Abschnitt werden die Schritte beschrieben, die Sie unternehmen, um den hybriden Schlüsselaustausch nach dem Quantenverfahren zu testen.

-

Aktivieren Sie den hybriden Schlüsselaustausch nach dem Quantenzugriff auf Ihrem Endpunkt SFTP.

-

Verwenden Sie einen SFTP Client (z. B.Richten Sie einen SFTP Client ein, der den hybriden Schlüsselaustausch nach dem Quantum-Verfahren unterstützt), der den hybriden Schlüsselaustausch nach dem Quantenverfahren unterstützt, und folgen Sie dabei den Anweisungen im oben genannten Spezifikationsentwurf.

-

Übertragen Sie eine Datei mit einem Transfer Family Family-Server.

-

Bestätigen Sie den Austausch von Hybrid-Schlüsseln nach Abschluss des Quantenprozesses SFTP.

Aktivieren Sie den hybriden Schlüsselaustausch nach dem Quantenzugriff auf Ihrem Endpunkt SFTP

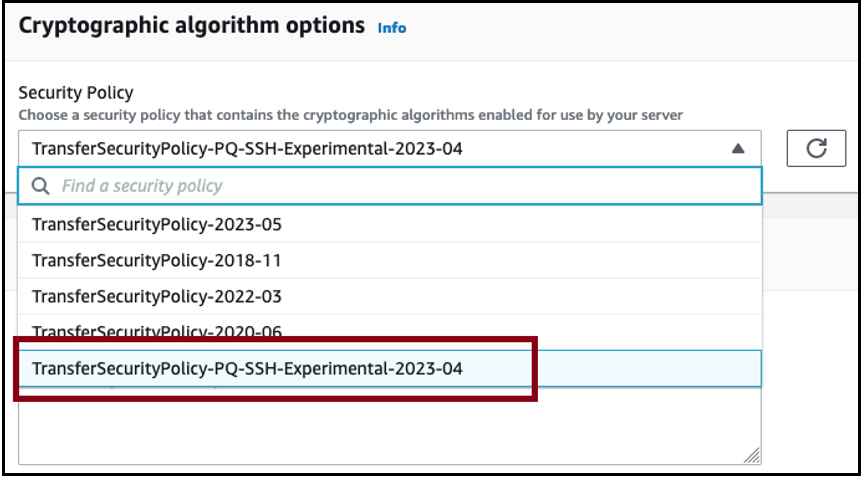

Sie können die SSH Richtlinie auswählen, wenn Sie einen neuen SFTP Serverendpunkt in Transfer Family erstellen, oder indem Sie die Optionen für den kryptografischen Algorithmus in einem vorhandenen SFTP Endpunkt bearbeiten. Der folgende Snapshot zeigt ein Beispiel dafür AWS Management Console , wo Sie die SSH Richtlinie aktualisieren.

Die SSH Richtliniennamen, die den Schlüsselaustausch nach dem Quantum unterstützen, lauten -PQ- -Experimental-2023-04 und TransferSecurityPolicy-PQ- - SSH -Experimental-2023-04. TransferSecurityPolicy SSH FIPS Weitere Informationen zu den Richtlinien von Transfer Family finden Sie unterSicherheitsrichtlinien für AWS Transfer Family.

Richten Sie einen SFTP Client ein, der den hybriden Schlüsselaustausch nach dem Quantum-Verfahren unterstützt

Nachdem Sie in Ihrem SFTP Transfer Family-Endpunkt die richtige SSH Post-Quantum-Richtlinie ausgewählt haben, können Sie SFTP in Transfer Family mit Post-Quantum experimentieren. Sie können einen SFTP Client (wie OQSOpen SSH

OQSOpen SSH ist ein Open-Source-Fork von OpenSSH, der quantensichere Kryptografie durch die Verwendung von. SSH liboqs liboqsist eine Open-Source-C-Bibliothek, die quantenresistente kryptografische Algorithmen implementiert. OQSÖffnen SSH und liboqs sind Teil des Open Quantum Safe () -Projekts. OQS

Um den hybriden Schlüsselaustausch nach dem Quantenprozess in Transfer Family SFTP mit OQS Open zu testenSSH, müssen Sie OQS Open SSH wie im Projekt beschrieben erstellen. READMEs-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com), indem Sie die Methoden für den hybriden Schlüsselaustausch nach dem Quantenprozess verwenden, wie im folgenden Befehl gezeigt.

./sftp -S ./ssh -v -o \ KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

Ersetzen Sie im vorherigen Befehl die folgenden Elemente durch Ihre eigenen Informationen:

-

Ersetzen

username_private_key_PEM_filemit der PEM verschlüsselten SFTP Datei des privaten Schlüssels des Benutzers -

Ersetzen

usernamemit dem Benutzernamen SFTP -

Ersetzen

server-idmit der Transfer Family Family-Server-ID -

Ersetzen

region-idmit der tatsächlichen Region, in der sich Ihr Transfer Family Family-Server befindet

Bestätigen Sie den Austausch von Hybrid-Schlüsseln nach Abschluss des Quantenprozesses SFTP

Überprüfen Sie die Client-Ausgabe, um zu überprüfen, ob der hybride Schlüsselaustausch nach dem Quantum-Verfahren während einer SSH Verbindung SFTP zur Transfer Family verwendet wurde. Optional können Sie ein Programm zur Paketerfassung verwenden. Wenn Sie den Open Quantum Safe Open SSH Client verwenden, sollte die Ausgabe etwa wie folgt aussehen (wobei der Kürze halber irrelevante Informationen weggelassen werden):

$./sftp -S ./ssh -v -o KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_8.9-2022-01_p1, Open Quantum Safe 2022-08, OpenSSL 3.0.2 15 Mar 2022 debug1: Reading configuration data /home/lab/openssh/oqs-test/tmp/ssh_config debug1: Authenticator provider $SSH_SK_PROVIDER did not resolve; disabling debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xx.yy.zz..12] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_8.9-2022-01_ debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /home/lab/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to AWS.Tranfer.PQ.SFTP.test-endpoint.aws.com ([xx.yy.zz..12]:22) using "publickey".s debug1: channel 0: new [client-session] [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

Die Ausgabe zeigt, dass die Kundenverhandlungen mithilfe der ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org Post-Quantum-Hybridmethode stattfanden und erfolgreich eine Sitzung eingerichtet wurde. SFTP