Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Gateway-VPC-Endpunkte bieten zuverlässige Konnektivität zu Amazon S3 und DynamoDB, ohne dass ein Internet-Gateway oder ein NAT-Gerät für Ihre VPC erforderlich ist. Gateway-Endpunkte verwenden AWS PrivateLink im Gegensatz zu anderen Arten von VPC-Endpunkten nicht.

Amazon S3 und DynamoDB unterstützen sowohl Gateway-Endpunkte als auch Schnittstellenendpunkte. Einen Vergleich der Optionen finden Sie im Folgenden:

Preisgestaltung

Für die Nutzung von Gateway-Endpunkten fallen keine zusätzlichen Gebühren an.

Übersicht

Sie können über ihre öffentlichen Service-Endpunkte oder über Gateway-Endpunkte auf Amazon S3 und DynamoDB zugreifen. In dieser Übersicht werden diese Methoden verglichen.

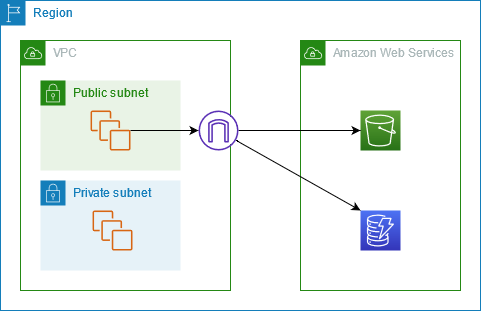

Zugriff über ein Internet-Gateway

Das folgende Diagramm zeigt, wie Instances über ihre Endpunkte des öffentlichen Services auf Amazon S3 und DynamoDB zugreifen. Datenverkehr zu Amazon S3 oder DynamoDB von einer Instance in einem öffentlichen Subnetz wird zum Internet-Gateway für die VPC und dann an den Service geroutet. Instances in einem privaten Subnetz können keinen Datenverkehr an Amazon S3 oder DynamoDB senden, da private Subnetze per Definition keine Routen zu einem Internet-Gateway haben. Damit Instances im privaten Subnetz Datenverkehr an Amazon S3 oder DynamoDB senden können, fügen Sie ein NAT-Gerät zum öffentlichen Subnetz hinzu und leiten den Datenverkehr im privaten Subnetz an das NAT-Gerät weiter. Der Datenverkehr zu Amazon S3 oder DynamoDB durchquert zwar das Internet-Gateway, verlässt aber das Netzwerk nicht. AWS

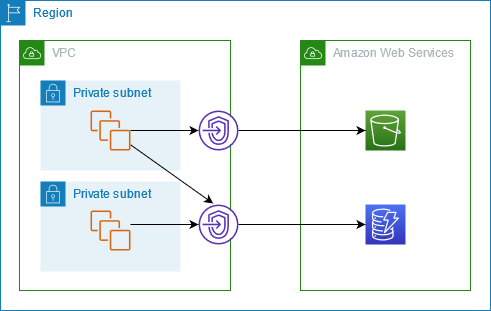

Zugriff über einen Gateway-Endpunkt

Das folgende Diagramm zeigt, wie Instances über einen Gateway-Endpunkt auf Amazon S3 und DynamoDB zugreifen. Datenverkehr von Ihrer VPC zu Amazon S3 oder DynamoDB wird an den Gateway-Endpunkt geleitet. Jede Subnetz-Routing-Tabelle muss über eine Route verfügen, die den für den Service bestimmten Datenverkehr mithilfe der Präfixliste für den Service an den Gateway-Endpunkt sendet. Weitere Informationen finden Sie im Abschnitt zur AWS-verwalteten Präfixliste im Amazon-VPC-Benutzerhandbuch.

Routing

Wenn Sie einen Gateway-Endpunkt erstellen, wählen Sie die VPC-Routing-Tabellen für die Subnetze aus, die Sie aktivieren. Die folgende Route wird automatisch zu jeder Routing-Tabelle hinzugefügt, die Sie auswählen. Das Ziel ist eine Präfixliste für den Dienst, dessen Eigentümer der Dienst ist, AWS und das Ziel ist der Gateway-Endpunkt.

| Bestimmungsort | Ziel |

|---|---|

prefix_list_id |

gateway_endpoint_id |

Überlegungen

-

Sie können die Endpunktrouten überprüfen, die wir Ihrer Routing-Tabelle hinzufügen, aber Sie können sie nicht ändern oder löschen. Um einer Routing-Tabelle eine Endpunktroute hinzuzufügen, ordnen Sie sie dem Gateway-Endpunkt zu. Wir löschen die Endpunktroute, wenn Sie die Routing-Tabelle vom Gateway-Endpunkt trennen oder wenn Sie den Gateway-Endpunkt löschen.

-

Alle Instances in den Subnetzen, die einer Routing-Tabelle zugeordnet sind, die einem Gateway-Endpunkt zugeordnet ist, verwenden automatisch den Gateway-Endpunkt, um auf den Service zuzugreifen. Instances in Subnetzen, die diesen Routing-Tabellen nicht zugeordnet sind, verwenden den öffentlichen Service-Endpunkt, nicht den Gateway-Endpunkt.

-

Eine Routing-Tabelle kann sowohl eine Endpunktroute zu Amazon S3 als auch eine Endpunktroute zu DynamoDB enthalten. Sie können Endpunktrouten an denselben Service (Amazon S3 oder DynamoDB) in mehreren Routing-Tabellen haben. Sie können nicht mehrere Endpunktrouten zum selben Service (Amazon S3 oder DynamoDB) in einer einzigen Routing-Tabelle haben.

-

Wir verwenden die spezifischste mit dem Datenverkehr übereinstimmende Route, um Datenverkehr weiterzuleiten (Übereinstimmung mit längstem Präfix). Für Routing-Tabellen mit einer Endpunktroute bedeutet dies Folgendes:

-

Wenn es eine Route gibt, die den gesamten Internetdatenverkehr (0.0.0.0/0) an ein Internet-Gateway sendet, hat die Endpunktroute Vorrang für Datenverkehr, der für den Service (Amazon S3 oder DynamoDB) in der aktuellen Region bestimmt ist. Datenverkehr, der für einen anderen bestimmt ist, AWS-Service verwendet das Internet-Gateway.

-

Datenverkehr, der für den Service (Amazon S3 oder DynamoDB) in einer anderen Region bestimmt ist, geht an das Internet-Gateway, da Präfixlisten spezifisch für eine Region sind.

-

Wenn es eine Route gibt, die den genauen IP-Adressbereich für den Service (Amazon S3 oder DynamoDB) in derselben Region angibt, hat diese Route Vorrang vor der Endpunktroute.

-

Sicherheit

Wenn Ihre Instances über einen Gateway-Endpunkt auf Amazon S3 oder DynamoDB zugreifen, greifen sie über seinen öffentlichen Endpunkt auf den Service zu. Die Sicherheitsgruppen für diese Instances müssen den Datenverkehr aus dem Load Balancer zulassen. Es folgt ein Beispiel für eine Outbound-Regel. Es verweist auf die ID der Präfixliste für den Service.

| Bestimmungsort | Protocol (Protokoll) | Port-Bereich |

|---|---|---|

prefix_list_id |

TCP | 443 |

Das Netzwerk ACLs für die Subnetze dieser Instances muss auch den Verkehr zum und vom Dienst zulassen. Es folgt ein Beispiel für eine Outbound-Regel. Sie können in Netzwerk-ACL-Regeln nicht auf Präfixlisten verweisen, aber Sie können die IP-Adresse für den Dienst aus der Präfixliste abrufen.

| Bestimmungsort | Protocol (Protokoll) | Port-Bereich |

|---|---|---|

service_cidr_block_1 |

TCP | 443 |

service_cidr_block_2 |

TCP | 443 |

service_cidr_block_3 |

TCP | 443 |