Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zugriff AWS-Services über AWS PrivateLink

Sie greifen auf einen Endpunkt zu und AWS-Service verwenden ihn. Bei den standardmäßigen Dienstendpunkten handelt es sich um öffentliche Schnittstellen. Sie müssen VPC also ein Internet-Gateway zu Ihrem hinzufügen, damit der Datenverkehr von VPC zu den AWS-Service Wenn diese Konfiguration Ihren Anforderungen an die Netzwerksicherheit nicht entspricht, können Sie Ihre Geräte so AWS PrivateLink verbinden, AWS-Services als ob sie sich in Ihrem befinden würdenVPC, ohne ein Internet-Gateway verwenden VPC zu müssen.

Sie können privat auf die Geräte zugreifen AWS-Services , die mit AWS PrivateLink VPC Endgeräten integriert sind. Sie können alle Ebenen Ihres Anwendungs-Stacks erstellen und verwalten, ohne ein Internet-Gateway zu verwenden.

Preisgestaltung

Ihnen wird jede Stunde in Rechnung gestellt, in der Ihr VPC Schnittstellenendpunkt in jeder Availability Zone bereitgestellt wird. Ihnen wird auch pro GB verarbeiteter Daten in Rechnung gestellt. Weitere Informationen finden Sie unter AWS PrivateLink -Preisgestaltung

Inhalt

- Übersicht

- DNSHostnamen

- DNSAuflösung

- Privat DNS

- Subnetze und Availability Zones

- IP-Adresstypen

- Services, die integrieren

- Erstellen eines Schnittstellenendpunkts

- Konfigurieren eines Schnittstellenendpunkts

- Empfangen von Warnmeldungen für Schnittstellen-Endpunkt-Ereignisse

- Löschen eines Schnittstellenendpunkts

- Gateway-Endpunkte

Übersicht

Sie können AWS-Services über ihre öffentlichen Dienstendpunkte darauf zugreifen oder eine Verbindung zu unterstützten AWS-Services Benutzern herstellen. AWS PrivateLink In dieser Übersicht werden diese Methoden verglichen.

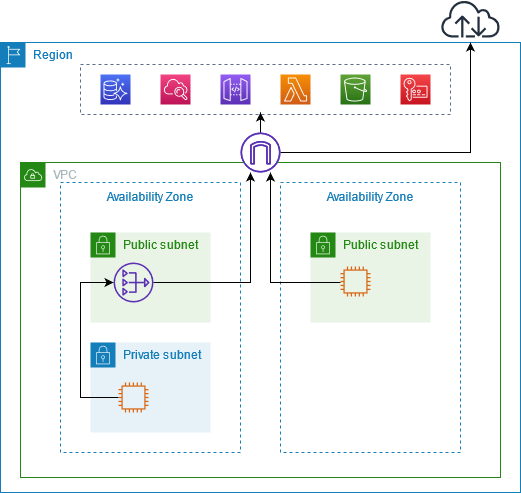

Zugang über Endpunkte für öffentliche Services

Das folgende Diagramm zeigt, wie Instanzen AWS-Services über die Endpunkte des öffentlichen Dienstes zugreifen. Der Datenverkehr zu und AWS-Service von einer Instance in einem öffentlichen Subnetz wird an das Internet-Gateway für VPC und dann an die weitergeleitet. AWS-Service Der Datenverkehr zu und AWS-Service von einer Instance in einem privaten Subnetz wird an ein NAT Gateway weitergeleitet, dann an das Internet-Gateway für die und dann an denVPC. AWS-Service Dieser Datenverkehr durchquert zwar das Internet-Gateway, verlässt das Netzwerk jedoch nicht. AWS

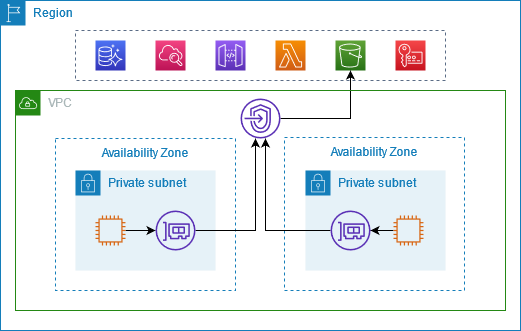

Connect über AWS PrivateLink

Das folgende Diagramm zeigt, wie Instanzen auf diese AWS-Services zugreifen AWS PrivateLink. Zunächst erstellen Sie einen VPC Schnittstellenendpunkt, der Verbindungen zwischen den Subnetzen in Ihren VPC und den AWS-Service verwendeten Netzwerkschnittstellen herstellt. Der Datenverkehr, der für die bestimmt AWS-Service ist, wird mithilfe DNS der Netzwerkschnittstellen an die privaten IP-Adressen der Endpunkt-Netzwerkschnittstellen aufgelöst und dann an die AWS-Service Verbindung zwischen dem VPC Endpunkt und dem gesendet. AWS-Service

AWS-Services akzeptiert Verbindungsanfragen automatisch. Der Dienst kann keine Anfragen an Ressourcen über den VPC Endpunkt initiieren.

DNSHostnamen

Die meisten AWS-Services bieten öffentliche regionale Endpunkte an, die die folgende Syntax haben.

protocol://service_code.region_code.amazonaws.com.rproxy.goskope.comDer öffentliche Endpunkt für Amazon CloudWatch in us-east-2 lautet beispielsweise wie folgt.

https://monitoring---us-east-2.amazonaws.com.rproxy.goskope.comMit AWS PrivateLink senden Sie Traffic über private Endpunkte an den Service. Wenn Sie einen VPC Schnittstellenendpunkt erstellen, erstellen wir regionale und zonale DNS Namen, die Sie für die AWS-Service Kommunikation mit Ihrem Endgerät verwenden können. VPC

Der regionale DNS Name für Ihren VPC Schnittstellenendpunkt hat die folgende Syntax:

endpoint_id.service_id.region.vpce.amazonaws.com.rproxy.goskope.comDie zonalen DNS Namen haben die folgende Syntax:

endpoint_id-az_name.service_id.region.vpce.amazonaws.com.rproxy.goskope.comWenn Sie einen VPC Schnittstellenendpunkt für einen erstellen AWS-Service, können Sie private DNS aktivieren. Mit Private können Sie weiterhin Anfragen an einen Dienst stellenDNS, indem Sie den DNS Namen seines öffentlichen Endpunkts verwenden und gleichzeitig die private Konnektivität über den VPC Schnittstellenendpunkt nutzen. Weitere Informationen finden Sie unter DNSAuflösung.

Der folgende describe-vpc-endpointsBefehl zeigt die DNS Einträge für einen Schnittstellenendpunkt an.

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

Im Folgenden finden Sie eine Beispielausgabe für einen Schnittstellenendpunkt für Amazon CloudWatch mit aktivierten privaten DNS Namen. Der erste Eintrag ist der private regionale Endpunkt. Die nächsten drei Einträge sind die privaten zonalen Endpunkte. Der letzte Eintrag stammt aus der versteckten privaten gehosteten Zone, die Anforderungen an den öffentlichen Endpunkt an die privaten IP-Adressen der Endpunkt-Netzwerkschnittstellen auflöst.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

DNSAuflösung

Die DNS Datensätze, die wir für Ihren VPC Schnittstellenendpunkt erstellen, sind öffentlich. Daher sind diese DNS Namen öffentlich auflösbar. DNSAnfragen von außerhalb geben jedoch VPC immer noch die privaten IP-Adressen der Endpunkt-Netzwerkschnittstellen zurück, sodass diese IP-Adressen nicht für den Zugriff auf den Endpunktdienst verwendet werden können, es sei denn, Sie haben Zugriff auf dieVPC.

Privat DNS

Wenn Sie Private DNS für Ihren VPC Schnittstellenendpunkt aktivieren und bei Ihrem VPC sowohl DNSHostnamen als auch DNS Auflösung aktiviert sind, erstellen wir eine versteckte, AWS verwaltete private Hosting-Zone für Sie. Die gehostete Zone enthält einen Datensatz für den DNS Standardnamen für den Dienst, der ihn in die privaten IP-Adressen der Endpunkt-Netzwerkschnittstellen in Ihrem auflöst. VPC Wenn Sie also bereits über Anwendungen verfügen, die Anfragen an einen öffentlichen regionalen Endpunkt senden, werden diese Anfragen jetzt über die Netzwerkschnittstellen der Endgeräte weitergeleitet, ohne dass Sie Änderungen an diesen Anwendungen vornehmen müssen. AWS-Service

Wir empfehlen Ihnen, private DNS Namen für Ihre VPC Endgeräte für zu aktivieren. AWS-Services Dadurch wird sichergestellt, dass Anfragen, die die Endpunkte des öffentlichen Dienstes verwenden, wie Anfragen, die über einen gestellt werden AWS SDK, an Ihren VPC Endpunkt weitergeleitet werden.

Amazon stellt für Sie einen DNS Server bereitVPC, den sogenannten Route 53 Resolver. Der Route 53 Resolver löst automatisch lokale VPC Domainnamen auf und zeichnet in privaten Hosting-Zonen auf. Sie können den Route 53 Resolver jedoch nicht von außerhalb Ihres verwenden. VPC Wenn Sie von Ihrem lokalen Netzwerk aus auf Ihren VPC Endpunkt zugreifen möchten, können Sie Route 53 Resolver-Endpunkte und Resolver-Regeln verwenden. Weitere Informationen finden Sie unter Integration mit und. AWS Transit GatewayAWS PrivateLinkAmazon Route 53 Resolver

Subnetze und Availability Zones

Sie können Ihren VPC Endpunkt mit einem Subnetz pro Availability Zone konfigurieren. Wir erstellen eine Endpunkt-Netzwerkschnittstelle für den VPC Endpunkt in Ihrem Subnetz. Wir weisen jeder Endpunkt-Netzwerkschnittstelle aus ihrem Subnetz IP-Adressen zu, basierend auf dem IP-Adresstyp des VPC Endpunkts. Die IP-Adressen einer Endpunkt-Netzwerkschnittstelle ändern sich während der Lebensdauer ihres VPC Endpunkts nicht.

In einer Produktionsumgebung empfehlen wir für hohe Verfügbarkeit und Ausfallsicherheit Folgendes:

-

Konfigurieren Sie mindestens zwei Availability Zones pro VPC Endpunkt und stellen Sie Ihre AWS Ressourcen bereit, die AWS-Service auf diese Availability Zones zugreifen müssen.

-

Konfigurieren Sie private DNS Namen für den VPC Endpunkt.

-

Greifen Sie AWS-Service über den regionalen DNS Namen, der auch als öffentlicher Endpunkt bezeichnet wird, auf den zu.

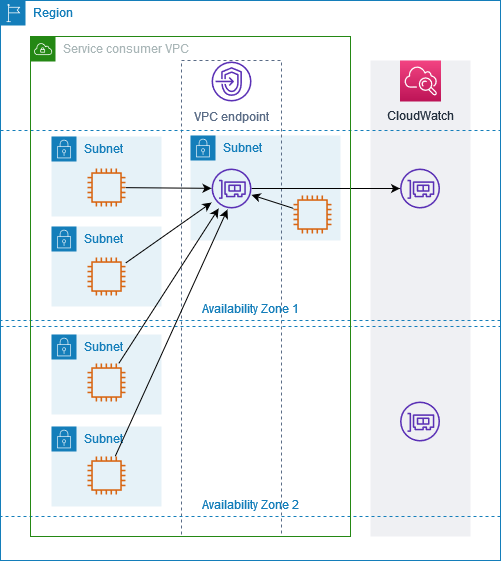

Das folgende Diagramm zeigt einen VPC Endpunkt für Amazon CloudWatch mit einer Endpunkt-Netzwerkschnittstelle in einer einzigen Availability Zone. Wenn eine Ressource in einem beliebigen Subnetz CloudWatch über ihren öffentlichen Endpunkt auf Amazon VPC zugreift, lösen wir den Datenverkehr an die IP-Adresse der Endpunkt-Netzwerkschnittstelle auf. Dazu gehört auch Datenverkehr von Subnetzen in anderen Availability Zones. Wenn Availability Zone 1 jedoch beeinträchtigt ist, verlieren die Ressourcen in Availability Zone 2 den Zugriff auf Amazon CloudWatch.

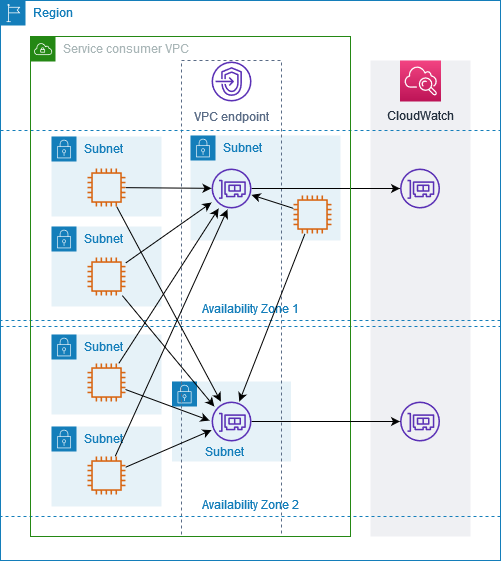

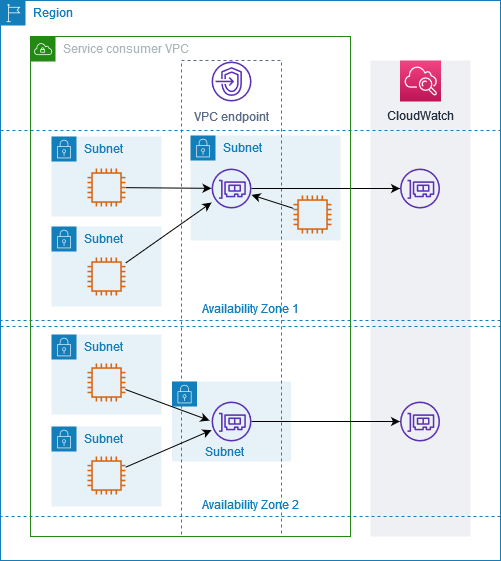

Das folgende Diagramm zeigt einen VPC Endpunkt für Amazon CloudWatch mit Endpunkt-Netzwerkschnittstellen in zwei Availability Zones. Wenn eine Ressource in einem Subnetz über ihren öffentlichen Endpunkt auf Amazon VPC CloudWatch zugreift, wählen wir eine fehlerfreie Endpunkt-Netzwerkschnittstelle aus und verwenden den Round-Robin-Algorithmus, um zwischen ihnen zu wechseln. Anschließend leiten wir den Datenverkehr an die IP-Adresse der ausgewählten Endpunkt-Netzwerkschnittstelle weiter.

Wenn es für Ihren Anwendungsfall besser ist, können Sie den Datenverkehr von Ihren Ressourcen über die Endpunkt-Netzwerkschnittstelle in derselben Availability Zone an den AWS-Service senden. Verwenden Sie dazu den privaten zonalen Endpunkt oder die IP-Adresse der Endpunkt-Netzwerkschnittstelle.

IP-Adresstypen

AWS-Services kann IPv6 über ihre privaten Endpunkte Support bieten, auch wenn sie nicht IPv6 über ihre öffentlichen Endpunkte unterstützen. Endgeräte, die Support anbieten, IPv6 können DNS Anfragen mit Datensätzen beantworten. AAAA

Anforderungen zur Aktivierung IPv6 für einen Schnittstellenendpunkt

-

Der AWS-Service muss seine Dienstendpunkte über IPv6 verfügbar machen. Weitere Informationen finden Sie unter IPv6Support anzeigen.

-

Der IP-Adresstyp eines Schnittstellenendpunkts muss mit den Subnetzen für den Schnittstellenendpunkt kompatibel sein, wie hier beschrieben:

-

IPv4— Weisen Sie Ihren Endpunkt-Netzwerkschnittstellen IPv4 Adressen zu. Diese Option wird nur unterstützt, wenn alle ausgewählten Subnetze IPv4 Adressbereiche haben.

-

IPv6— Weisen Sie Ihren Endpunkt-Netzwerkschnittstellen IPv6 Adressen zu. Diese Option wird nur unterstützt, wenn alle ausgewählten Subnetze IPv6 nur Subnetze sind.

-

Dualstack — Weisen Sie Ihren IPv4 Endpunkt-Netzwerkschnittstellen sowohl IPv6 Adressen als auch Adressen zu. Diese Option wird nur unterstützt, wenn alle ausgewählten Subnetze IPv4 sowohl IPv6 als auch Adressbereiche haben.

-

Wenn ein VPC Schnittstellenendpunkt dies unterstütztIPv4, haben die Endpunkt-Netzwerkschnittstellen IPv4 Adressen. Wenn ein VPC Schnittstellenendpunkt diese unterstütztIPv6, haben die Endpunkt-Netzwerkschnittstellen IPv6 Adressen. Die IPv6 Adresse für eine Endpunkt-Netzwerkschnittstelle ist vom Internet aus nicht erreichbar. Wenn Sie eine Endpunkt-Netzwerkschnittstelle mit einer IPv6 Adresse beschreiben, beachten Sie, dass diese aktiviert denyAllIgwTraffic ist.