Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Autorisierungsregeln dienen als Firewall-Regeln, die den Zugriff auf Netzwerke regeln. Durch das Hinzufügen von Autorisierungsregeln gewähren Sie bestimmten Clients Zugriff auf das angegebene Netzwerk. Für jedes Netzwerk, für das Sie Zugriff gewähren möchten, sollten Sie eine Autorisierungsregel festlegen. Sie können Autorisierungsregeln zu einem VPN Client-Endpunkt hinzufügen, indem Sie die Konsole und die verwenden AWS CLI.

Anmerkung

Der Client VPN verwendet bei der Auswertung der Autorisierungsregeln den längsten Präfixabgleich. Weitere Informationen finden Sie unter dem Thema Fehlerbehebung Problembehandlung AWS Client VPN: Autorisierungsregeln für Active Directory-Gruppen funktionieren nicht wie erwartet und Routenpriorität im VPCAmazon-Benutzerhandbuch.

Wichtige Informationen zu Autorisierungsregeln

Die folgenden Punkte beschreiben einen Teil des Verhaltens von Autorisierungsregeln:

-

Um den Zugriff auf ein Zielnetzwerk zu ermöglichen, muss eine Autorisierungsregel explizit hinzugefügt werden. Das Standardverhalten ist das Verweigern des Zugriffs.

-

Sie können keine Autorisierungsregel zum Beschränken des Zugriffs auf ein Zielnetzwerk hinzufügen.

-

Das

0.0.0.0/0CIDR wird als Sonderfall behandelt. Es wird zuletzt verarbeitet, unabhängig von der Reihenfolge, in der die Autorisierungsregeln erstellt wurden. -

Das

0.0.0.0/0CIDR kann als „jedes Ziel“ oder „jedes Ziel, das nicht durch andere Autorisierungsregeln definiert ist“ betrachtet werden. -

Die längste Präfixübereinstimmung ist die Regel, die Vorrang hat.

Themen

Beispielszenarien für VPN Client-Autorisierungsregeln

In diesem Abschnitt wird beschrieben, wie Autorisierungsregeln funktionieren für AWS Client VPN. Der Abschnitt enthält wichtige Informationen zu Autorisierungsregeln, eine Beispielarchitektur und Beispielszenarien entsprechend der Beispielarchitektur.

Szenarien

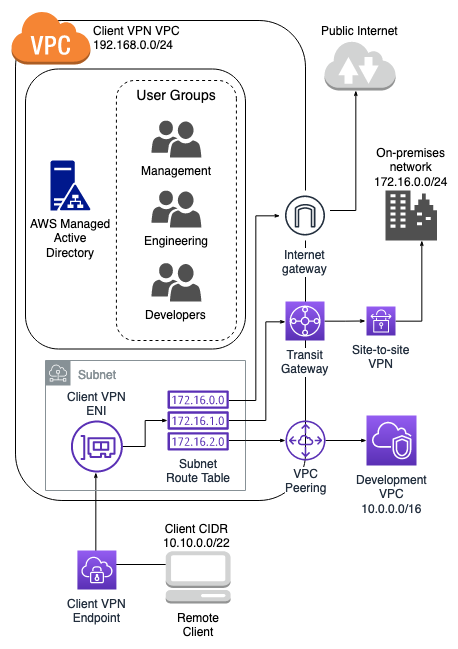

Das folgende Diagramm zeigt die Beispielarchitektur, die für die Beispielszenarien in diesem Abschnitt verwendet wird.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Gewähren Sie der Managergruppe Zugriff auf den Client VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

Resultierendes Verhalten

-

Die Engineering-Gruppe kann nur auf

172.16.0.0/24zugreifen. -

Die Entwicklungsgruppe kann nur auf

10.0.0.0/16zugreifen. -

Die Managergruppe kann nur auf

192.168.0.0/24zugreifen. -

Der gesamte andere Datenverkehr wird vom VPN Client-Endpunkt gelöscht.

Anmerkung

In diesem Szenario hat keine Benutzergruppe Zugriff auf das öffentliche Internet.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Erlauben des Zugriffs auf jedes Ziel für die Managergruppe |

S-xxxxx16 |

False |

0.0.0.0/0 |

Resultierendes Verhalten

-

Die Engineering-Gruppe kann nur auf

172.16.0.0/24zugreifen. -

Die Entwicklungsgruppe kann nur auf

10.0.0.0/16zugreifen. -

Die Managergruppe kann auf das öffentliche Internet und auf

192.168.0.0/24zugreifen, jedoch nicht auf172.16.0.0/24oder10.0.0/16.

Anmerkung

Da in diesem Szenario keine Regeln auf 192.168.0.0/24 verweisen, wird der Zugriff auf dieses Netzwerk auch durch die Regel 0.0.0.0/0 ermöglicht.

Eine Regel, die 0.0.0.0/0 enthält, wird immer zuletzt ausgewertet, unabhängig von der Reihenfolge, in der die Regeln erstellt wurden. Beachten Sie daher, dass die vor 0.0.0.0/0 ausgewerteten Regeln eine Rolle bei der Ermittlung spielen, welchen Netzwerken 0.0.0.0/0 Zugriff gewährt.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Erlauben des Zugriffs auf jedes Ziel für die Managergruppe |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Gewähren Sie Managergruppen Zugriff auf einen einzelnen Host, der sich in der Entwicklung befindet VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

Resultierendes Verhalten

-

Die Engineering-Gruppe kann nur auf

172.16.0.0/24zugreifen. -

Die Entwicklungsgruppe kann auf

10.0.0.0/16zugreifen, außer auf den einzelnen Host10.0.2.119/32. -

Die Manager-Gruppe kann auf das öffentliche Internet und einen einzelnen Host (

10.0.2.119/32) innerhalb der Entwicklung zugreifenVPC, hat aber keinen Zugriff auf172.16.0.0/24oder einen der verbleibenden Hosts in der Entwicklung.192.168.0.0/24VPC

Anmerkung

Hier sehen Sie, dass eine Regel mit einem längeren IP-Präfix Vorrang vor einer Regel mit einem kürzeren IP-Präfix hat. Wenn die Entwicklungsgruppe Zugriff auf 10.0.2.119/32 haben soll, muss eine zusätzliche Regel hinzugefügt werden, die dem Entwicklungsteam Zugriff auf 10.0.2.119/32 gewährt.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Erlauben des Zugriffs auf jedes Ziel für die Managergruppe |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Gewähren Sie Managergruppen Zugriff auf einen einzelnen Host, der sich in der Entwicklung befindet VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Erlauben des Zugriffs auf ein kleineres Subnetz innerhalb eines On-Premises-Netzwerks für die Engineering-Gruppe |

S-xxxxx14 |

False |

172,160,128/ 25 |

Resultierendes Verhalten

-

Die Entwicklungsgruppe kann auf

10.0.0.0/16zugreifen, außer auf den einzelnen Host10.0.2.119/32. -

Die Managergruppe kann auf das öffentliche Internet,

192.168.0.0/24, und einen einzelnen Host (10.0.2.119/32) innerhalb des Netzwerks10.0.0.0/16zugreifen, sie hat jedoch keinen Zugriff auf172.16.0.0/24oder einen der übrigen Hosts im Netzwerk10.0.0.0/16. -

Die Engineering-Gruppe hat Zugriff auf

172.16.0.0/24, einschließlich des spezifischeren Subnetzes172.16.0.128/25.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Erlauben des Zugriffs auf jedes Ziel für die Managergruppe |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Gewähren Sie Managergruppen Zugriff auf einen einzelnen Host, der sich in der Entwicklung befindet VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Erlauben des Zugriffs auf ein kleineres Subnetz innerhalb eines On-Premises-Netzwerks für die Engineering-Gruppe |

S-xxxxx14 |

False |

172,160,128/ 25 |

|

Erlauben des Zugriffs auf jedes Ziel für die Engineering-Gruppe |

S-xxxxx14 |

False |

0.0.0.0/0 |

Resultierendes Verhalten

-

Die Entwicklungsgruppe kann auf

10.0.0.0/16zugreifen, außer auf den einzelnen Host10.0.2.119/32. -

Die Managergruppe kann auf das öffentliche Internet,

192.168.0.0/24, und einen einzelnen Host (10.0.2.119/32) innerhalb des Netzwerks10.0.0.0/16zugreifen, sie hat jedoch keinen Zugriff auf172.16.0.0/24oder einen der übrigen Hosts im Netzwerk10.0.0.0/16. -

Die Engineering-Gruppe kann auf das öffentliche Internet,

192.168.0.0/24, und172.16.0.0/24zugreifen, einschließlich des spezifischeren Subnetzes172.16.0.128/25.

Anmerkung

Beachten Sie, dass jetzt sowohl die Engineering- als auch die Managergruppe auf 192.168.0.0/24 zugreifen können. Dies liegt daran, dass beide Gruppen Zugriff auf 0.0.0.0/0 (jedes Ziel) haben und keine anderen Regeln auf 192.168.0.0/24 verweisen.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Erlauben des Zugriffs auf jedes Ziel für die Managergruppe |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Gewähren Sie Managergruppen Zugriff auf einen einzelnen Host, der sich in der Entwicklung befindet VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Erlauben des Zugriffs auf ein Subnetz im On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172,160,128/ 25 |

|

Erlauben des Zugriffs auf jedes Ziel für die Engineering-Gruppe |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Gewähren Sie Manager-Gruppenzugriff auf den Client VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

Resultierendes Verhalten

-

Die Entwicklungsgruppe kann auf

10.0.0.0/16zugreifen, außer auf den einzelnen Host10.0.2.119/32. -

Die Managergruppe kann auf das öffentliche Internet,

192.168.0.0/24, und einen einzelnen Host (10.0.2.119/32) innerhalb des Netzwerks10.0.0.0/16zugreifen, sie hat jedoch keinen Zugriff auf172.16.0.0/24oder einen der übrigen Hosts im Netzwerk10.0.0.0/16. -

Die Engineering-Gruppe kann auf das öffentliche Internet,

172.16.0.0/24, und172.16.0.128/25zugreifen.

Anmerkung

Beachten Sie, dass das Hinzufügen der Regel für den Zugriff der Managergruppe auf 192.168.0.0/24 dazu führt, dass die Entwicklungsgruppe nicht länger Zugriff auf dieses Zielnetzwerk hat.

| Regelbeschreibung | Gruppen-ID | Zugriff auf alle Benutzer erlauben | Ziel CIDR |

|---|---|---|---|

|

Erlauben des Zugriffs auf ein On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Ermöglichen Sie der Entwicklungsgruppe Zugriff auf die Entwicklung VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Erlauben des Zugriffs auf jedes Ziel für die Managergruppe |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Gewähren Sie Managergruppen Zugriff auf einen einzelnen Host, der sich in der Entwicklung befindet VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Erlauben des Zugriffs auf ein Subnetz im On-Premises-Netzwerk für die Engineering-Gruppe |

S-xxxxx14 |

False |

172,160,128/ 25 |

|

Erlauben des Zugriffs auf alle Netzwerke für die Engineering-Gruppe |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Gewähren Sie Manager-Gruppenzugriff auf den Client VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

|

Erlauben des Zugriffs für alle Gruppen |

N/A |

True |

0.0.0.0/0 |

Resultierendes Verhalten

-

Die Entwicklungsgruppe kann auf

10.0.0.0/16zugreifen, außer auf den einzelnen Host10.0.2.119/32. -

Die Managergruppe kann auf das öffentliche Internet,

192.168.0.0/24, und einen einzelnen Host (10.0.2.119/32) innerhalb des Netzwerks10.0.0.0/16zugreifen, sie hat jedoch keinen Zugriff auf172.16.0.0/24oder einen der übrigen Hosts im Netzwerk10.0.0.0/16. -

Die Engineering-Gruppe kann auf das öffentliche Internet,

172.16.0.0/24, und172.16.0.128/25zugreifen. -

Alle anderen Benutzergruppen, zum Beispiel „Admin-Gruppe“, können auf das öffentliche Internet zugreifen, jedoch nicht auf andere Zielnetzwerke, die in den anderen Regeln definiert sind.