Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Single Sign-On — SAML 2.0-basierte Verbundauthentifizierung — im Client VPN

AWS Client VPN unterstützt den Identitätsverbund mit Security Assertion Markup Language 2.0 (SAML2.0) für Client-Endpunkte. VPN Sie können Identitätsanbieter (IdPs) verwenden, die SAML 2.0 unterstützen, um zentralisierte Benutzeridentitäten zu erstellen. Anschließend können Sie einen VPN Client-Endpunkt für die Verwendung der SAML basierten Verbundauthentifizierung konfigurieren und ihn dem IdP zuordnen. Benutzer stellen dann mit ihren zentralen Anmeldeinformationen eine Verbindung zum VPN Client-Endpunkt her.

Themen

Authentifizierungs-Workflow

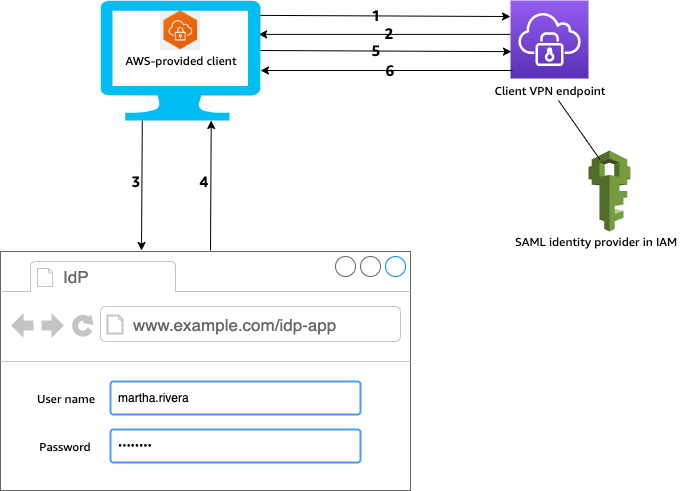

Das folgende Diagramm bietet einen Überblick über den Authentifizierungsablauf für einen VPN Client-Endpunkt, der die SAML basierte Verbundauthentifizierung verwendet. Wenn Sie den VPN Client-Endpunkt erstellen und konfigurieren, geben Sie den IAM SAML Identitätsanbieter an.

Der Benutzer öffnet den AWS bereitgestellten Client auf seinem Gerät und initiiert eine Verbindung zum VPN Client-Endpunkt.

-

Der VPN Client-Endpunkt sendet eine IdP URL - und Authentifizierungsanfrage zurück an den Client, basierend auf den Informationen, die im IAM SAML Identitätsanbieter bereitgestellt wurden.

-

Der AWS bereitgestellte Client öffnet ein neues Browserfenster auf dem Gerät des Benutzers. Der Browser gibt eine Anfrage an den IdP aus und zeigt eine Anmeldeseite an.

-

Der Benutzer gibt seine Anmeldeinformationen auf der Anmeldeseite ein und der IdP sendet eine signierte SAML Assertion zurück an den Client.

-

Der AWS angegebene Client sendet die SAML Assertion an den Client-Endpunkt. VPN

-

Der VPN Client-Endpunkt validiert die Assertion und gewährt oder verweigert dem Benutzer entweder den Zugriff.

Anforderungen und Überlegungen für die basierte Verbundauthentifizierung SAML

Im Folgenden werden die Anforderungen und Überlegungen für die SAML basierte Verbundauthentifizierung beschrieben.

-

Kontingente und Regeln für die Konfiguration von Benutzern und Gruppen in einem SAML basierten IdP finden Sie unterKontingente für Benutzer und Gruppen.

-

Die SAML Assertion und die SAML Dokumente müssen signiert sein.

-

AWS Client VPN unterstützt nur die Bedingungen AudienceRestriction "" und "NotBefore und NotOnOrAfter" in SAML Assertionen.

-

Die maximal unterstützte Größe für SAML Antworten beträgt 128 KB.

-

AWS Client VPN stellt keine signierten Authentifizierungsanfragen bereit.

-

SAMLEin einmaliges Abmelden wird nicht unterstützt. Benutzer können sich abmelden, indem sie die Verbindung zum AWS bereitgestellten Client trennen, oder Sie können die Verbindungen beenden.

-

Ein VPN Client-Endpunkt unterstützt nur einen einzelnen IdP.

-

Die Multi-Faktor-Authentifizierung (MFA) wird unterstützt, wenn sie in Ihrem IdP aktiviert ist.

-

Benutzer müssen den AWS bereitgestellten Client verwenden, um eine Verbindung zum Client-Endpunkt herzustellen. VPN Sie müssen Version 1.2.0 oder höher verwenden. Weitere Informationen finden Sie unter Herstellen einer Verbindung über den AWS bereitgestellten Client.

-

Die folgenden Browser werden für die IdP-Authentifizierung unterstützt: Apple Safari, Google Chrome, Microsoft Edge und Mozilla Firefox.

-

Der AWS bereitgestellte Client reserviert TCP Port 35001 auf den Geräten der Benutzer für die SAML Antwort.

-

Wenn das Metadatendokument für den IAM SAML Identity Provider mit einer falschen oder bösartigen Angabe aktualisiert wirdURL, kann dies zu Authentifizierungsproblemen bei Benutzern oder zu Phishing-Angriffen führen. Daher empfehlen wir, dass Sie es AWS CloudTrail zur Überwachung von Aktualisierungen verwenden, die am IAM SAML Identitätsanbieter vorgenommen werden. Weitere Informationen finden Sie unter Protokollierung IAM und AWS STS Anrufe mit AWS CloudTrail im IAMBenutzerhandbuch.

-

AWS Client VPN sendet über eine HTTP Redirect-Bindung eine AuthN-Anfrage an den IdP. Daher sollte der IdP die HTTP Redirect-Bindung unterstützen und sie sollte im Metadatendokument des IdP enthalten sein.

-

Für die SAML Assertion müssen Sie ein E-Mail-Adressformat für das Attribut verwenden.

NameID

SAMLbasierte IdP-Konfigurationsressourcen

In der folgenden Tabelle sind die SAML Based aufgeführt IdPs , die wir für die Verwendung mit getestet haben AWS Client VPN, sowie Ressourcen, die Ihnen bei der Konfiguration des IdP helfen können.

| IdP | Ressource |

|---|---|

| Okta | Authentifizieren Sie Benutzer mit AWS Client VPN SAML |

| Microsoft Azure Active Directory | Weitere Informationen finden Sie unter Tutorial: Azure Active Directory-Single-Sign-On (SSO) -Integration mit AWS Client VPN |

| JumpCloud | Einmaliges Anmelden (SSO) mit AWS Client VPN |

| AWS IAM Identity Center | IAMIdentity Center mit AWS Client VPN zur Authentifizierung und Autorisierung verwenden |

Dienstanbieterinformationen zum Erstellen einer Anwendung

Um eine SAML basierte App mit einem IdP zu erstellen, der nicht in der obigen Tabelle aufgeführt ist, verwenden Sie die folgenden Informationen, um die AWS Client VPN Service Provider-Informationen zu konfigurieren.

-

Assertion Consumer Service ()ACS: URL

http://127.0.0.1:35001 -

PublikumURI:

urn:amazon:webservices:clientvpn

In der SAML Antwort des IdP muss mindestens ein Attribut enthalten sein. Im Folgenden finden Sie einige Beispielattribute.

| Attribut | Beschreibung |

|---|---|

FirstName |

Der Vorname des Benutzers. |

LastName |

Der Nachname des Benutzers. |

memberOf |

Die Gruppe oder Gruppen, zu der bzw. denen der Benutzer gehört. |

Anmerkung

Das memberOf Attribut ist für die Verwendung von Active Directory- oder SAML IdP-gruppenbasierten Autorisierungsregeln erforderlich. Es wird auch zwischen Groß- und Kleinschreibung unterschieden, und es muss genau wie angegeben konfiguriert werden. Weitere Informationen finden Sie unter Netzwerkbasierte Autorisierung und AWS Client VPN Autorisierungsregeln.

Unterstützung des Self-Service-Portals

Wenn Sie das Self-Service-Portal für Ihren VPN Client-Endpunkt aktivieren, melden sich Benutzer mit ihren SAML basierten IdP-Anmeldeinformationen beim Portal an.

Wenn Ihr IdP mehrere Assertion Consumer Service (ACS) unterstütztURLs, fügen Sie Ihrer App Folgendes ACS URL hinzu.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Wenn Sie den VPN Client-Endpunkt in einer GovCloud Region verwenden, verwenden Sie stattdessen Folgendes ACSURL. Wenn Sie dieselbe IDP App für die Authentifizierung sowohl für Standard als auch für GovCloud Regionen verwenden, können Sie beide URLs hinzufügen.

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Wenn Ihr IdP nicht mehrere unterstützt ACSURLs, gehen Sie wie folgt vor:

-

Erstellen Sie eine zusätzliche SAML basierte App in Ihrem IdP und geben Sie Folgendes ACS URL an.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

Generieren und laden Sie ein Verbund-Metadaten-Dokument.

-

Erstellen Sie einen IAM SAML Identitätsanbieter in demselben AWS Konto wie der VPN Client-Endpunkt. Weitere Informationen finden Sie im IAMBenutzerhandbuch unter Creating IAM SAML Identity Providers.

Anmerkung

Sie erstellen diesen IAM SAML Identitätsanbieter zusätzlich zu dem Identitätsanbieter, den Sie für die Haupt-App erstellen.

-

Erstellen Sie den VPN Client-Endpunkt und geben Sie beide IAM SAML Identitätsanbieter an, die Sie erstellt haben.