Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de SAML con IAM para Amazon Connect

Amazon Connect admite la federación de identidades mediante la configuración del Security Assertion Markup Language (SAML) 2.0 con AWS IAM para permitir el inicio de sesión único (SSO) basado en la web desde su organización a su instancia de Amazon Connect. Esto permite a sus usuarios iniciar sesión en un portal de su organización hospedado por un proveedor de identidades (IdP) compatible con SAML 2.0 e iniciar sesión en una instancia de Amazon Connect con una experiencia de inicio de sesión único sin tener que proporcionar credenciales independientes para Amazon Connect.

Notas importantes

Antes de comenzar, tenga en cuenta lo siguiente:

-

Estas instrucciones no se aplican a las implementaciones de Resiliencia global de Amazon Connect. Para obtener información aplicable a Resiliencia global de Amazon Connect, consulte Integración del proveedor de identidades (IdP) con un punto de conexión de inicio de sesión de SAML de Resiliencia global de Amazon Connect.

-

Elegir la autenticación basada en SAML 2.0 como método de administración de identidades para su instancia de Amazon Connect requiere la configuración de la federación de AWS Identity and Access Management.

-

El nombre de usuario de Amazon Connect debe coincidir con el atributo RoleSessionName SAML especificado en la respuesta SAML devuelta por el proveedor de identidad.

-

Amazon Connect no admite la federación inversa. Es decir, no puede iniciar sesión directamente en Amazon Connect. Si lo intentara, recibiría un mensaje de sesión caducada. La autenticación debe realizarse desde el proveedor de identidades (IdP) y no desde el proveedor de servicios (SP) (Amazon Connect).

-

De forma predeterminada, la mayoría de los proveedores de identidad utilizan el terminal de AWS inicio de sesión global como el Application Consumer Service (ACS), que está alojado en la zona este de EE. UU. (Virginia del Norte). Recomendamos anular este valor para utilizar el punto de conexión regional que coincida con la Región de AWS donde se creó su instancia.

-

Todos los Amazon Connect nombres de usuario distinguen entre mayúsculas y minúsculas, incluso cuando se utiliza SAML.

-

Si tiene instancias de Amazon Connect antiguas que se configuraron con SAML y necesita actualizar su dominio de Amazon Connect, consulte Configuración personal.

Información general sobre cómo utilizar SAML con Amazon Connect

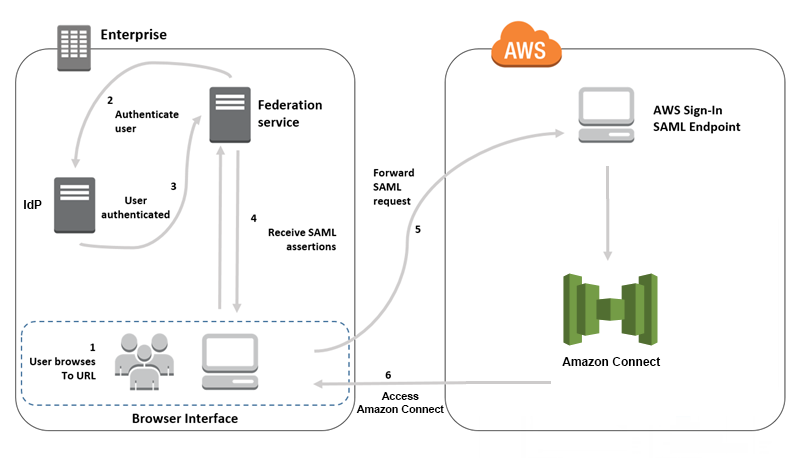

En el siguiente diagrama se muestra el orden secuencial de las solicitudes de SAML para autenticar a los usuarios y federarlos con Amazon Connect. No es un diagrama de flujo para un modelo de amenazas.

Las solicitudes de SAML pasan por los siguientes pasos:

-

El usuario navega a un portal interno que incluye un enlace para iniciar sesión en Amazon Connect. El enlace se define en el proveedor de identidad.

-

El servicio de federación solicita autenticación al almacén de identidades de la organización.

-

El almacén de identidades autentica al usuario y devuelve la respuesta de autenticación al servicio de federación.

-

Una vez realizada correctamente la autenticación, el servicio de federación publica la aserción de SAML en el navegador del usuario.

-

El navegador del usuario publica la afirmación de SAML en el punto final de inicio de AWS sesión de SAML (/saml). https://signin.aws.amazon.com AWS sign in recibe la solicitud de SAML, la procesa, autentica al usuario e inicia una redirección del navegador al punto de conexión de Amazon Connect con el token de autenticación.

-

Con el token de autenticación de AWS, Amazon Connect autoriza al usuario y abre Amazon Connect en su navegador.

Habilitación de autenticación basada en SAML para Amazon Connect

A continuación, se presentan los pasos necesarios para habilitar y configurar la autenticación de SAML para su uso con su instancia de Amazon Connect:

-

Cree una instancia de Amazon Connect y seleccione la autenticación basada en SAML 2.0 para la administración de identidades.

-

Habilite la federación de SAML entre su proveedor de identidad y. AWS

-

Agregue usuarios de Amazon Connect a su instancia de Amazon Connect. Inicie sesión en la instancia con la cuenta de administrador creada al crear la instancia. Vaya a la página Administración de usuarios y añada usuarios.

importante

-

Para ver una lista de los caracteres permitidos en los nombres de usuario, consulta la documentación de la

Usernamepropiedad incluida en la CreateUseracción. -

Debido a la asociación de un usuario de Amazon Connect y un rol de AWS IAM, el nombre de usuario debe coincidir exactamente con el RoleSessionName que se configuró en la integración de la federación de AWS IAM, que normalmente acaba siendo el nombre de usuario de su directorio. El formato del nombre de usuario debe coincidir con la intersección de las condiciones de formato del usuario RoleSessionNamey de Amazon Connect, como se muestra en el siguiente diagrama:

-

-

Configure el proveedor de identidad para aserciones SAML, respuesta de autenticación y estado de retransmisión. Los usuarios inician sesión en su proveedor de identidad. Si lo hacen correctamente, se les redirige a su instancia de Amazon Connect. La función de IAM se utiliza para federarse AWS, lo que permite el acceso a Amazon Connect.

Seleccionar la autenticación basada en SAML 2.0 durante la creación de instancias

Al crear la instancia de Amazon Connect, seleccione la opción de autenticación basada en SAML 2.0 para la administración de identidades. En el segundo paso, al crear un usuario administrador para la instancia, el nombre de usuario que especifique debe coincidir exactamente con un nombre de usuario en su directorio de red existente. No existe la opción de especificar una contraseña para el administrador, ya que las contraseñas se administran a través de su directorio existente. El administrador se crea en Amazon Connect y se le asigna el perfil de seguridad Administrador.

Puede iniciar sesión en su instancia de Amazon Connect con su IdP mediante la cuenta de administrador para agregar usuarios adicionales.

Habilite la federación de SAML entre su proveedor de identidad y AWS

Para habilitar la autenticación basada en SAML para Amazon Connect, debe crear un proveedor de identidades en la consola de IAM. Para obtener más información, consulte Permitir que los usuarios federados de SAML 2.0 accedan a la AWS consola de administración.

El proceso para crear un proveedor de identidad AWS es el mismo para Amazon Connect. El paso 6 en el diagrama de flujo de la parte superior muestra que se envía al cliente a su instancia de Amazon Connect en lugar de la AWS Management Console.

Los pasos necesarios para habilitar la federación de SAML AWS incluyen:

-

Cree un proveedor de SAML en. AWS Para obtener más información, consulte Creación de proveedores de identidad SAML.

-

Crear un rol de IAM para la federación de SAML 2.0 con la AWS Management Console. Cree solo un rol para la federación (solo se necesita un rol y se utiliza para la federación). El rol de IAM determina los permisos que tienen los usuarios que inician sesión a través de su proveedor de identidades en AWS. En este caso, los permisos son para acceder a Amazon Connect. Puede controlar los permisos para características de Amazon Connect mediante perfiles de seguridad en Amazon Connect. Para obtener más información, consulte Creación de un rol para una federación SAML 2.0 (consola).

En el paso 5, elija Permitir el acceso programático y a la consola AWS de administración. Cree la política de confianza descrita en el tema en el procedimiento Preparativos para crear un rol para la federación SAML 2.0. A continuación, cree una política para asignar permisos a la instancia de Amazon Connect. Los permisos comienzan en el paso 9 del procedimiento Para crear un rol para la federación basada en SAML.

Para crear una política para la asignación de permisos al rol de IAM para la federación SAML

-

En la página Asociar política de permisos, seleccione Crear política.

-

En la página Crear política, elija JSON.

-

Copie uno de los siguientes ejemplos de políticas y péguelo en el editor de políticas JSON, sustituyendo todo el texto actual. Puede utilizar una política para habilitar la federación SAML o personalizarlas para sus requisitos específicos.

Utilice esta política para habilitar la federación de todos los usuarios de una instancia de Amazon Connect concreta. Para una autenticación basada en SAML, reemplace el valor para el

Resourcepor el ARN de la instancia que ha creado:{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": [ "arn:aws:connect:us-east-1:361814831152:instance/2fb42df9-78a2-2e74-d572-c8af67ed289b/user/${aws:userid}" ] } ] }Utilice esta política para habilitar la federación de instancias de Amazon Connect concretas. Sustituya el valor de

connect:InstanceIdpor el ID de instancia para su instancia.{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement2", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": "*", "Condition": { "StringEquals": { "connect:InstanceId": "2fb42df9-78a2-2e74-d572-c8af67ed289b" } } } ] }Utilice esta política para habilitar la federación para múltiples instancias. Tenga en cuenta los corchetes que rodean la instancia IDs de la lista.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement2", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": "*", "Condition": { "StringEquals": { "connect:InstanceId": [ "2fb42df9-78a2-2e74-d572-c8af67ed289b", "1234567-78a2-2e74-d572-c8af67ed289b"] } } } ] } -

Después de crear la política, seleccione Siguiente: Revisar. A continuación, vuelva al paso 10 del procedimiento Para crear un rol para la federación basada en SAML en el tema Creación de un rol para una federación SAML 2.0 (consola).

-

-

Configurar la red como proveedor SAML para AWS. Para obtener más información, consulte Permitir que los usuarios federados de SAML 2.0 accedan a la consola AWS de administración.

-

Configure aserciones SAML para la respuesta de autenticación. Para obtener más información, consulte Configure aserciones SAML para la respuesta de autenticación.

-

Para Amazon Connect, deje en blanco URL de inicio de la aplicación.

-

Anule la URL del Application Consumer Service (ACS) en su proveedor de identidad para usar el punto de enlace regional que coincida con el Región de AWS de su instancia de Amazon Connect. Para obtener más información, consulte Configuración del proveedor de identidades para utilizar puntos de conexión SAML regionales.

-

Configure el estado de retransmisión de su proveedor de identidades para apuntar a la instancia de Amazon Connect. La dirección URL que se debe utilizar para el estado de retransmisión se compone de la siguiente manera:

https://region-id.console.aws.amazon.com/connect/federate/instance-idregion-idSustitúyalo por el nombre de la región en la que creó la instancia de Amazon Connect, como us-east-1 para EE. UU. Este (Virginia del Norte).instance-idSustitúyalo por el ID de instancia de la instancia.GovCloud Por ejemplo, la URL es https://console.amazonaws-us-gov.com/:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id

nota

Puede encontrar el ID de instancia para su instancia si elige el alias de instancia en la consola de Amazon Connect. El ID de instancia es el conjunto de números y letras después de '/instance' en el ARN de instancia que se muestra en la página Información general Por ejemplo, el ID de instancia en el siguiente ARN de instancia es 178c75e4-b3de-4839-a6aa-e321ab3f3770.

arn:aws:connect:us-east-1:450725743157:instance/178c75e4-b3de-4839-a6aa-e321ab3f3770

-

Configuración del proveedor de identidades para utilizar puntos de conexión SAML regionales

Para ofrecer la mejor disponibilidad, recomendamos utilizar el punto de conexión SAML regional que coincida con su instancia de Amazon Connect en lugar del punto de conexión global predeterminado.

Los siguientes pasos son independientes del IdP; funcionan para cualquier IdP de SAML (por ejemplo, Okta, Ping, OneLogin Shibboleth, ADFS, AzuRead y más).

-

Actualice (o anule) la URL del servicio consumidor de aserciones (ACS). Existen dos formas de realizar esta operación:

-

Opción 1: descargue los metadatos de AWS SAML y actualice el atributo en la región que elija.

LocationCarga esta nueva versión de los metadatos de AWS SAML en tu IdP.A continuación, se muestra un ejemplo de una revisión:

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://region-id.signin.aws.amazon.com/saml"/> -

Opción 2: Anule la URL AssertionConsumerService (ACS) de su IdP. IdPs Como en Okta, que ofrece AWS integraciones preconfiguradas, puedes anular la URL de ACS en la consola de administración. AWS Usa el mismo formato para cambiarla a una región de tu elección (por ejemplo, https://.signin.aws.amazon.com/saml).

region-id

-

-

Actualice la política de confianza de rol asociada:

-

Este paso debe realizarse para cada rol en cada cuenta que confíe en el proveedor de identidades dado.

-

Edite la relación de confianza y reemplace la condición de

SAML:audsingular por una condición multivalor. Por ejemplo:-

SAML:audPredeterminado: https://signin.aws.amazon.com "«:" /saml». -

Con modificaciones: "

SAML:aud«: ["https://signin.aws.amazon.com/saml", "https://region-id.signin.aws.amazon.com/saml»]

-

-

Realice estos cambios en las relaciones de confianza con antelación. No deben realizarse como parte de un plan durante un incidente.

-

-

Configure un estado de retransmisión para la página de consola específica de la región.

-

Si no realiza este último paso, no hay garantía de que el proceso de inicio de sesión SAML específico de la región reenvíe al usuario a la página de inicio de sesión de la consola dentro de la misma región. Este paso varía más según el proveedor de identidad, pero hay algunos blogs (por ejemplo, How to Use SAML to Automatically Direct Federated Users to a Specific AWS Management Console Page

) que muestran el uso del estado de retransmisión para lograr la vinculación profunda. -

Con la técnica o los parámetros adecuados para su IDP, configure el estado de retransmisión en el punto final de la consola que coincida (por ejemplo, https://.console.aws.amazon).

region-idcom/connect/federate/).instance-id

-

nota

-

Asegúrese de que el STS no está desactivado en sus regiones adicionales.

-

Asegúrese de no impedir SCPs las acciones de STS en sus regiones adicionales.

Uso de un destino en la URL de estado de retransmisión

Al configurar el estado de retransmisión para su proveedor de identidad, puede usar el argumento de destino en la URL para dirigir a los usuarios a una página específica de su instancia de Amazon Connect. Por ejemplo, utilice un enlace para abrir el CCP directamente cuando un agente inicia sesión. Se debe asignar al usuario un perfil de seguridad que concede acceso a esa página en la instancia. Por ejemplo, para enviar a agentes al CCP, utilice una URL similar a la siguiente para el estado de retransmisión. Debe utilizar codificación URL

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Otro ejemplo de URL válida es:

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fagent-app-v2

GovCloud Por ejemplo, la URL es https://console.amazonaws-us-gov.com/. Por lo tanto, la dirección sería:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Si desea configurar el argumento de destino en una URL externa a la instancia de Amazon Connect, como su propio sitio web personalizado, agregue primero ese dominio externo a los orígenes aprobados de la cuenta. Por ejemplo, realice los pasos en el siguiente orden:

-

En la consola de Amazon Connect, añade https://

your-custom-website.com a tus orígenes aprobados. Para obtener instrucciones, consulte Uso de una lista de permitidos para aplicaciones integradas en Amazon Connect. -

En su proveedor de identidades configure su estado de retransmisión como

https://your-region.console.aws.amazon.com/connect/federate/instance-id?destination=https%3A%2F%2Fyour-custom-website.com -

Cuando sus agentes inicien sesión, se les redirige directamente a https://

your-custom-website.com.

Agregar usuarios a la instancia de Amazon Connect

Añada usuarios a su instancia de Connect y asegúrese de que los nombres de usuario coincidan exactamente con los nombres de los usuarios en su directorio existente. Si los nombres no coinciden, los usuarios pueden iniciar sesión en el proveedor de identidades, pero no en Amazon Connect porque no existe ninguna cuenta de usuario con ese nombre de usuario en Amazon Connect. Puede añadir usuarios manualmente en la página Administración de usuarios o puede cargarlos de forma masiva con la plantilla CSV. Después de agregar los usuarios a Amazon Connect, puede asignar perfiles de seguridad y otras configuraciones de usuario.

Cuando un usuario inicia sesión en el proveedor de identidades, pero no se encuentra ninguna cuenta con el mismo nombre de usuario en Amazon Connect, aparece el mensaje Acceso denegado.

Cargue los usuarios en lote con la plantilla

Puede importar los usuarios añadiéndolos a un archivo CSV. A continuación, puede importar el archivo CSV a su instancia, con lo que añadirá a todos los usuarios en el archivo. Si añade usuarios cargando un archivo CSV, asegúrese de utilizar la plantilla para usuarios SAML. Puede encontrarla en la página Administración de usuarios de Amazon Connect. Se utiliza una plantilla diferente para la autenticación basada en SAML. Si se descargó la plantilla con anterioridad, debe descargar la versión disponible en la página Administración de usuarios después de configurar la instancia mediante autenticación basada en SAML. La plantilla no debe incluir una columna para correo electrónico o contraseña.

Inicio de sesión de usuario de SAML y duración de la sesión

Cuando utilice SAML en Amazon Connect, los usuarios deberán iniciar sesión en Amazon Connect a través de su proveedor de identidades (IdP). Su IdP está configurado para integrarse con. AWS Tras la autenticación, se crea un token para su sesión. A continuación, se redirige al usuario a su instancia de Amazon Connect y se inicia sesión automáticamente en Amazon Connect con el inicio de sesión único.

Como práctica recomendada, también debe definir un proceso para que los usuarios de Amazon Connect cierren la sesión cuando hayan terminado de utilizar Amazon Connect. Deben cerrar la sesión tanto de Amazon Connect como de su proveedor de identidades. Si no lo hacen, la siguiente persona que inicia sesión en el mismo equipo puede iniciar sesión en Amazon Connect sin una contraseña ya que el token para las sesiones anteriores sigue siendo válido mientras dure la sesión. Es válido durante 12 horas.

Acerca del vencimiento de la sesión

Las sesiones de Amazon Connect vencen 12 horas después de que un usuario inicia sesión. Después de 12 horas, se cierra automáticamente la sesión de los usuarios, incluso si están actualmente en una llamada. Si sus agentes mantienen la sesión iniciada durante más de 12 horas, tendrán que actualizar el token de sesión antes de que venza. Para crear una nueva sesión, los agentes deben cerrar sesión en Amazon Connect y el IdP y después volver a iniciar sesión. Esto restablece el temporizador de la sesión establecido en el token de modo que no se cierra la sesión a los agentes que están en un contacto activo con un cliente. Cuando una sesión vence mientras un usuario está conectado, se muestra el siguiente mensaje. Para utilizar Amazon Connect de nuevo, el usuario tiene que iniciar sesión en su proveedor de identidades.

nota

Si ve el mensaje Sesión vencida al iniciar sesión, probablemente solo tenga que actualizar el token de la sesión. Vaya al proveedor de identidades e inicie sesión. Actualice la página de Amazon Connect. Si sigue recibiendo este mensaje, póngase en contacto con el equipo de TI.