Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Para identificar los buckets que tienen características específicas y centrarse en ellos, puede filtrar el inventario de buckets de S3 en la consola de Amazon Macie y en las consultas que envíe mediante programación a través de la API de Amazon Macie. Al crear un filtro, utiliza atributos de bucket específicos para definir los criterios para incluir o excluir los buckets de una vista o de los resultados de una consulta. Un atributo de bucket es un campo que almacena metadatos específicos para un bucket.

En Macie, un filtro consta de una o más condiciones. Cada condición, también denominada criterio, consta de tres partes:

-

Un campo basado en atributos, como Nombre del bucket, Clave de etiqueta o Definido en el trabajo.

-

Un operador, como igual o no igual.

-

Uno o varios valores. El tipo y el número de valores dependen del campo y el operador que elija.

La forma en que defina y aplique las condiciones de filtrado depende de si utiliza la consola de Amazon Macie o la API de Amazon Macie.

Filtrar su inventario en la consola de Amazon Macie

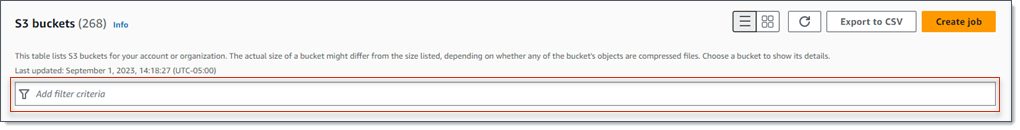

Si utiliza la consola de Amazon Macie para filtrar el inventario de buckets de S3, Macie ofrece opciones que le ayudan a elegir campos, operadores y valores para condiciones individuales. Para acceder a estas opciones, utilice el cuadro de filtro de la página Buckets de S3, como se muestra en la siguiente imagen.

Al colocar el cursor en el cuadro de filtrado, Macie muestra una lista de campos que puede utilizar en las condiciones de filtrado. Los campos están organizados por categorías lógicas. Por ejemplo, la categoría Campos comunes incluye campos que almacenan información general sobre un bucket de S3. Las categorías de Acceso público incluyen campos que almacenan datos sobre los distintos tipos de configuraciones de acceso público que se pueden aplicar a un bucket. Los campos se ordenan alfabéticamente dentro de cada categoría.

Para añadir una condición, comience por elegir un campo de la lista. Para buscar un campo, navegue por la lista completa o introduzca parte del nombre del campo para reducir la lista de campos.

Dependiendo del campo que elija, Macie muestra diferentes opciones. Las opciones reflejan el tipo y la naturaleza del campo que elija. Por ejemplo, si elige el campo Acceso compartido, Macie mostrará una lista de valores entre los que elegir. Si selecciona el campo Nombre del bucket, Macie mostrará un cuadro de texto en el que podrá introducir el nombre del bucket de S3. Sea cual sea el campo que elija, Macie le guiará por los pasos necesarios para añadir una condición que incluya los ajustes necesarios para el campo.

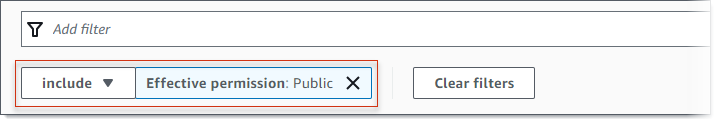

Tras añadir una condición, Macie aplica los criterios de la condición y la añade a un token de filtro en el cuadro de filtrado, como se muestra en la imagen siguiente.

En este ejemplo, la condición está configurada para incluir todos los buckets a los que se puede acceder públicamente y para excluir todos los demás buckets. Devuelve los buckets en los que el valor del campo de Permiso efectivo es igual a Público.

A medida que añada más condiciones, Macie aplicará sus criterios y los mostrará debajo del cuadro de filtrado. Si añade varias condiciones, Macie utiliza la lógica AND (Y) para unir las condiciones y evaluar los criterios de filtrado. Esto significa que un bucket de S3 coincide con los criterios de filtrado solo si coincide con todas las condiciones en el filtro. Puede consultar el área debajo del cuadro de filtrado en cualquier momento para determinar qué criterios has aplicado.

Para filtrar el inventario mediante la consola

Abra la consola Amazon Macie en. https://console.aws.amazon.com/macie/

-

En el panel de navegación, elija Buckets de S3. La página Buckets de S3 muestra su inventario de buckets.

Si la detección de datos confidenciales automatizada está habilitada, la vista predeterminada no muestra los datos de los buckets que actualmente están excluidos de la detección de datos confidenciales automatizada. Si es el administrador de Macie de una organización, tampoco muestra los datos de las cuentas para las que la detección automatizada esté deshabilitada actualmente. Para mostrar estos datos, seleccione una X en el marcador del filtro ¿Está supervisado por la detección automatizada? situado debajo del cuadro de filtro.

-

En la parte superior de la página, si lo desea, seleccione Actualizar (

) para recuperar los metadatos del bucket más recientes de Amazon S3.

) para recuperar los metadatos del bucket más recientes de Amazon S3. -

Coloque el cursor en el cuadro de filtrado y, a continuación, elija el campo que desee utilizar para la condición.

-

Elija o introduzca el tipo de valor adecuado para el campo, teniendo en cuenta los siguientes consejos.

- Fechas, horas e intervalos de tiempo

-

Para fechas y horas, utilice los cuadros Desde y Hasta para definir un intervalo de tiempo inclusivo:

-

Para definir un intervalo de tiempo fijo, utilice los cuadros Desde y Hasta para especificar la primera fecha y hora y la última fecha y hora del intervalo, respectivamente.

-

Para definir un intervalo de tiempo relativo que comience en una fecha y hora determinadas y termine en la hora actual, introduzca la fecha y la hora de inicio en los cuadros Desde y elimine el texto de los cuadros Hasta.

-

Para definir un intervalo de tiempo relativo que comience en una fecha y hora determinadas y termine en la hora actual, introduzca la fecha y la hora de inicio en los cuadros Hasta y elimine el texto de los cuadros Desde.

Tenga en cuenta que los valores de hora utilizan la notación de 24 horas. Si utiliza el selector de fechas para elegir fechas, puede refinar los valores introduciendo el texto directamente en los cuadros Desde y Hasta.

-

- Números y rangos numéricos

-

Para los valores numéricos, utilice los cuadros Desde y Hasta para introducir números enteros que definan un rango numérico inclusivo:

-

Para definir un rango numérico fijo, utilice los cuadros Desde y Hasta para especificar los números más bajos y más altos del rango, respectivamente.

-

Para definir un rango numérico fijo que se limite a un valor específico, introduzca el valor en los cuadros Desde y Hasta. Por ejemplo, para incluir solo los buckets de S3 que almacenen exactamente 15 objetos, introduzca

15en los cuadros Desde y Hasta. -

Para definir un rango numérico relativo que comience en un número determinado, introduzca el número en el cuadro Desde y no introduzca ningún texto en el cuadro Hasta.

-

Para definir un rango numérico relativo que termine en un número determinado, introduzca el número en el cuadro Hasta y no introduzca ningún texto en el cuadro Desde.

-

- Valores de texto (cadena)

-

Para este tipo de valor, introduzca un valor completo y válido para el campo. Los valores distinguen entre mayúsculas y minúsculas.

Tenga en cuenta que no puede utilizar un valor parcial ni caracteres comodín en este tipo de valor. La única excepción es el campo Nombre del bucket. Para ese campo, puede especificar un prefijo en lugar de un nombre completo de bucket. Por ejemplo, para buscar todos los buckets de S3 cuyos nombres comiencen por my-S3, introduzca

my-S3como valor de filtrado para el campo Nombre del bucket. Si introduce cualquier otro valor, comoMy-s3omy*, Macie no devolverá los buckets.

-

Cuando termine de añadir un valor al campo, elija Aplicar. Macie aplicará los criterios de filtrado y mostrará la condición en un token de filtrado debajo del cuadro de filtrado.

-

Repita los pasos 4 al 6 para cada condición adicional que desee agregar.

-

Para eliminar una condición, seleccione la X en el token de filtrado para la condición.

-

Para cambiar una condición, elimine la condición seleccionando la X en el token de filtrado para la condición. A continuación, repita los pasos 4 al 6 para añadir una condición con la configuración correcta.

Filtrar el inventario mediante programación con la API de Amazon Macie

Para filtrar su inventario de buckets de S3 mediante programación, especifique los criterios de filtrado en las consultas que envíe mediante la DescribeBucketsoperación de la API Amazon Macie. Esta operación devuelve una matriz de objetos. Cada objeto contiene datos estadísticos y otra información sobre un bucket que coincide con los criterios de filtrado.

Para especificar los criterios de filtrado en una consulta, incluya una asignación de las condiciones del filtrado en la solicitud. Para cada condición debe especificar un campo, un operador y uno o varios valores para el campo. El tipo y el número de valores dependen del campo y el operador que elija. Para obtener información sobre los campos, los operadores y los tipos de valores que puede usar en una condición, consulte Fuentes de datos de Amazon S3 en la Referencia de la API de Amazon Macie.

En los siguientes ejemplos, se muestra cómo especificar los criterios de filtrado en las consultas que se envían mediante AWS Command Line Interface (AWS CLI). También puede hacerlo utilizando una versión actual de otra herramienta de línea de AWS comandos o un AWS

SDK, o enviando las solicitudes HTTPS directamente a Macie. Para obtener información sobre AWS las herramientas y SDKs, consulte Herramientas sobre AWS las que construir

Ejemplos

Los ejemplos utilizan el comando describe-buckets. Si el comando se ejecuta correctamente, Macie devuelve una matriz buckets. La matriz contiene un objeto para cada depósito que se encuentra en el bloque actual Región de AWS y que coincide con los criterios del filtro. Para ver un ejemplo de esta salida, amplíe la siguiente sección.

En este ejemplo, la matriz buckets proporciona detalles sobre dos buckets que coinciden con los criterios de filtrado especificados en una consulta.

{

"buckets": [

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "FALSE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket1",

"bucketCreatedAt": "2020-05-18T19:54:00+00:00",

"bucketName": "amzn-s3-demo-bucket1",

"classifiableObjectCount": 13,

"classifiableSizeInBytes": 1592088,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "TRUE",

"lastJobId": "08c81dc4a2f3377fae45c9ddaexample",

"lastJobRunTime": "2024-05-26T14:55:30.270000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 13,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 2,

"s3Managed": 7,

"unencrypted": 4,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 78,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "NONE"

},

"sharedAccess": "NOT_SHARED",

"sizeInBytes": 4549746,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"unclassifiableObjectSizeInBytes": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"versioning": true

},

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "TRUE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket2",

"bucketCreatedAt": "2020-11-25T18:24:38+00:00",

"bucketName": "amzn-s3-demo-bucket2",

"classifiableObjectCount": 8,

"classifiableSizeInBytes": 133810,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "FALSE",

"lastJobId": "188d4f6044d621771ef7d65f2example",

"lastJobRunTime": "2024-04-09T19:37:11.511000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 8,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 0,

"s3Managed": 8,

"unencrypted": 0,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 95,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "AES256"

},

"sharedAccess": "EXTERNAL",

"sizeInBytes": 175978,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 3,

"storageClass": 0,

"total": 3

},

"unclassifiableObjectSizeInBytes": {

"fileType": 2999826,

"storageClass": 0,

"total": 2999826

},

"versioning": true

}

]

}Si ningún bucket coincide con los criterios de filtrado, Macie devuelve una matriz buckets vacía.

{

"buckets": []

}Ejemplo: busca depósitos por nombre de depósito

En este ejemplo, se consultan los metadatos de los depósitos que están en el estado actual Región de AWS y cuyos nombres comienzan por my-S3.

Para Linux, macOS o Unix:

$aws macie2 describe-buckets --criteria '{"bucketName":{"prefix":"my-S3"}}'

Para Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"bucketName\":{\"prefix\":\"my-S3\"}}

Donde:

-

bucketNameespecifica el nombre JSON del campo del nombre del depósito. -

prefixespecifica el operador de prefijo. -

my-S3es el valor del campo del nombre del depósito.

Ejemplo: busque depósitos que sean de acceso público

En este ejemplo, se consultan los metadatos de los depósitos que se encuentran en el estado actual Región de AWS y que, en función de una combinación de ajustes de permisos, son de acceso público.

Para Linux, macOS o Unix:

$aws macie2 describe-buckets --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]}}'

Para Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]}}

Donde:

-

publicAccess.effectivePermissionespecifica el nombre JSON del campo de permiso en vigor. -

eqespecifica el operador igual. -

PUBLICes un valor enumerado para el campo de permiso en vigor.

Ejemplo: busque depósitos que almacenen objetos no cifrados

En este ejemplo, se consultan los metadatos de los depósitos que se encuentran en la versión actual Región de AWS y que almacenan objetos no cifrados.

Para Linux, macOS o Unix:

$aws macie2 describe-buckets --criteria '{"objectCountByEncryptionType.unencrypted":{"gte":1}}'

Para Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"objectCountByEncryptionType.unencrypted\":{\"gte\":1}}

Donde:

-

objectCountByEncryptionType.unencryptedespecifica el nombre JSON del campo Sin cifrado. -

gteespecifica el operador mayor o igual a. -

1es el valor más bajo de un rango numérico relativo e inclusivo para el campo Sin cifrado.

Ejemplo: busque depósitos que repliquen datos en cuentas externas

En este ejemplo, se consultan los metadatos de los depósitos que se encuentran en el estado actual Región de AWS y que están configurados para replicar objetos en los depósitos de una entidad Cuenta de AWS que no forma parte de su organización.

Para Linux, macOS o Unix:

$aws macie2 describe-buckets --criteria '{"replicationDetails.replicatedExternally":{"eq":["true"]}}'

Para Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"replicationDetails.replicatedExternally\":{\"eq\":[\"true\"]}}

Donde:

-

replicationDetails.replicatedExternallyespecifica el nombre JSON del campo Replicado externamente. -

eqespecifica el operador igual. -

trueespecifica un valor booleano para el campo replicado externamente.

Ejemplo: busque depósitos que no estén supervisados por un trabajo de descubrimiento de datos confidenciales

En este ejemplo, se consultan los metadatos de los depósitos que están en el estado actual Región de AWS y que no están asociados a ningún trabajo periódico de descubrimiento de datos confidenciales.

Para Linux, macOS o Unix:

$aws macie2 describe-buckets --criteria '{"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Para Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Donde:

-

jobDetails.isMonitoredByJobespecifica el nombre JSON del campo Monitoreado activamente por trabajo. -

eqespecifica el operador igual. -

FALSEes un valor enumerado para el campo Monitoreado activamente por trabajo.

Ejemplo: busque depósitos que no estén supervisados por la detección automática de datos confidenciales

En este ejemplo, se consultan los metadatos de los depósitos que se encuentran en la actualidad Región de AWS y que están excluidos de la detección automática de datos confidenciales.

Para Linux, macOS o Unix:

$aws macie2 describe-buckets --criteria '{"automatedDiscoveryMonitoringStatus":{"eq":["NOT_MONITORED"]}}'

Para Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"automatedDiscoveryMonitoringStatus\":{\"eq\":[\"NOT_MONITORED\"]}}

Donde:

-

automatedDiscoveryMonitoringStatusespecifica el nombre JSON del campo Se monitorea mediante detección automática. -

eqespecifica el operador igual. -

NOT_MONITOREDes un valor enumerado para el campo Se monitorea mediante detección automática.

Ejemplo: busque depósitos en función de varios criterios

En este ejemplo, se consultan los metadatos de los depósitos que están en el Región de AWS estado actual y que cumplen los siguientes criterios: son de acceso público en función de una combinación de ajustes de permisos, almacenan objetos no cifrados y no están asociados a ningún trabajo periódico de descubrimiento de datos confidenciales.

Para Linux, macOS o Unix, utilice el carácter de barra invertida (\) de continuación de línea para mejorar la legibilidad:

$aws macie2 describe-buckets \ --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]},"objectCountByEncryptionType.unencrypted":{"gte":1},"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Para Microsoft Windows, utilice el carácter de continuación de línea de intercalación (^) para mejorar la legibilidad:

C:\>aws macie2 describe-buckets ^ --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]},\"objectCountByEncryptionType.unencrypted\":{\"gte\":1},\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Donde:

-

publicAccess.effectivePermissionespecifica el nombre JSON del campo de permiso en vigor y:-

eqespecifica el operador igual. -

PUBLICes un valor enumerado para el campo de permiso en vigor.

-

-

objectCountByEncryptionType.unencryptedespecifica el nombre JSON del campo Sin cifrado y:-

gteespecifica el operador mayor o igual a. -

1es el valor más bajo de un rango numérico relativo e inclusivo para el campo Sin cifrado.

-

-

jobDetails.isMonitoredByJobespecifica el nombre JSON del campo Monitoreado activamente por trabajo y:-

eqespecifica el operador igual. -

FALSEes un valor enumerado para el campo Monitoreado activamente por trabajo.

-