Configuración de roles y permisos para Change Manager

De manera predeterminada, Change Manager no tiene permiso para realizar acciones en los recursos. Debe conceder acceso mediante un rol de servicio de AWS Identity and Access Management (IAM), o rol de asunción. Este rol permite que Change Manager pueda ejecutar de forma segura los flujos de trabajo de manuales de procedimientos especificados en una solicitud de cambio aprobada en su nombre. El rol concede a AWS Security Token Service (AWS STS) la confianza AssumeRole para Change Manager.

Proporcionando estos permisos a un rol para que actúe en nombre de los usuarios de una organización, ya no es necesario conceder ese conjunto de permisos como tal a los usuarios. Las acciones permitidas por los permisos están limitadas únicamente a las operaciones aprobadas.

Cuando los usuarios de la cuenta u organización crean una solicitud de cambio, pueden seleccionar este rol de asunción para realizar las operaciones de cambio.

Puede crear un nuevo rol de asunción para Change Manager, o bien actualizar un rol existente con los permisos necesarios.

Si necesita crear un rol de servicio para Change Manager, complete las siguientes tareas.

Tareas

Tarea 1: Creación de una política de rol de asunción para Change Manager

Utilice el siguiente procedimiento para crear la política que va a adjuntar al rol de asunción de Change Manager.

Para crear una política de rol de asunción para Change Manager

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Policies y, a continuación, seleccione Create Policy.

-

En la página Create policy (Crear política), elija la pestaña JSON y reemplace el contenido predeterminado con el siguiente, que modificará para sus propias operaciones de Change Manager en los siguientes pasos.

nota

Si va a crear una política para utilizarla con una sola Cuenta de AWS, no una organización con varias cuentas y Regiones de AWS, puede omitir el primer bloque de instrucciones. No se requiere el permiso

iam:PassRoleen el caso de una sola cuenta que utiliza Change Manager.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::delegated-admin-account-id:role/AWS-SystemsManager-job-functionAdministrationRole", "Condition": { "StringEquals": { "iam:PassedToService": "ssm.amazonaws.com" } } }, { "Effect": "Allow", "Action": [ "ssm:DescribeDocument", "ssm:GetDocument", "ssm:StartChangeRequestExecution" ], "Resource": [ "arn:aws:ssm:region:account-id:automation-definition/template-name:$DEFAULT", "arn:aws:ssm:region::document/template-name" ] }, { "Effect": "Allow", "Action": [ "ssm:ListOpsItemEvents", "ssm:GetOpsItem", "ssm:ListDocuments", "ssm:DescribeOpsItems" ], "Resource": "*" } ] } -

Actualice el valor

Resourcede la accióniam:PassRolepara incluir los ARN de todas las funciones laborales definidas para la organización a las que desee conceder permisos para iniciar flujos de trabajo de manuales de procedimientos. -

Reemplace los marcadores de posición

region,account-id,template-name,delegated-admin-account-idyjob-functioncon valores para sus operaciones de Change Manager. -

Modifique la lista de la segunda instrucción

Resourcepara incluir todas las plantillas de cambio a las que desee conceder permisos. Como alternativa, puede especificar"Resource": "*"para conceder permisos a todas las plantillas de cambio de la organización. -

Elija Siguiente: etiquetas.

-

(Opcional) Agregue uno o varios pares de valor etiqueta-clave para organizar, realizar un seguimiento o controlar el acceso a esta política.

-

Elija Siguiente: Revisar.

-

En la página Review policy (Revisar política), ingrese un nombre en el cuadro Name (Nombre), como

MyChangeManagerAssumeRole, y luego ingrese una descripción opcional. -

Elija Create policy (Crear política) y vaya a Tarea 2: Creación de un rol de asunción para Change Manager.

Tarea 2: Creación de un rol de asunción para Change Manager

Siga este procedimiento para crear un rol de asunción de Change Manager, un tipo de rol de servicio, para Change Manager.

Para crear un rol de asunción para Change Manager

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Roles y luego seleccione Crear rol.

-

En Select trusted entity (Seleccionar entidad de confianza), realice las siguientes elecciones:

-

En Trusted entity type (Tipo de entidad de confianza), elija AWS service (Servicio de )

-

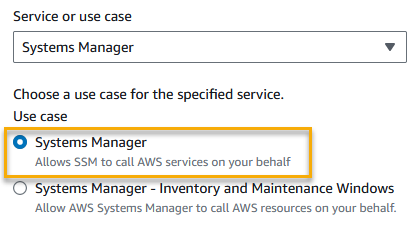

En Use cases for other Servicios de AWS, (Casos de uso de otros ), elija Systems Manager

-

Elija Systems Manager, como aparece en la siguiente imagen.

-

-

Elija Siguiente.

-

En la página Attached permissions policy (Política de permisos adjuntos), busque la política de rol de asunción que haya creado en Tarea 1: Creación de una política de rol de asunción para Change Manager, como, por ejemplo,

MyChangeManagerAssumeRole. -

Seleccione la casilla de verificación situada junto al nombre de la política de rol de asunción, y luego elija Next: Tags (Siguiente: Etiquetas).

-

En Role name (Nombre del rol), ingrese un nombre para el nuevo perfil de instancias, por ejemplo,

MyChangeManagerAssumeRole. -

(Opcional) En Description (Descripción), actualice la descripción de este rol de instancia.

-

(Opcional) Agregue uno o varios pares de valor etiqueta-clave para organizar, realizar un seguimiento o controlar el acceso a este rol.

-

Elija Siguiente: Revisar.

-

(Opcional) En Tags (Etiquetas), agregue uno o varios pares de valores etiqueta-clave para organizar, seguir o controlar el acceso a este rol, y luego elija Create role (Crear rol). El sistema le devuelve a la página Roles.

-

Elija Create role. El sistema le devuelve a la página Roles.

-

En la página Roles, elija el rol que acaba de crear para abrir la página Summary (Resumen).

Tarea 3: Adición de la política iam:PassRole a otros roles

Utilice el siguiente procedimiento para adjuntar la política iam:PassRole a un perfil de instancias de IAM o rol de servicio de IAM. (El servicio Systems Manager utiliza perfiles de instancia de IAM para comunicarse con instancias de EC2. En el caso de los nodos administrados que no son de EC2 en un entorno híbrido y multinube, se utiliza en su lugar un rol de servicio de IAM).

Al adjuntar la política iam:PassRole, el servicio Change Manager puede transferir permisos de rol de asunción a otros servicios o herramientas de Systems Manager cuando se ejecutan flujos de trabajo de manuales de procedimientos.

Para adjuntar la política iam:PassRole a un perfil de instancia o rol de servicio de IAM

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

Seleccione Roles en el panel de navegación.

-

Busque el rol de asunción Change Manager que haya creado, como, por ejemplo,

MyChangeManagerAssumeRole, y elija su nombre. -

En la página Summary (Resumen) del rol de asunción, elija la pestaña Permissions (Permisos).

-

Elija Add permissions, Create inline policy (Agregar permisos, Crear política insertada).

-

En la página Create policy (Crear política), elija la pestaña Visual editor (Editor visual).

-

Elija Service (Servicio) y, a continuación, IAM.

-

En el cuadro de texto Filter actions (Filtrar acciones), ingrese

PassRole, y luego elija la opción PassRole. -

Expanda Resources (Recursos). Compruebe que esté seleccionado Specific (Específicos) y elija Add ARN (Añadir ARN).

-

En el campo Specify ARN for role (Especificar ARN para el rol), ingrese el ARN del rol de perfil de instancias de IAM o del rol de servicio de IAM al que desee transferir permisos de rol de asunción. El sistema rellena los campos Account (Cuenta) y Role name with path (Nombre del rol con ruta).

-

Elija Add (Agregar).

-

Elija Review policy (Revisar política).

-

En Name (Nombre), ingrese un nombre para identificar esta política, y luego elija Create policy (Crear política).

- Más información

Tarea 4: Adición de políticas insertadas a un rol de asunción para invocar a otros Servicios de AWS

Si una solicitud de cambio invoca otros Servicios de AWS mediante el rol de asunción Change Manager, este debe tener permiso para invocar esos servicios. Este requisito se aplica a todos los manuales de procedimientos de AWS Automation (manuales de procedimientos AWS-*) que se puedan utilizar en una solicitud de cambio, como los manuales de procedimientos AWS-ConfigureS3BucketLogging, AWS-CreateDynamoDBBackup y AWS-RestartEC2Instance. Este requisito también se aplica a cualquier manual de procedimientos personalizado que cree para invocar otros Servicios de AWS mediante acciones que llaman a otros servicios. Por ejemplo, si utiliza las acciones aws:executeAwsApi, aws:CreateStack o aws:copyImage, debe configurar el rol de servicio con el permiso necesario para invocar esos servicios. Puede habilitar permisos para otros Servicios de AWS si agrega una política insertada de IAM al rol.

Para agregar una política insertada a un rol de asunción para invocar otros Servicios de AWS (consola de IAM)

Inicie sesión en la AWS Management Console y abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

Seleccione Roles en el panel de navegación.

-

En la lista, elija el nombre del rol de asunción que desee actualizar, como, por ejemplo,

MyChangeManagerAssumeRole. -

Elija la pestaña Permisos.

-

Elija Add permissions, Create inline policy (Agregar permisos, Crear política insertada).

-

Seleccione la pestaña JSON.

-

Ingrese un documento de política JSON para los Servicios de AWS que desee invocar. A continuación se muestran dos documentos de política JSON a modo de ejemplo.

Ejemplo de

PutObjectyGetObjectde Amazon S3{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" } ] }Ejemplo de

CreateSnapshotyDescribeSnapShotsde Amazon EC2{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Action":"ec2:CreateSnapshot", "Resource":"*" }, { "Effect":"Allow", "Action":"ec2:DescribeSnapshots", "Resource":"*" } ] }Para obtener información sobre el lenguaje de las políticas de IAM, consulte Referencia de políticas JSON de IAM en la Guía del usuario de IAM.

-

Cuando haya terminado, elija Review policy (Revisar política). El validador de políticas notifica los errores de sintaxis.

-

En Name (Nombre), ingrese un nombre para identificar la política que está creando. Revise el Summary (Resumen) de la política para ver los permisos concedidos por su política. A continuación, elija Create policy (Crear política) para guardar su trabajo.

-

Una vez que cree una política insertada, se integra de manera automática a su rol.

Tarea 5: Configuración del acceso de usuario a Change Manager

Si el usuario, grupo o rol tiene asignados permisos de administrador, entonces tiene acceso a Change Manager. Si no tiene permisos de administrador, un administrador debe asignar la política administrada AmazonSSMFullAccess o una política que proporcione permisos comparables a su usuario, grupo o rol.

Utilice el siguiente procedimiento a fin de configurar un usuario para utilizar Change Manager. El usuario que elija tendrá permiso para configurar y ejecutar Change Manager.

Según la aplicación de identidad que utilice en su organización, puede seleccionar cualquiera de las tres opciones disponibles para configurar el acceso del usuario. Al configurar el acceso del usuario, asigne o agregue lo siguiente:

-

Asigne la política

AmazonSSMFullAccesso una política comparable que proporcione permiso para acceder a Systems Manager. -

Asigne la política

iam:PassRole. -

Agregue el ARN del rol de asunción de Change Manager que copió al final de Tarea 2: Creación de un rol de asunción para Change Manager.

Para dar acceso, agregue permisos a los usuarios, grupos o roles:

-

Usuarios y grupos en AWS IAM Identity Center:

Cree un conjunto de permisos. Siga las instrucciones de Creación de un conjunto de permisos en la Guía del usuario de AWS IAM Identity Center.

-

Usuarios gestionados en IAM a través de un proveedor de identidades:

Cree un rol para la federación de identidades. Siga las instrucciones descritas en Creación de un rol para un proveedor de identidad de terceros (federación) en la Guía del usuario de IAM.

-

Usuarios de IAM:

-

Cree un rol que el usuario pueda aceptar. Siga las instrucciones descritas en Creación de un rol para un usuario de IAM en la Guía del usuario de IAM.

-

(No recomendado) Adjunte una política directamente a un usuario o añada un usuario a un grupo de usuarios. Siga las instrucciones descritas en Adición de permisos a un usuario (consola) de la Guía del usuario de IAM.

-

Ha terminado de configurar los roles requeridos para Change Manager. A partir de ahora, puede utilizar el ARN del rol de asunción Change Manager en las operaciones de Change Manager.