Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso del intercambio de claves híbrido poscuántico con AWS Transfer Family

AWS Transfer Family admite una opción híbrida de establecimiento de claves poscuánticas para el protocolo Secure Shell (SSH). El establecimiento de claves poscuánticas es necesario porque ya es posible registrar el tráfico de la red y guardarlo para su descifrado en el futuro mediante un ordenador cuántico, lo que se denomina ataque. store-now-harvest-later

Puedes usar esta opción cuando te conectes a Transfer Family para realizar transferencias seguras de archivos desde y hacia el almacenamiento de Amazon Simple Storage Service (Amazon S3) o Amazon Elastic File System (AmazonEFS). El establecimiento de claves híbridas poscuánticas SSH introduce mecanismos de establecimiento de claves poscuánticas, que utiliza junto con los algoritmos clásicos de intercambio de claves. SSHLas claves creadas con los conjuntos de cifrado clásicos están a salvo de los ataques de fuerza bruta con la tecnología actual. Sin embargo, no se espera que el cifrado clásico siga siendo seguro tras la aparición de la computación cuántica a gran escala en el futuro.

Si su organización depende de la confidencialidad a largo plazo de los datos que se transmiten a través de una conexión de Transfer Family, debería considerar un plan para migrar a la criptografía poscuántica antes de que las computadoras cuánticas a gran escala estén disponibles para su uso.

Para proteger los datos cifrados hoy contra posibles ataques futuros, AWS participa con la comunidad criptográfica en el desarrollo de algoritmos cuánticos resistentes o poscuánticos. Hemos implementado conjuntos de cifrado de intercambio de claves híbrido poscuántico en Transfer Family que combinan elementos clásicos y poscuánticos.

Estos conjuntos de cifrado híbridos están disponibles para su uso en las cargas de trabajo de producción en la mayoría de las regiones de AWS . Sin embargo, dado que las características de rendimiento y los requisitos de ancho de banda de los conjuntos de cifrado híbridos son diferentes de los mecanismos clásicos de intercambio de claves, le recomendamos que los pruebe en sus conexiones de Transfer Family.

Obtenga más información sobre la criptografía poscuántica en la entrada del blog sobre la criptografía poscuántica

Contenido

Acerca del intercambio de claves híbridas poscuánticas en SSH

Transfer Family admite conjuntos de cifrado de intercambio de claves híbridos poscuánticos, que utilizan tanto el clásico algoritmo de intercambio de claves Elliptic Curve Diffie-Hellman (ECDH)

El cliente y el servidor siguen intercambiando claves. ECDH Además, el servidor encapsula un secreto compartido poscuántico en la clave KEM pública poscuántica del cliente, que se anuncia en el mensaje de intercambio de claves del SSH cliente. Esta estrategia combina la alta seguridad de un intercambio de claves clásico con la seguridad de los intercambios de claves poscuánticos propuestos, para ayudar a garantizar que los apretones de manos estén protegidos siempre y cuando no se pueda descifrar el secreto compartido ECDH o el secreto compartido poscuántico.

Cómo funciona el establecimiento de claves híbrido poscuántico en Transfer Family

AWS anunció recientemente su compatibilidad con el intercambio de claves poscuánticas en las transferencias de archivos. SFTP AWS Transfer Family Transfer Family escala de forma segura las transferencias de business-to-business archivos a los servicios de AWS almacenamiento mediante SFTP y otros protocolos. SFTPes una versión más segura del Protocolo de transferencia de archivos (FTP) que se ejecuta sobreSSH. El soporte de intercambio de claves poscuántico de Transfer Family eleva el listón de seguridad para las transferencias de datos. SFTP

El SFTP soporte de intercambio de claves híbrido poscuántico de Transfer Family incluye la combinación de los algoritmos poscuánticos Kyber-512, Kyber-768 y Kyber-1024, con ECDH más de las curvas P256, P384, P521 o Curve25519. Los siguientes métodos de intercambio de SSH SSH claves correspondientes se especifican en el borrador del intercambio de claves híbrido poscuántico

-

ecdh-nistp256-kyber-512r3-sha256-d00@openquantumsafe.org -

ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -

ecdh-nistp521-kyber-1024r3-sha512-d00@openquantumsafe.org -

x25519-kyber-512r3-sha256-d00@amazon.com

nota

Estos nuevos métodos de intercambio de claves pueden cambiar a medida que el borrador avance hacia la estandarización o cuando se NIST ratifique el algoritmo de Kyber.

¿Por qué Kyber?

AWS se compromete a respaldar algoritmos estandarizados e interoperables. Kyber es el primer algoritmo de cifrado poscuántico seleccionado para su estandarización por el proyecto de criptografía poscuántica. NIST

Como parte de este compromiso, AWS ha presentado un borrador de propuesta IETF para la criptografía poscuántica que combina Kyber con NIST curvas aprobadas como la P256 para. SSH Para ayudar a mejorar la seguridad de nuestros clientes, la AWS implementación del intercambio de claves poscuánticas se incluye en ese borrador y se ajusta a él. SFTP SSH Planeamos apoyar futuras actualizaciones hasta que nuestra propuesta sea adoptada por el IETF y se convierta en un estándar.

Los nuevos métodos de intercambio de claves (enumerados en la secciónCómo funciona el establecimiento de claves híbrido poscuántico en Transfer Family) podrían cambiar a medida que el borrador avance hacia la estandarización o cuando se NIST ratifique el algoritmo Kyber.

nota

Actualmente, se admite el uso de algoritmos poscuánticos para el intercambio de claves híbridas poscuánticas AWS KMS (consulte Uso TLS de la tecnología poscuántica TLS híbrida con) y puntos finales. AWS KMSAWS Certificate Manager AWS Secrets Manager API

Requisitos criptográficos y de intercambio de SSH claves híbridos poscuánticos (140) FIPS

Para los clientes que requieren FIPS conformidad, Transfer Family proporciona criptografía FIPS aprobada SSH mediante el uso de la biblioteca criptográfica de código abierto con AWS FIPS certificación 140, -LC. AWS Los métodos de intercambio de claves híbridos poscuánticos compatibles con el TransferSecurityPolicy-PQ-SSH-FIPS -Experimental-2023-04 de Transfer FIPS Family están aprobados NISTsegún la norma SP 800-56Cr2 (sección 2

Prueba del intercambio de claves híbrido poscuántico en Transfer Family

En esta sección, se describen los pasos que debe seguir para probar el intercambio de claves híbrido poscuántico.

-

Habilite el intercambio de claves híbridas poscuánticas en su terminal SFTP.

-

Utilice un SFTP cliente (por ejemploConfigure un cliente SFTP que admita el intercambio de claves híbridas poscuánticas) que admita el intercambio de claves híbridas poscuánticas siguiendo las instrucciones del proyecto de especificación mencionado anteriormente.

-

Transfiera un archivo mediante un servidor de Transfer Family.

-

Confirme el intercambio de claves híbridas poscuánticas en SFTP.

Habilite el intercambio de claves híbridas poscuánticas en su terminal SFTP

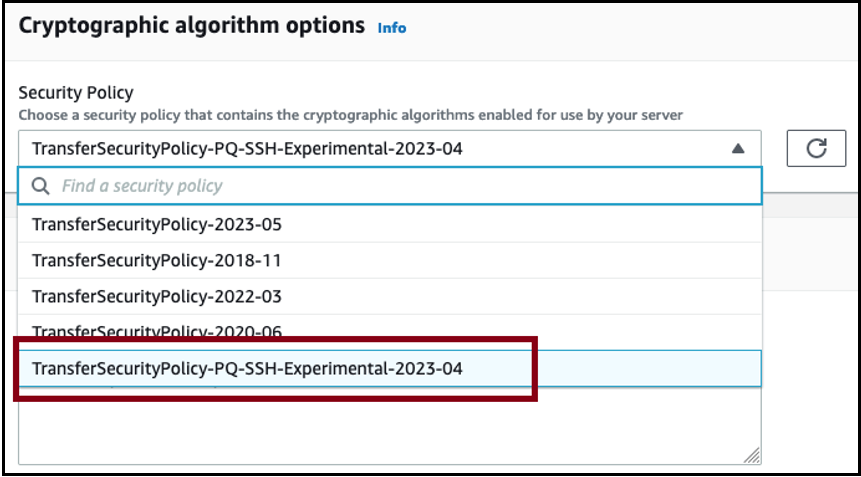

Puede elegir la SSH política al crear un nuevo punto final de SFTP servidor en Transfer Family o al editar las opciones del algoritmo criptográfico en un SFTP punto final existente. La siguiente instantánea muestra un ejemplo de AWS Management Console dónde se actualiza la SSH política.

Los nombres SSH de las políticas que admiten el intercambio de claves poscuántico son TransferSecurityPolicy-PQ- -Experimental-2023-04 y -PQ- - SSH -Experimental-2023-04. TransferSecurityPolicy SSH FIPS Para obtener más información sobre las políticas de Transfer Family, consulte Políticas de seguridad para AWS Transfer Family.

Configure un cliente SFTP que admita el intercambio de claves híbridas poscuánticas

Tras seleccionar la SSH política poscuántica correcta en el punto final de SFTP Transfer Family, podrá experimentar con la política poscuántica SFTP en Transfer Family. Puedes usar un SFTP cliente (como OQSOpen SSH

OQSOpen SSH es una versión de Open de código abierto SSH que añade criptografía de seguridad cuántica a su uso. SSH liboqs liboqses una biblioteca C de código abierto que implementa algoritmos criptográficos resistentes a la cuántica. OQSAbre SSH y forma parte del liboqs proyecto Open Quantum Safe (). OQS

Para probar el intercambio de claves híbridas poscuánticas en Transfer Family SFTP con OQS OpenSSH, necesitas construir OQS Open SSH como se explica en el proyecto. READMEs-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com) mediante los métodos de intercambio de claves híbridos poscuánticos, como se muestra en el siguiente comando.

./sftp -S ./ssh -v -o \ KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

En el siguiente comando, reemplace los elementos siguientes con su propia información:

-

Reemplazar

username_private_key_PEM_filecon el archivo SFTP codificado en clave PEM privada del usuario -

Reemplazar

usernamecon el nombre de SFTP usuario -

Reemplazar

server-idcon el ID de servidor de Transfer Family -

Reemplazar

region-idcon la región real en la que se encuentra su servidor de Transfer Family

Confirme el intercambio de claves híbridas poscuánticas en SFTP

Para confirmar que se utilizó un intercambio de claves híbrido poscuántico durante una SSH conexión SFTP a Transfer Family, compruebe la salida del cliente. Si lo desea, puede utilizar un programa de captura de paquetes. Si utiliza el SSH cliente Open Quantum Safe Open, el resultado debería tener un aspecto similar al siguiente (omitiendo información irrelevante por motivos de brevedad):

$./sftp -S ./ssh -v -o KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_8.9-2022-01_p1, Open Quantum Safe 2022-08, OpenSSL 3.0.2 15 Mar 2022 debug1: Reading configuration data /home/lab/openssh/oqs-test/tmp/ssh_config debug1: Authenticator provider $SSH_SK_PROVIDER did not resolve; disabling debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xx.yy.zz..12] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_8.9-2022-01_ debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /home/lab/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to AWS.Tranfer.PQ.SFTP.test-endpoint.aws.com ([xx.yy.zz..12]:22) using "publickey".s debug1: channel 0: new [client-session] [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

El resultado muestra que la negociación con el cliente se llevó a cabo mediante el ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org método híbrido poscuántico y estableció correctamente una sesión. SFTP