Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cree un directorio de Microsoft Entra ID dedicado con WorkSpaces Personal

En este tutorial, creamos Bring Your Own License (BYOL) Windows 10 y 11 personal WorkSpaces que son Microsoft Entra ID unidos e inscritos en Microsoft Intune. Antes de WorkSpaces crearlos, primero debe crear un directorio WorkSpaces personal dedicado a Entra ID WorkSpaces Joined.

nota

Microsoft Entra joined personal WorkSpaces está disponible en todas AWS las regiones en las que Amazon WorkSpaces está disponible, excepto en África (Ciudad del Cabo), Israel (Tel Aviv) y China (Ningxia).

Contenido

- Información general

- Requisitos y limitaciones

- Paso 1: Habilite IAM Identity Center y sincronice con Microsoft Entra ID

- Paso 2: Registra una aplicación Microsoft Entra ID para conceder permisos para el piloto automático de Windows

- Paso 3: Configurar el modo controlado por el usuario del Autopilot de Windows

- Paso 4: Crea un secreto AWS Secrets Manager

- Paso 5: Crear un WorkSpaces directorio de Microsoft Entra ID dedicado

- Configure la aplicación IAM Identity Center para un WorkSpaces directorio (opcional)

Información general

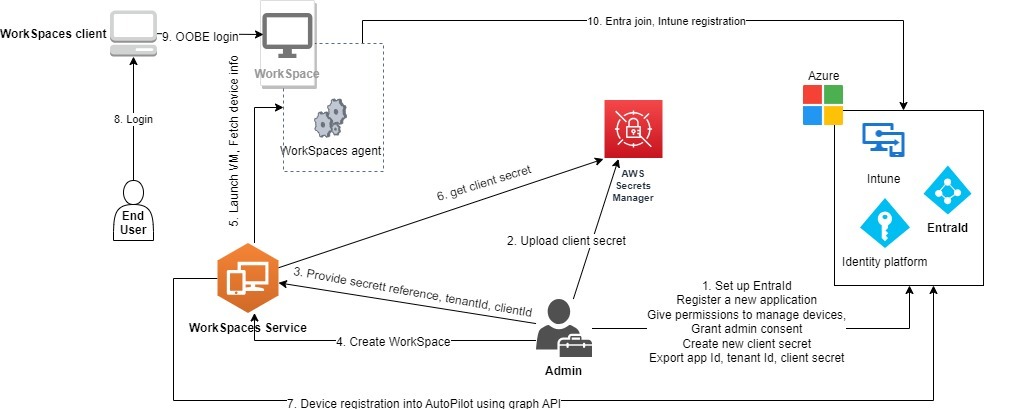

Un WorkSpaces directorio personal de Microsoft Entra ID contiene toda la información necesaria para iniciar Microsoft Entra ID unida WorkSpaces que se asigna a los usuarios administrados con Microsoft Entra ID. La información del usuario está disponible a WorkSpaces través de AWS IAM Identity Center, que actúa como intermediario de identidades para transferir la identidad de sus empleados desde Entra ID a AWS. El modo controlado por el usuario del Autopilot de Microsoft Windows se utiliza para realizar la inscripción WorkSpaces en Intune y unirse a Entra. El siguiente diagrama ilustra el proceso de piloto automático.

Requisitos y limitaciones

-

Plan Microsoft Entra ID P1 o superior.

-

Microsoft Entra ID e Intune están habilitados y tienen asignaciones de funciones.

-

Administrador de Intune: necesario para administrar los perfiles de implementación del piloto automático.

-

Administrador global: necesario para conceder el consentimiento del administrador a los API permisos asignados a la aplicación creada en el paso 3. La aplicación se puede crear sin este permiso. Sin embargo, un administrador global tendría que dar su consentimiento de administrador a los permisos de la aplicación.

-

Asigne licencias de suscripción de usuario VDA E3/E5 a los usuarios para que sus Windows 10 u 11 WorkSpaces puedan unirse a Entra ID.

-

Los directorios Entra ID solo son compatibles con Windows 10 u 11 Bring Your Own License Personal. WorkSpaces Las siguientes son versiones compatibles.

Windows 10 versión 21H2 (actualización de diciembre 2021)

Windows 10 versión 22H2 (actualización de noviembre de 2022)

Windows 11 Enterprise 23H2 (versión de octubre de 2023)

Windows 11 Enterprise 22H2 (versión de octubre de 2022)

-

La función Bring Your Own License (BYOL) está habilitada AWS en tu cuenta y tienes una BYOL imagen válida de Windows 10 u 11 importada a tu cuenta. Para obtener más información, consulte Traiga sus propias licencias de escritorio de Windows WorkSpaces.

-

Los directorios Microsoft Entra ID solo admiten Windows 10 u 11 BYOL personal WorkSpaces.

-

Los directorios Microsoft Entra ID solo admiten DCV el protocolo.

Paso 1: Habilite IAM Identity Center y sincronice con Microsoft Entra ID

Para crear datos personales unidos a Microsoft Entra ID WorkSpaces y asignarlos a sus usuarios de Entra ID, debe hacer que la información del usuario esté disponible a AWS través de IAM Identity Center. IAMIdentity Center es el AWS servicio recomendado para administrar el acceso de los usuarios a AWS los recursos. Para obtener más información, consulte ¿Qué es IAM Identity Center? . Se trata de una configuración única.

nota

Un directorio WorkSpaces personal y su instancia de IAM Identity Center asociada deben estar en la misma AWS región.

-

Habilite IAM Identity Center con sus AWS Organizaciones, especialmente si utiliza un entorno de varias cuentas. También puede crear una instancia de cuenta de IAM Identity Center. Para obtener más información, consulte Habilitar AWS IAM Identity Center. Cada WorkSpaces directorio se puede asociar a una instancia, organización o cuenta de IAM Identity Center.

Si utiliza una instancia de organización e intenta crear un WorkSpaces directorio en una de las cuentas de los miembros, asegúrese de tener los siguientes permisos de IAM Identity Center.

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

Para obtener más información, consulte Descripción general de la administración de los permisos de acceso a los recursos de IAM Identity Center. Además, asegúrese de que ninguna política de control de servicios (SCPs) bloquee estos permisos. Para obtener más informaciónSCPs, consulte Políticas de control de servicios (SCPs).

-

Configure IAM Identity Center y Microsoft Entra ID para sincronizar automáticamente algunos o todos los usuarios de su inquilino de Entra ID con su instancia de IAM Identity Center. Para obtener más información, consulte Configurar SAML y SCIM con Microsoft Entra ID e IAM Identity Center y Tutorial: Configurar AWS IAM Identity Center para el aprovisionamiento automático de usuarios

. -

Compruebe que los usuarios que configuró en Microsoft Entra ID estén sincronizados correctamente con la instancia de AWS IAM Identity Center. Si ve el mensaje de error «La solicitud no se puede analizar, es sintácticamente incorrecta o infringe el esquema», de Microsoft Entra ID, indica que el usuario de Entra ID está configurado de una manera que IAM Identity Center no admite. Por ejemplo, el objeto de usuario de Entra ID carece de nombre, apellido o nombre para mostrar. Para obtener más información, consulte Algunos usuarios específicos no se sincronizan con IAM Identity Center desde un SCIM proveedor externo.

nota

WorkSpaces utiliza el atributo Entra ID UserPrincipalName (UPN) para identificar a los usuarios individuales y tiene las siguientes limitaciones:

UPNsno puede superar los 63 caracteres.

Si cambias el UPN código después de asignar WorkSpace a un usuario, el usuario no podrá conectarse al suyo a WorkSpace menos que lo cambies UPN por el que tenía antes.

Paso 2: Registra una aplicación Microsoft Entra ID para conceder permisos para el piloto automático de Windows

WorkSpaces Personal usa el modo controlado por el usuario del Autopilot de Microsoft Windows para inscribirse en WorkSpaces Microsoft Intune y unirlos a Microsoft Entra ID.

Para permitir que Amazon WorkSpaces registre WorkSpaces Personal en Autopilot, debes registrar una aplicación Microsoft Entra ID que conceda los API permisos necesarios de Microsoft Graph. Para obtener más información sobre el registro de una aplicación Entra ID, consulte Inicio rápido: Registrar una aplicación con la plataforma de identidad de Microsoft

Te recomendamos proporcionar los siguientes API permisos en tu solicitud de Entra ID.

-

Para crear una nueva cuenta personal WorkSpace que deba unirse a Entra ID, se requiere el siguiente API permiso.

DeviceManagementServiceConfig.ReadWrite.All

-

Cuando cancelas una cuenta personal WorkSpace o la reconstruyes, se utilizan los siguientes permisos.

nota

Si no proporciona estos permisos, se WorkSpace cancelarán, pero no se eliminarán de sus usuarios de Intune y Entra ID y tendrá que eliminarlos por separado.

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

Estos permisos requieren el consentimiento del administrador. Para obtener más información, consulte Otorgar el consentimiento administrativo de todo el inquilino a una solicitud

.

A continuación, debe añadir un secreto de cliente para la aplicación Entra ID. Para obtener más información, consulte Añadir credenciales

Paso 3: Configurar el modo controlado por el usuario del Autopilot de Windows

Asegúrese de estar familiarizado con el tutorial paso a paso para que los usuarios de Windows Autopilot Microsoft Entra se unan a Intune

Para configurar Microsoft Intune para Autopilot

-

Inicie sesión en el centro de administración de Microsoft Intune

-

Crea un nuevo grupo de dispositivos de Autopilot para uso personal. WorkSpaces Para obtener más información, consulte Crear grupos de dispositivos para el piloto automático de Windows

. Seleccione Grupos, Nuevo grupo

En Tipo de grupo, seleccione Seguridad.

Para el tipo de membresía, selecciona Dispositivo dinámico.

-

Seleccione Editar consulta dinámica para crear una regla de membresía dinámica. La regla debe tener el siguiente formato:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))importante

WorkSpacesDirectoryNamedebe coincidir con el nombre del directorio WorkSpaces personal de Entra ID que creó en el paso 5. Esto se debe a que la cadena del nombre del directorio se utiliza como etiqueta de grupo cuando se WorkSpaces registran escritorios virtuales en Autopilot. Además, la etiqueta de grupo se asigna alOrderIDatributo en los dispositivos Microsoft Entra.

Seleccione Dispositivos, Windows e Inscripción. Para ver las opciones de inscripción, seleccione Inscripción automática. Para el ámbito MDM de usuario, seleccione Todos.

-

Cree un perfil de despliegue de piloto automático. Para obtener más información, consulte Crear un perfil de despliegue de piloto automático

. -

Para el piloto automático de Windows, seleccione Perfiles de despliegue y, a continuación, Crear perfil.

-

En la pantalla de perfiles de implementación del piloto automático de Windows, selecciona el menú desplegable Crear perfil y, a continuación, selecciona PC con Windows.

-

En la pantalla Crear perfil, en la página En la Out-of-box experiencia (OOBE). Para el modo de despliegue, seleccione Dirigido por los usuarios. Para Unirse a Microsoft Entra ID, selecciona Microsoft Entra unido. Puede personalizar los nombres de los ordenadores de su usuario registrado en Entra ID WorkSpaces seleccionando Sí en la plantilla de nombre de dispositivo para crear una plantilla que pueda utilizarse al asignar un nombre a un dispositivo durante la inscripción.

-

En la página Asignaciones, en Asignar a, selecciona Grupos seleccionados. Selecciona los grupos que deseas incluir y selecciona el grupo de dispositivos del piloto automático que acabas de crear en 2.

-

Paso 4: Crea un secreto AWS Secrets Manager

Debe crear un código secreto AWS Secrets Manager para almacenar de forma segura la información, incluidos el ID de la aplicación y el secreto del cliente, de la aplicación Entra ID en la que creóPaso 2: Registra una aplicación Microsoft Entra ID para conceder permisos para el piloto automático de Windows. Se trata de una configuración que se realiza una sola vez.

Para crear un AWS Secrets Manager secreto

-

Cree una clave gestionada por el cliente en AWS Key Management Service

. La clave se utilizará más adelante para cifrar el AWS Secrets Manager secreto. No utilices la clave predeterminada para cifrar el secreto, ya que el servicio no puede acceder a ella. WorkSpaces Sigue los pasos que se indican a continuación para crear la clave. -

Abre la AWS KMS consola en https://console.aws.amazon.com/kms.

-

Para cambiarla Región de AWS, usa el selector de regiones en la esquina superior derecha de la página.

-

Elija Create key.

-

En la página Configurar clave, en Tipo de clave, elija Simétrico. Para el uso de la clave, elija Cifrar y descifrar.

-

En la página de revisión, en el editor de políticas de claves, asegúrese de permitir el

workspaces.amazonaws.com.rproxy.goskope.comacceso principal del WorkSpaces servicio a la clave incluyendo los siguientes permisos en la política de claves.{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

Cree el secreto en AWS Secrets Manager, utilizando la AWS KMS clave creada en el paso anterior.

Abra la consola de Secrets Manager en https://console.aws.amazon.com/secretsmanager/

. Elija Almacenar un secreto nuevo.

En la página Seleccionar tipo de secreto, en Tipo de secreto, seleccione Otro tipo de secreto.

En el caso de los pares clave/valor, introduzca «application_id» en el cuadro clave y, a continuación, copie el identificador de la aplicación Entra ID del paso 2 y péguelo en el cuadro de valores.

Seleccione Añadir fila y, en el cuadro clave, introduzca «application_password» y, a continuación, copie el secreto de cliente de la aplicación Entra ID del paso 2 y péguelo en el cuadro de valores.

Elija la AWS KMS clave que creó en el paso anterior en la lista desplegable de claves de cifrado.

Elija Next (Siguiente).

En la página Configurar el secreto, introduzca un nombre y una descripción del secreto.

En la sección Permisos de recursos, selecciona Editar permisos.

Asegúrese de permitir el

workspaces.amazonaws.com.rproxy.goskope.comacceso principal del WorkSpaces servicio al secreto incluyendo la siguiente política de recursos en los permisos de recursos.{ "Version" : "2012-10-17", "Statement" : [ { "Effect" : "Allow", "Principal" : { "Service" : [ "workspaces.amazonaws.com"] }, "Action" : "secretsmanager:GetSecretValue", "Resource" : "*" } ] }

Paso 5: Crear un WorkSpaces directorio de Microsoft Entra ID dedicado

Cree un WorkSpaces directorio dedicado que almacene información para los usuarios de Microsoft Entra ID WorkSpaces y Entra ID.

Para crear un directorio de ID de WorkSpaces Entra

Abra la WorkSpaces consola en https://console.aws.amazon.com/workspaces/

. -

En el panel de navegación, elija Directories (Directorios).

-

En la página Crear directorio, para WorkSpaces escribir, elija Personal. Para la administración de WorkSpace dispositivos, selecciona Microsoft Entra ID.

-

Para el ID de inquilino de Microsoft Entra, introduce el ID de inquilino de Microsoft Entra ID WorkSpace al que quieres que se una tu directorio. No podrás cambiar el ID de inquilino una vez creado el directorio.

-

Para el ID y la contraseña de la aplicación Entra ID, selecciona el AWS Secrets Manager secreto que creaste en el paso 4 de la lista desplegable. No podrás cambiar el secreto asociado al directorio una vez creado el directorio. Sin embargo, siempre puedes actualizar el contenido del secreto, incluido el ID de la aplicación Entra ID y su contraseña, a través de la AWS Secrets Manager consola que se encuentra en la dirección https://console.aws.amazon.com/secretsmanager/

. -

Para la fuente de identidad del usuario, seleccione la instancia de IAM Identity Center que configuró en el paso 1 de la lista desplegable. No podrá cambiar la instancia de IAM Identity Center asociada al directorio una vez creado el directorio.

-

En Nombre del directorio, introduzca un nombre único para el directorio (por ejemplo,

WorkSpacesDirectoryName).importante

El nombre del directorio debe coincidir con el

OrderIDutilizado para construir la consulta dinámica para el grupo de dispositivos del piloto automático que creó con Microsoft Intune en el paso 3. La cadena del nombre del directorio se utiliza como etiqueta de grupo al registrar el personal WorkSpaces en Windows Autopilot. La etiqueta de grupo se asigna alOrderIDatributo de los dispositivos Microsoft Entra. -

(Opcional) En Description (Descripción), escriba una descripción del directorio.

-

Para VPC, selecciona la VPC que usaste para lanzar tu WorkSpaces. Para obtener más información, consulte Configurar un VPC para WorkSpaces personal.

-

En el caso de las subredes, seleccione dos subredes suyas VPC que no pertenezcan a la misma zona de disponibilidad. Estas subredes se utilizarán para lanzar su red personal. WorkSpaces Para obtener más información, consulte Zonas de disponibilidad para WorkSpaces personal.

importante

Asegúrese de que las subredes WorkSpaces lanzadas tengan acceso a Internet, lo cual es necesario cuando los usuarios inician sesión en los escritorios de Windows. Para obtener más información, consulte Proporcione acceso a Internet para WorkSpaces personal.

-

Para la configuración, seleccione Activar la opción dedicada. WorkSpace Debe habilitarlo para crear un directorio WorkSpaces personal dedicado al lanzamiento de Bring Your Own License (BYOL) Windows 10 u 11 personal WorkSpaces.

nota

Si no ves la opción Activar la WorkSpace opción dedicada en Configuración, significa que tu cuenta no se ha activado durante ese períodoBYOL. BYOLPara activarla en su cuenta, consulteTraiga sus propias licencias de escritorio de Windows WorkSpaces.

(Opcional) En el caso de las etiquetas, especifique el valor del par de claves que desee utilizar como personal WorkSpaces en el directorio.

-

Revise el resumen del directorio y seleccione Crear directorio. Se tarda unos minutos en conectar a su directorio. El estado inicial del directorio es

Creating. Cuando la creación del directorio se completa, el estado cambia aActive.

Una vez creado el directorio, también se crea automáticamente una aplicación de IAM Identity Center en su nombre. Para encontrar las aplicaciones, ARN vaya a la página de resumen del directorio.

Ahora puede usar el directorio para iniciar Windows 10 u 11 personal WorkSpaces que esté inscrito en Microsoft Intune y unido a Microsoft Entra ID. Para obtener más información, consulte Crear un WorkSpace en WorkSpaces personal.

Después de crear un directorio WorkSpaces personal, puede crear uno personal WorkSpace. Para obtener más información, consulte Crear un WorkSpace en WorkSpaces personal

Configure la aplicación IAM Identity Center para un WorkSpaces directorio (opcional)

La aplicación de IAM Identity Center correspondiente se crea automáticamente una vez que se crea un directorio. Puede encontrar las aplicaciones ARN en la sección Resumen de la página de detalles del directorio. De forma predeterminada, todos los usuarios de la instancia de Identity Center pueden acceder a las aplicaciones asignadas WorkSpaces sin necesidad de configurar la aplicación de Identity Center correspondiente. Sin embargo, puede administrar el acceso de los usuarios a WorkSpaces un directorio configurando la asignación de usuarios para la aplicación IAM Identity Center.

Para configurar la asignación de usuarios para la aplicación IAM Identity Center

Abra la IAM consola en https://console.aws.amazon.com/iam/

. En la pestaña de aplicaciones AWS administradas, elija la aplicación para el WorkSpaces directorio. Los nombres de las aplicaciones tienen el siguiente formato:

WorkSpaces.wsd-xxxxx, dondewsd-xxxxxestá el ID del WorkSpaces directorio.Seleccione Acciones y edite los detalles.

Cambie el método de asignación de usuarios y grupos de No requerir asignaciones a Requerir asignaciones.

Elija Guardar cambios.

Tras realizar este cambio, los usuarios de la instancia de Identity Center perderán el acceso a su asignación a WorkSpaces menos que se les asigne a la aplicación. Para asignar los usuarios a la aplicación, utilice el AWS CLI comando create-application-assignment para asignar usuarios o grupos a una aplicación. Para obtener más información, consulte Referencia de comandos de la AWS CLI.